IDApython教程(五)

我们继续IDAPython让生活更美好序列,这一部分我们解决逆向工程师日常遇到的问题:提取执行的内嵌代码。

恶意软件会用各种方式存储内嵌可执行代码,有些恶意软件将内嵌代码加到文件附加段,包括PE资源区段,或者存放在恶意软件的缓冲区中。

当遇到这个情况,恶意软件分析者可以有几个选择:

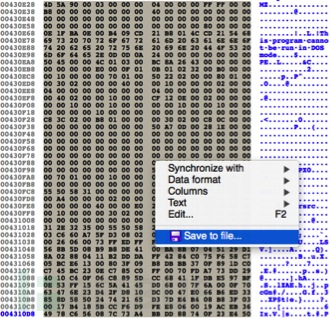

可以动态运行样本在写入和提取的后面下断点或者如果文件存储在资源段,可以使用一些工具比如CFFExplorer 提取资源数据,在IDA中可以高亮选取可疑的二进制数据,然后右键保存想要的提取的数据。

虽然这几个方法都可行,但是都有一些限制。而自动化提取内嵌代码可以节省分析者大量的时间。为了实现这个目的,我们会用到IDAPython的第三方链接库组件‘pefile’。而这里也会带来一些挑战:

1. 我们必须在IDA环境中用PIP安装第三方python链接库

2. 已经标识出了内嵌代码

3. 需要计算要提取的可执行代码的大小

让我们一次性的解决这些问题吧。

在IDA PRO中加入第三方PYTHON链接库

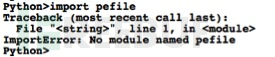

在IDA中用PIP安装第三方python链接库之后,如何让其生效是一个有趣的挑战。而如果不修改的话是没有办法加载第三方链接库的,比如pefile的IDAPython解释中会出现如下错误。

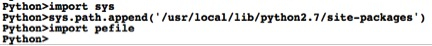

为了修正这个错误,我们必须将PIP的‘site-packages’目录加到PYTHON的环境变量中。可以使用如下代码实现:

import sys

print sys.path Result:

['/System/Library/Frameworks/Python.framework/Versions/2.7/lib/python27.zip', '/System/Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7', '/System/Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7/plat-darwin', '/System/Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7/plat-mac', '<Truncated>']

而这里为了包含PIP安装链接库,我们可以简单的将‘site-packages’目录加到pefile包含声明数组中。但是这个方案不太好,因为这需要分析者人工识别‘site-packages’目录,但是我没要找到跨平台的解决方案。加入相关代码之后,我们就能够加载pefile链接库了。

需要内嵌代码

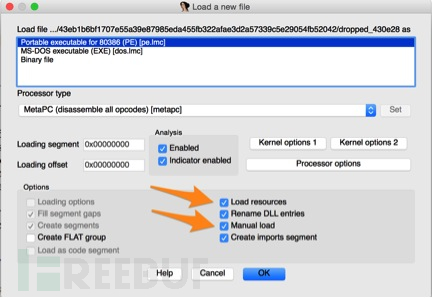

为了找到恶意软件包含的所有内嵌代码,我们基于MZ头的已知字符串对二进制进行搜索。分析者请确认已经勾选了‘Load resources’选项这样才能够读取到作为资源存储的所有数据。另外的,如果内嵌文件包含在附加段中,为了在IDA中能够看到数据一定要勾选’Manual load’选项。

现在我们已经有了IDA中加载的必要信息了,现在我们可以开始在PE32文件中搜索数据了。我们有好几种方法可以实现,但我选择搜索所有MZ头中都会包含的静态信息,如下所示:

为了找到IDA中所有的字符串事件,我们可以使用循环调用FindBinary()函数来寻找二进制字符串的每一次实例。代码如下:

def find_string_occurrences(string):

results = []

base = idaapi.get_imagebase() + 1024

while True:

ea = FindBinary(base, SEARCH_NEXT|SEARCH_DOWN|SEARCH_CASE, '"%s"' % string)

if ea != 0xFFFFFFFF:

base = ea+1

else:

break

results.append(ea)

return results

当在PE32文件中寻找MZ头字符串标识时,我们需要验证‘MZ’字符存在于MZ头的开始处。由于我们之前找的字符串在静态偏移是固定的,我们只需要简单的确定‘MZ’的已知偏移就可以了。

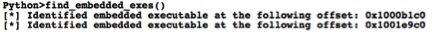

def find_embedded_exes():

results = []

exes = find_string_occurrences("!This program cannot be run in DOS mode.")

if len(exes) > 1:

for exe in exes:

m = Byte(exe-77)

z = Byte(exe-76)

if m == ord("M") and z == ord("Z"):

mz_start = exe-77

print "[*] Identified embedded executable at the following offset: 0x%x" % mz_start

results.append(mz_start)

return results

将上面的代码组合到一起,来找到IDA中所有的内嵌代码。

确定可执行代码的大小

为了确定找到的内嵌代码的大小,我们将使用前面提到的python第三方pefile链接库。这个链接库可以解析各种可执行文件头,这样我们就能够计算PE文件的大小了。为了实现这个目的,我们会在可选头中加入’SizeOfHeaders’参数,连同每个段的’SizeOfRawData’字段。下面的代码会读出标识出的内嵌代码的前1024字节,用pefile解析这些数据,计算各个段的大小。

def calculate_exe_size(begin):

buff = ""

for c in range(0, 1024):

buff += chr(Byte(begin+c))

pe = pefile.PE(data=buff)

total_size = 0

# Add total size of headers

total_size += pe.OPTIONAL_HEADER.SizeOfHeaders

# Iterate through each section and add section size

for section in pe.sections:

total_size += section.SizeOfRawData

return total_size

最后,我们可以使用这些大小值来提取可执行代码数据然后写入我们选择的文件中。

def extract_exe(name, begin, size):

buff = ""

for c in range(0, size):

buff += chr(Byte(begin+c))

f = open(name, 'wb')

f.write(buff)

f.close()

结论

将这些组合到一起,我们将会得到下面的脚本。

https://github.com/pan-unit42/public_tools/blob/master/ida_scripts/idapython_pt5.py

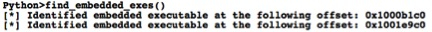

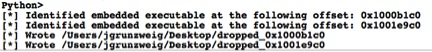

在恶意样本中运行这个例子,将会得到下面的结果:

正如我们看到的,我们能够在IDA中自动提取PE文件了。通过一些小修改,这个实现能够应用到其他类型的文件中。我希望这个教程能够让逆向工程师知道IDAPython能够实现很多难以置信的功能。

*原文地址:Paloaltonetworks,东二门陈冠希/编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

IDApython教程(五)的更多相关文章

- CRL快速开发框架系列教程五(使用缓存)

本系列目录 CRL快速开发框架系列教程一(Code First数据表不需再关心) CRL快速开发框架系列教程二(基于Lambda表达式查询) CRL快速开发框架系列教程三(更新数据) CRL快速开发框 ...

- C#微信公众号开发系列教程五(接收事件推送与消息排重)

微信公众号开发系列教程一(调试环境部署) 微信公众号开发系列教程一(调试环境部署续:vs远程调试) C#微信公众号开发系列教程二(新手接入指南) C#微信公众号开发系列教程三(消息体签名及加解密) C ...

- 无废话ExtJs 入门教程五[文本框:TextField]

无废话ExtJs 入门教程五[文本框:TextField] extjs技术交流,欢迎加群(201926085) 继上一节内容,我们在表单里加了个两个文本框.如下所示代码区的第42行位置,items: ...

- Android Studio系列教程五--Gradle命令详解与导入第三方包

Android Studio系列教程五--Gradle命令详解与导入第三方包 2015 年 01 月 05 日 DevTools 本文为个人原创,欢迎转载,但请务必在明显位置注明出处!http://s ...

- Laravel教程 五:MVC的基本流程

Laravel教程 五:MVC的基本流程 此文章为原创文章,未经同意,禁止转载. Controller 期间受到很多私事影响,终于还是要好好写写laravel的教程了. 上一篇我们说了数据库和Eloq ...

- WCF入门教程五[WCF的通信模式]

一.概述 WCF在通信过程中有三种模式:请求与答复.单向.双工通信.以下我们一一介绍. 二.请求与答复模式 描述: 客户端发送请求,然后一直等待服务端的响应(异步调用除外),期间处于假死状态,直到服务 ...

- NGUI系列教程五(角色信息跟随)

在一些网络游戏中,我们常常可以看到角色的上方显示着角色的名称,等级,血量等信息.它们可以跟随角色移动,并且可以显示和隐藏.今天我们就来学习一下这些功能的实现方法.1. 新建unity工 程,导入NGU ...

- 黄聪:Microsoft Enterprise Library 5.0 系列教程(五) Data Access Application Block

原文:黄聪:Microsoft Enterprise Library 5.0 系列教程(五) Data Access Application Block 企业库数据库访问模块通过抽象工厂模式,允许用户 ...

- 无废话WCF入门教程五[WCF的通信模式]

一.概述 WCF在通信过程中有三种模式:请求与答复.单向.双工通信.以下我们一一介绍. 二.请求与答复模式 描述: 客户端发送请求,然后一直等待服务端的响应(异步调用除外),期间处于假死状态,直到服务 ...

- Swift中文教程(五)--对象和类

原文:Swift中文教程(五)--对象和类 Class 类 在Swift中可以用class关键字后跟类名创建一个类.在类里,一个属性的声明写法同一个常量或变量的声明写法一样,除非这个属性是在类的上下文 ...

随机推荐

- poj-3279 poj-1753(二进制枚举)

题目链接:http://poj.org/problem?id=3279 题目大意: 有一个m*n的棋盘(1 ≤ M ≤ 15; 1 ≤ N ≤ 15),每个格子有两面分别是0或1,每次可以对一个格子做 ...

- 英语动画字母积木 Alphablocks 4季91集 自然拼读phonics 带字幕

BBC Cbeebies的Alphablocks声情并茂,是让孩子接触phonics自然拼读并产生拼读意识的一系列非常不错的动画片.跳跳蛙字母工厂Leap Frog_Letter Factory是美国 ...

- Qt5应用改变窗口大小时出现黑影

解决方法 在启动程序时,添加-platform wayland参数 添加QT_QPA_PLATFORM=wayland-egl到系统环境变量 注意:改完后虽然没有黑影,但软件图标显示不正常,也不能正常 ...

- [bzoj1692][队列变换]

题目链接 思路 首先肯定想到贪心,从队尾和队首取更小的那个. 但是如果遇到队尾和队首一样大的情况呢,总不能再挨个往前比较.所以就把整个字符串倒过来再挂到现在字符串的后面,也就是把当前字符串对称过去.然 ...

- 1.Ubuntu系统与vmware虚拟机的安装与使用

1.下载Ubuntu的镜像文件 种子文件的下载页面的链接:https://www.ubuntu.com/download/alternative-downloads 可以去选择版本的桌面版(Deskt ...

- linux系统调用之用户管理

getuid 获取用户标识号 setuid 设置用户标志号 getgid 获取组标识号 setgid 设置组标志号 getegid 获取有效组标识号 setegid 设置有效组标识号 geteuid ...

- POJ 2112 Optimal Milking (Dinic + Floyd + 二分)

Optimal Milking Time Limit: 2000MS Memory Limit: 30000K Total Submissions: 19456 Accepted: 6947 ...

- Go strings.Builder

Go strings.Builder 字符串拼接操作优化 最开始的时候,可能会使用如下的操作: package main func main() { ss := []string{ "sh& ...

- u-boot(一)启动简介

目录 u-boot(一)启动简介 启动概述 内部存储布局 Bootloader概述 内核启动参数 taggedlist 体验一下实际的Uboot U-boot的使用帮助 U-boot基本要求 titl ...

- jQuery_parent() parents() closest()区别

parent 是找当前元素的第一个父节点,不管匹不匹配都不继续往下找 parents 是找当前元素的所有父节点 closest 是找当前元素的所有父节点 ,直到找到第一个匹配的父节点 <%@ ...