Windows系统调用中API从3环到0环(上)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html

Windows系统调用中API从3环到0环(上)

如果对API在三环的部分不了解的,可以查看 Windows系统调用中的API三环部分(依据分析重写ReadProcessMemory函数

这篇文章分为上下两篇,其中上篇初步讲解大体轮廓,下篇着重通过实验来探究其内部实现,最终分析两个函数(快速调用与系统中断),来实现通过系统中断直接调用内核函数。

一、结构体 _KUSER_SHARED_DATA

该结构体看名字可知是用于内核层与用户层来共享数据所使用的结构体。

kd > dt _KUSER_SHARED_DATA

ntdll!_KUSER_SHARED_DATA

+ 0x000 TickCountLowDeprecated : Uint4B

+ 0x004 TickCountMultiplier : Uint4B

+ 0x008 InterruptTime : _KSYSTEM_TIME

+ 0x014 SystemTime : _KSYSTEM_TIME

+ 0x020 TimeZoneBias : _KSYSTEM_TIME

+ 0x02c ImageNumberLow : Uint2B

+ 0x02e ImageNumberHigh : Uint2B

·······

1)在User层和KerNel层分别定义了一个_KUSER_SHARED_DATA结构区域,用于User层和Kernel层共享某些数据。

2)它们使用同一段页,只是映射位置不同。虽然同一页,但User只读,Kernnel层可写。

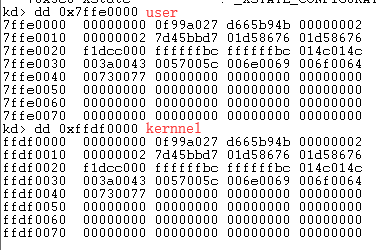

3)它们使用固定的地址值映射,_KUSER_SHARED_DATA结构在User为:0x7ffe0000,在Kernel层为:0xffdf0000。

通过windbg可以查看其中两块内存完全一样(实质查看的是同一物理页,挂在两块页表PTT中。

二、分析 0X7FFE0300 这个地址

在 <&ntdll.NtReadVirtualMemory> 中调用 ntdll.KiFastSystemCall 函数 ,实质就是调用 0X7FFE0300 这个地址。

77A162F8 > B8 15010000 mov eax,0x115 // 对应操作系统内核中某一函数的编号。

77A162FD BA 0003FE7F mov edx,0x7FFE0300 // 该地方是一个函数,该函数决定了什么方式进零环。

77A16302 FF12 call dword ptr ds:[edx] ; ntdll.KiFastSystemCall

1)_KUSER_SHARED_DATA 在用户层的位置为 0x7FFE0000,该地址为其+0x300位置

+0x300 SystemCall : Uint4B

2)该成员保存着系统调用的函数入口,如果当前CPU支持快速调用。

则存储着ntdll.dll!KiFastSystemCall()函数地址;

如果不支持快速调用,则存储着ntdll.dll!KiIntSystemCall()函数地址。

3)通过实验验证当前CPU是否支持快速调用:

当通过eax=1来执行cupid指令时,处理器特征信息被存放在ecx和edx寄存器中,

其中edx包含了SEP位(11位),该位指明了当前处理器是否支持sysenter/sysexit指令。

如下图,我们执行cupid指令,获取edx 178BFBFF,拆分 11-8位 B 1011,故其11位为1,支持快速调用。

这也验证了我们上一篇文章中的分析结果。(最后是快速调用并非使用中断门)

三、从3环进0环需要哪些寄存器改变

- CS的权限由3变为0,意味着需要新的CS

- SS与CS的权限永远一致,需要新的SS

- 权限发生切换的时候,堆栈也一定会改变,需要新的ESP

- 进0环后的代码位置,需要EIP

四、ntdll.dll!KiIntSystemCall() 分析

我们使用ida来分析ntdll.dll!KiIntSystemCall()

.text:77F070C0

.text : 77F070C0 public KiIntSystemCall

.text : 77F070C0 KiIntSystemCall proc near; DATA XREF : .text : off_77EF61B8↑o

.text : 77F070C0

.text : 77F070C0 arg_4 = byte ptr 8

.text : 77F070C0 // 之前调用该函数时 mov eax, 0x115,向eax传入一个函数号

.text : 77F070C0 lea edx, [esp + arg_4] // 当前参数的指针存储在 edx中

.text : 77F070C4 int 2Eh; // 通过中断门的形式进入到内核中

.text:77F070C4; DS:SI->counted CR - terminated command string

.text : 77F070C6 retn

.text : 77F070C6 KiIntSystemCall endp

其在触发 int 2eh中断前用到两个寄存器,一个是内核中调用函数的函数号,另外一个就是传入参数的指针。

五. ntdll.dll!KiFastSystemCall()函数分析

当CPU支持快速调用,则使用这个函数。(我们在上篇文章中已经用到了这个来重构WriteProcessMemory函数)

.text:77F070B0 public KiFastSystemCall

.text:77F070B0 KiFastSystemCall proc near ; DATA XREF: .text:off_77EF61B8↑o

.text:77F070B0 // 之前调用该函数时 mov eax, 0x115,向eax传入一个函数号

.text:77F070B0 mov edx, esp // 将当前堆栈放入edx,用它来存储参数

.text:77F070B2 sysenter

.text:77F070B2 KiFastSystemCall endp

触发sysenter指令后,也用到两个寄存器eax,edx,作用与使用中断一样。

为什么叫快速调用?

中断门进入0环,需要的CS、EIP在IDT表中,需要查内存(SS与ESP由IDT表提供);

而CPU如果支持sysenter指令时,操作系统会提前将CS/SS/ESP/EIP的值存储在MSR寄存器中,

sysenter指令执行时,CPU会将MSR寄存器中的值直接写入寄存器中,没有读内存过程,本质时一样的。

下一篇,我们探究其中的详细细节。

Windows系统调用中API从3环到0环(上)的更多相关文章

- Windows系统调用中API的3环部分(依据分析重写ReadProcessMemory函数)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API的3环部分 一.R3环API分析的重 ...

- Windows系统调用中API从3环到0环(下)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API从3环到0环(下) 如果对API在 ...

- Windows系统调用中的系统服务表描述符

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的系统服务表描述符 在前面,我们将解过 ...

- Windows系统调用中的现场保存

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的现场保存 我们之前介绍过三环进零环的步骤 ...

- Windows系统调用中的系统服务表

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的系统服务表 如果这部分不理解,可以查看 ...

- KiSystemCall64 win10 21h2函数流程分析 3环到0环

0x00基本信息 系统:windows 10 21h2 工具:ida 7.7 , windbg 10 3环写一个win32k 函数 看访问流程 0x01分析 例如:3环函数 FlattenPath(x ...

- WSL2:在Windows系统中开发Linux程序的又一神器

作 者:道哥,10+年的嵌入式开发老兵. 公众号:[IOT物联网小镇],专注于:C/C++.Linux操作系统.应用程序设计.物联网.单片机和嵌入式开发等领域. 公众号回复[书籍],获取 Linux. ...

- 如何在windows 11中安装WSLG(WSL2)

什么是 WSL WSL(Windows Subsystem for Linux):Windows 系统中的一个子系统,在这个子系统上可以运行 Linux 操作系统. 可以让开发人员直接在 Window ...

- 使用 Puppet 在 Windows Azure 中配备 Linux 和 Windows 环境

发布于 2013-12-11 作者 Ross Gardler 微软开放技术有限公司 (MS Open Tech) 很高兴地宣布发行新的 Windows Azure Puppet 模块.通过这个模 ...

随机推荐

- 服务器扩容SAN存储

串行登陆10.10.10.1/2/3/4 1.备份系统信息 mkdir -p /bakinfo df -h > /bakinfo/df.txt_`date +%Y%m%d%H%M%S` ps - ...

- 【学习笔记】第二章 python安全编程基础---正则表达式

一.python正则表达式 定义:正则表达式是一个特殊的字符序列,它能帮助你方便的检查一个字符串是否与某种模式相匹配: 1.1RE模块:是python语言拥有全部的正则表达式功能的一个正则模块: 常见 ...

- Linux 笔记 - 第十三章 Linux 系统日常管理之(三)Linux 系统日志和服务

博客地址:http://www.moonxy.com 一.前言 日志文件记录了系统每天发生的各种各样的事情,比如监测系统状况.排查问题等.作为系统运维人员可以通过日志来检查错误发生的原因,或者受到攻击 ...

- Java位运算符&、|、^、>>、<<、~、>>>

如果要搞懂Java中的位运算符,首先要搞懂二进制的运算,之前一篇有介绍详细请看 二进制运算-十进制与二进制的转换 Java中的位运算符有:&(按位与).|(按位或).^(按位异或).>& ...

- maven的pom.xml详解

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/20 ...

- go语言 链表练习

package main import "fmt" //定义节点 type Node struct { Data int Next *Node } /* * 返回第一个节点 * h ...

- JVM 内存区域大小参数设置

JVM内存包括区域 Heap(堆区) New Generation(新生代) Eden 伊甸园 Survivor From Survivor To Old Generation(老年代) 方法区 Pe ...

- Java匹马行天下之 Java国出了个Java——举国欢庆

Java帝国的崛起 前言: 看庭前花开花落,宠辱不惊, 望天上云卷云舒,去留无意. 闹心的事儿,选择释怀: 纠缠的人儿,试着放下, 生活其实很美. 心若向阳,就无惧悲伤. 愿你明朗坦荡纵情豁达,有得有 ...

- [python]OS文件系统

1.getcwdd() 获得应用程序当前的工作目录 #getcwd() 获取应用程序当前的工作目录 import os print(os.getcwd()) 2.chdir(path) 改变当前工作目 ...

- Spring boot 梳理 - 显示Springboot默认自动生成的bean

@Autowired public ApplicationContext context; @Bean public ViewResolver freeMarkerViewResolver(){ St ...