java学习笔记38(sql注入攻击及解决方法)

上一篇我们写了jdbc工具类:JDBCUtils ,在这里我们使用该工具类来连接数据库,

在之前我们使用 Statement接口下的executeQuery(sql)方法来执行搜索语句,但是这个接口并不安全,容易被注入攻击,注入攻击示例:

首先我们需要一个存放登录用户名密码的表:

use qy97;

create table login(

id int primary key auto_increment,

sname varchar(50),

pwd varchar(50)

);

insert into login values

(1,'zhangsan',''),

(2,'lisi','');

然后我们写代码实现登陆:

package com.zs.Demo; import JDBCUtils.JDBCUtils; import java.sql.Connection;

import java.sql.ResultSet;

import java.sql.SQLException;

import java.sql.Statement;

import java.util.Scanner; public class SQLZhuRu {

public static void main(String[] args) {

Scanner sc=new Scanner(System.in);

System.out.println("请输入用户名:");

String name = sc.nextLine();

System.out.println("请输入密码:");

String pwd = sc.nextLine();

login(name,pwd);

} private static void login(String name, String pwd) {

Connection conn = JDBCUtils.getConnection();

String sql = "select * from login where sname='"+name+"'and pwd='"+pwd+"';";

System.out.println(sql);

Statement stat = null;

ResultSet rs=null;

try {

stat = conn.createStatement();

rs = stat.executeQuery(sql);

if (rs.next()) {

System.out.println("登陆成功,欢迎" + rs.getString("sname"));

} else {

System.out.println("登录失败!!");

}

} catch (SQLException e) {

e.printStackTrace();

} JDBCUtils.close(conn,stat,rs);

}

}

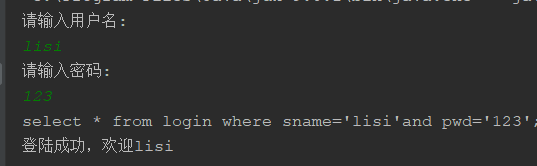

运行结果如下:

输入账号密码,然后在数据库中搜索,搜索到数据则登录成功,否则登录失败:

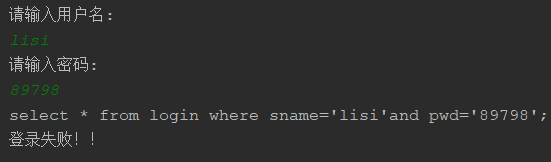

可是,当我们这样输入时,也能登陆成功:

从上面语句可以看出,执行的sql与语句是:select * from login where sname='lisi'and pwd='789 'or'1=1';

1=1是恒成立的,or 只要两边有一个为true 则为 true ,所以登录成功,这是一个最简单的注入攻击,

解决方法:使用prepareStatement接口,以上一个例子为基础做修改

package com.zs.Demo; import JDBCUtils.JDBCUtils; import java.sql.Connection;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.util.Scanner; public class PerpareStatementDemo {

public static void main(String[] args) {

Scanner sc=new Scanner(System.in);

System.out.println("请输入用户名:");

String name = sc.nextLine();

System.out.println("请输入密码:");

String pwd = sc.nextLine();

try {

login(name,pwd);

} catch (Exception e) {

e.printStackTrace();

}

}

//传递变量name pwd给方法

private static void login(String name, String pwd) throws Exception {

Connection conn = JDBCUtils.getConnection();

// 设置?占位置,将查询的参数用?来替换

String sql="select * from login where sname=? and pwd=?";

PreparedStatement pre = conn.prepareStatement(sql);

// setObject方法来设置占位的?的值

pre.setObject(1,name);//设置第一个?的值为变量name

pre.setObject(2,pwd);//设置第二个?的值为变量pwd

ResultSet rs = pre.executeQuery();

if (rs.next()) {

System.out.println("登陆成功");

} else {

System.out.println("登录失败");

}

JDBCUtils.close(conn, pre, rs);

}

}

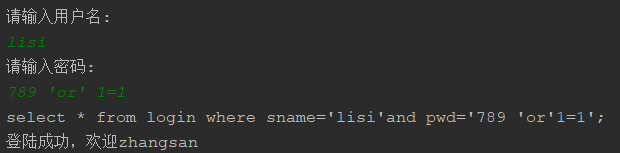

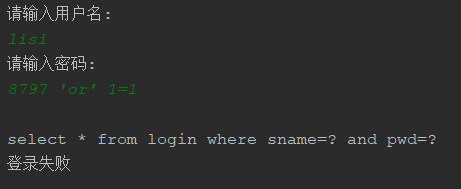

运行结果:

可以看出,在不改变sql语句的情况下将?替换为变量的值,当注入攻击时:

可以看出来这个接口更加安全,所以建议使用这个接口来实现增删改查;关于PrepareStatement接口:(官方文档)

PrepareStatement接口:

SQL语句已预编译并存储在PreparedStatement对象中。 然后可以使用该对象多次有效地执行此语句。

注意:setter方法( setShort , setString用于设置IN参数值必须指定与所定义的SQL类型的输入参数的兼容的类型,等等)。 例如,如果IN参数具有SQL类型INTEGER , 则应使用方法setInt 。

使用PrepareStatemnet接口实现数据库的更新:

package com.zs.Demo; import JDBCUtils.JDBCUtils; import java.sql.Connection;

import java.sql.PreparedStatement; public class PrepareStatementDemo2 {

public static void main(String[] args) {

Connection conn = JDBCUtils.getConnection();

String sql="update login set sname = ? where id=?;";

PreparedStatement pst =null;

try {

pst = conn.prepareStatement(sql);

pst.setObject(1, "dijia");

pst.setObject(2,1);

pst.executeUpdate();

} catch (Exception e) {

e.printStackTrace();

}finally {

JDBCUtils.close(conn, pst);

}

}

}

java学习笔记38(sql注入攻击及解决方法)的更多相关文章

- SQL反模式学习笔记21 SQL注入

目标:编写SQL动态查询,防止SQL注入 通常所说的“SQL动态查询”是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. 反模式:将未经验证的输入作为代码执行 当向SQL查询的字符串中插入别 ...

- Java学习之路- SQL注入

用户名: __________ 密码:——————— 假如没有使用预处理的Statement 对象 拼接字符串查数据库的话,易收到sql注入攻击: 例如说 : mysql 中 #代表的是单行注释 ...

- 防止SQL注入攻击的一些方法小结

SQL注入攻击的危害性很大.在讲解其防止办法之前,数据库管理员有必要先了解一下其攻击的原理.这有利于管理员采取有针对性的防治措施. 一. SQL注入攻击的简单示例. statement := &quo ...

- 网站mysql防止sql注入攻击 3种方法总结

mysql数据库一直以来都遭受到sql注入攻击的影响,很多网站,包括目前的PC端以及手机端都在使用php+mysql数据库这种架构,大多数网站受到的攻击都是与sql注入攻击有关,那么mysql数据库如 ...

- 网站如何防止sql注入攻击的解决办法

首先我们来了解下什么是SQL注入,SQL注入简单来讲就是将一些非法参数插入到网站数据库中去,执行一些sql命令,比如查询数据库的账号密码,数据库的版本,数据库服务器的IP等等的一些操作,sql注入是目 ...

- SQL注入原理与解决方法代码示例

一.什么是sql注入? 1.什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网 ...

- 【初学Java学习笔记】SQL语句调优

1, 对查询进行优化,应尽量避免全表扫描,首先应考虑在 where 及 order by 涉及的列上建立索引. 2,应尽量避免在 where 子句中对字段进行 null 值判断,创建表时NULL是默认 ...

- ASP代码审计学习笔记-1.SQL注入

ASP注入漏洞 一.SQL注入的原因 按照参数形式:数字型/字符型/搜索型 1.数字型sql查询 sql注入原因: ID=49 这类注入的参数是数字型,SQL语句原貌大致如下: id=request. ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

随机推荐

- Android开发中使用Intent跳转到系统应用中的拨号界面、联系人界面、短信界面

现在开发中的功能需要直接跳转到拨号.联系人.短信界面等等,查找了很多资料,自己整理了一下. 首先,我们先看拨号界面,代码如下: Intent intent =new Intent(); intent. ...

- 一致性hash的实现

原文:https://blog.csdn.net/u011305680/article/details/79721030 1.不带虚拟节点的 package hash; import java.uti ...

- css3 二维码 添加 扫描特效

<section data-role="paragraph" class="_135editor" style="border: 0px non ...

- Docker 介绍及安装

Docker介绍 Docker采用 C/S架构 Docker daemon 作为服务端接受来自客户的请求,并处理这些请求(创建.运行.分发容器). Docker基于go语言并遵从Apache2.0协议 ...

- linux的必知必会规则

- 基础的基于QT的图像查看程序

代码来自<QT5.9c++开发指南>,因为实现了图片的遍历显示,对于将来编写ImageShop一类的图像程序来说将非常有用(这个程序目前存在一定问题,在研究过程中进行解决) 一.基本功能 ...

- conda环境py36 requirements.txt

生成: conda list -e > requirements.txt 使用: conda install --yes --file requirements.txt # This file ...

- AFNetworking的简单使用

AFNetworking的下载地址: https://github.com/AFNetworking/AFNetworking AFNetworking的使用非常简单,创建一个类,调用一个方法就可以达 ...

- springboot使用@Schednled 注解实现定时任务

part 1: @Component public class Scheduled { SimpleDateFormat dateFormat = new SimpleDateFormat(" ...

- gis和threejs的学习资料

*********************************** 基础知识/名词 瓦片/矢量瓦片GeoJson - 绘制GeoJson看数据, geojson规范, 中文版 ********** ...