分布式文档存储数据库之MongoDB访问控制

上一篇博客主要聊了下mongodb的分片机制以及分片集群的搭建,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13958295.html;今天我们来了解下mongodb的访问控制;

什么是访问控制?

简单讲访问控制就是指,那些用户可以访问那些资源,对资源有哪些操作(权限);在mongodb中我们把数据库、或者集合叫做资源;也就说访问控制是用来限制某些用户对数据库或集合的操作;我们在mysql数据库中,我们通过给账号授权的方式达到控制那些用户可以从那些主机访问数据库,对数据库有哪些操作;其中账号由用户名称和主机地址构成;在mongodb中采用的不是用户+主机地址的方式,而是通过给用户赋予一个或多个角色,这个角色或多个角色的所有权限就是这个用户拥有的权限;默认情况mongodb是没有启用访问控制的,所以只要能够连接上mongodb实例,我们就可以在其上做任何操作,在某种程度上,这是一种极为不安全的方式,为了杜绝这种不安全的访问方式,我们需要对mongodb进行访问控制;

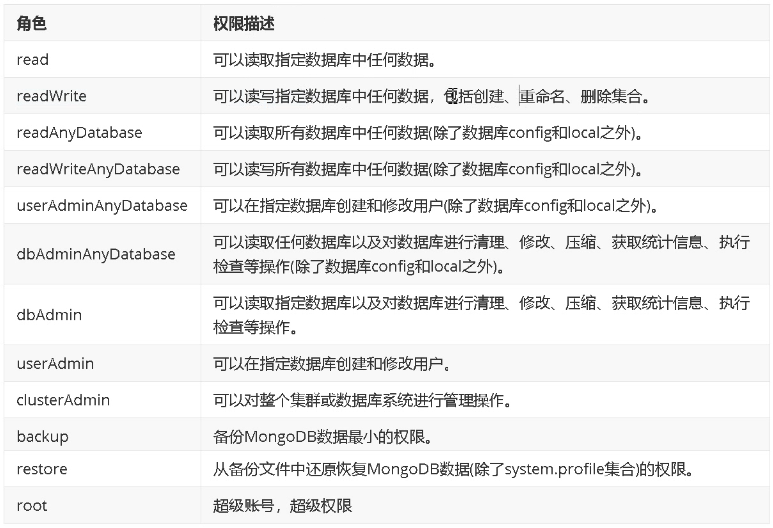

mongodb中的角色权限说明

mongodb默认内置了一些角色,不同的角色拥有不同的权限,如下图

查看mongodb中某个数据库所有内置角色

> db.runCommand({rolesInfo:1,showBuiltinRoles:true})

{

"roles" : [

{

"role" : "dbAdmin",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

},

{

"role" : "dbOwner",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

},

{

"role" : "enableSharding",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

},

{

"role" : "read",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

},

{

"role" : "readWrite",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

},

{

"role" : "userAdmin",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

}

],

"ok" : 1

}

>

提示:以上是mongodb中test库的默认角色;如果要查看其它库,我们需要切换到其他库,然后运行上述命令查看即可;

查询当前数据中的某个角色

> db

test

> db.runCommand({rolesInfo:"userAdmin"})

{

"roles" : [

{

"role" : "userAdmin",

"db" : "test",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

}

],

"ok" : 1

}

>

查询其他数据库中指定的角色权限

> db.runCommand({rolesInfo:{role:"userAdmin",db:"config"}})

{

"roles" : [

{

"role" : "userAdmin",

"db" : "config",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

}

],

"ok" : 1

}

> db.runCommand({rolesInfo:{role:"root",db:"config"}})

{ "roles" : [ ], "ok" : 1 }

> db.runCommand({rolesInfo:{role:"root",db:"admin"}})

{

"roles" : [

{

"role" : "root",

"db" : "admin",

"isBuiltin" : true,

"roles" : [ ],

"inheritedRoles" : [ ]

}

],

"ok" : 1

}

>

创建一个用户名为tom,其角色为超级管理员角色root

> use admin

switched to db admin

> db.createUser({user:"tom",pwd:"admin123.com",roles:[{"role":"root","db":"admin"}]})

Successfully added user: {

"user" : "tom",

"roles" : [

{

"role" : "root",

"db" : "admin"

}

]

}

>

查看当前库用户列表

> db

admin

> db.getUsers()

[

{

"_id" : "admin.tom",

"userId" : UUID("67bf434a-49fc-4ed5-9e9b-23c443a2fc93"),

"user" : "tom",

"db" : "admin",

"roles" : [

{

"role" : "root",

"db" : "admin"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

}

]

>

创建数据库管理员用户

> db.createUser({user:"jerry",pwd:"admin123.com",roles:["userAdminAnyDatabase"]})

Successfully added user: { "user" : "jerry", "roles" : [ "userAdminAnyDatabase" ] }

> db.getUsers()

[

{

"_id" : "admin.jerry",

"userId" : UUID("5d0b77f2-b7f1-40cd-8149-f08b2e1e6a80"),

"user" : "jerry",

"db" : "admin",

"roles" : [

{

"role" : "userAdminAnyDatabase",

"db" : "admin"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

},

{

"_id" : "admin.tom",

"userId" : UUID("67bf434a-49fc-4ed5-9e9b-23c443a2fc93"),

"user" : "tom",

"db" : "admin",

"roles" : [

{

"role" : "root",

"db" : "admin"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

}

]

>

提示:如果创建用户时,未指定db,则表示当前该用户对当前所在db生效;

删除用户

> db.dropUser("jerry")

true

> db.getUsers()

[

{

"_id" : "admin.tom",

"userId" : UUID("67bf434a-49fc-4ed5-9e9b-23c443a2fc93"),

"user" : "tom",

"db" : "admin",

"roles" : [

{

"role" : "root",

"db" : "admin"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

}

]

>

提示:删除用户,需切换到对应数据下,指定对应用户名称即可;在mongodb中用户是对应数据库的,一个用户可以对应一个或多个数据库,在指定数据库删除用户,就表示删除指定用户对指定数据库的访问权限;

修改指定用户的密码

> db

admin

> db.changeUserPassword("tom","123456")

>

提示:修改用户密码,第一个是指定用户的名称,第二个是指定新密码;

验证用户名和密码

给错误的密码

> db

admin

> db.auth("tom","admin")

Error: Authentication failed.

0

>

给正确的密码

> db

admin

> db.auth("tom","123456")

1

>

创建一个普通用户

> use testdb

switched to db testdb

> db.createUser({user:"test",pwd:"admin",roles:[{role:"readWrite",db:"testdb"}]})

Successfully added user: {

"user" : "test",

"roles" : [

{

"role" : "readWrite",

"db" : "testdb"

}

]

}

> db.getUsers()

[

{

"_id" : "testdb.test",

"userId" : UUID("95ecb34c-46f4-44fa-8948-4f0875499d8e"),

"user" : "test",

"db" : "testdb",

"roles" : [

{

"role" : "readWrite",

"db" : "testdb"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

}

]

>

提示:以上就创建了一个名为test的用户,它可对testdb这个库下的所有collection做读写操作;

创建一个多角色的用户

> db

testdb

> db.createUser(

... {

... user:"jerry1",

... pwd:"admin123.com",

... roles:[

... {role:"clusterAdmin",db:"admin"},

... {role:"readWrite",db:"testdb"},

... {role:"read",db:"testdb1"}

... ]

... })

Successfully added user: {

"user" : "jerry1",

"roles" : [

{

"role" : "clusterAdmin",

"db" : "admin"

},

{

"role" : "readWrite",

"db" : "testdb"

},

{

"role" : "read",

"db" : "testdb1"

}

]

}

> db.getUsers()

[

{

"_id" : "testdb.jerry1",

"userId" : UUID("43d66bf8-1e3a-4c14-ad73-5961b5a7660f"),

"user" : "jerry1",

"db" : "testdb",

"roles" : [

{

"role" : "clusterAdmin",

"db" : "admin"

},

{

"role" : "readWrite",

"db" : "testdb"

},

{

"role" : "read",

"db" : "testdb1"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

},

{

"_id" : "testdb.test",

"userId" : UUID("95ecb34c-46f4-44fa-8948-4f0875499d8e"),

"user" : "test",

"db" : "testdb",

"roles" : [

{

"role" : "readWrite",

"db" : "testdb"

}

],

"mechanisms" : [

"SCRAM-SHA-1",

"SCRAM-SHA-256"

]

}

]

>

提示:在mongodb中一个用户可以授权拥有多个角色权限;

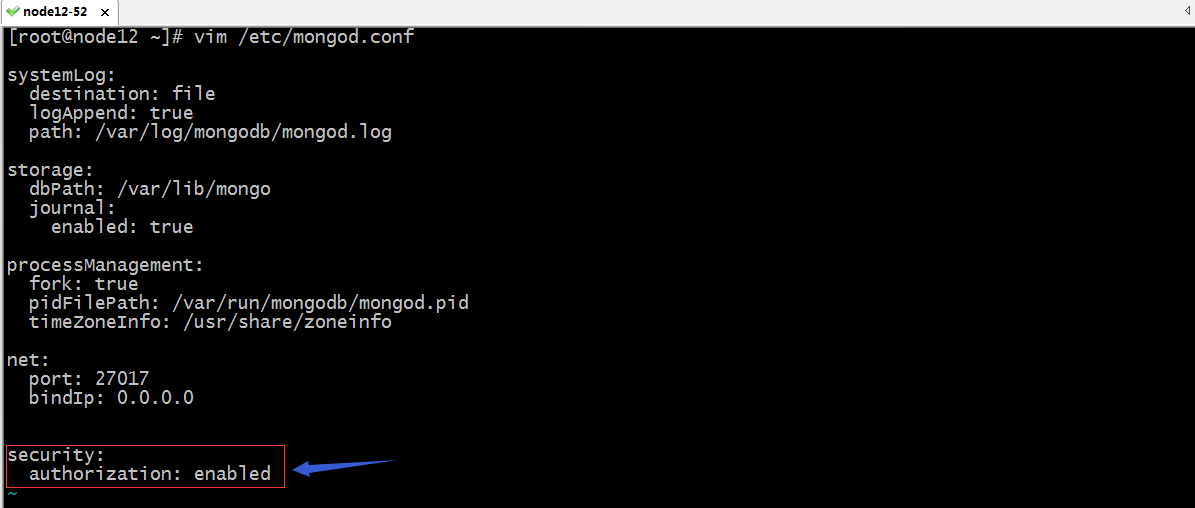

开启mongodb服务端访问控制配置

重启服务

[root@node12 ~]# systemctl restart mongod.service

[root@node12 ~]# ss -tnl

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:22 *:*

LISTEN 0 100 127.0.0.1:25 *:*

LISTEN 0 128 *:27017 *:*

LISTEN 0 128 :::22 :::*

LISTEN 0 100 ::1:25 :::*

[root@node12 ~]#

测试:现在连接mongodb,看看会发生什么?

[root@node12 ~]# mongo

MongoDB shell version v4.4.1

connecting to: mongodb://127.0.0.1:27017/?compressors=disabled&gssapiServiceName=mongodb

Implicit session: session { "id" : UUID("68fa2f83-64a4-42c2-8d64-9ee73a77e883") }

MongoDB server version: 4.4.1

> show dbs

> db

test

> show tables

Warning: unable to run listCollections, attempting to approximate collection names by parsing connectionStatus

>

提示:现在我们直接连接mongodb是可以正常连接,但是我们没法查看数据列表以及collections了;这个时候我们就需要进行用户认证了;

认证用户

> db

test

> db.auth("test","admin")

Error: Authentication failed.

0

> use testdb

switched to db testdb

> db.auth("test","admin")

1

> show dbs

> show collections

>

提示:认证用户必须切换到对应的数据库下做认证;我这里test用户只能对testdb库下的所有collection进行读写,所以认证以后,我们在使用 show dbs命令就看不到系统admin和config库了;除了上述连接数据库以后使用db.auth()做用户认证,我们也可直接在连接数据库时指定用户名和密码,如下

[root@node12 ~]# mongo -utest -padmin testdb

MongoDB shell version v4.4.1

connecting to: mongodb://127.0.0.1:27017/testdb?compressors=disabled&gssapiServiceName=mongodb

Implicit session: session { "id" : UUID("60c43e94-04c6-46f4-be07-07ca8fa06b2f") }

MongoDB server version: 4.4.1

> show dbs

> exit

bye

[root@node12 ~]# mongo -utest -padmin 192.168.0.52:27017/testdb

MongoDB shell version v4.4.1

connecting to: mongodb://192.168.0.52:27017/testdb?compressors=disabled&gssapiServiceName=mongodb

Implicit session: session { "id" : UUID("a30dbd64-7b59-4a8e-b95d-02ff30e256f3") }

MongoDB server version: 4.4.1

> show dbs

> show tables

>

以上就是在mongodb中开启访问控制,创建用户,授权的操作;我们只需要在配置文件中指定开启认证功能,然后使用具有创建用户权限的用户登录数据库创建用户授权即可;

分布式文档存储数据库之MongoDB访问控制的更多相关文章

- 分布式文档存储数据库之MongoDB基础入门

一.MongoDB简介 MongoDB是用c++语言开发的一款易扩展,易伸缩,高性能,开源的,schema free 的基于文档的nosql数据库:所谓nosql是指不仅仅是sql的意思,它拥有部分s ...

- 分布式文档存储数据库之MongoDB索引管理

前文我们聊到了MongoDB的简介.安装和对collection的CRUD操作,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13941797.html:今天我 ...

- 分布式文档存储数据库之MongoDB副本集

前文我们聊到了mongodb的索引的相关作用和介绍以及索引的管理,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13950287.html:今天我们来聊下mon ...

- 分布式文档存储数据库之MongoDB分片集群

前文我们聊到了mongodb的副本集以及配置副本集,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13953598.html:今天我们来聊下mongodb的分片 ...

- 分布式文档存储数据库之MongoDB备份与恢复

前文我们聊了下mongodb的访问控制以及用户创建和角色分配,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13974656.html:今天我们来了解下mong ...

- 分布式文档存储数据库 MongoDB

MongoDB 详细介绍 MongoDB是一个介于关系数据库和非关系数据库之间的产品,是非关系数据库当中功能最丰富,最像关系数据库的.他支持的数据结构非常松散,是类似json的bjson格式,因此可以 ...

- 分布式文档存储数据库(MongoDB)副本集配置

副本集特征: N 个节点的集群 任何节点可作为主节点 所有写入操作都在主节点上 自动故障转移 自动恢复 相关文章: http://www.cnblogs.com/huangxincheng/archi ...

- ElasticSearch 学习记录之 分布式文档存储往ES中存数据和取数据的原理

分布式文档存储 ES分布式特性 屏蔽了分布式系统的复杂性 集群内的原理 垂直扩容和水平扩容 真正的扩容能力是来自于水平扩容–为集群添加更多的节点,并且将负载压力和稳定性分散到这些节点中 ES集群特点 ...

- ElasticSearch 5学习(8)——分布式文档存储(wait_for_active_shards新参数分析)

学完ES分布式集群的工作原理以及一些基本的将数据放入索引然后检索它们的所有方法,我们可以继续学习在分布式系统中,每个分片的文档是被如何索引和查询的. 路由 首先,我们需要明白,文档和分片之间是如何匹配 ...

随机推荐

- 详解工程师不可不会的LRU缓存淘汰算法

大家好,欢迎大家来到算法数据结构专题,今天我们和大家聊一个非常常用的算法,叫做LRU. LRU的英文全称是Least Recently Used,也即最不经常使用.我们看着好像挺迷糊的,其实这个含义要 ...

- jenkins 构建 job 并获取其状态的实现

目录 BACKGROUND INVESTIGATION I 1. 连续触发的相同 job 构建不会重复入队 2. 连续触发的不同 job 构建会各自入队 3. 参数变动的相同 job 构建将分别入队 ...

- Asp常见函数

ASP语言的特点: 1.允许使用VBscript或java script简易Script语言,并可在文件中结合Html: 2.无需编译,由WEBserver执行产生: 3.与任何ActiveX Scr ...

- nginx安全:配置allow/deny控制ip访问(ngx_http_access_module)

一,nginx中allow/deny指令的用途 1, Nginx的deny和allow指令是由ngx_http_access_module模块提供, Nginx安装默认内置了该模块 2, nginx访 ...

- xpath教程-逐层检索和全局检索 转

逐层检索和全局检索 布啦豆 11203 本节主要介绍用xpath来描述html的层级关系 主要使用到的知识点如下: 单独的一个点 .,表示当前位置 两个点 ..,表示上一级父标签的位置 单独的一个 ...

- spring-boot-route(十九)spring-boot-admin监控服务

SpringBootAdmin不是Spring官方提供的模块,它包含了Client和Server两部分.server部分提供了用户管理界面,client即为被监控的服务.client需要注册到serv ...

- Helium文档13-WebUI自动化-helium快速切换到selenium状态并调用其方法

前言 前面说过helium是对Selenium 进行了封装,那么我们如何使用selenium的方法呢,通过下面的介绍,我们能够清楚在helium中能够使用selenium的任何方法 入参介绍 def ...

- cao 啥时候能系统地复习一下数据结构 我光学数学去了

最近有功夫的话再敲敲数据结构复习复习

- day04基本数据类型

内容补充 编译器和解释器:牵扯到编译型语言和解释型语言 编译型语言:JAVA C C# C++ 写好的代码交给编译器,编译器会编译成一个新的文件交给计算机执行 解释型语言:python PHP 写好的 ...

- day77:luffy:导航栏的实现&DjangoRestFramework JWT&多条件登录

目录 1.导航栏的实现 2.登录前戏:用户表初始化 3.DjangoRestFramework JWT 4.多条件登录 5.登录状态的判断和退出登录 1.导航栏的实现 1.设计导航栏的model模型类 ...