BUUCTF-Misc-No.1

# BUUCTF-Misc #

签到

flag{buu_ctf}

金三胖

说实话直接看出来

flag{he11ohongke}

二维码

直接binwalk扫一下,-e分离

就出来一个带锁的zip爆破一下

就出来了,flag{vjpw_wnoei}

N种方法解决

用winhex一下发现是base64转图片

flag{dca57f966e4e4e31fd5b15417da63269}

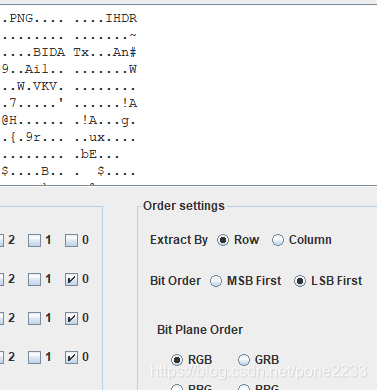

大白

一个隐写题目。加一下他的高度就出来了

flag{He1l0_d4_ba1}

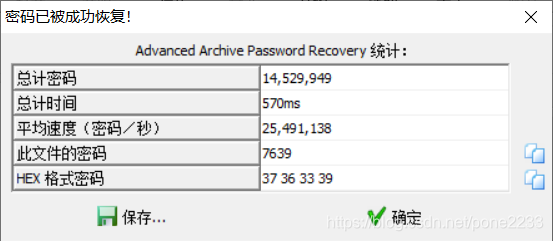

基础破解

题目说了4位数字,就直接开始爆破吧 ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30= base64解码一下flag{70354300a5100ba78068805661b93a5c}

ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30= base64解码一下flag{70354300a5100ba78068805661b93a5c}

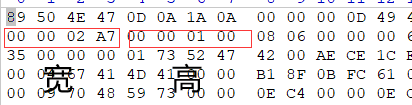

你竟然赶我走

打开winhex就看见了答案

flag{stego_is_s0_bor1ing}

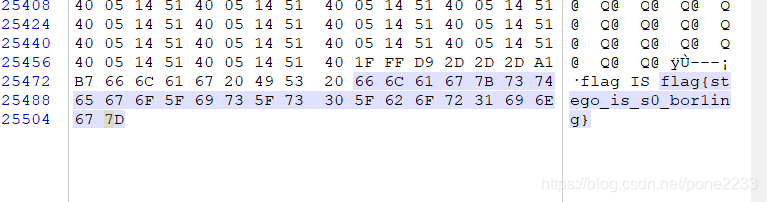

LSB

lsb隐写,用软件破解一下,发现里面还有一张图片

获得一个二维码扫一下

flag{1sb_i4_s0_Ea4y}

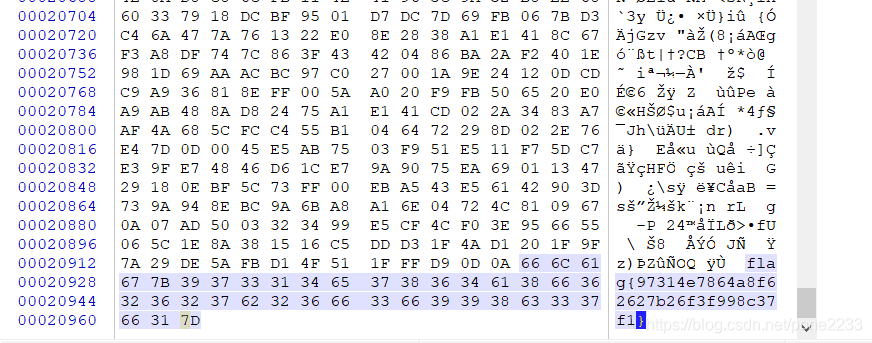

乌镇峰会种图

flag{97314e7864a8f62627b26f3f998c37f1}老规矩winhex,一看就有了

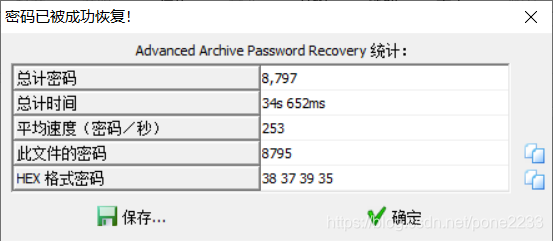

rar

提示是4位的数字,那我们就强力爆破吧

flag{1773c5da790bd3caff38e3decd180eb7}

qr

送分题扫一下码就有了 真是一个最棒的题目鸭,爱你出题师傅~~~

真是一个最棒的题目鸭,爱你出题师傅~~~

flag{878865ce73370a4ce607d21ca01b5e59}

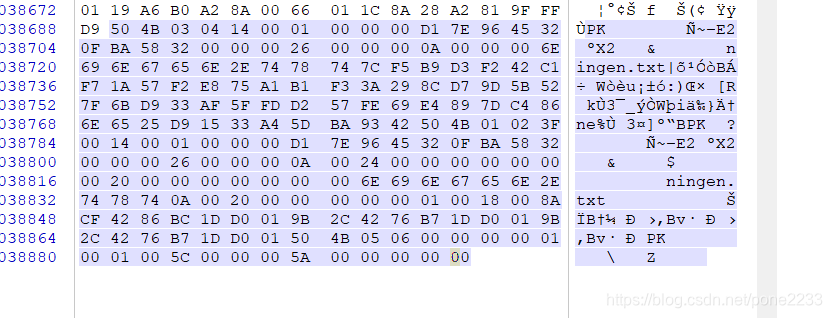

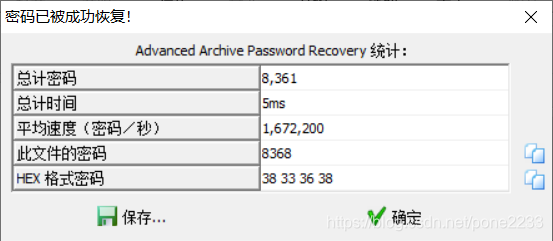

ningen

拉去winhex看一下,发现了有个压缩包鸭,就破解一下

别问我问什么知道,因为他提示我了4位数,银行卡密码只能是数字

flag{b025fc9ca797a67d2103bfbc407a6d5f}

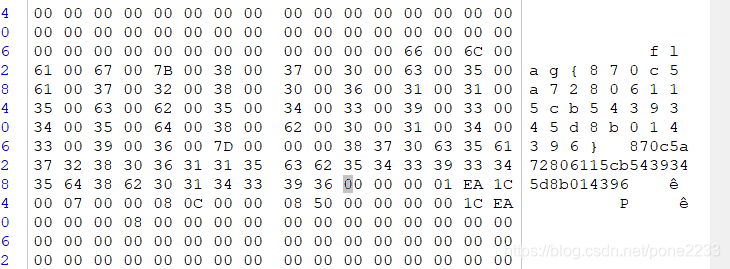

文件中的秘密

打开文件,winhex照妖镜照一下就发现了

flag{870c5a72806115cb5439345d8b014396}

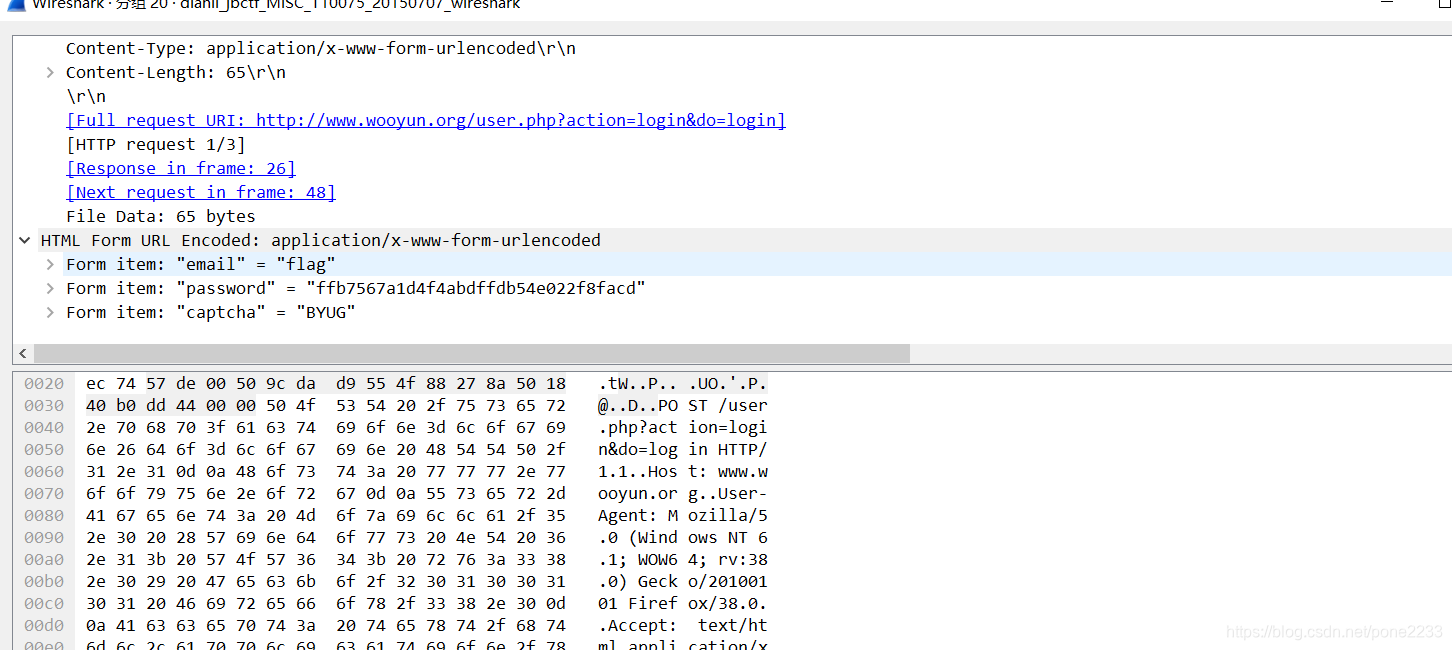

wireshark

一条条照下来,终于发现了flag{ffb7567a1d4f4abdffdb54e022f8facd}

镜子里面的世界

Stegsolve用专业工具一看就出来了flag flag{st3g0_saurus_wr3cks}

flag{st3g0_saurus_wr3cks}

小明的保险箱

既然是保险箱,那我们就给他变成zip,然后4位准数字爆破。

flag{75a3d68bf071ee188c418ea6cf0bb043}

flag{75a3d68bf071ee188c418ea6cf0bb043}

我要是小明不得哭死,密码那么简单。

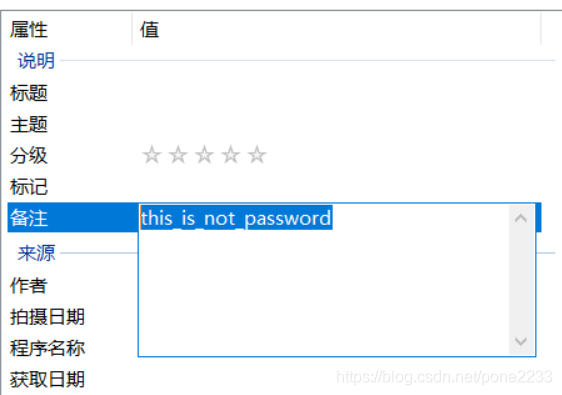

爱因斯坦

在我们的照妖镜winhex中看一下,发现是zip,改一个后缀名,发现要密码在,他图片状态的属性里面就有

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

真不愧是爱因斯坦,

BUUCTF-Misc-No.1的更多相关文章

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- BUUCTF MISC ZIP

这道题有点烦,拿出来单独写先贴两张图,一会用 首先这题给了68个压缩包,每个压缩包里只有4bytes大小,于是可以想到是crc爆破,自己写的脚本总是被killed,犯懒找了个脚本 import zip ...

- BUUCTF Misc 被偷走的文件

首先下载文件打开 得到一个流量文件 用wireshark打开 打开后 进行分析 看到有ftp流量,于是过滤ftp 看到被偷走的是flag.rar 接下用binwalk进行分离 binwalk -e f ...

- ctf每周一练

buuctf misc: 你猜我是个啥 下载之后,是一个zip文件,解压,提示不是解压文件 放进HxD中进行分析,发现这是一个png文件,改后缀 打开后,发现是一张二维码,我们尝试用CQR进行扫描, ...

- BUUCTF Crypto

BUUCTF 几道crypto WP [AFCTF2018]Morse 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分 所以首先将斜杠全部替换为空 ...

- sun.misc.BASE64Encoder找不到jar包的解决方法

1.右键项目->属性->java bulid path->jre System Library->access rules->resolution选择accessible ...

- sun.misc.Unsafe的理解

以下sun.misc.Unsafe源码和demo基于jdk1.7: 最近在看J.U.C里的源码,很多都用到了sun.misc.Unsafe这个类,一知半解,看起来总感觉有点不尽兴,所以打算对Unsaf ...

随机推荐

- list基本运用

#include<iostream> #include<list> using namespace std; list<int>list1,list2; void ...

- 详解 Seata Golang 客户端 AT 模式及其使用

源码seata-golang 概述 我们知道 Seata Java Client 的 AT 模式,通过代理数据源,实现了对业务代码无侵入的分布式事务协调机制,将与 Transaction Coor ...

- airpods2隐藏的使用技巧(十)点

airpods的凭借出色的外观.不错的音质以及非常人性化的用户体验秒杀了同类型的许多真无线蓝牙耳机,以下是第二代产品airpods2一些使用的技巧,推荐给大家. 一. 随时随地查看airpods2 ...

- Python 导入CSV、JSON、XML数据

常见的机器可读格式包括: - 逗号分隔值(Comma-Separated Values,CSV)- 制表符分隔值(tab-separated values,TSV)- JavaScript 对象符号( ...

- PHP 实现过滤参数字符的方法

//参数处理函数2function RepPostVar2($val){ if($val!=addslashes($val)) { exit(); } if(substr($val,-1)==&quo ...

- @uoj - 164@ 【清华集训2015】V

目录 @description@ @solution@ @accepted code@ @details@ @description@ Picks博士观察完金星凌日后,设计了一个复杂的电阻器.为了简化 ...

- 包子凑数(dp 0-1、完全背包)【背包问题】

包子凑数(蓝桥杯) 感谢:@ Statusrank 题目链接(点击) 题目描述 小明几乎每天早晨都会在一家包子铺吃早餐.他发现这家包子铺有N种蒸笼,其中第i种蒸笼恰好能放Ai个包子.每种蒸笼都有非常多 ...

- input属性设置type="number"之后, 仍可输入e;input限制只输入数字

只需在行内输入 onKeyUp="this.value=this.value.replace(/[^\.\d]/g,'');" 就解决了 <input typ ...

- TopK问题,数组中第K大(小)个元素问题总结

问题描述: 在未排序的数组中找到第 k 个最大的元素.请注意,你需要找的是数组排序后的第 k 个最大的元素,而不是第 k 个不同的元素. 面试中常考的问题之一,同时这道题由于解法众多,也是考察时间复杂 ...

- web scraper无法解决爬虫问题?通通可以交给python!

今天一位粉丝的需求所涉及的问题值得和大家分享分享~~~ 背景问题 是这样的,他看了公号里的关于web scraper的系列文章后,希望用它来爬取一个网站搜索关键词后的文章标题和链接,如下图 按照教程, ...