mac Typora最新版逆向破解

0x00

Typora是一款强大的markdown编辑器,它可以让你轻松地写出美观的文档。但是其一直是不开源的,而且现在也已经开始收费了。所以本着学习探索的精神去逆向看看~

0x01

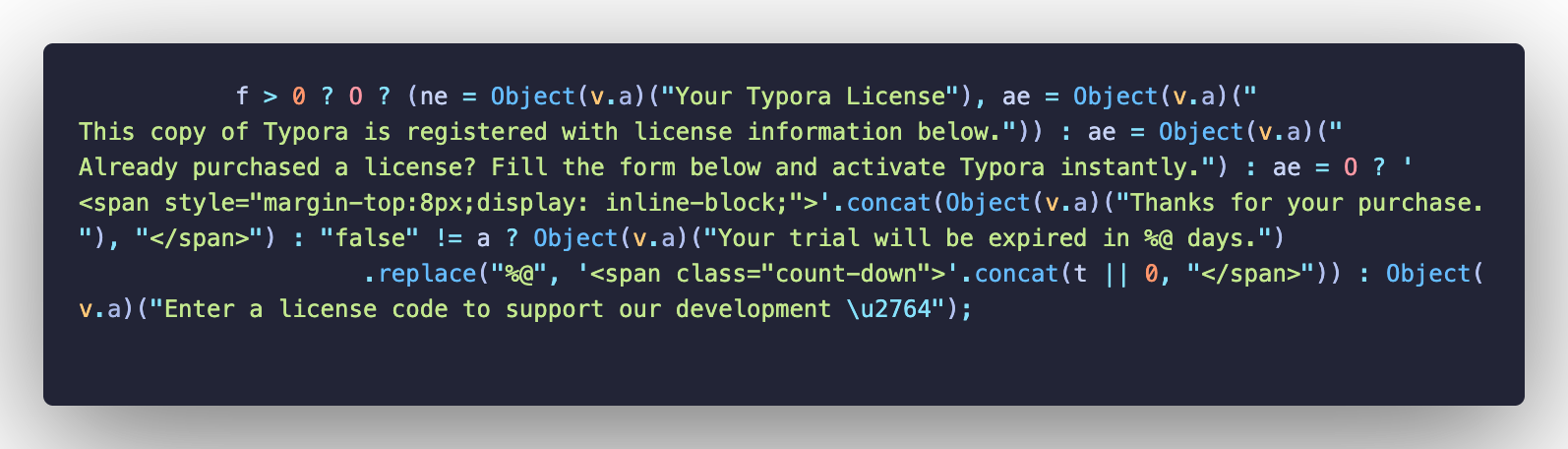

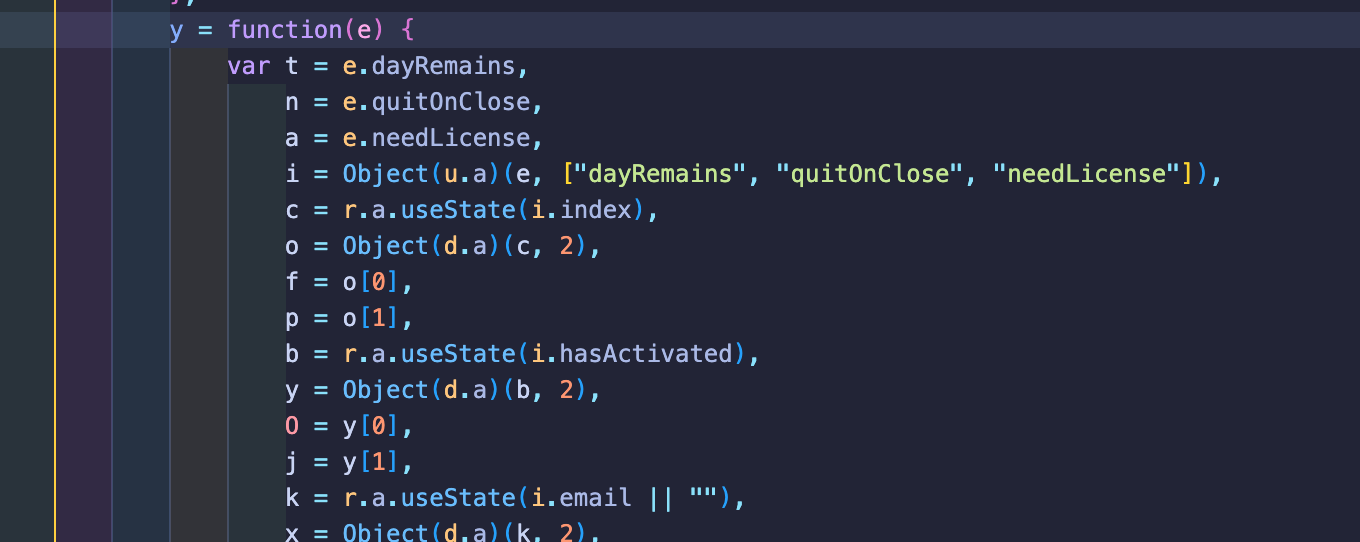

众所周知Typora是基于electron+reacta开发的,所以先看看js代码~

然后在顺着这个O继续康康~

关键就是这个e.hasActivated = "true" == e.hasActivated 但是这样的话有个小问题就是每次进去的话那个右下角都会有一个未激活悬浮框。而且只进行到这里也没啥意思,话不多说继续弄macos的可执行文件。

0x02

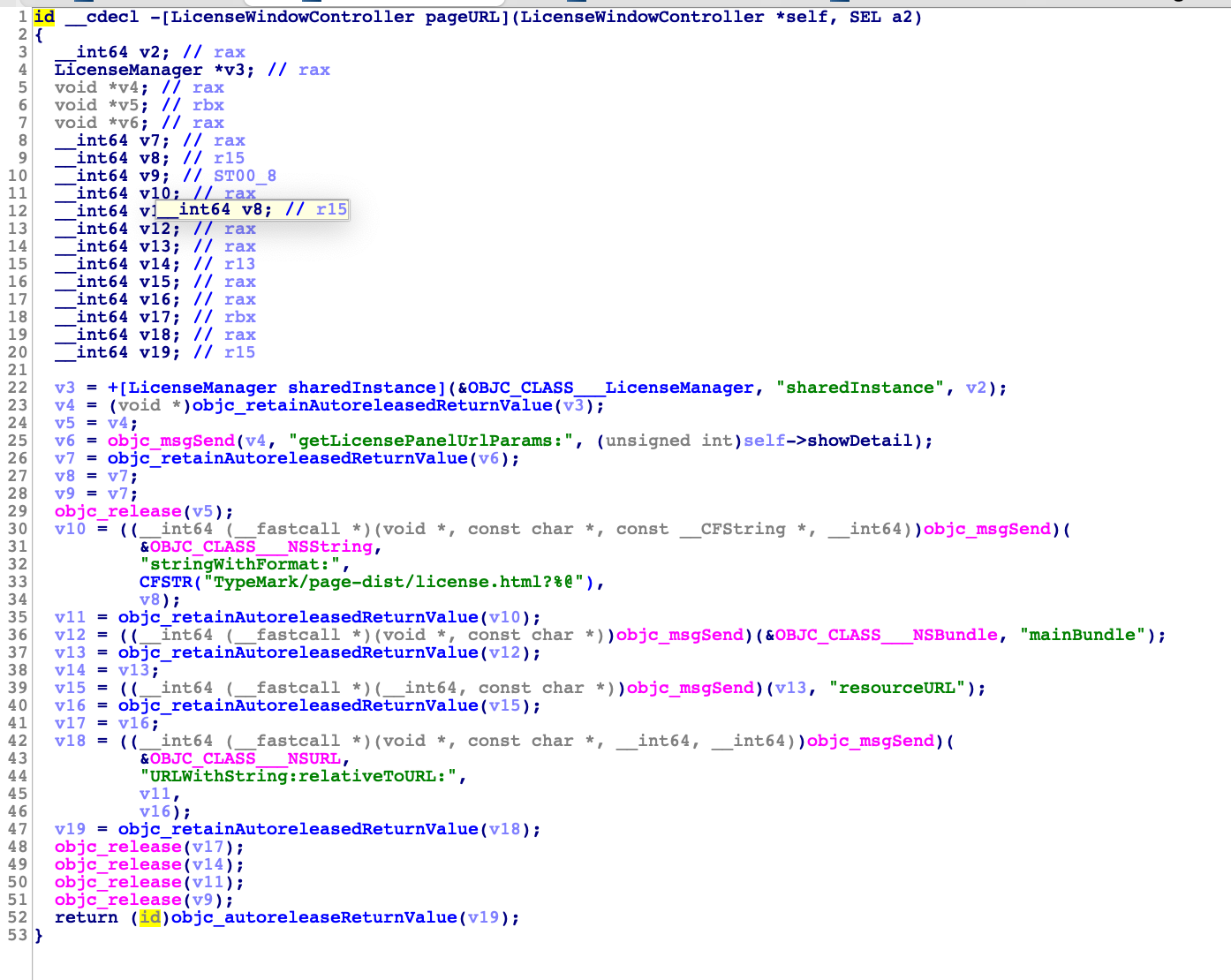

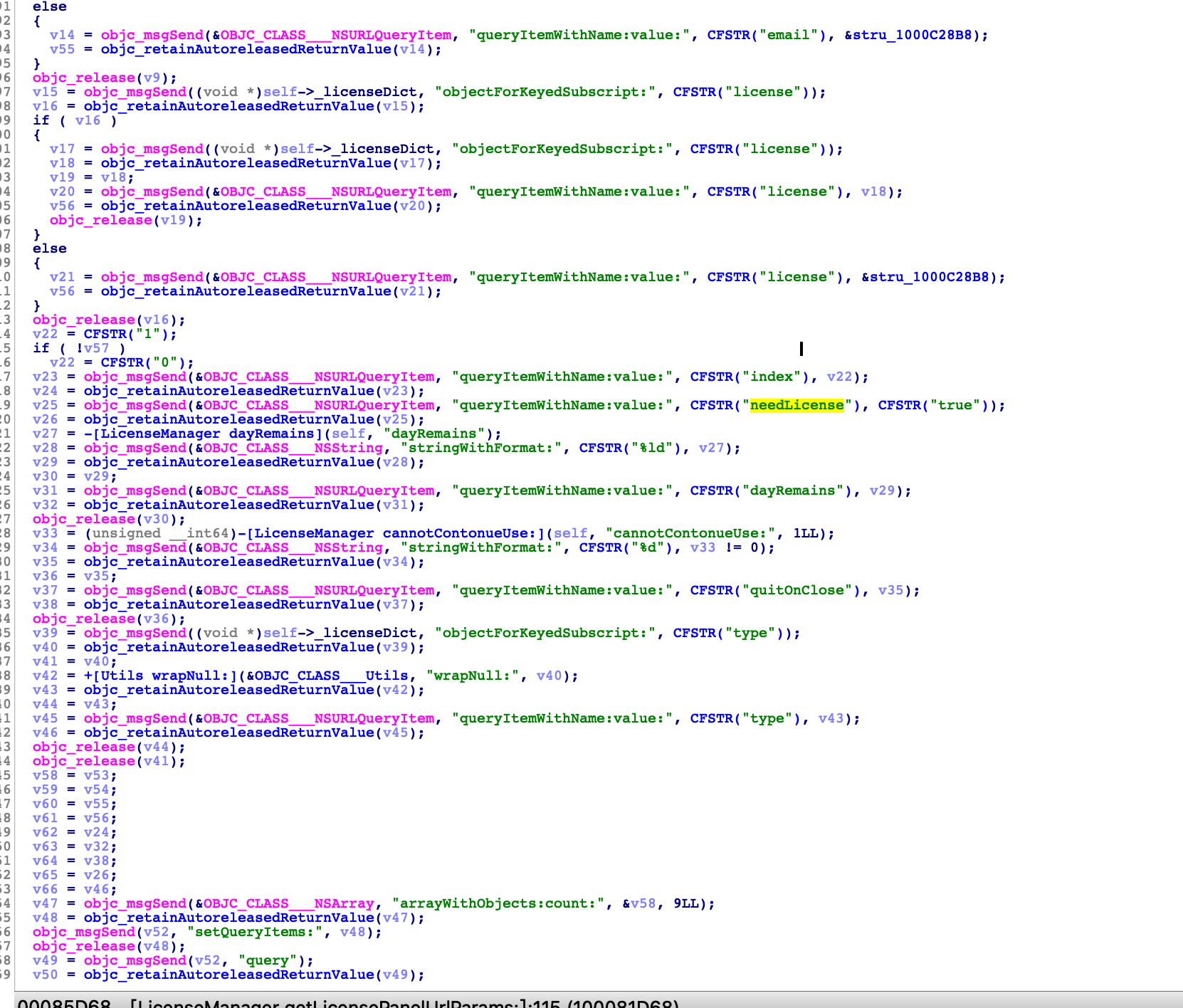

直接上ida,通过刚才的js思路走下去,这个可执行文件里肯定有生成url方法。搜索一下果不其然:

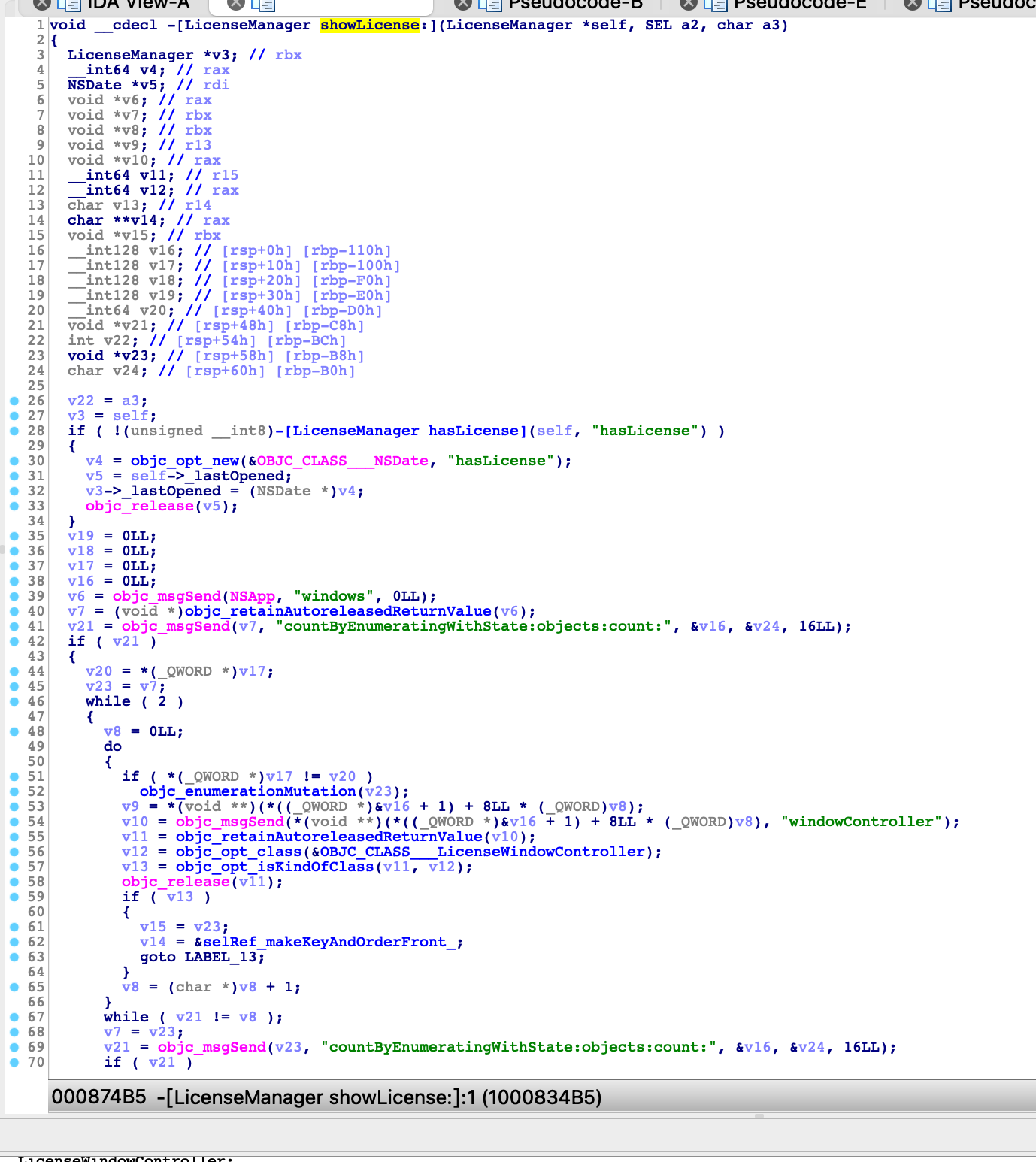

然后我们看到其调用了一个getLicensePanelUrlParams方法。进去康康!

ok!直接开始hook!!打开code编写dylib!

hook其返回值,setReturnValue后然后打印一下看看。

id LicenseWindowController = NSClassFromString(@"LicenseWindowController");

[LicenseWindowController aspect_hookSelector:@selector(pageURL) withOptions:AspectPositionBefore usingBlock:^(id<AspectInfo> info){

NSInvocation *invocation = info.originalInvocation;

[invocation invoke];

__unsafe_unretained NSArray * tempResultSet;

[invocation getReturnValue:&tempResultSet];

NSLog(@"hook==pageURL-result=%@",tempResultSet);

} error:nil ];

}

嗯,失败了。url参数没变。。估计是哪里还有验证。但是找了一下调用没看到。所以换个思路。

我们看到其获取url参数时是通过LicenseManager类的成员属性获取。所以直接修改这里,我觉得比hook返回值的url更优。那么开始查找~

查找ING~

0x03

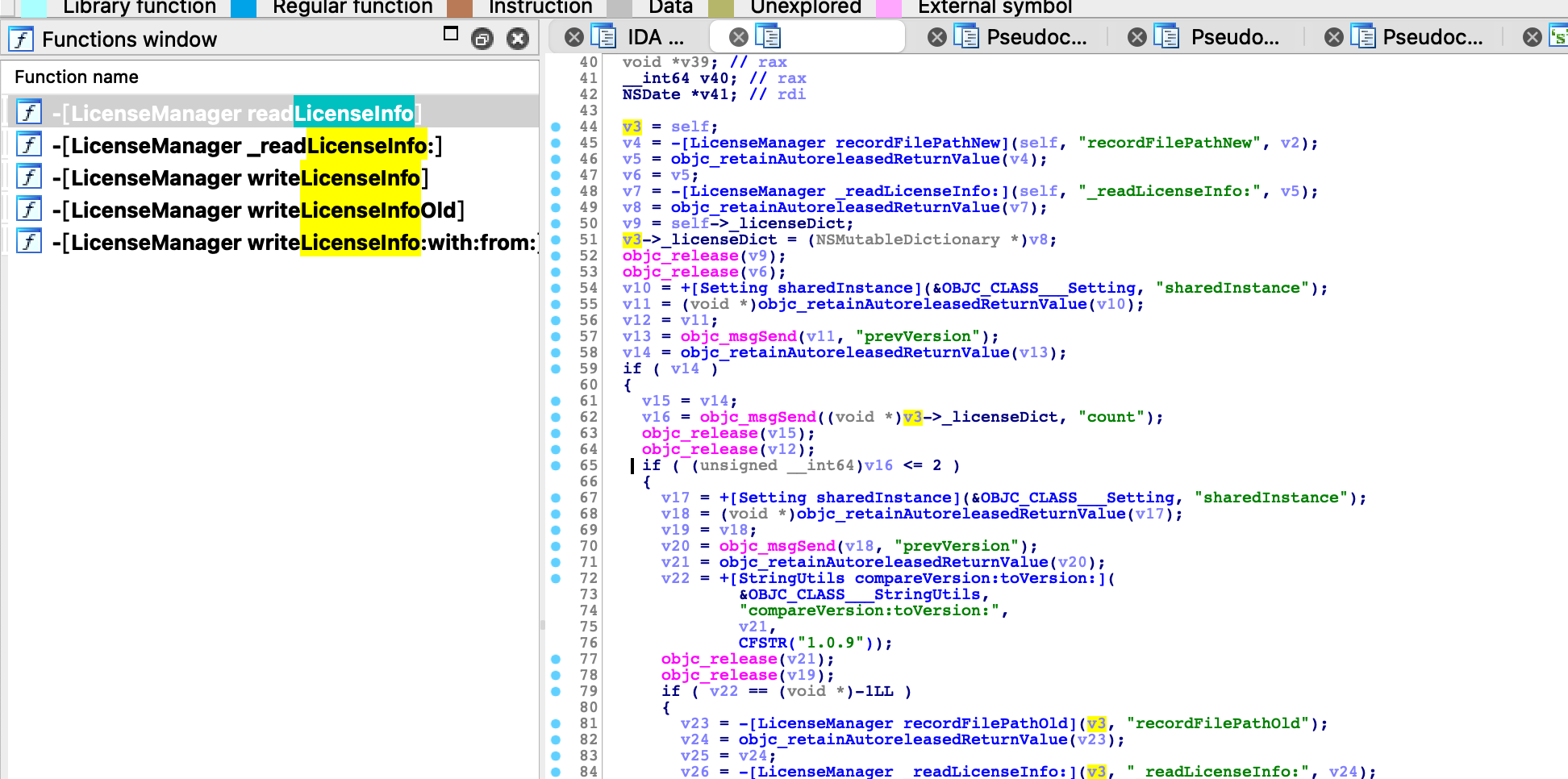

找到了读取和写入LicenseInfo的方法那么下面就好说了~

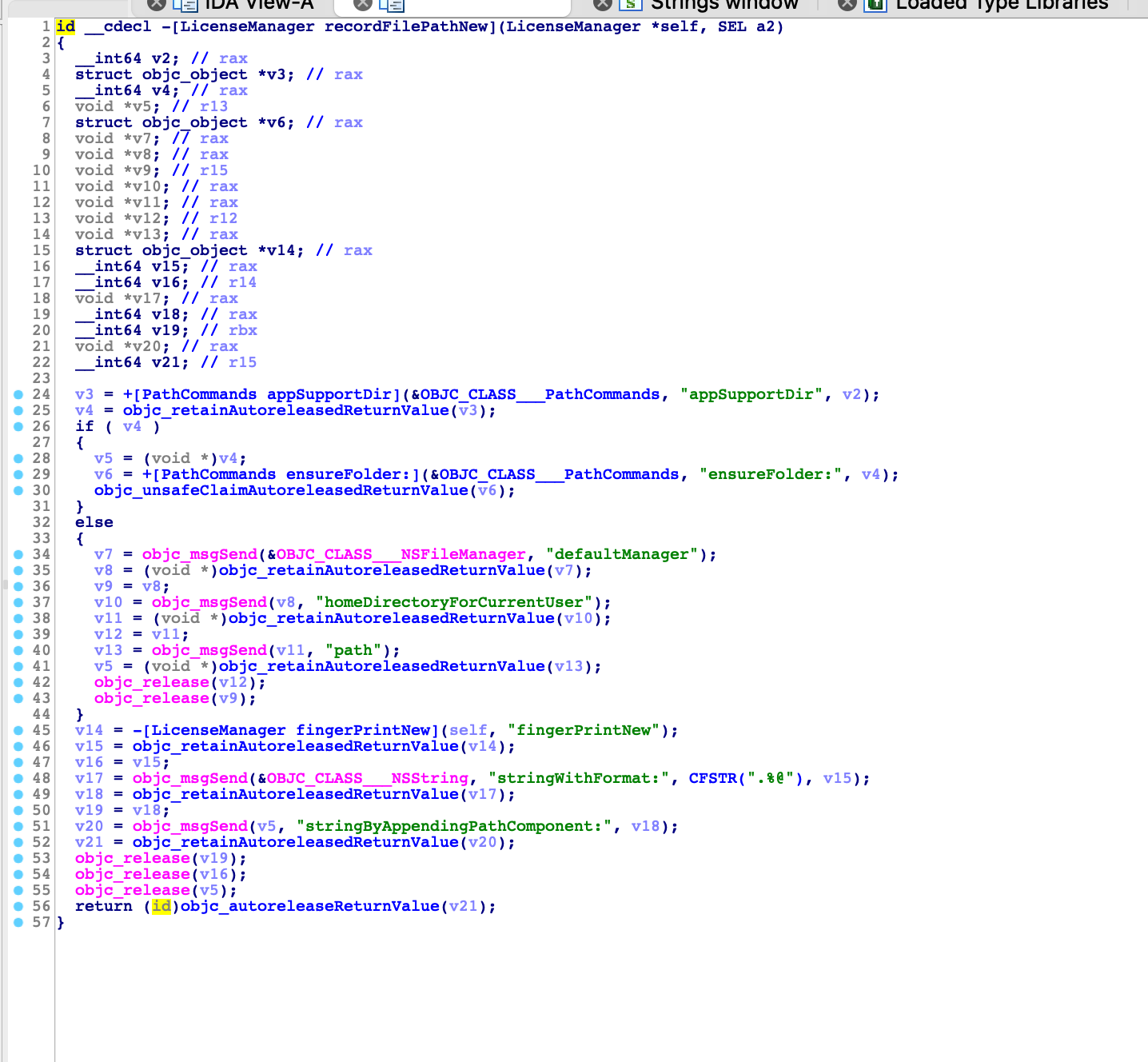

第一眼就看到一个方法,recordFilePathNew

hook住它我们看看返回值~

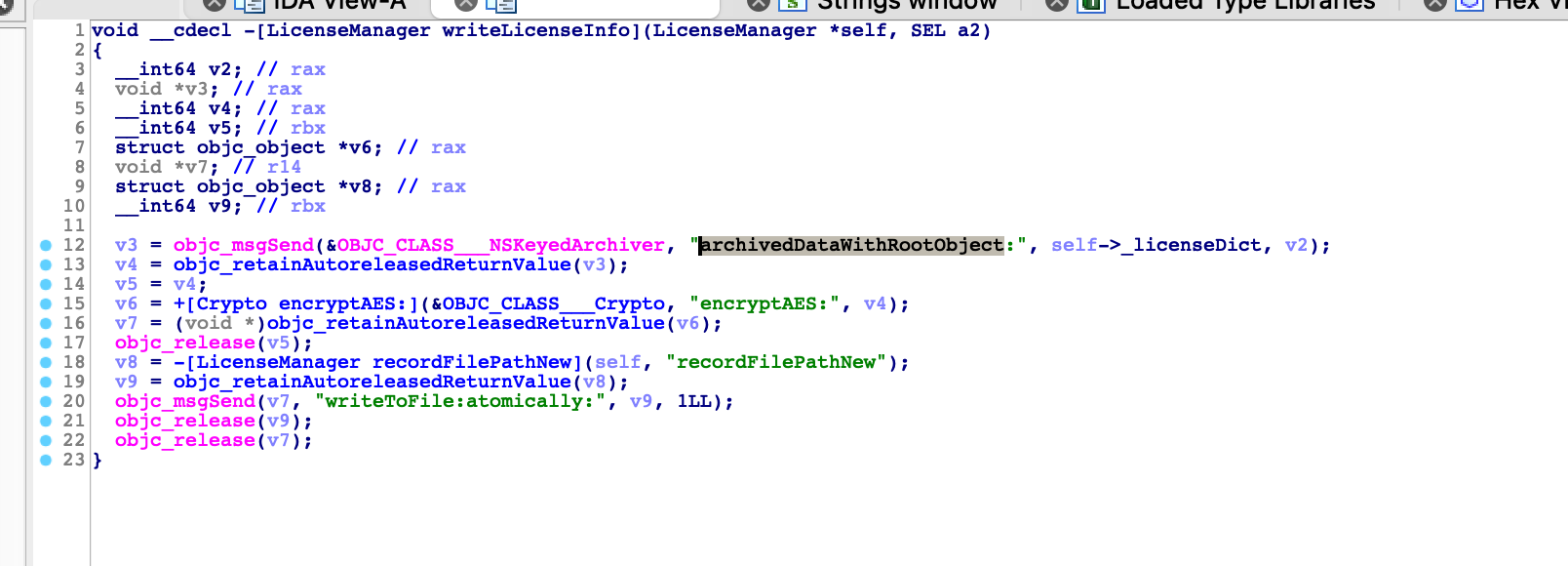

v3 = objc_msgSend(&OBJC_CLASS___NSKeyedArchiver, "archivedDataWithRootObject:", self->_licenseDict, v2);

v4 = objc_retainAutoreleasedReturnValue(v3);

v5 = v4;

v6 = +[Crypto encryptAES:](&OBJC_CLASS___Crypto, "encryptAES:", v4);

v7 = (void *)objc_retainAutoreleasedReturnValue(v6);

objc_release(v5);

v8 = -[LicenseManager recordFilePathNew](self, "recordFilePathNew");

v9 = objc_retainAutoreleasedReturnValue(v8);

objc_msgSend(v7, "writeToFile:atomically:", v9, 1LL);

//writeLicenseInfo这里我们看到他是把licenseDict AES加密存到了刚才的地址中去。

//那么licenseDict里都有什么呢?

//通过 getLicensePanelUrlParams:

objc_msgSend((void *)self->_licenseDict, "objectForKeyedSubscript:", CFSTR("email"));

objc_msgSend((void *)self->_licenseDict, "objectForKeyedSubscript:", CFSTR("license"));

v27 = -[LicenseManager dayRemains](self, "dayRemains");

v28 = objc_msgSend(&OBJC_CLASS___NSString, "stringWithFormat:", CFSTR("%ld"), v27);

v29 = objc_retainAutoreleasedReturnValue(v28);

v30 = v29;

v31 = objc_msgSend(&OBJC_CLASS___NSURLQueryItem, "queryItemWithName:value:", CFSTR("dayRemains"), v29);

//我们看到了里面有email和license

//然后我们进入LicenseManager dayRemains

signed __int64 __cdecl -[LicenseManager dayRemains](LicenseManager *self, SEL a2)

{

return (signed __int64)-[LicenseManager dayRemainsFrom:](self, "dayRemainsFrom:", 15LL);

}

//通过LicenseManager dayRemainsFrom

objc_msgSend((void *)self->_licenseDict, "setObject:forKeyedSubscript:", v8, CFSTR("installDate"));

//也就是说LicenseManager类的成员字典里_licenseDict包含了邮箱和license以及installDate

installDate安装时间也就是判断我们15天试用的关键。

所以这里只要把这个AES加密后储存的文件定期删除就可以永续15天试用进行一个破解。

但是这样也不太优雅~

可是直接修改类成员hasActivated也不行。

0x04

我们先回顾一下线索。

- electron是通过接收解析url参数“hasActivated”来判断是不是激活用户。

- macos里可执行文件修改让其发送url时把hasActivated赋值为true

- getLicensePanelUrlParams 和 pageUrl修改返回值无效。

- LicenseManager类里包含两个成员。1_hasLicense,2_licenseDict

- 直接hook赋值hasActivated也不行,怀疑需要licenseDict。

- licenseDict包含邮箱和license以及installDate,可以通过修改installDate来破解试用

- licenseDict会加密储存在本地。

思考:

直接修改发送前的url和hasLicense不行,我怀疑是哪里还有验证,也就是验证licenseDict,尤其是licenseDict里的license。可以选择做掉验证license的方法(最轻松),也可以逆向算法追出正确的license(应该可以毕竟有离线验证)

但是,程序不会哪个环节都会验证license。

划重点,加密存储。既然加密了,估计程序应该会很信任这段数据吧~

所以一般是在存储前验证下license!

思路有了!

我们看看hook下writeLicenseInfo~~

上代码~

id LicenseManager = NSClassFromString(@"LicenseManager");

[LicenseManager aspect_hookSelector:@selector(writeLicenseInfo) withOptions:AspectPositionBefore usingBlock:^(id<AspectInfo> info){

NSInvocation *invocation = info.originalInvocation;

[invocation invoke];

id instance = info.instance;

[instance setValue:@"1" forKeyPath:@"hasLicense"];

NSDictionary *licenseDict = @{@"email":@"huajia@huaji.com", @"license":@"hackBy:huajia"};

[instance setValue:licenseDict forKeyPath:@"licenseDict"];

} error:nil ];

ok,我们在在原方法调用前执行我们的hook,先是修改了LicenseManager的成员属性hasLicense,让程序误认为我们已经激活,顺便把邮箱和License也加入了,哈哈。然后writeLicenseInfo会把我们的构造加密写入本地文件中,然后其他方法会读取,现在我们运行下程序看看!

233~

mac Typora最新版逆向破解的更多相关文章

- Navicat15 For Mysql最新版完美破解图文教程(支持Win和Mac)

Navicat15 For Mysql最新版完美破解 欢迎关注博主公众号[跟着Mic学架构],专注于分享Java领域技术干货,回复关键字 [面试资料] 可以获得海量面试资料. 申明,本教程 Navic ...

- Android逆向破解表单登录程序

Android逆向破解表单登录程序 Android开发 ADT: android studio(as) 程序界面如下,登录成功时弹出通知登录成功,登录失败时弹出通知登录失败. 布局代码 <?xm ...

- 【MyEclipse 2015】 逆向破解实录系列【终】(纯研究)

声明 My Eclipse 2015 程序版权为Genuitec, L.L.C所有. My Eclipse 2015 的注册码.激活码等授权为Genuitec, L.L.C及其付费用户所有. 本文只从 ...

- 【MyEclipse 2015】 逆向破解实录系列【2】(纯研究)

声明 My Eclipse 2015 程序版权为Genuitec, L.L.C所有. My Eclipse 2015 的注册码.激活码等授权为Genuitec, L.L.C及其付费用户所有. 本文只从 ...

- 20165223《网络对抗技术》Exp1 PC平台逆向破解

目录--PC平台逆向破解 1 逆向及BOF基础实践说明 1.1 实践内容 1.2 实践要求 1.3 基础知识 2 实验步骤 2.1 直接修改程序机器指令,改变程序执行流程 2.2 通过构造输入参数,造 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp1 PC平台逆向破解

实验一 PC平台逆向破解 实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另 ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

随机推荐

- MySQL 读书笔记(一)

1 MySQL 表 1.1 索引组织表 在 InnoDB 存储引擎中,表都是根据主键顺序存放的,这种存储方式称为索引组织表. InnoDB存储引擎中,每张 MySQL表 都有一个唯一主键,如果创建表时 ...

- Numpy数组乘法

Numpy数组乘法 元素级乘法 numpy.multiply() 或 * : 数组对应位置元素相乘 import numpy as np # 一维数组 a = np.array([1, 2, 3, 4 ...

- IIS 部署.NET CORE 项目 出现 HTTP 错误 500.19 - Internal Server Error

当出现这个错误时是因为服务器上没有.NET CORE对应的SDK以及运行时文件,我的.NET CORE版本是2.2,下载的就是2.2对应的文件. 附上.NET CORE2.2版本的下载链接 下载 .N ...

- CSS3-页面布局基础一

一.CSS概要 web前端开发者最最注的内容是三个:HTML.CSS与JavaScript,他们分别在不同方面发挥自己的作用,HTML实现页面结构,CSS完成页面的表现与风格,JavaScript实现 ...

- RESTful API 为何成为顶流 API 架构风格?

作者孙毅,API7.ai 技术工程师,Apache APISIX Committer 万物互联的世界充满着各式各样的 API ,如何统筹规范 API 至关重要.RESTful API 是目前世界上最流 ...

- ES的索引结构与算法解析

作者:京东物流 李洪吉 提到ES,大多数爱好者想到的都是搜索引擎,但是明确一点,ES不等同于搜索引擎.不管是谷歌.百度.必应.搜狗为代表的自然语言处理(NLP).爬虫.网页处理.大数据处理的全文搜索引 ...

- react项目使用less样式,配置less

create-react-app脚手架创建的项目有sass配置项,使用的时候只需要装包即可,下面是less使用的方法 由于 create-react-app 脚手架中并没有配置关于 less 文件的解 ...

- VUE的路由懒加载及组件懒加载

一,为什么要使用路由懒加载 为给客户更好的客户体验,首屏组件加载速度更快一些,解决白屏问题 二,懒加载简单来说就是延迟加载或按需加载,即在需要的时候的时候进行加载 三,常用的懒加载方式有两种:即使用v ...

- 【Visual Leak Detector】核心源码剖析(VLD 1.0)

说明 使用 VLD 内存泄漏检测工具辅助开发时整理的学习笔记.本篇对 VLD 1.0 源码做内存泄漏检测的思路进行剖析.同系列文章目录可见 <内存泄漏检测工具>目录 目录 说明 1. 源码 ...

- Hugging News #0428: HuggingChat 来啦

每一周,我们的同事都会向社区的成员们发布一些关于 Hugging Face 相关的更新,包括我们的产品和平台更新.社区活动.学习资源和内容更新.开源库和模型更新等,我们将其称之为「Hugging Ne ...