JS逆向实战21——某查查webpack密码加密

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

网站

aHR0cHM6Ly93d3cucWNjLmNvbS8=

前言

阅读前 请先阅读下我的另一篇文章 看看别的webpack打包的网站是如何逆向的。(https://www.cnblogs.com/zichliang/p/17517073.html)

此文章只是单纯分析。不涉及滑块以及风控以及headers其他的参数。

只是单纯研究密码的加密。

数据接口分析

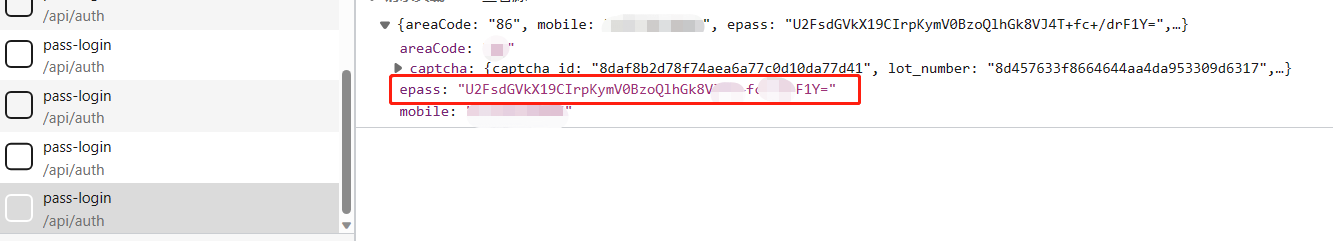

如上图所示,我们需要把epass参数的生成给找出来

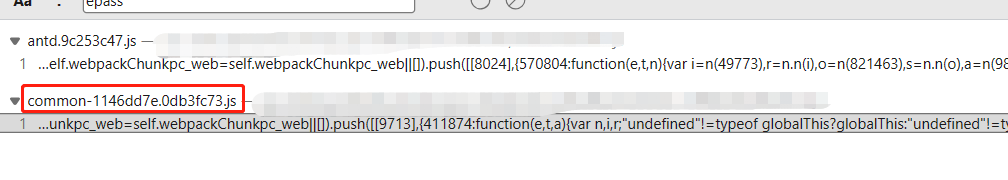

直接搜索这个参数 点击第二个

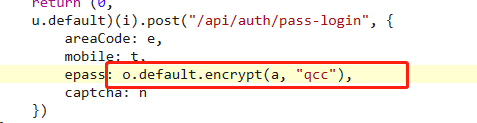

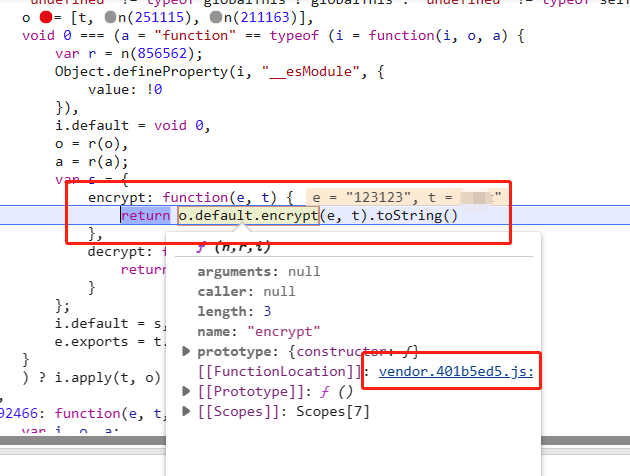

console运行下

证明 o.default.encrypt(a, "qcc") 这个方法就是我们所需要的方法函数

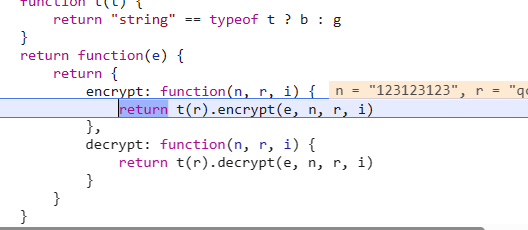

解析进断点。往下走

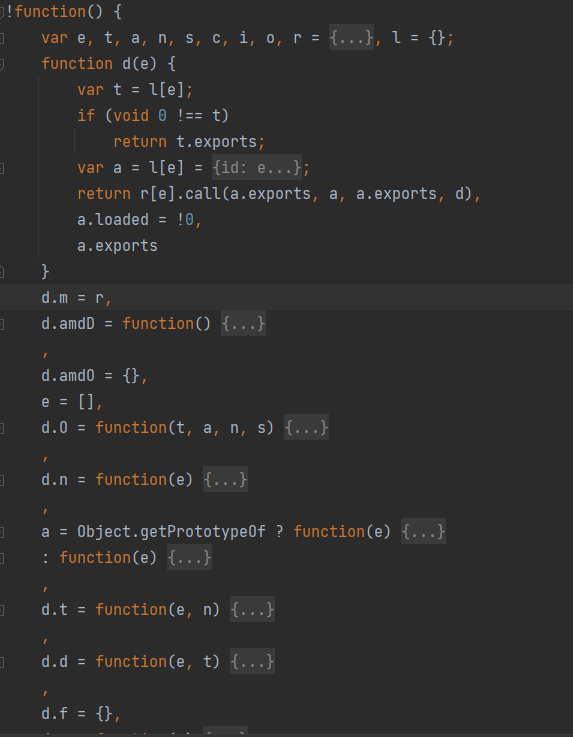

这就可以判断。这是通过webpack打包的程序。

我们点进这个函数中

然后发现这不就是加载器 只不过不能直接用吗?

扣代码

扣加载器

其实这个加载器很简单。

我们把源码复制到本地,收缩起来,发现这个文件本身就是个自执行文件。

这个文件,我们将他手动修改一下

!function (r) {

var l = {};

function d(e) {

var t = l[e];

if (void 0 !== t)

return t.exports;

var a = l[e] = {

id: e,

loaded: !1,

exports: {}

};

console.log(e)

return r[e].call(a.exports, a, a.exports, d),

a.loaded = !0,

a.exports

}

}({

//模块代码

})

修改成这个鸟样子就可以了。

定位加密函数

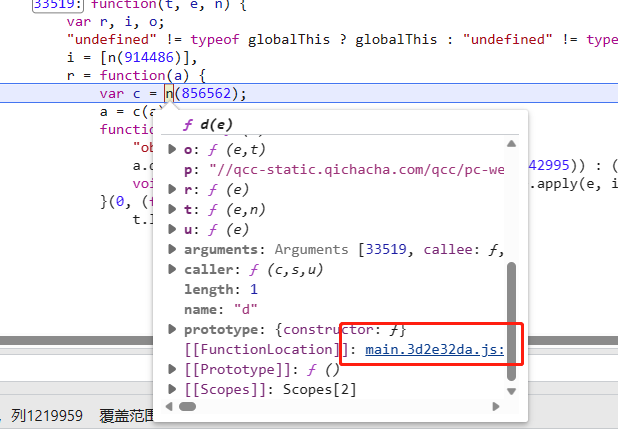

我们重新输入账号和密码然后过下最开始我们过的断点。

持续往下走。。。。

在这里打上断点

然后去刷新页面。

因为webpack打包是初始化项目,所以后面不需要再输入密码去看断点了。

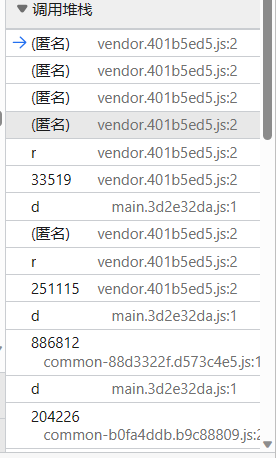

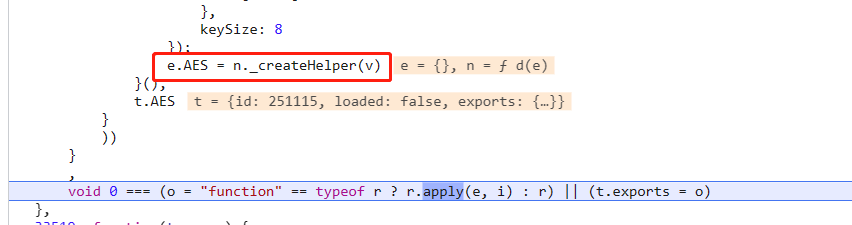

看下堆栈。我们往下看第二个模块代码 251115

可以发现 e.AES = n._createHelper(v) 这个地方就是我们加密初始化的地方。

那么有个问题来了: 为什么 35519 不是呢?

很简单: 一句话 这个模块代码是调用加密算法的。

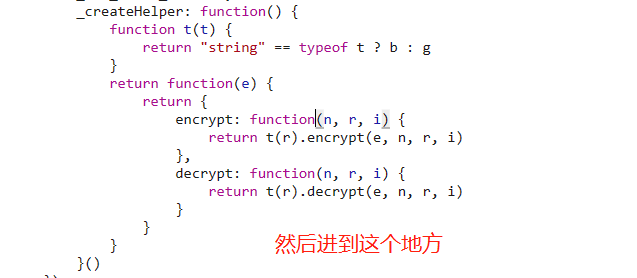

改写加密函数

把这个模块代码放到分发器中。

还需要加一步============> 把这个加密方法抛出去 ,这样后续才能调用 window.aes_encrypt"encrypt" 这个方法。

还需要两步

- 在加载器中调用这个加密方法。

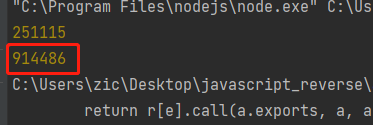

- 打印下所需分发器 函数的值

后面就很简单了,一直运行 缺什么模块函数就补什么模块函数。

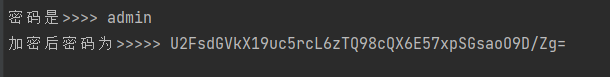

结果

全部都补充完毕,我们运行下我们代码。

JS逆向实战21——某查查webpack密码加密的更多相关文章

- JS逆向实战12——某店 captchaToken 参数 加密

今天爬取的是网站需要模拟登陆 目标网站 aHR0cHM6Ly9wYXNzcG9ydC55aGQuY29tL3Bhc3Nwb3J0L2xvZ2luX2lucHV0LmRv 浏览器抓包分析 随便输入一堆假 ...

- JS逆向实战10——某集团RSA长加密

由于本网站较为特殊 目标网站加密与其他稍有不同 目标网站 68747470733a2f2f65632e6d696e6d6574616c732e636f6d2e636e2f6f70656e2f686f6 ...

- JS逆向实战1——某省阳光采购服务平台

分析 其实这个网站基本没有用到过什么逆向,就是简单的图片base64加密 然后把连接变成2进制存成文件 然后用ocr去识别即可 !! 注意 在获取图片连接 和对列表页发起请求时一定要用一个请求,也就是 ...

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战5--JWT TOKEN x_sign参数

什么是JWT JWT(JSON WEB TOKEN):JSON网络令牌,JWT是一个轻便的安全跨平台传输格式,定义了一个紧凑的自包含的方式在不同实体之间安全传输信息(JSON格式).它是在Web环境下 ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战2--cookie-AcwScV2加密—某招标信息网

cookies的获取 首先拿到第一次访问原链接 拿到acw_tc的值,然后放到session中去 再用这个session再次访问原链接拿到js加载的加密的真实数据.用了一些反混淆. 最后获取这个数据中 ...

随机推荐

- 2022-11-20:小团生日收到妈妈送的两个一模一样的数列作为礼物! 他很开心的把玩,不过不小心没拿稳将数列摔坏了! 现在他手上的两个数列分别为A和B,长度分别为n和m。 小团很想再次让这两个数列变

2022-11-20:小团生日收到妈妈送的两个一模一样的数列作为礼物! 他很开心的把玩,不过不小心没拿稳将数列摔坏了! 现在他手上的两个数列分别为A和B,长度分别为n和m. 小团很想再次让这两个数列变 ...

- 2021-01-07:cdn加速是什么原理?

福哥答案2021-01-07:[答案来自此链接:](https://www.zhihu.com/question/438234873)CDN(Content Delivery Network):内容分 ...

- Grafana系列-统一展示-8-ElasticSearch日志快速搜索仪表板

系列文章 Grafana 系列文章 概述 我们是基于这篇文章: Grafana 系列文章(十二):如何使用 Loki 创建一个用于搜索日志的 Grafana 仪表板, 创建一个类似的, 但是基于 El ...

- Row size too large. The maximum row size for the used table type, not counting BLOBs, is 65535.

问题描述 新建表或者修改表varchar字段长度的时候,出现这个错误 Row size too large. The maximum row size for the used table type, ...

- phpstudy-sqlilabs-less-2

题目:GET - Error based - Intiger based 基于错误的数字型注入 ?id=1 ?id=1 order by 3 ?id=-1 union select 1,2,3 ?id ...

- rt下降40%?程序并行优化六步法

1 背景 性能优化是我们日常工作中很重要的一部分,主要有以下原因: 降低服务器和带宽等硬件成本:用更少的资源处理更多的请求 提高现实世界的运行效率:人机处理效率存在数量级的偏差,同样机器世界的效率提升 ...

- Galaxy 生信平台(三):xlsx 上传与识别

我在<Firefox Quantum 向左,Google Chrome 向右>中,曾经吐槽过在 Firefox 中使用 Galaxy 上传本地的 Excel 文件时,会出现 xlsx 无法 ...

- Vue——表单控制、购物车案例、v-model进阶、与后端交互三种方式、箭头函数

表单控制 // 1 checkbox 单选 多选 // 2 radio 单选 <body> <div id="app"> <h1>checkbo ...

- Java 新的生态,Solon v2.3.2 发布

Solon 是什么框架? 一个,Java 新的生态型应用开发框架.它从零开始构建,有自己的标准规范与开放生态(全球第二级别的生态).与其他框架相比,它解决了两个重要的痛点:启动慢,费资源. 解决痛点? ...

- json数据的解析

php声明没有键的数组,用json_encode输出: $array=array("1","2","3"); echo json_encod ...