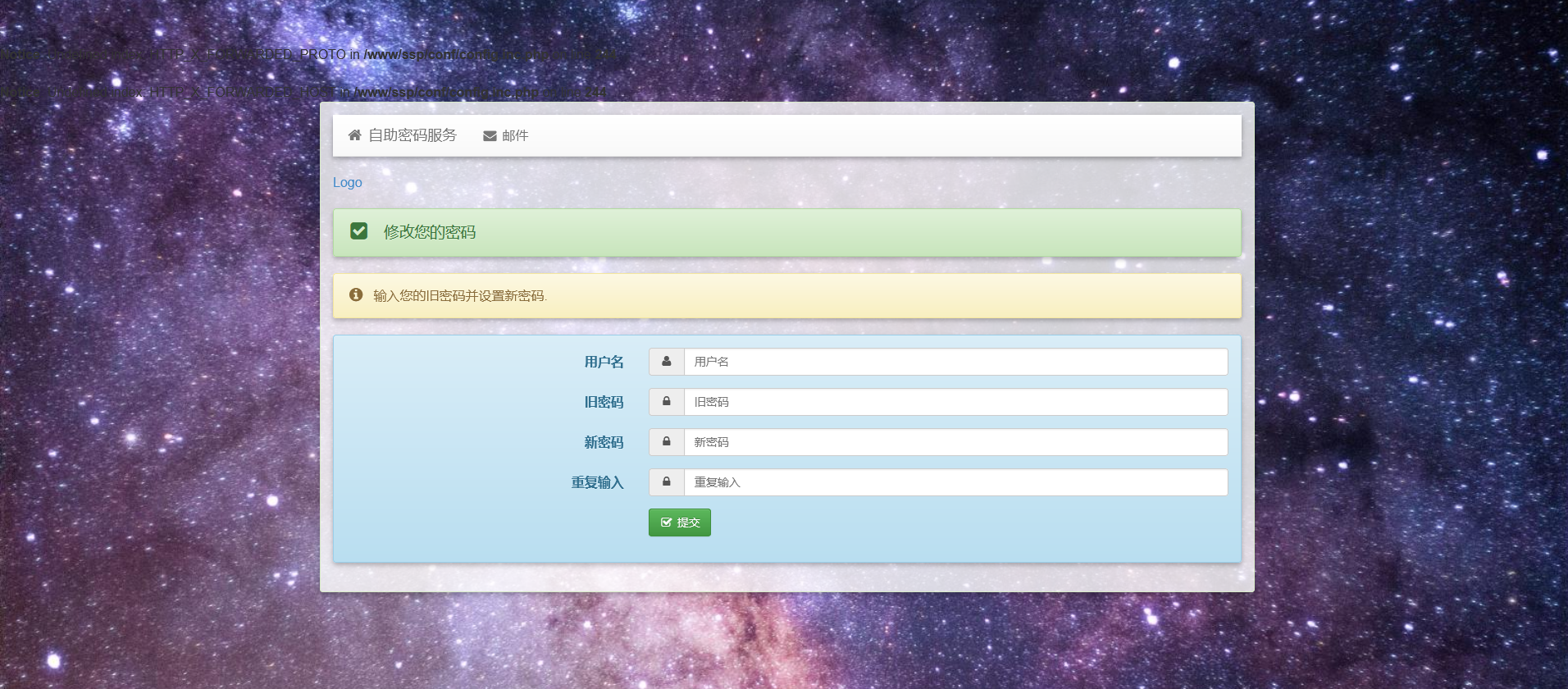

OpenLDAP 自助修改密码系统

一、创建docker-compose文件

root@xx:~# mkdir self-service-password

root@xx:~# cd self-service-password

root@xx:~/self-service-password# vim docker-compose.yml

version: '2'

services:

ssp-app:

image: tiredofit/self-service-password:latest #建议修改为指定的版本的镜像

container_name: ssp-app

volumes: # 挂载数据目录以及日志

- ./data/:/www/ssp

- ./logs/:/www/logs

ports:

- 80:80

environment:

- LDAP_SERVER=ldap://172.16.1.113:389 # ldap服务: ldap://ip:port

- LDAP_STARTTLS=false

- LDAP_BINDDN=cn=admin,dc=lixy,dc=com # 绑定的dn. 具体根据自己的实际修改(管理员dn)

- LDAP_BINDPASS=Root@123 # 上述cn=admin的密码

- LDAP_BASE_SEARCH=ou=Group,dc=lixy,dc=com

- LDAP_LOGIN_ATTRIBUTE=uid

- LDAP_FULLNAME_ATTRIBUTE=cn

# Active Directory mode

# true: use unicodePwd as password field

# false: LDAPv3 standard behavior

- ADMODE=false

# Force account unlock when password is changed

- AD_OPT_FORCE_UNLOCK=false

# Force user change password at next login

- AD_OPT_FORCE_PWD_CHANGE=false

# Allow user with expired password to change password

- AD_OPT_CHANGE_EXPIRED_PASSWORD=false

# Samba mode

# true: update sambaNTpassword and sambaPwdLastSet attributes too

# false: just update the password

- SAMBA_MODE=false

# Shadow options - require shadowAccount objectClass

# Update shadowLastChange

- SHADOW_OPT_UPDATE_SHADOWLASTCHANGE=false

# Hash mechanism for password:

# SSHA

# SHA

# SMD5

# MD5

# CRYPT

# clear (the default)

# auto (will check the hash of current password)

# This option is not used with ad_mode = true

- PASSWORD_HASH=MD5 # 密码hash类型

# Local password policy

# This is applied before directory password policy

# Minimal length

- PASSWORD_MIN_LENGTH=12 # 此处定义密码的组合

# Maximal length

- PASSWORD_MAX_LENGTH=30

# Minimal lower characters

- PASSWORD_MIN_LOWERCASE=2

# Minimal upper characters

- PASSWORD_MIN_UPPERCASE=2

# Minimal digit characters

- PASSWORD_MIN_DIGIT=2

# Minimal special characters

- PASSWORD_MIN_SPECIAL=2

# Dont reuse the same password as currently

- PASSWORD_NO_REUSE=true

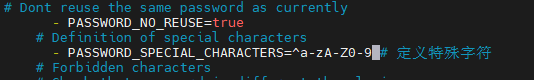

# Definition of special characters

- PASSWORD_SPECIAL_CHARACTERS=^a-zA-Z0-9 # 定义特殊字符

# Forbidden characters

# Check that password is different than login

- PASSWORD_DIFFERENT_LOGIN=true

# Show policy constraints message:

# always

# never

# onerror

- PASSWORD_SHOW_POLICY=onerror # 何时显示密码策略信息

# Position of password policy constraints message:

# above - the form

# below - the form

- PASSWORD_SHOW_POLICY_POSITION=above

# Who changes the password?

# Also applicable for question/answer save

# user: the user itself

# manager: the above binddn

- WHO_CAN_CHANGE_PASSWORD=user # 指定谁来修改密码

## Questions/answers

# Use questions/answers?

# true (default)

# false

- QUESTIONS_ENABLED=false

## Mail

# LDAP mail attribute

- LDAP_MAIL_ATTRIBUTE=mail

# Who the email should come from

- MAIL_FROM=xxxx@163.com

- MAIL_FROM_NAME=LDAP认证中心

# Notify users anytime their password is changed

- NOTIFY_ON_CHANGE=true

# PHPMailer configuration (see https://github.com/PHPMailer/PHPMailer)

- SMTP_DEBUG=0

- SMTP_HOST=smtp.163.com # 定义邮件信息,用于发送邮件

- SMTP_AUTH_ON=true

- SMTP_USER=xxxx@163.com

- SMTP_PASS=aaaaaaaaaaaa # 这里是邮箱的授权码

- SMTP_PORT=465

- SMTP_SECURE_TYPE=ssl

- SMTP_AUTOTLS=false

## Tokens

# Use tokens?

# true

# false

- USE_TOKENS=true

# Crypt tokens?

# true

# false

- TOKEN_CRYPT=true

# Token lifetime in seconds

- TOKEN_LIFETIME=1800

## SMS

# Use sms (NOT WORKING YET)

- USE_SMS=false

# Reset URL (if behind a reverse proxy)

- IS_BEHIND_PROXY=true

# Display help messages

- SHOW_HELP=true

# Language

- LANG=en

# Debug mode

- DEBUG_MODE=false

# Encryption, decryption keyphrase

- SECRETEKEY=secretkey

## CAPTCHA

# Use Google reCAPTCHA (http://www.google.com/recaptcha)

- USE_RECAPTCHA=false

# Go on the site to get public and private key

- RECAPTCHA_PUB_KEY=akjsdnkajnd

- RECAPTCHA_PRIV_KEY=aksdjnakjdnsa

## Default action

# change

# sendtoken

# sendsms

- DEFAULT_ACTION=change

- BACKGROUND_IMAGE=images/bak.jpg # 自定义背景图片

- LOGO=images/logo.png # 自定义logo图片

root@xx:~/self-service-password# docker-compose up --build -d

二、报错信息处理

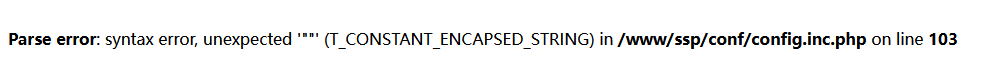

1、出现Parse error: syntax error, unexpected '""' (T_CONSTANT_ENCAPSED_STRING) in /www/ssp/conf/config.inc.php on line 103

处理方法:进入容器,查看配置文档103行信息

root@xx:~/self-service-password# docker exec -it ssp-app /bin/bash

[tiredofit/self-service-password:5.3.1 06:16:34 /] $ vim /www/ssp/conf/config.inc.php

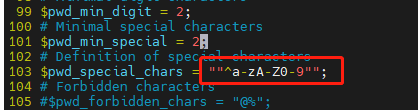

出现两个双引号,临时解决方法就是直接在容器中修改配置文件,删除一对双引号,永久解决方案,在docker-comppse.yml文件中删除双引号

然后重新加载docker-compse文件

root@xx:~/self-service-password# docker-compose up --build -d

2、出现Notice: Undefined index: HTTP_X_FORWARDED_PROTO in /www/ssp/conf/config.inc.php on line 244

处理方法:进入容器,查看配置文档244行信息

root@xx:~/self-service-password# docker exec -it ssp-app /bin/bash

[tiredofit/self-service-password:5.3.1 06:22:13 /] $ vim /www/ssp/conf/config.inc.php

注释:244行

OpenLDAP 自助修改密码系统的更多相关文章

- 搭建ldap自助修改密码系统--Self Service Password

系统版本:centos6 Self Service Password版本:1.1 服务安装: 安装依赖:yum install php70-ldap.x86_64 -y (版本尽量大于5.3,否则会提 ...

- 在Linux上实现SVN用户密码自助修改

1.首先本文是在一篇百度经验的基础上修改而成,将网址记录上,以示尊重. https://jingyan.baidu.com/article/48b37f8dd4bbb31a646488c2.html ...

- DJANGO里让用户自助修改邮箱地址

因为在部署过程中会涉及用户邮件发送,如果有的同事不愿意收到太多邮件,则可以自己定义为不存在的邮箱. 我们在注册的时候,也不会写用户邮箱地址,那么他们也可以在这里自己更改. changeemail.ht ...

- DJANGO里让用户自助修改密码

参考了网上的实现,最终实现的各代码如下: changepwd.html模板文件: {% extends "Prism/index.html" %} {% load staticfi ...

- OpenLDAP + phpLDAPadmin

一.基础设置 1.1 环境说明 Centos 7.5 openldap 1.2 关闭防火墙和selinux setenforce sed -i 's/SELINUX=enforcing/SELINUX ...

- OpenLDAP配置信息记录

随着各种研发工具使用越来越多,单独为每个工具维护一个账号系统的开销越来越大,而且作为用户多个账号密码使用也越来越不方便.所以需要做一个统一账号登陆. 查询了多个方法,又因为之前用过LDAP,所以选择了 ...

- OpenLDAP 搭建入门

系统环境:CentOS 7 slapd版本:2.4.44 简介 OpenLDAP是一款轻量级目录访问协议,基于X.500标准的,支持TCP/IP协议,用于实现账号集中管理的开源软件,提供一整套安全的账 ...

- Freeradius+Cisco2500AC+OpenLdap认证

为了将公司内部认证统一化,启用了802.1x认证,认证流程如下: UserClient->AC控制器->Freeradius->OpenLdap 其中: Freeradius做认证使 ...

- Centos6 yum安装openldap+phpldapadmin+TLS+双主配置

原文地址:http://54im.com/openldap/centos-6-yum-install-openldap-phpldapadmin-tls-%E5%8F%8C%E4%B8%BB%E9%8 ...

- [系统集成] OpenLDAP使用AD密码

关于OpenLDAP和AD帐号的整合,网上有大量的文档,绝大多数都不符合我们的需求,下面的方案是我经过调研.测试.修改.最终采用的. . 需求概述 公司网络中有两种帐号:OpenLDAP帐号和AD帐号 ...

随机推荐

- 选择结构do...while语句

// do..while语句 #include<stdio.h> int main() { int a = 0; do { a++; printf("HelloWorld\n&q ...

- Qt数据可视化项目

一.创建项目(步骤按常规来即可) 二.ui设计界面 控件的使用 默认视角:Label标签和horizontalSlider标签 水平旋转:Label标签和horizontalSlider标签 垂直旋转 ...

- 一个.Net Core开发的开源动态壁纸软件

推荐一个Github上Start超过10.8K的超火.好用.强大的.内置很多优美的动态壁纸软件. 项目简介 这是基于.Net Core+WPF开发的.开源的动态壁纸软件,壁纸设置支持任何文件形式,包括 ...

- 如何使用Map处理Dom节点

本文浅析一下为什么Map(和WeakMap)在处理大量DOM节点时特别有用. 我们在JavaScript中使用了很多普通的.古老的对象来存储键/值数据,它们处理的非常出色: const person ...

- 浅析HTTPS的通信机制

什么是HTTPS? HTTPS 是在HTTP(Hyper Text Transfer Protocol)的基础上加入SSL(Secure Sockets Layer),在HTTP的基础上通过传输加密和 ...

- 学习原根 by OI-wiki

根据 OI-wiki 的讲解,加以自己的理解和简化.偏重于算法竞赛而不是数学竞赛. 前置知识: 费马小定理:\(a^{p-1} \equiv 1(\mod p)\),\(p\) 为质数. 欧拉定理:\ ...

- 【WebServer】项目总体流程

1. 项目总体流程: 事件处理模式:采用Epoll边沿触发的IO多路复用技术,模拟Proactor模式: 主线程使用epoll监听与客户端连接的socket,并在主线程中对这些socket执行数据读写 ...

- 解放计算力:使用并行处理提升python for循环速度

Python 是一门功能强大的编程语言,但在处理大规模数据或复杂计算任务时,性能可能成为一个瓶颈.幸运的是,Python 提供了多种方法来提升性能,其中之一是利用并行处理来加速循环操作.本文将介绍如何 ...

- 第二章 VM与Linux的安装

1. VMWare 安装 2. CentOS 安装 安装网址:https://blog.csdn.net/qq_41819965/article/details/11118 ...

- Ryu控制器教程

RYU不要使用apt的方法安装,这样的安装是不完整的, 并且相关文件不易查找. 1.下载ryu源码 cd cd Desktop git clone https://gitee.com/lpm-123/ ...