20155234 exp4 恶意代码分析

实验4 恶意代码分析

系统运行监控

Schtasks

先建立一个netstat20155234.txt文件,在文件中输入

date /t >> c:\netstat20155234.txt

time /t >> c:\netstat20155234.txt

netstat -bn >> c:\netstat20155234.txt

然后将此文件名改为netstat20155234.bat

再建立一个netstat20155234.txt,用来将记录的联网结果格式化输出到其中

将这两个文件剪切到c盘目录下

然后,以管理员身份打开命令行,输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstat20155234.bat"

成功创建计划任务后,打开netstat20155234.txt就可以看见监控

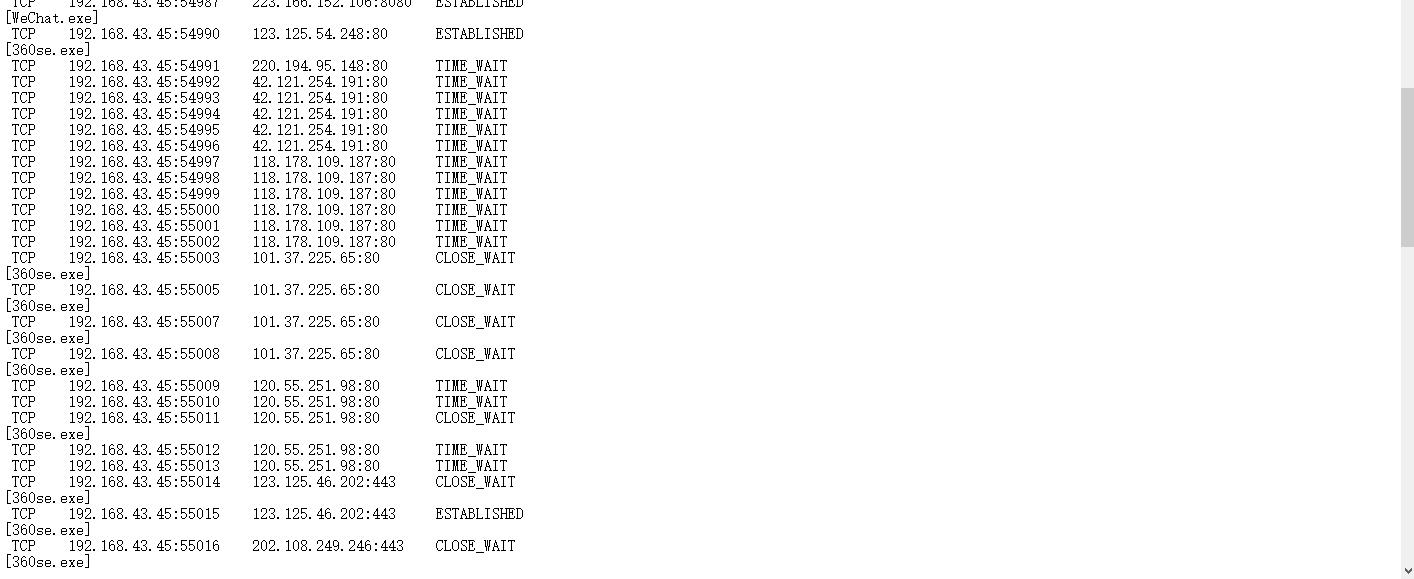

可以看出我当时运行了360浏览器和微信,可以看出我的主机ip为192.168.43.45,访问微信需要经过123.125.54.248的北京联通ip。

而360se中的42.121.254.191来自阿里云。并且都利用了tcp协议。

sysmon工具

配置及运行过程其他同学已经写得十分详细了,我在下面给出我的事件日志。

这是360浏览器

记录了我运行360浏览器打开了一个网页

这是一个运行的后门但并没有回连

可以看出只是一个单纯的运行的应用程序

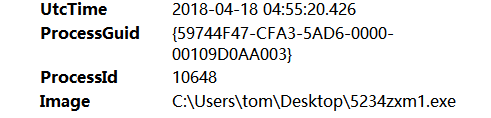

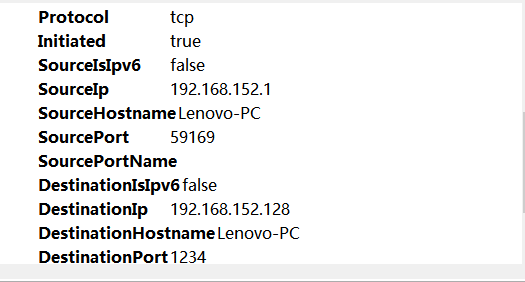

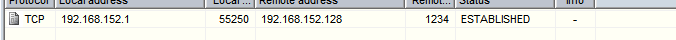

这是一个运行并且回连成功的后门

我们可以清晰的看出这是利用tcp访问了1234端口,ip为192.169.152.128

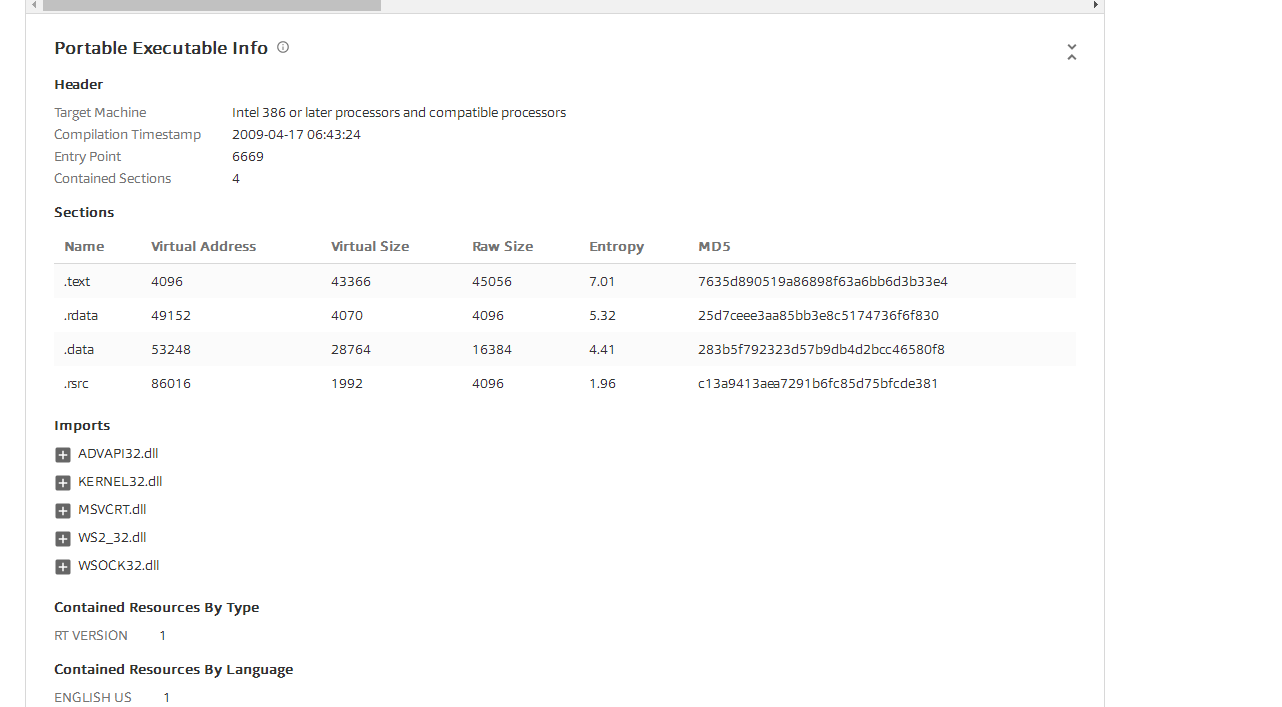

在线分析

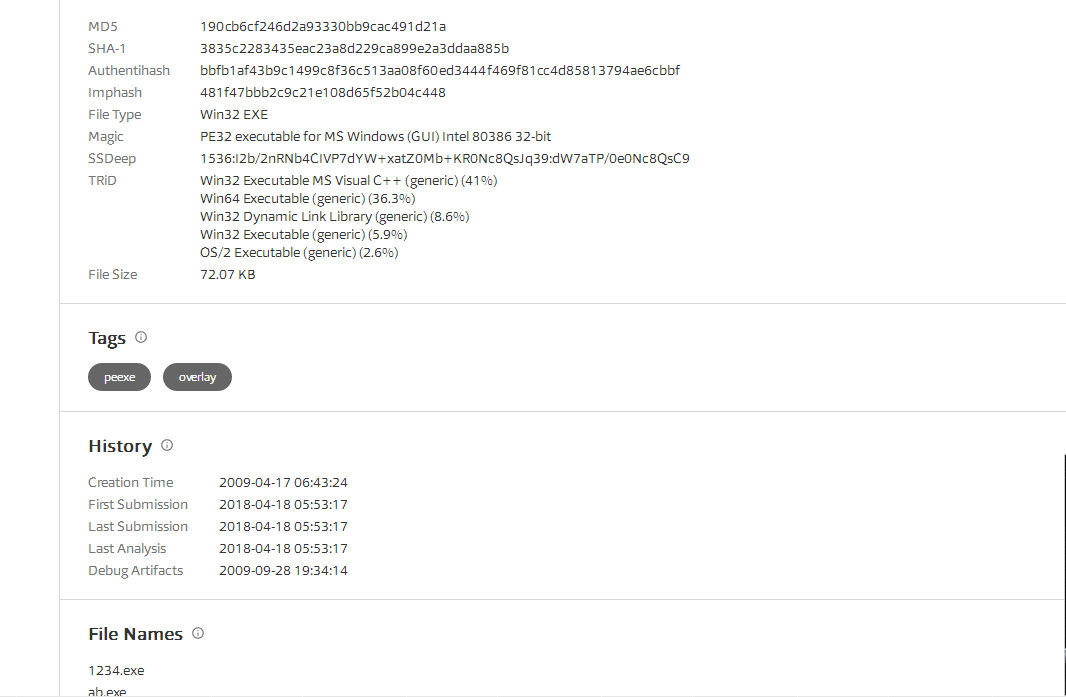

由这张图可以发现,这个后门程序使用了ADVAPI32.dll、KERNEL32.dll、MSVCRT.dll、WS2_32.dll、WSOCK32.dll,这五个链接库,其中WS2_32.dll、WSOCK32.dll是比较熟悉的win上面编写SOCKET用的,这是用来回连使用的,而advapi32.dll是一个高级API应用程序接口服务库的一部分,包含的函数与对象的安全性,注册表的操控以及事件日志有关,从这句解释就可以看出,本后门程序的潜在的威胁,kernel32.dll是Windows 9x/Me中非常重要的32位动态链接库文件,属于内核级文件。它控制着系统的内存管理、数据的输入输出操作和中断处理,当Windows启动时,kernel32.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。而msvcrt.dll是微软在windows操作系统中提供的C语言运行库执行文件(Microsoft Visual C Runtime Library),其中提供了printf,malloc,strcpy等C语言库函数的具体运行实现,并且为使用C/C++(Vc)编译的程序提供了初始化(如获取命令行参数)以及退出等功能。

恶意软件分析

Systracer

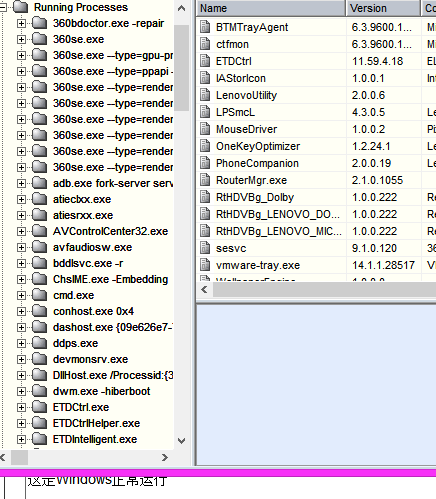

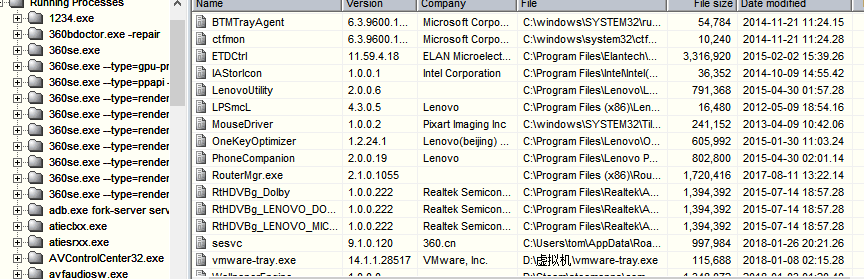

这是Windows正常运行

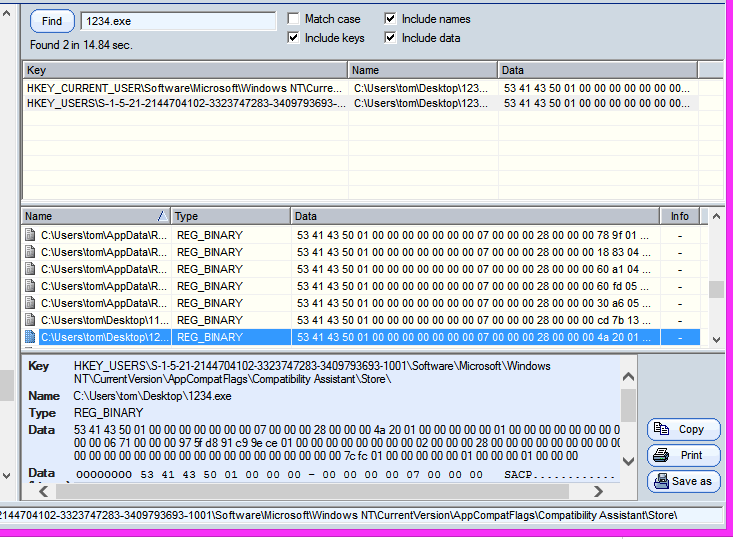

这是运行后门回连之后

可以看出利用tcp协议访问1234端口

可以看出后门在更改注册表

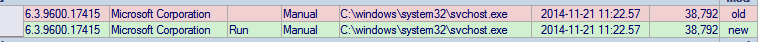

在回连成功后输入dir命令可以看出多了一个svchost.exe的服务

实验后回答问题

如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 可以通过计划任务,来建立一个定时更新的日志来查看

通过sysmon来监控。

如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 可以通过抓包工具,进行分析。

通过systracer工具分析某个程序执行前后,计算机注册表、文件、端口的一些变化情况。

实验总结与体会

通过本次试验,从监测发现可疑文件到对可疑代码进行分析再到确认恶意代码,收获是不少的。这次学习,学会了杀毒软件所不能解决的事情。上次做免杀得知,杀毒软件的检测是基于恶意代码的特征吗进行识别的。如果一个恶意代码的特征码不在杀毒软件的特征库里,那么会产生严重后果。

20155234 exp4 恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- python学习笔记之——unittest框架

unittest是python自带的单元测试框架,尽管其主要是为单元测试服务的,但我们也可以用它来做UI自动化测试和接口的自动化测试. unittest框架为我们编写用例提供了如下的能力 定义用例的能 ...

- Android系统执行Java jar程序 -- dalvik运行dex Java工程

本文仅针对纯java工程执行进行诠释,一般在PC平台作为jar包形式存在,在Android平台则以dex包形式存在. Java属于高级程序语言,Java程序需要运行在特定的虚拟机中,虚拟机将Java字 ...

- Android 经典欧美小游戏 guess who

本来是要做iOS开发的,因为一些世事无常和机缘巧合与测试工作还有安卓系统结下了不解之缘,前不久找到了guess who 源码,又加入了一些自己的元素最终完成了这个简单的小游戏. <?xml ve ...

- 在Ubuntu17.04中遇到无法清空回收站解决方法

在Ubuntu17.04下,遇到清空回收站文件时报错,提示”Failed to delete the item from the trash”,无法清空回收站. 回收站其实就是一个文件夹,存放着被删掉 ...

- Spark 集群搭建

0. 说明 Spark 集群搭建 [集群规划] 服务器主机名 ip 节点配置 s101 192.168.23.101 Master s102 192.168.23.102 Worker s103 19 ...

- 在eclipse中方便的比较各个语言 资源文件—jinto的安装

一.下载与安装jinto Eclipse插件的插件,用来解决资源文件的国际化问题 用jinto编辑器打开properties文件后,就可以方便的建立出各国和各种语言的资源文件,同时可以方便的对比书写各 ...

- 系统升级win7 sp1后,ado,MSJRO.tlh error 问题

MSJRO.tlh() : error C2501: '_RecordsetPtr' : missing storage-class or type specifiers MSJRO.tlh() : ...

- SmartUpload相关类的说明

㈠ File类 这个类包装了一个上传文件的所有信息.通过它,可以得到上传文件的文件名.文件大小.扩展名.文件数据等信息. File类主要提供以下方法: 1.saveAs作用:将文件换名另存. 原型: ...

- Redis-安装时问题整理

一.Redis编译: 1.问题:make gcc error yum –y install gcc 2.问题:安装报错 error: jemalloc/jemalloc.h: No such file ...

- Linux解压.tar .tgz .tar.gz .tar.Z等文件

.tar 解包:tar xvf FileName.tar 打包:tar cvf FileName.tar DirName (注:tar是打包,不是压缩!) ---------------------- ...