木马入侵查杀 linux

目 录:

一、问题现象:

服务器登录缓慢,远程连接老是卡顿。

二、问题排查:

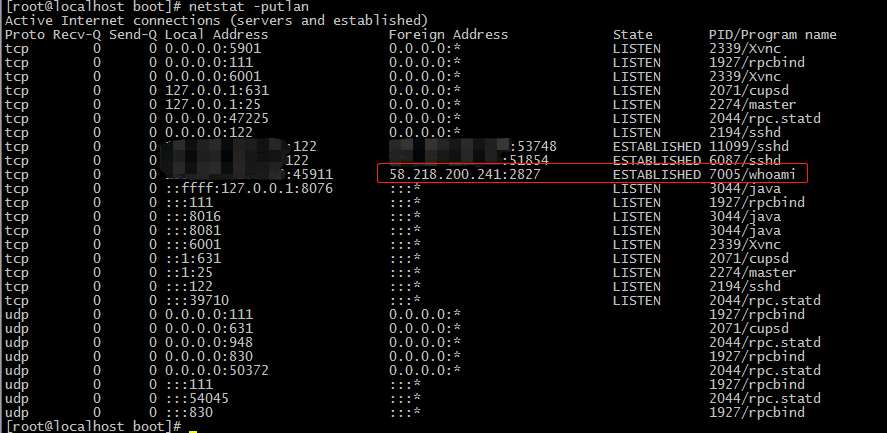

1、netstat 排查:

如图:58.218.200.241 为未记录不可信任ip地址。

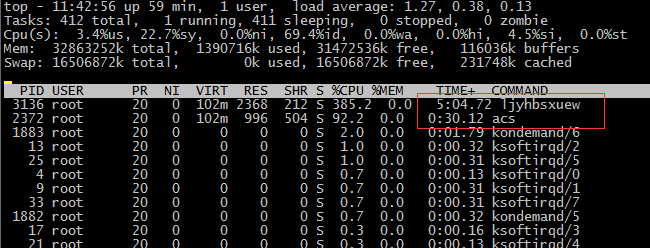

2、top查看:

发现异常进程“acs” 和 “ljyhbsxuew”(此进程为随机10位字母)

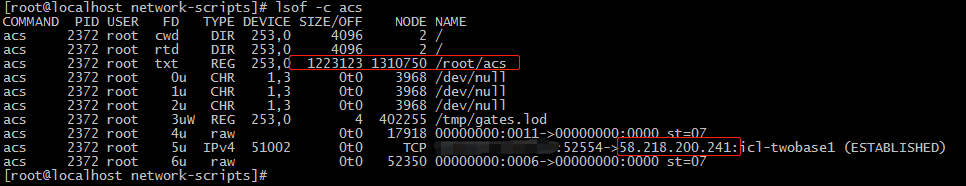

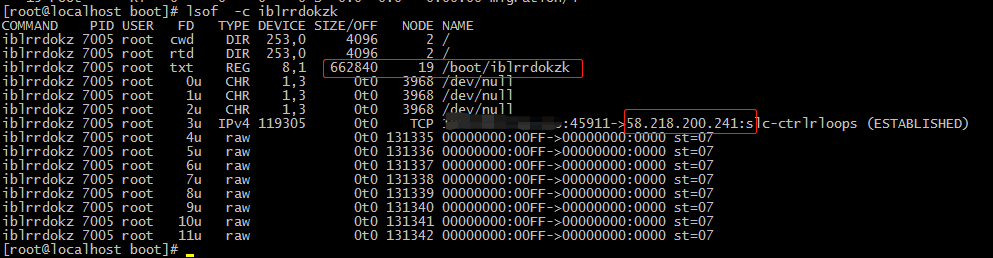

3、lsof -c 命令排查:

1) “acs”异常进程查看,如下图:

- a) /root/acs为木马文件(该木马文件大小为1223123)

- b) 58.218.200.241 为攻击源ip地址(本机地址被马赛克了)

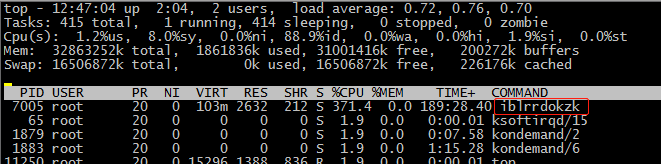

2) “ljyhbsxuew”异常进程查看,如下图:(起初杀马为杀干净,“ljyhbsxuew”这个木马重新生成了另一个进程名“iblrrdokzk”)

- a) /boot/iblrrdokzk 为木马文件(该木马文件大小为662840)

- b) 58.218.200.241 为攻击源ip地址(本机地址被马赛克了)

4、确定中木马了。

根据以上的排查过程,基本可以确定服务器中了两个木马程序。

三、木马查杀:

木马1,清除:

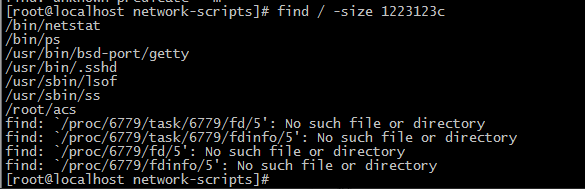

1)查找木马文件及木马原文件:

(其中文件大小1223123为lsof -c获得)

命令被替换了。

2)清除木马文件

find / -size 1223123c |xargs rm -f

rm -rf /usr/bin/bsd-port

rm -rf /usr/bin/dpkgd

rm -f /tmp/gates.lod

rm -f /tmp/moni.lod

rm -f /etc/rc.d/init.d/DbSecuritySpt

rm -f /etc/rc.d/rc1.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc2.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc3.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc4.d/S97DbSecuritySpt

rm -f /etc/rc.d/rc5.d/S97DbSecuritySpt

rm -f /etc/rc.d/init.d/selinux

rm -f /etc/rc.d/rc1.d/S99selinux

rm -f /etc/rc.d/rc2.d/S99selinux

rm -f /etc/rc.d/rc3.d/S99selinux

rm -f /etc/rc.d/rc4.d/S99selinux

rm -f /etc/rc.d/rc5.d/S99selinux

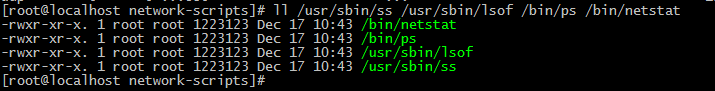

3)修复木马替换的命令文件:

#rz -ber 上传正常命令文件到root用户

cd /root

chmod 755 lsof ps ss netstat

cp /root/ps /bin

cp /root/netstat /bin

cp /root/lsof /usr/sbin

cp /root/ss /usr/sbin

4)杀掉木马进程:

ps -ef|grep '/root/acs' |grep -v grep |awk '{print $2}' |xargs kill -9 #或者 kill -9 2372(lsof中查看到的pid)

或者

lsof |grep 1223123 |awk '{print $2}'|xargs kill -9

木马2,清除:

1)查找木马文件及木马原文件:

(其中文件大小662840为lsof -c获得)

2)清除木马文件

方法1:(此方法需排除查找出来的文件无正常文件,不要误删正常文件)

find / -size 662840c |xargs rm -f 方法2:

rm /lib/udev/udev -f

rm /boot/-f

3)杀掉木马进程:

ps -ef|grep "/boot/iblrrdokzk"|awk '{print $2}' |xargs kill -9

或者

lsof |grep 662840 |awk '{print $2}'|xargs kill -9

四、后续处理:

被入侵了,正常会被修改iptables配置和cron相关服务。

1、iptables检查:

若修改了,请恢复正确iptables。(之前的iptables应该是存在漏洞的,请确认自己的iptables配置是否正确)

我这边的iptables存在被修改现象,iptables已被重新配置。

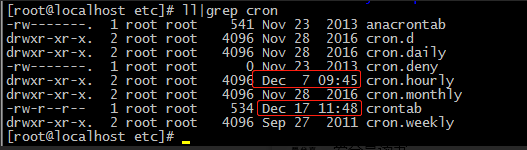

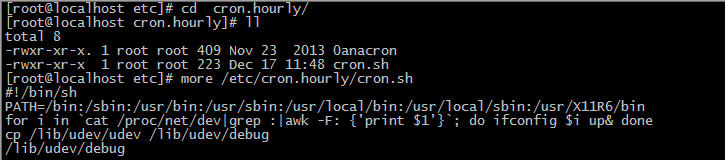

2、cron检查:(cd /etc && ls -l |grep cron)

查找这些最新被更新的文件,会发下一些定时脚本。

虽然脚本中的/lib/udev/udev木马原文件被清除,这些脚本最好也清楚一下。

rm /etc/cron.hourly/cron.sh -f

#crontab文件,vi修改删除异常部分

3、chkconfig检查:根据网上的经验,chkconfig中也会加有恶意的启动脚本,需要删除

chkconfig --del iblrrdokzk

rm /etc/init.d/iblrrdokzk-f

4、木马删除,持续观察确认。

top

netstat -putlan

五、入侵原因及后续避免措施:

1、入侵原因:

根据系统日志发现系统存在暴力破解,lastb中很多登录错误记录;

根据history,防火墙确实存在被关闭过的情况,具体谁关闭不知(多人拥有该设备登录方式)。

2、后续避免措施:(监控为主)

a)人为:人为安全意识提高。

b)监控:加入zabbix监控,自定义了一个监控项,告警触发(功能:可以通公网设备,iptables状态关闭,则立刻告警)

监控脚本,仅供参考:

[root@localhost ~]# more iptables.status.sh

#!/bin/bash

#zhengning

#20181217 #check iptables status timeout 2 ping -c1 114.114.114.114 >/dev/null; if [ $? -eq 0 ] ;then /sbin/service iptables status>/dev/null; if [ $? -eq 0 ] ;then

#echo ok

echo 1

else

#echo warning

echo 0

fi

else

echo 1

fi

木马查杀参考:

https://cloud.tencent.com/developer/article/1114996

https://www.baidufe.com/item/e972015c88715fd8cd52.html

木马入侵查杀 linux的更多相关文章

- Linux系统木马后门查杀方法详解

木马和后门的查杀是系统管理员一项长期需要坚持的工作,切不可掉以轻心.以下从几个方面在说明Linux系统环境安排配置防范和木马后门查杀的方法: 一.Web Server(以Nginx为例) 1.为防止跨 ...

- 浅谈Android手机木马手工查杀

这篇文章主要是浅谈,所以会从简单方面开始讲起. 关于手机木马查杀,有些人会说安装手机杀毒软件不就解决了吗? 其实不然.因为手机和PC不一样,手机反木马技术没有PC端那么强. 就算你把目前市面上的所有手 ...

- clamav完整查杀linux病毒实战(转)

开篇前言 Linux服务器一直给我们的印象是安全.稳定.可靠,性能卓越.由于一来Linux本身的安全机制,Linux上的病毒.木马较少,二则由于宣称Linux是最安全的操作系统,导致很多人对Linux ...

- clamav完整查杀linux病毒实战(摘抄)

http://dadloveu.blog.51cto.com/blog/715500/1882521 Linux服务器一直给我们的印象是安全.稳定.可靠,性能卓越.由于一来Linux本身的安全机制,L ...

- 查杀linux线程指令

工作中重启环境时常常出现内存溢出等等问题,往往需要查杀进程来帮助重启成功,下面就查杀线程的详细指令做下总结: 1.查找需要kill掉的线程: ps -elf|grep [线程关键信息] 比如: ...

- Linux服务器后门自动化查杀教程

一.说明 如果出现文件上传漏洞和命令执行类漏洞(包括命令注入.缓冲区溢出.反序列化等)都会让人担心,系统是否系统已被上传webshell甚至植入木马程序.如果依靠人工排查,一是工作量大二是需要一定程度 ...

- linux服务器上使用find查杀webshell木马方法

本文转自:http://ju.outofmemory.cn/entry/256317 只要从事互联网web开发的,都会碰上web站点被入侵的情况.这里我把查杀的一些方法采用随记的形式记录一下,一是方便 ...

- 记一次Linux服务器上查杀木马经历

开篇前言 Linux服务器一直给我们的印象是安全.稳定.可靠,性能卓越.由于一来Linux本身的安全机制,Linux上的病毒.木马较少,二则由于宣称Linux是最安全的操作系统,导致很多人对Linux ...

- Linux之在CentOS上一次艰难的木马查杀过程

今天朋友说他一台要准备上线的生产服务器被挂马,特征ps命令找不到进程,top能看到负载最高的一个程序是一个随机的10位字母的东西,kill掉之后自动再次出现一个随机10位字母的进程. 我让他关闭这个机 ...

随机推荐

- fedora25的免密码rsync服务配置

目标:实现免密同步数据: 1.安装rsync包: 2.手工添加配置文件: cat /etc/rsyncd.conf # See rsyncd.conf man page for more opt ...

- 简单使用DESeq2/EdgeR做差异分析

简单使用DESeq2/EdgeR做差异分析 Posted: 五月 07, 2017 Under: Transcriptomics By Kai no Comments DESeq2和EdgeR都 ...

- jQuery操作(二)

一: 操作元素 1. 属性操作 1.1 $("p").text() $("p").html() $(":checkbox").val() 1 ...

- Centos 装系统 配置网卡,校准时间

Vclient -控制台: 1.编辑网卡,第一块为外网,第二块为内网 #vi /etc/sysconfig/network-scripts/ifcfg-ens160 TYPE=Ethernet NAM ...

- js 文件下载 进度条

js: /** * 下载文件 - 带进度监控 * @param url: 文件请求路径 * @param params: 请求参数 * @param name: 保存的文件名 * @param pro ...

- solr之创建core(搜索核心,包括索引和数据)的方法

我的solrhome为D:\solrHome\solr step1:进入solrHome会看到collection1文件夹,创建该文件夹的副本,重命名为product 进入product文件夹,进入d ...

- C# 使用 HttpPost 请求调用 WebService

之前调用 WebService 都是直接添加服务引用,然后调用 WebService 方法的,最近发现还可以使用 Http 请求调用 WebService.这里还想说一句,还是 web api 的调用 ...

- eclipse安装提要

svn 插件安装http://subclipse.tigris.org/update_1.12.x教程地址http://jingyan.baidu.com/article/f71d60376b4c57 ...

- 【转】linux tar 压缩

tar -c: 建立压缩档案-x:解压-t:查看内容-r:向压缩归档文件末尾追加文件-u:更新原压缩包中的文件 这五个是独立的命令,压缩解压都要用到其中一个,可以和别的命令连用但只能用其中一个.下面的 ...

- RAID : 独立磁盘冗余阵列(Redundant Array of Independent Disks)

RAID 分为不用的等级(RAID0 - RAID5),以满足不同的数据应用需求. RAID 是由多个独立的高性能磁盘驱动器组成的磁盘子系统,从而提供比单个磁盘更高的存储性能和数据冗余的技术. AID ...