java漏洞历史

内容来自以前收集的思维导图,作者不明。

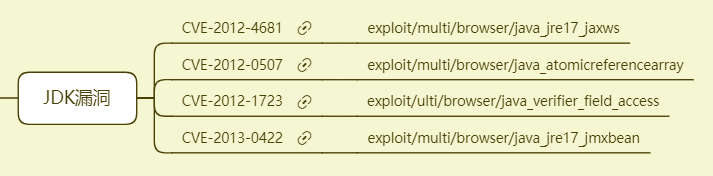

1.JDK漏洞

- 1.1.CVE-2012-4681

https://www.freebuf.com/vuls/5485.html

msf: exploit/multi/browser/java_jre17_jaxws - 1.2.CVE-2012-0507

https://blog.csdn.net/wcf1987/article/details/84368813

msf: exploit/multi/browser/java_atomicreferencearray - 1.3.CVE-2012-1723

https://www.securityfocus.com/bid/53960

msf: exploit/ulti/browser/java_verifier_field_access 1.4.CVE-2013-0422

https://blog.csdn.net/wcf1987/article/details/84380363

msf: exploit/multi/browser/java_jre17_jmxbean

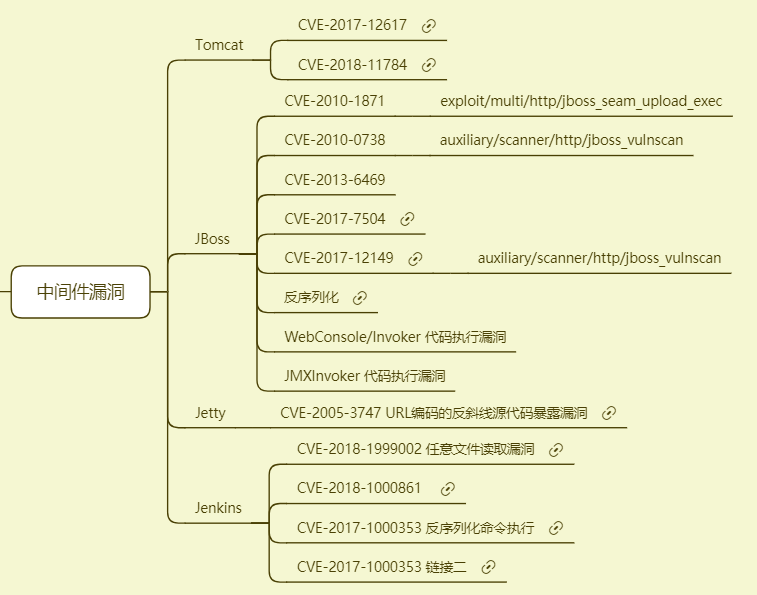

2.中间件漏洞

2.1.Tomcat

- 2.1.1.CVE-2017-12617

https://www.freebuf.com/vuls/150203.html 2.1.2.CVE-2018-11784

http://zhutougg.com/2018/10/08/cve-2018-11784-tomcat-urltiao-zhuan-lou-dong/

2.2.JBoss

- 2.2.1.CVE-2010-1871

msf: exploit/multi/http/jboss_seam_upload_exec - 2.2.2.CVE-2010-0738

msf: auxiliary/scanner/http/jboss_vulnscan - 2.2.3.CVE-2013-6469

- 2.2.4.CVE-2017-7504

http://gv7.me/articles/2018/CVE-2017-7504/ - 2.2.5.CVE-2017-12149

https://www.cnblogs.com/Oran9e/p/7897102.html

msf: auxiliary/scanner/http/jboss_vulnscan - 2.2.6.反序列化

https://www.seebug.org/vuldb/ssvid-89723 - 2.2.7.WebConsole/Invoker 代码执行漏洞

- 2.2.8.JMXInvoker 代码执行漏洞

2.3.Jetty

- 2.3.1.CVE-2005-3747

URL编码的反斜线源代码暴露漏洞

https://www.rapid7.com/db/vulnerabilities/http-jetty-jsp-source-disclosure

2.4.Jenkins

- 2.4.1.CVE-2018-1999002 任意文件读取漏洞

https://paper.seebug.org/648/ - 2.4.2.CVE-2018-1000861

https://xz.aliyun.com/t/3912 - 2.4.3.CVE-2017-1000353 反序列化命令执行

https://xz.aliyun.com/t/179 - 2.4.4.CVE-2017-1000353

https://ssd-disclosure.com/index.php/archives/3171

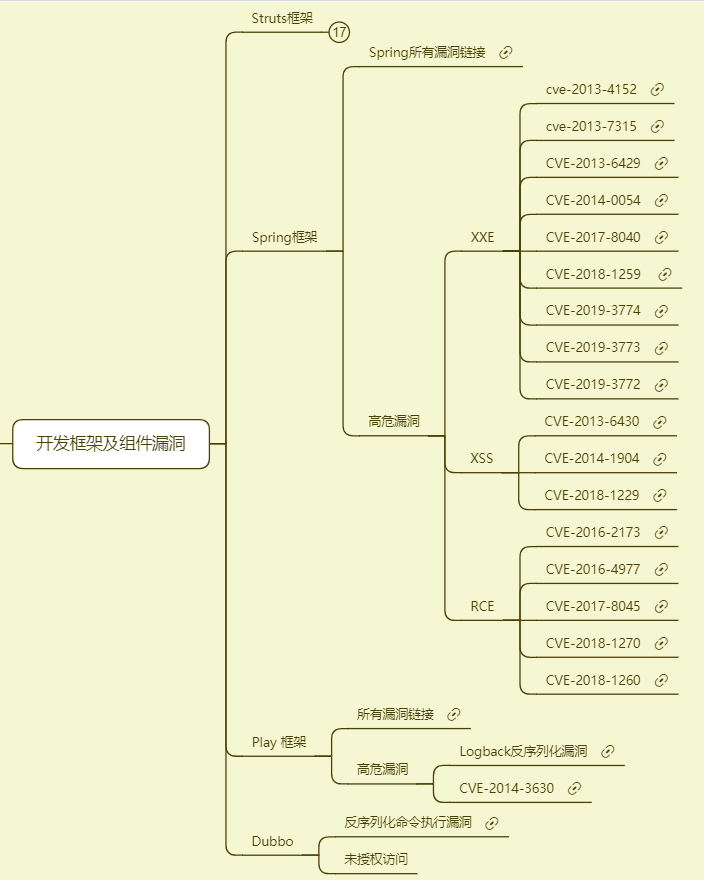

3.开发框架及组件漏洞

3.1.Struts框架

- 3.1.1.Struts2所有漏洞链接

https://cwiki.apache.org/confluence/display/WW/Security+Bulletins - 3.1.2.命令执行漏洞

- S2-003/S2-005

https://xz.aliyun.com/t/2323 - S2-009

https://www.kingkk.com/2018/09/Struts2-%E5%91%BD%E4%BB%A4-%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90%E7%B3%BB%E5%88%97-S2-008-S2-009/ - S2-012

https://hub.docker.com/r/vulhub/s2-012/ - S2-013/S2-014

https://xz.aliyun.com/t/2694 - S2-015

https://github.com/vulhub/vulhub/tree/master/struts2/s2-015 - S2-016

https://blog.csdn.net/u011721501/article/details/41735885 - S2-029

https://www.iswin.org/2016/03/20/Struts2-S2-029%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90/ - S2-032

http://avfisher.win/archives/tag/s2-032 - S2-033

https://blog.csdn.net/qq_29277155/article/details/51672877 - S2-036

- S2-037

http://blog.nsfocus.net/struts2-s2-037-vulnerability-analysis/ - S2-045

https://paper.seebug.org/247/ - S2-052

https://paper.seebug.org/383/ - S2-053

https://www.freebuf.com/vuls/147735.html - S2-057

http://blog.nsfocus.net/s2-075-protection-plan/

3.2.Spring框架

- 3.2.1.Spring所有漏洞链接

https://pivotal.io/security - 3.2.2.高危漏洞

- 3.2.2.1.XXE

- cve-2013-4152

https://pivotal.io/security/cve-2013-4152 - cve-2013-7315

https://pivotal.io/security/cve-2013-7315 - CVE-2013-6429

https://pivotal.io/security/cve-2013-6429 - CVE-2014-0054

https://pivotal.io/security/cve-2014-0054 - CVE-2017-8040

https://pivotal.io/security/cve-2017-8040 - CVE-2018-1259

https://pivotal.io/security/cve-2018-1259 - CVE-2019-3774

https://pivotal.io/security/cve-2019-3774 - CVE-2019-3773

https://pivotal.io/security/cve-2019-3773 - CVE-2019-3772

https://pivotal.io/security/cve-2019-3772 - 3.2.2.2.XSS

- CVE-2013-6430

https://pivotal.io/security/cve-2013-6430 - CVE-2014-1904

https://pivotal.io/security/cve-2014-1904 - CVE-2018-1229

https://pivotal.io/security/cve-2018-1229 - 3.2.2.3.RCE

- CVE-2016-2173

https://pivotal.io/security/cve-2016-2173 - CVE-2016-4977

https://pivotal.io/security/cve-2016-4977 - CVE-2017-8045

https://pivotal.io/security/cve-2017-8045 - CVE-2018-1270

https://pivotal.io/security/cve-2018-1270 - CVE-2018-1260

https://pivotal.io/security/cve-2018-1260

3.3.Play框架

- 3.3.1.所有漏洞链接

https://www.playframework.com/security/vulnerability - 3.3.2.高危漏洞

- Logback反序列化漏洞

https://www.playframework.com/security/vulnerability/20170407-LogbackDeser - CVE-2014-3630

https://www.playframework.com/security/vulnerability/CVE-2014-3630-XmlExternalEntity

3.4.Dubbo

- 3.4.1.反序列化命令执行漏洞

https://shuimugan.com/bug/view?bug_no=188237 - 3.4.2.未授权访问

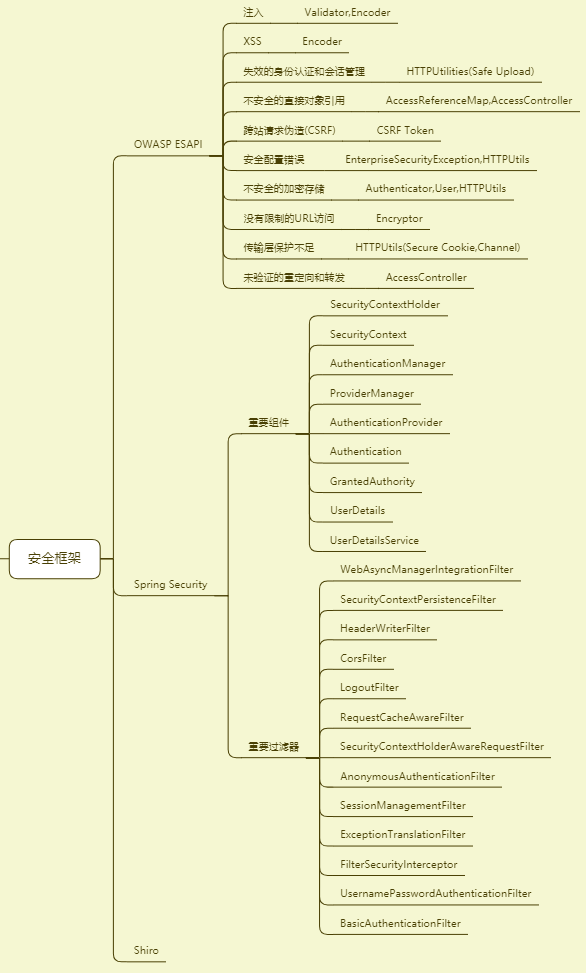

4.安全框架

4.1.OWASP ESAPI

- 4.1.1.注入

Validator,Encoder - 4.1.2.XSS

Encoder - 4.1.3.失效的身份认证和会话管理

HTTPUtilities(Safe Upload) - 4.1.4.不安全的直接对象引用

AccessReferenceMap,AccessController - 4.1.5.跨站请求伪造(CSRF)

CSRF Token - 4.1.6.安全配置错误

EnterpriseSecurityException,HTTPUtils - 4.1.7.不安全的加密存储

Authenticator,User,HTTPUtils - 4.1.8.没有限制的URL访问

Encryptor - 4.1.9.传输层保护不足

HTTPUtils(Secure Cookie,Channel) - 4.1.10.未验证的重定向和转发

AccessController

4.2.Spring Security

- 4.2.1.重要组件

- SecurityContextHolder

- SecurityContext

- AuthenticationManager

- ProviderManager

- AuthenticationProvider

- Authentication

- GrantedAuthority

- UserDetails

- UserDetailsService

- 4.2.2.重要过滤器

- WebAsyncManagerIntegrationFilter

- SecurityContextPersistenceFilter

- HeaderWriterFilter

- CorsFilter

- LogoutFilter

- RequestCacheAwareFilter

- SecurityContextHolderAwareRequestFilter

- AnonymousAuthenticationFilter

- SessionManagementFilter

- ExceptionTranslationFilter

- FilterSecurityInterceptor

- UsernamePasswordAuthenticationFilter

- BasicAuthenticationFilter

4.3.Shiro

java漏洞历史的更多相关文章

- java各历史版本官网下载

java各历史版本官网下载: http://www.oracle.com/technetwork/java/javase/archive-139210.html

- msf客户端渗透(二):PDF漏洞、恶意网站、flash漏洞、IE漏洞、java漏洞、android漏洞、VBScript感染payload

这个漏洞利用只在XP上有效 利用pdf漏洞利用payload exploit生成一个pdf文件 传到被攻击机上 启动msf侦听 exploit -j XP上双击运行这个pdf时,kali获取到一个sh ...

- Java的历史和大事记

Java的历史 在上世纪90 年代初,sun 公司有一个叫做Green 的项目,目的是为家用消费电子产品开发一个分布式代码系统,这样就可以对家用电器进行控制,和它们进行信息交流.詹姆斯·高斯林(Jam ...

- Java基础笔记(1) 语言 JAVA的历史 Java的搭建环境

本文除了搭建是重点,其他的都当阅读小说一样去看就好了,不想看可以直接抓住重点,我会改变颜色勾出重点! 英语是人与人交流沟通的重要方式之一.JAVA:是人与计算机沟通交流重要方式之一.我们除了用java ...

- Java 发展历史

Java自1995诞生,至今已经20多年的历史. Java的名字的来源:Java是印度尼西亚爪哇岛的英文名称,因盛产咖啡而闻名.Java语言中的许多库类名称,多与咖啡有关,如JavaBeans(咖啡豆 ...

- Java的历史及发展

Java之父:詹姆斯·高斯林 (James Gosling) Java自1995诞生,至今已经20多年的历史. Java的名字的来源:Java是印度尼西亚爪哇岛的英文名称,因盛产咖啡而闻名.Java语 ...

- Java版本更新历史(ing)

历史版本特性 JDK Version 1.0 开发代号为Oak(橡树),于1996-01-23发行. JDK Version 1.1 于1997-02-19发行. 引入的新特性包括: 引入JDBC(J ...

- fastjson反序列化漏洞历史CVE学习整理

fastjson 1.2.24反序列化漏洞复现 先写一个正常的使用 fastjson的web服务 我们使用 springboot创建 主要是pom.xml 里面要添加fastjson fastjson ...

- Java发展历史

1991年1月 Sun公司成立了Green项目小组,专攻智能家电的嵌入式控制系统 1991年2月 放弃C++,开发新语言,命名为"Oak" 1991年6月 JamesGosling ...

随机推荐

- [fw]IDT表的初始化

IDT表的初始化 linux内核的中断描述符表IDT是一个全局的数据,在i386平台上被定义为: struct desc_struct idt_table[256] __attribute__((_ ...

- OkHttp的使用

Download OkHttp3 implementation 'com.squareup.okhttp3:okhttp:3.10.0' 1.1. 异步GET请求 -new OkHttpClient; ...

- 一、bootstrap-datepicker

一.bootstrap-datepicker <!DOCTYPE html> <html> <head> <title></title> & ...

- 发布并开源自己的一款 基于.Net 4.0 及 netstandard2.0 的 ORM 框架

这款ORM框架的原版在经历过大概十几个项目的磨合,最近整理了一下,原名字为:ZhCun.Framework ,该框架辗转跟了我去过几家公司,大概从2012年出现第一个版本,当时就为简化数据库操作,从优 ...

- 转载:Think in AngularJS:对比jQuery和AngularJS的不同思维模式(大漠穷秋)

导言 stackoverflow上有一个人问了一个问题:如果我有jQuery背景,我应该如何切换到AngularJS的思维模式? 有一个回复非常经典,获得了两千多票. 为了让国内开发者也能领略到其中的 ...

- 【串线篇】SpringMvc源码分析

一.DispathcherServlet结构分析 1).所有请求过来DispatcherServlet收到请求, 2).调用doDispatch()方法进行处理 1).getHandler():根据当 ...

- 17.Priority优先级

/** * 优先级 */ public class PriorityDemo { public static class HightPriority extends Thread{ static in ...

- 【leetcode】207. Course Schedule

题目如下: There are a total of n courses you have to take, labeled from 0 to n-1. Some courses may have ...

- 原生js和jquery

$(document).ready(function() {//jquery的写法 }); (function () { //原生js的写法 })();

- CSP2019赛前小复习:

虽然觉得复习也没有什么用,还不吃好睡好,保持好心情. SA: 坑就那几个. \(s[0]=s[n+1]=-1\). 和\(rank\)交换的\(tp\)数组的\(tp[n+1]=0\). 一般加上这两 ...