聊一聊 GDB 调试程序时的几个实用命令

一:背景

1. 讲故事

用惯了宇宙第一的 Visual Studio 再用其他的开发工具还是有一点不习惯,不习惯在于想用的命令或者面板找不到,总的来说还是各有千秋吧,今天我们来聊一下几个在调试中比较实用的命令:

- 查看内存

- 硬件断点

- 虚拟内存布局

二:命令解读

1. 查看内存

相信大家都知道 Visual Studio 直接提供了 Memory 面板来观察内存布局,但 VSCode 没有,还需要自己手敲命令来实现,这就比较麻烦了,为了方便先上一段测试代码。

#include <iostream>

using namespace std;

int main()

{

int a = 10;

int b = 11;

int c = 12;

}

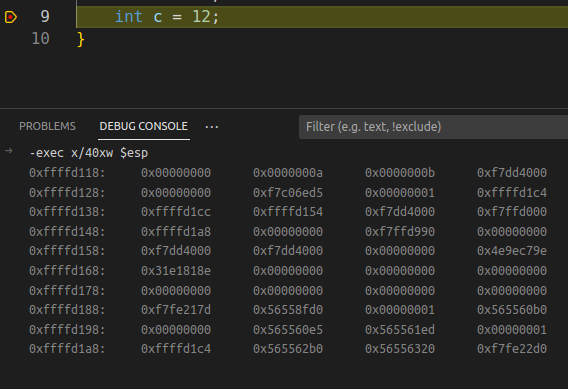

调试器配的是 GDB,只能用它的 x 命令观察内存,类似 WinDbg 的 d系列命令,我们在 int c=12 处下个断点,命中后使用 -exec x/40xw $esp 观察 esp处的内存块,截图如下:

这里的 x/40xw $esp 是什么意思呢? 翻译成 WinDbg 的术语就是 dd esp L40 的意思,也就是显示 40 个 dword 指针单元的内存地址。

从内存地址上看 a,b 都存放在线程栈上,虽然没有 VS 便捷,但还是可以用的。

2. 硬件断点

说实话到现在都没搞明白为什么 Visual Studio 不支持硬件断点,其实是可以做的,熟悉 WinDbg 的朋友都知道有一个 ba 命令就是专门用来设置硬件断点,硬件断点牛的地方在于可以对 内存地址 的读写进行监控,不过它需要 CPU 的调试寄存器支持,即 dr0 ~ dr7 。

比如我在 windbg 中对 04ee5000 下一个读断点,输出如下:

eax=04ee5000 ebx=00000000 ecx=7746dfe0 edx=10088020 esi=7746dfe0 edi=7746dfe0

eip=77434e50 esp=0897f804 ebp=0897f830 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

ntdll!DbgBreakPoint:

77434e50 cc int 3

0:014> ba r4 04ee5000

0:014> g

0:014> r dr0

dr0=04ee5000

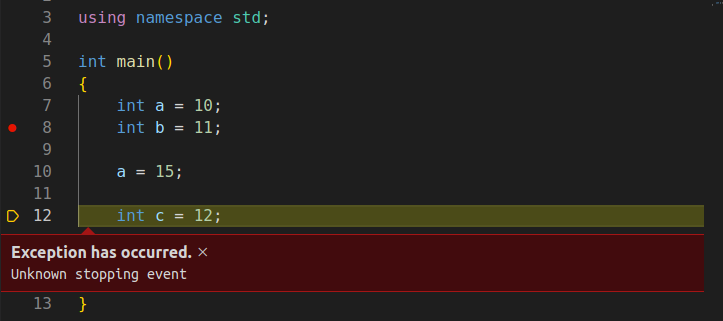

在 GDB 中也有类似的 硬件断点,即 rwatch 和 awatch 命令,前者用来监视读操作,后者监视 读写操作,这里我们测试下 awatch 命令,测试代码如下:

int main()

{

int a = 10;

int b = 11;

a = 15;

int c = 12;

}

接下来在 int b=11 处下断点,通过 x 命令找到 a 所在的内存地址,然后使用 awatch 进行监控,不过有点坑的是 awatch 需要转成具体类型,相当于监视的范围宽度,输出如下:

-exec x/10x $esp+0x4

0xffffd11c: 0x0000000a 0xf7dd4000 0xf7dd4000 0x00000000

0xffffd12c: 0xf7c06ed5 0x00000001 0xffffd1c4 0xffffd1cc

0xffffd13c: 0xffffd154 0xf7dd4000

-exec awatch 0xffffd11c

Cannot watch constant value `0xffffd11c'.

-exec awatch *(int*)0xffffd11c

Hardware access (read/write) watchpoint 3: *(int*)0xffffd11c

-exec c

Continuing.

Hardware access (read/write) watchpoint 3: *(int*)0xffffd11c

Old value = 10

New value = 15

main () at /home/skyfly/code/main.cpp:12

12 int c = 12;

从上面输出的信息看非常明确,也非常有意思,给 GDB 点一个赞。

3. 虚拟地址布局

这个貌似也是 VS 不具有的功能,在 GDB 中得到了支持,相当于 WinDBG 中的 !address 命令,观察虚拟地址布局好处多多,可以看到内存的分配情况,比如 stack 是否溢出就能从中观察得到,在 GDB 中可以使用 i proc mapping 命令,输出如下:

-exec i proc mapping

process 5142

Mapped address spaces:

Start Addr End Addr Size Offset objfile

0x56555000 0x56556000 0x1000 0x0 /home/skyfly/code/main.out

0x56556000 0x56557000 0x1000 0x1000 /home/skyfly/code/main.out

0x56557000 0x56558000 0x1000 0x2000 /home/skyfly/code/main.out

0x56558000 0x56559000 0x1000 0x2000 /home/skyfly/code/main.out

0x56559000 0x5655a000 0x1000 0x3000 /home/skyfly/code/main.out

0x5655a000 0x5657c000 0x22000 0x0 [heap]

0xf7ac7000 0xf7ac9000 0x2000 0x0

0xf7ac9000 0xf7acb000 0x2000 0x0 /usr/lib32/libgcc_s.so.1

0xf7acb000 0xf7ae1000 0x16000 0x2000 /usr/lib32/libgcc_s.so.1

0xf7ae1000 0xf7ae6000 0x5000 0x18000 /usr/lib32/libgcc_s.so.1

0xf7ae6000 0xf7ae7000 0x1000 0x1c000 /usr/lib32/libgcc_s.so.1

0xf7ae7000 0xf7ae8000 0x1000 0x1d000 /usr/lib32/libgcc_s.so.1

0xf7ae8000 0xf7af2000 0xa000 0x0 /usr/lib32/libm-2.31.so

0xf7af2000 0xf7bb3000 0xc1000 0xa000 /usr/lib32/libm-2.31.so

0xf7bb3000 0xf7bea000 0x37000 0xcb000 /usr/lib32/libm-2.31.so

0xf7bea000 0xf7beb000 0x1000 0x101000 /usr/lib32/libm-2.31.so

0xf7beb000 0xf7bec000 0x1000 0x102000 /usr/lib32/libm-2.31.so

0xf7bec000 0xf7c05000 0x19000 0x0 /usr/lib32/libc-2.31.so

0xf7c05000 0xf7d5d000 0x158000 0x19000 /usr/lib32/libc-2.31.so

0xf7d5d000 0xf7dd1000 0x74000 0x171000 /usr/lib32/libc-2.31.so

0xf7dd1000 0xf7dd2000 0x1000 0x1e5000 /usr/lib32/libc-2.31.so

0xf7dd2000 0xf7dd4000 0x2000 0x1e5000 /usr/lib32/libc-2.31.so

0xf7dd4000 0xf7dd5000 0x1000 0x1e7000 /usr/lib32/libc-2.31.so

0xf7dd5000 0xf7dd8000 0x3000 0x0

0xf7dd8000 0xf7e4d000 0x75000 0x0 /usr/lib32/libstdc++.so.6.0.28

0xf7e4d000 0xf7f4f000 0x102000 0x75000 /usr/lib32/libstdc++.so.6.0.28

0xf7f4f000 0xf7fad000 0x5e000 0x177000 /usr/lib32/libstdc++.so.6.0.28

0xf7fad000 0xf7fb3000 0x6000 0x1d4000 /usr/lib32/libstdc++.so.6.0.28

0xf7fb3000 0xf7fb5000 0x2000 0x1da000 /usr/lib32/libstdc++.so.6.0.28

0xf7fb5000 0xf7fb7000 0x2000 0x0

0xf7fc9000 0xf7fcb000 0x2000 0x0

0xf7fcb000 0xf7fcf000 0x4000 0x0 [vvar]

0xf7fcf000 0xf7fd1000 0x2000 0x0 [vdso]

0xf7fd1000 0xf7fd2000 0x1000 0x0 /usr/lib32/ld-2.31.so

0xf7fd2000 0xf7ff0000 0x1e000 0x1000 /usr/lib32/ld-2.31.so

0xf7ff0000 0xf7ffb000 0xb000 0x1f000 /usr/lib32/ld-2.31.so

0xf7ffc000 0xf7ffd000 0x1000 0x2a000 /usr/lib32/ld-2.31.so

0xf7ffd000 0xf7ffe000 0x1000 0x2b000 /usr/lib32/ld-2.31.so

0xfffdd000 0xffffe000 0x21000 0x0 [stack]

从输出看,当前的 stack 布局段在 0xfffdd000 ~ 0xffffe000 之间,如果发生了栈溢出就可以看下是不是超过这个范围了哈,除了 stack 还可以看到 heap 的段范围 0x5655a000 ~ 0x5657c000 。

三:总结

GDB 有很多实用的命令这里就不逐一介绍了,至少在 Linux 上是霸主一样的存在,真搞不懂 netcore 的调试要和 lldb 扯在一块,简直是不走寻常路哈

聊一聊 GDB 调试程序时的几个实用命令的更多相关文章

- gdb调试常用实用命令和core dump文件的生成

1.生成core dump文件的方法: $ ulimit -c //查看是否为0 如果为0 $ ulimit -c unlimited 这样在程序崩溃以后会在当前目录生成一个core.xxx ...

- 用GDB调试程序(一)

http://blog.csdn.net/haoel/article/details/2879 用GDB调试程序 GDB概述———— GDB是GNU开源组织发布的一个强大的UNIX下的程序调试工具.或 ...

- Linux高级编程--04.GDB调试程序(查看数据)

查看栈信息 当程序被停住了,你需要做的第一件事就是查看程序是在哪里停住的.当你的程序调用了一个函数,函数的地址,函数参数,函数内的局部变量都会被压入"栈"(Stack)中.你可以用 ...

- Linux高级编程--04.GDB调试程序(设置断点)

调试已运行的程序 在UNIX下用ps查看正在运行的程序的PID(进程ID),然后用gdb PID格式挂接正在运行的程序. 先用gdb 关联上源代码,并进行gdb,在gdb中用attach命令来挂接进程 ...

- Linux下使用GDB调试程序

问题描述: Linux下使用GDB调试程序 问题解决: (1)生成调试文件 注: 使用命令 gdb IOStream.c -o IOStre ...

- [转] 用GDB调试程序(五)

转:http://blog.csdn.net/haoel/article/details/2883 查看运行时数据——————— 在你调试程序时,当程序被停住时,你可以使用print命令 ...

- 用gdb调试程序笔记: 以段错误(Segmental fault)为例

用gdb调试程序笔记: 以段错误(Segmental fault)为例[转] 1.背景介绍2.程序中常见的bug分类3.程序调试器(如gdb)有什么用4.段错误(Segmental fault)介绍5 ...

- 用GDB调试程序

转自:http://blog.csdn.net/haoel/article/details/2879 是一篇从基础讲gdb的博文 用GDB调试程序 GDB概述---- GDB是GNU开源组织发布的一个 ...

- gdb调试常用实用命令和core dump文件的生成(转)

1.生成core dump文件的方法: $ ulimit -c //查看是否为0 如果为0 $ ulimit -c unlimited 这样在程序崩溃以后会在当前目录生成一个core.xxxx的 ...

- 用GDB调试程序(七)

改变程序的执行——————— 一旦使用GDB挂上被调试程序,当程序运行起来后,你可以根据自己的调试思路来动态地在GDB中更改当前被调试程序的运行线路或是其变量的值,这个强大的功能能够让你更好的调试你的 ...

随机推荐

- Hive:FAILED: LockException [Error 10280]: Error communicating with the metastore

1.问题示例 使用hive直接选择查看表中数据报错,而相同语句在spark-sql却不报错. 实在无力吐槽hive了,因它受伤太多了. (1)使用hive hive (test)> select ...

- Oracle 取Group By 第一条

select *from (select emp.*,row_number() over(partition by deptno order by rownum) cn from emp)where ...

- Undelivered Mail Returned to Sender

电子邮件是使用电子邮件地址application@sample.com从Application发送的. 出于业务原因我们无法在此应用程序中更新/删除无效的外部电子邮件地址,因此响应出站电子邮件会生成许 ...

- 动力节点的MySQL的34题目的第7题的我的参考答案

以下是:薪水的平均等级最低的部门的名称 select t4.t4deptno,t4.t4grade,d1.dname from( ##求出各部门平均等级begin select avg(t3.t3gr ...

- “你帮我助”软件开发(Final)

本项目是上海交通大学 CS-3331 软件工程课程大作业. 作业描述 "你帮我助"软件开发(Final) 新的功能需求: 物品有公共的信息(物品名称,物品说明,物品所在地址,联系人 ...

- jacoco插件添加

1.添加依赖 <dependency> <groupId>org.jacoco</groupId> <artifactId>jacoco-maven-p ...

- Hadoop-HA节点介绍

设计思想 hadoop2.x启用了主备节点切换模式(1主1备) 当主节点出现异常的时候,集群直接将备用节点切换成主节点 要求备用节点马上就要工作 主备节点内存几乎同步 有独立的线程对主备节点进行监控健 ...

- Qt 学习笔记 - 第五章 - Qt 时间编程 - Qt 时钟

原文地址:Qt 学习笔记 - 第五章 - Qt 时间编程 - Qt 时钟 Qt 学习笔记全系列传送门: Qt 学习笔记 - 第一章 - 快速开始.信号与槽 Qt 学习笔记 - 第二章 - 添加图片.布 ...

- fortify Unsafe JNI

Unsafe JNI 主要解决问题: 1.system.currentTimeMillis(); 使用SystemClock.now()替换. 2.isAssignableFrom(); 使用新定义的 ...

- aspnetcore微服务中使用发件箱模式实例

aspnetcore微服务种服务之间的通信一般都有用到消息中间件,如何确保该服务的持久层保存创建的数据同时又把消息成功投递到了关联服务,关联服务做对应的处理. 下面就以一个简单的例子来演示实现方式之一 ...