WHO ARE YOU?--writeup

TIPS:广东强网杯线上题

总结知识点:BASE64,ROT13

0x00

Base64

什么是Base64?

Base64编码原理

其用途

什么是Base64?

Base64是一种基于64个可打印字符来表示二进制数据的表示方法。(源于维基百科)

说白了就是一种用64个字符表示二进制数据的方法。

Base编码原理

由于 26 = 64,也就是说每6个位元为一个单元,对应某个可以打印字符。3个字节有24个位元,对应4个Base64单元,也就是可以打印4个字符。通过使用包括字母A-Z、a-z、数字0-9,这样共有62个字符,此外两个可打印符号在不同的系统中而不同。若原数据的长度为3的倍数且剩下一个输入数据则最后加两个= ;若元数据长度只剩下一个输入数据,则加一个=。

用途

本次题目结合主要利用在HTTP头部报文里,当然也有应用于邮件等。

url运用这个编码传输长数据

ROT13

ROT13是什么?

原理

ROT13是什么?

原理描述

0x01

知道了上面的知识,再来看这题:WHO ARE YOU

点进去发现:

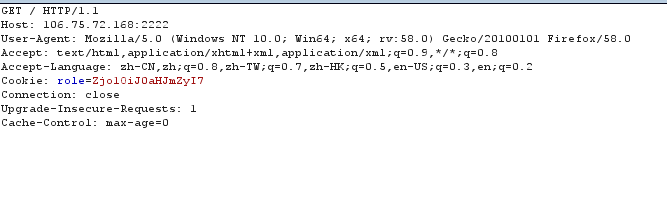

这时候再来看看源码,发现并没有神马提示。按照我这个小白的理解,前端没提示,多半是后台,那么考虑服务端了。于是用BP截取数据包。

诺~看http头

看到这行Cookie,觉得这里大有文章,于是就试了试将role的值进行了BASE64解码。得到了这个f:5:"thrfg"; 这个什么意思啊?也是思路停了好久,才知道这玩意可能是ROT13,好吧,线上解码

s:5:"guest"; 得到了这个。那么试试改成admin ;再逆转编码,这时候就得到了f:5:"nqzvag";

再BASE64编码一次更改cookie值就可以得到源码提示了。

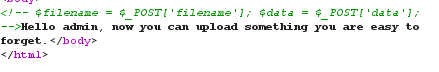

构造Payload

filename=1.php&data[]='123'

之后就得到flag文件了。

WHO ARE YOU?--writeup的更多相关文章

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- ISCC2016 WriteUp

日期: 2016-05-01~ 注:隔了好久才发布这篇文章,还有两道Pwn的题没放,过一阵子放上.刚开始做这个题,后来恰巧赶上校内CTF比赛,就把重心放在了那个上面. 这是第一次做类似于CTF的题,在 ...

- 参加 Tokyo Westerns / MMA CTF 2nd 2016 经验与感悟 TWCTF 2016 WriteUp

洒家近期参加了 Tokyo Westerns / MMA CTF 2nd 2016(TWCTF) 比赛,不得不说国际赛的玩法比国内赛更有玩头,有的题给洒家一种一看就知道怎么做,但是做出来还需要洒家拍一 ...

- 爱春秋之戏说春秋 Writeup

爱春秋之戏说春秋 Writeup 第一关 图穷匕见 这一关关键是给了一个图片,将图片下载到本地后,打开以及查看属性均无任何发现,尝试把图片转换为.txt格式.在文本的最后发现这样一串有规律的代码: 形 ...

- 《安全智库》:48H急速夺旗大战通关writeup(通关策略)

作者:ByStudent 题目名字 题目分值 地址 MallBuilder2 350 mall.anquanbao.com.cn MallBuilder1 200 mall.anquanbao.c ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- We Chall-Training: Encodings I -Writeup

MarkdownPad Document html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,ab ...

- We Chall-Encodings: URL -Writeup

MarkdownPad Document html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,ab ...

- We Chall-Training: ASCII—Writeup

MarkdownPad Document html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,ab ...

- pwnable.kr-collision -Writeup

bof html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,addres ...

随机推荐

- September 05th 2017 Week 36th Tuesday

I always in the deepest despair, meet the most beautiful sunrise. 我总是在最深的绝望里遇见最美丽的惊喜. Some pessimist ...

- VRSProcess(一)

1.freopen( "CONOUT$","w",stdout);在操作系统中,命令行控制台(即键盘或者显示器)被视为一个文件,既然是文件,那么就有“文件名”. ...

- Java 的字符串,String、StringBuffer、StringBuilder 有什么区别?

String 是 Java 语言非常基础和重要的类,提供了构造和管理字符串的各种基本逻辑.它是典型的 Immutable 类,被声明成为 final class,所有属性也都是 final 的.也由于 ...

- c++ thread 使用不当导致的崩溃问题

看个例子 class CTimer{ public: // 析构函数 virtual ~CTimer(){ } // 开始 void start() { b_exit = false; i = ; t ...

- Android Studio3.0 配置AndroidAnnotation注解框架

前言android学习了一段时间后,想要开发一款App,但是一些复杂的代码写多了实在麻烦,就到网上找了找简便的方法,于是在众多的注解开发框架中,找到了Android Annotation这个框架,这里 ...

- webapi中使用swagger

net WebApi中使用swagger 我在WebApi中使用swagger的时候发现会出现很多问题,搜索很多地方都没找到完全解决问题的方法,后面自己解决了,希望对于遇到同样问题朋友有帮助.我将先一 ...

- leetcode 141. Linked List Cycle 、 142. Linked List Cycle II

判断链表有环,环的入口结点,环的长度 1.判断有环: 快慢指针,一个移动一次,一个移动两次 2.环的入口结点: 相遇的结点不一定是入口节点,所以y表示入口节点到相遇节点的距离 n是环的个数 w + n ...

- jQuery带缩略图轮播效果图片切换带缩略图

以上为效果图 HTML代码: <!DOCTYPE html> <html> <head> <meta charset="utf-8" /& ...

- C语言——常用标准输入输出函数 scanf(), printf(), gets(), puts(), getchar(), putchar(); 字符串拷贝函数 strcpy(), strncpy(), strchr(), strstr()函数用法特点

1 首先介绍几个常用到的转义符 (1) 换行符“\n”, ASCII值为10: (2) 回车符“\r”, ASCII值为13: (3) 水平制表符“\t”, ASCII值为 9 ...

- FSCapture注册码

企业版序列号: name:bluman serial/序列号/注册码:VPISCJULXUFGDDXYAUYF