Xray批量化自动扫描

关于Xray高级版破解:

不过好像新版本的Xray修复了破解的BUG,亲测Xray1.3.3高级版仍然可以破解

因为Xray没有批量化的选项,在网上查了一下,fofa2Xray是封装好了的EXE文件,其他的好像需要配置代理之类的,反正挺麻烦,我只是想从txt里面按行读取URL进行扫描,所以昨晚上花半个小时自己写了一个小脚本实现Xray自动化批量扫描。

首先是一个大LOGO

def logo():

logo='''

_ __ _ __ _ __

| '_ \| '_ \| '_ \

| |_) | |_) | |_) |

| .__/| .__/| .__/

| | | | | |

|_| |_| |_|

__ __

\ \ / /

\ V / _ __ __ _ _ _

/ \| '__/ _` | | | |

/ /^\ \ | | (_| | |_| |

\/ \/_| \__,_|\__, |

__/ |

|___/

v1.0

author:springbird

'''

return logo

将Xray高级版破解之后路径配置在环境变量里,这样我们这个代码就不需要固定位置放置

核心是

def xrayScan(targeturl,outputfilename="test"):

scanCommand="xray.exe webscan --basic-crawler {} --html-output {}.html".format(targeturl,outputfilename)

print(scanCommand)

os.system(scanCommand)

return

os.system执行命令进行扫描,这样就实现了单个URL的脚本扫描,接着是读取TXT实现批量

def pppGet():

f = open("target.txt")

lines = f.readlines()

pattern = re.compile(r'^http://')

for line in lines:

try:

if not pattern.match(line.strip()):

targeturl="http://"+line.strip()

else:

targeturl=line.strip()

print(targeturl.strip())

outputfilename=hashlib.md5(targeturl.encode("utf-8"))

xrayScan(targeturl.strip(), outputfilename.hexdigest())

# print(type(line))

except Exception as e:

print(e)

pass

f.close()

print("Xray Scan End~")

return

这里的代码就是从文件里面读取URL,依次放在Xray里面进行扫描,放置待扫描URL的txt的名字为target.txt

最终完整代码为:

import os

import hashlib

import re

def logo():

logo='''

_ __ _ __ _ __

| '_ \| '_ \| '_ \

| |_) | |_) | |_) |

| .__/| .__/| .__/

| | | | | |

|_| |_| |_|

__ __

\ \ / /

\ V / _ __ __ _ _ _

/ \| '__/ _` | | | |

/ /^\ \ | | (_| | |_| |

\/ \/_| \__,_|\__, |

__/ |

|___/

v1.0

author:springbird

'''

return logo

def xrayScan(targeturl,outputfilename="test"):

scanCommand="xray.exe webscan --basic-crawler {} --html-output {}.html".format(targeturl,outputfilename)

print(scanCommand)

os.system(scanCommand)

return

# def test():

# pattern = re.compile(r'^http://')

# m = pattern.match('http://www.baidu.com')

# n = pattern.match('hta')

# print(m)

# print(n)

# return

def pppGet():

f = open("target.txt")

lines = f.readlines()

pattern = re.compile(r'^http://')

for line in lines:

try:

if not pattern.match(line.strip()):

targeturl="http://"+line.strip()

else:

targeturl=line.strip()

print(targeturl.strip())

outputfilename=hashlib.md5(targeturl.encode("utf-8"))

xrayScan(targeturl.strip(), outputfilename.hexdigest())

# print(type(line))

except Exception as e:

print(e)

pass

f.close()

print("Xray Scan End~")

return

def main():

print(logo())

pppGet()

return

if __name__ == '__main__':

main()

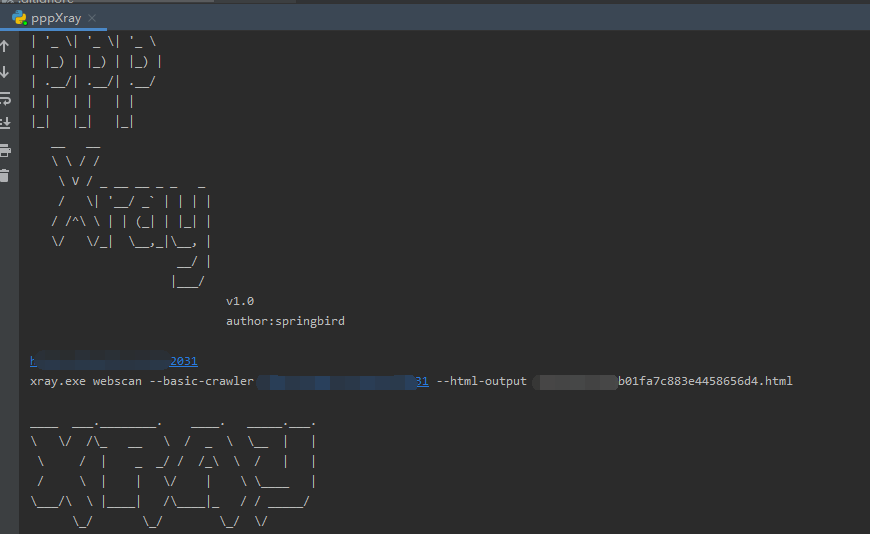

运行截图为:

其实这个批量的功能还是挺重要的,或许是Xray开发团队不想扫描器被滥用的原因才没有实现该功能,把代码放在了github上:

https://github.com/Cl0udG0d/pppXray

Xray批量化自动扫描的更多相关文章

- 你的应用安全吗? ——用Xray和Synk保驾护航

一.背景 在当下软件应用的开发过程当中,自研的内部代码所占的比例逐步地减少,开源的框架和共用库已经得到了广泛的引用.如下图所示,在一个Kubernetes部署的应用当中,我们自己开发代码所占的比例可能 ...

- ARL资产导出对接Xray扫描

使用ARL资产灯塔系统对目标进行资产整理的时候,能够对获取的结果进行导出: 导出之后为excel文件 想要将site中的URL导出为txt文件,再使用Xray高级版进行批量化扫描: https://w ...

- xray—学习笔记

长亭xray扫描器 简介 xray (https://github.com/chaitin/xray) 是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动.被动多种扫描方式,自备盲打平台.可以 ...

- Xray学习

Xray 目前支持的漏洞检测类型包括: XSS漏洞检测 (key: xss) SQL 注入检测 (key: sqldet) 命令/代码注入检测 (key: cmd-injection) 目录枚举 (k ...

- spring自动扫描、DispatcherServlet初始化流程、spring控制器Controller 过程剖析

spring自动扫描1.自动扫描解析器ComponentScanBeanDefinitionParser,从doScan开始扫描解析指定包路径下的类注解信息并注册到工厂容器中. 2.进入后findCa ...

- Spring常用注解,自动扫描装配Bean

1 引入context命名空间(在Spring的配置文件中),配置文件如下: xmlns:context="http://www.springframework.org/schema/con ...

- SpringMVC自动扫描@Controller注解的bean

若要对@Controller注解标注的bean进行自动扫描,必须将<context:component-scan base-package="包路径.controller"/ ...

- Spring的自动扫描与管理

通过在classpath自动扫描方式把组件纳入spring容器中管理 前面的例子我们都是使用XML的bean定义来配置组件.在一个稍大的项目中,通常会有上百个组件,如果这些这组件采用xml的bean定 ...

- 自动扫描FTP文件工具类 ScanFtp.java

package com.util; import java.io.BufferedInputStream; import java.io.BufferedOutputStream; import ja ...

随机推荐

- 分布式文档存储数据库之MongoDB备份与恢复

前文我们聊了下mongodb的访问控制以及用户创建和角色分配,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13974656.html:今天我们来了解下mong ...

- Gromacs文件-Chapter1

Gromacs的文件非常的多,这是官方文档地址:http://manual.gromacs.org/online/files.html. 本文章部分内容来自以下网址https://zhuanlan.z ...

- Why use MSIX message signal interrupt

处理一个低版本内核中断向量表不够问题:__assign_irq_vector 关联irq 和 vector失败问题: (bug还没解决先记录一下吧) 同时先学习一下MSI-X:MSI, message ...

- PIP安装Django

1. 2. 3.升级PIP 4. 原来我已经用pycharm装过了,囧~

- ThreadLocal应用及源码分析

ThreadLocal 基本使用 ThreadLocal 的作用是:提供线程内的局部变量,不同的线程之间不会相互干扰,这种变量在线程的生命周期内起作用,减少同一个线程内多个函数或组件之间一些公共变量传 ...

- Mate 40系列发布 搭载华为运动健康服务带来健康数字生活

10月30日,HUAWEI Mate 40系列国内发布会如期而至.Mate 40系列除了拥有强悍的性能.全能记录影像和突破性的交互之外,还搭载了全新升级的HMS Core,其中,Health Kit( ...

- [COCI2016-2017#1] Mag

[COCI2016-2017#1] Mag 题解 题目TP门 题目描述 你将获得一棵由无向边连接的树.树上每个节点都有一个魔力值. 我们定义,一条路径的魔力值为路径上所有节点魔力值的乘积除以路径上的节 ...

- FL Studio20效果器Fruity Reverb 2功能介绍

FL Studio,也就是我梦通常所说的水果音乐制作软件,是一款新手就可以用的软件.其操作简单,界面简洁大方,就算只用鼠标也可以轻松编曲. FL Studio20中有许多自带合成器是很好用的,同时也是 ...

- 从本质上学会基于HarmonyOS开发Hi3861(主要讲授方法)

引言:花半秒钟就看透事物本质的人,和花一辈子都看不透事物本质的人,注定是截然不同的命运 做开发也一样,如果您能看透开发的整个过程,就不会出现"学会了某个RTOS的开发,同样的RTOS开发换一 ...

- IntelliJ IDEA 行注释的缩进设置(不自动添加注释到行首)

目录 现状 修改对比 最后 现状 想注释一行或一个方法,//注释总是生成在行首: 修改对比 要修改的配置在这: 我们可以在注释后添加一个空格,就变成了: 最后 设置完了看下注释效果: 这看起来才舒服.