CTFHub技能树-信息泄露wp

信息泄露

信息泄露(Information Disclosure)通常指题目中意外暴露了敏感数据或隐藏信息,这些信息可能直接或间接帮助解题者获取Flag

常见类型如下:

HTTP请求

robots协议

目录扫描:dirsearch/gobuster扫描

源码泄露:git泄露/SVN泄露/HG泄露

文件/源码泄露

目录遍历

域名(DNS)解析

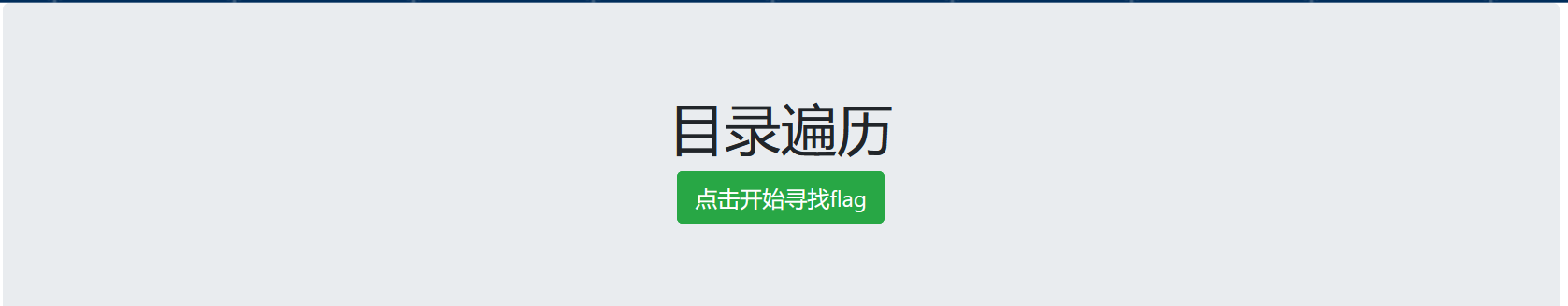

目录遍历

打开环境,是如下界面,查看源码并无有用信息

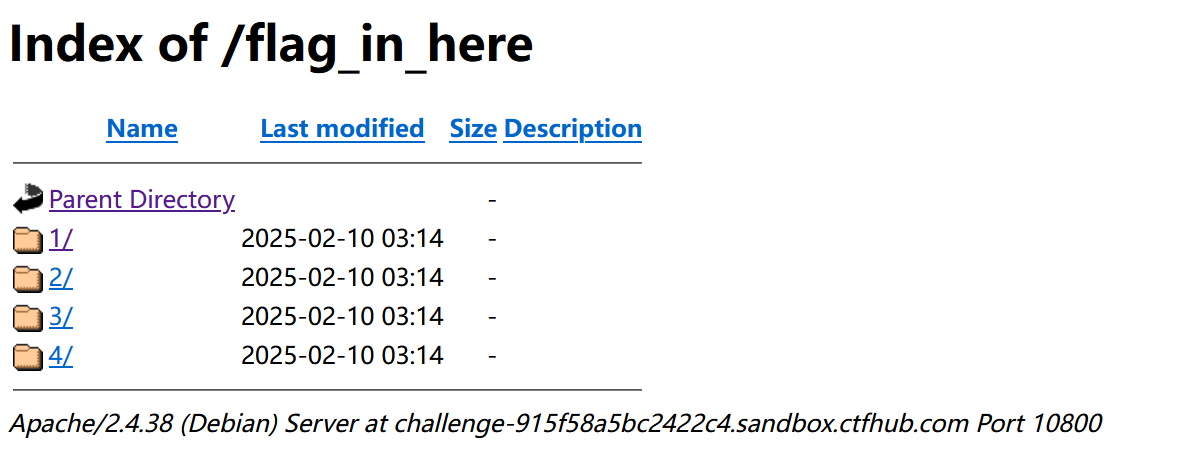

点击寻找flag

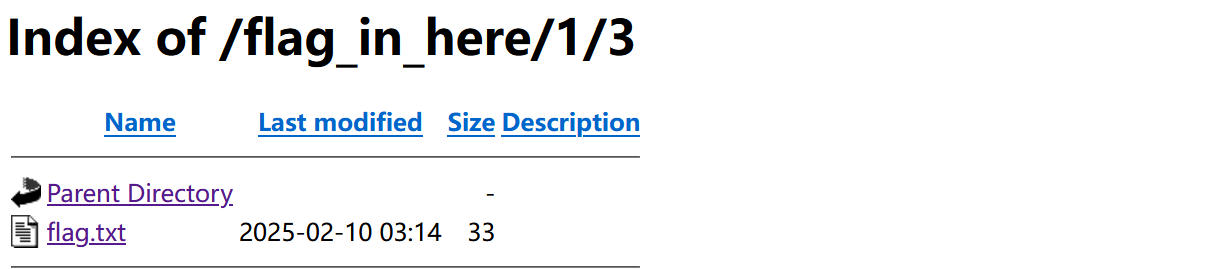

接下来只需要一个一个点击即可,找到此文件,点击即可查找flag

或者使用脚本获取

import requests

url = "http://challenge-915f58a5bc2422c4.sandbox.ctfhub.com:108000/flag_in_here/"

for i in range(5):

for j in range(5):

# URL字符串拼接

url_test =url+"/"+str(i)+"/"+str(j)

# 获取页面响应内容

r = requests.get(url_test)

# 设置编码方式

r.encoding = 'utf-8'

# 查找是否存在 flag.txt

get_file=r.text

if "flag.txt" in get_file:

print(url_test)

# 此程序只适用于flag.txt文件形式存在的flag

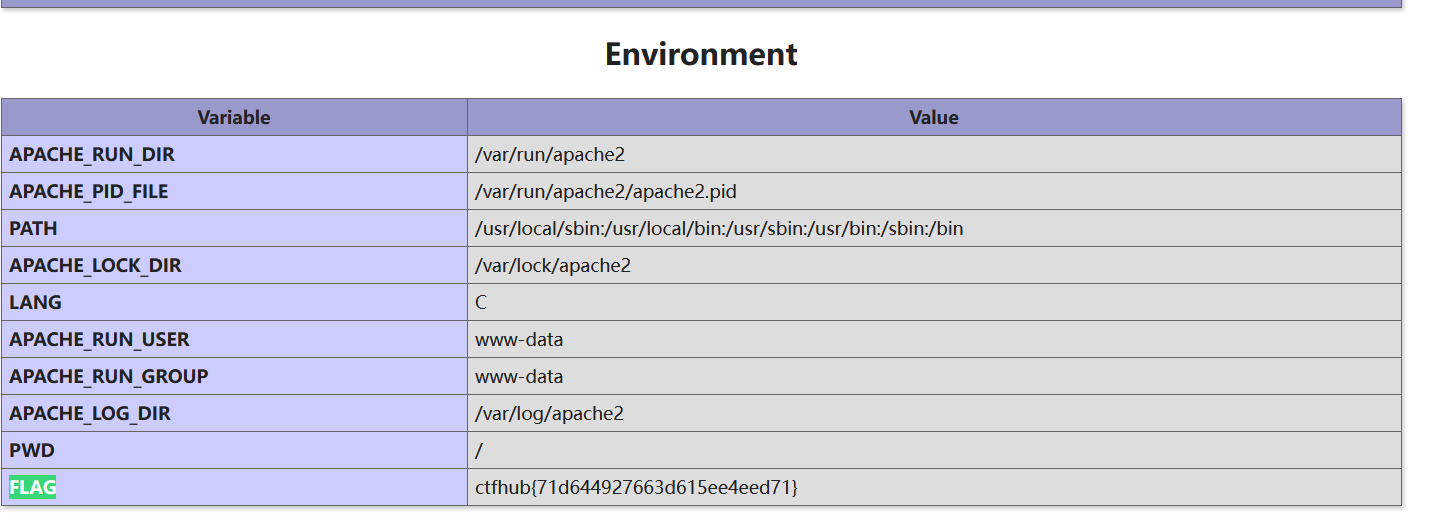

PHPINFO

打开环境,查看源码,没有任何信息泄露,点击查看

ctrl+f,搜索flag,查找成功

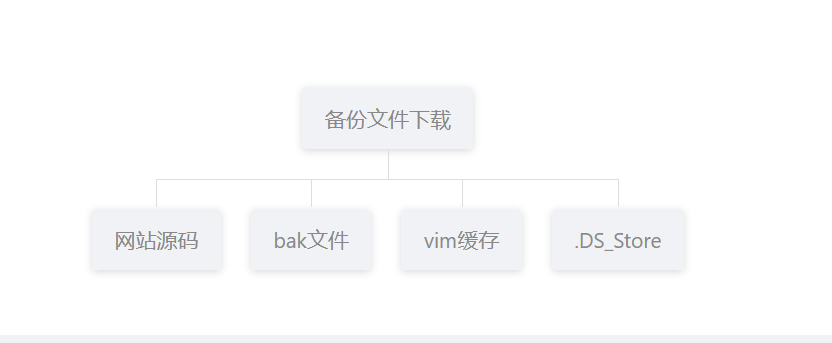

备份文件下载

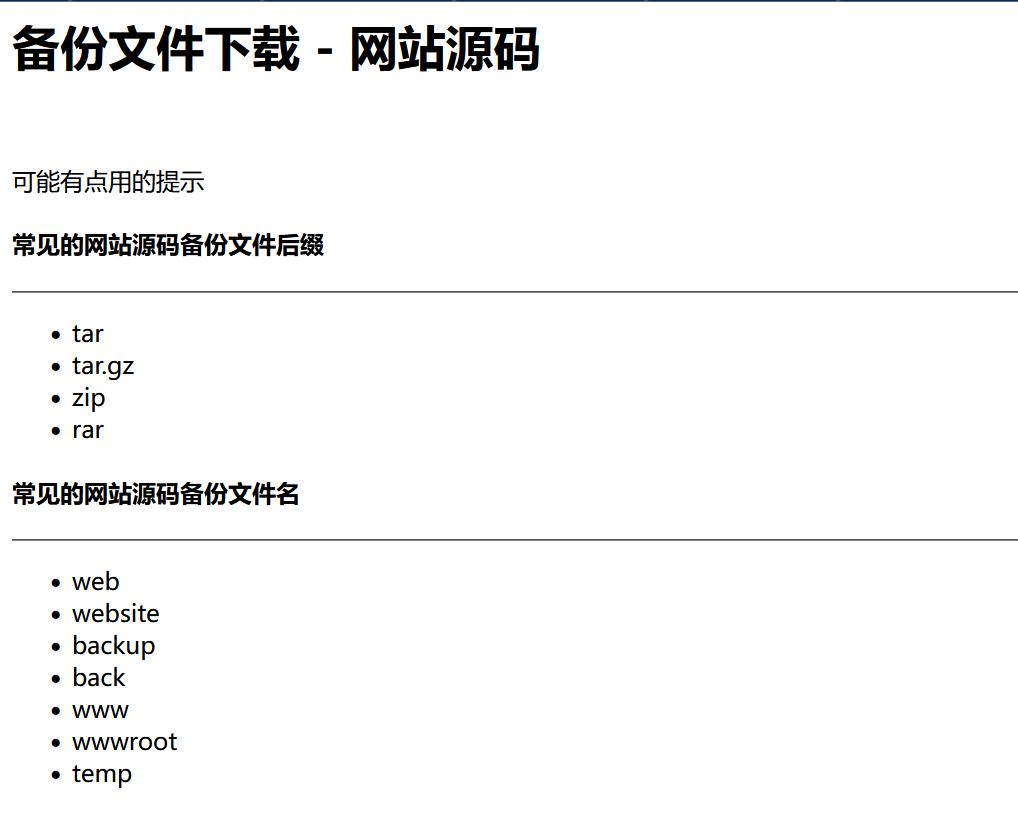

网站源码

打开环境

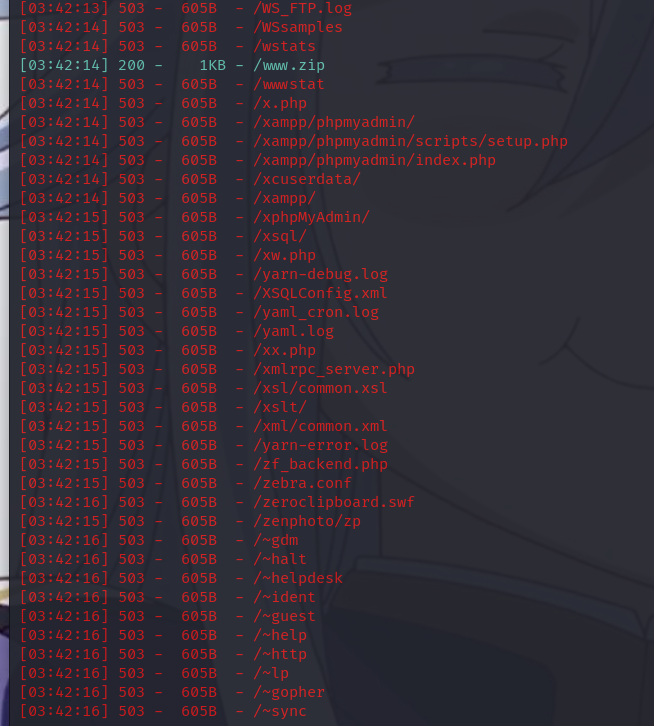

dirsearch扫描一下目录,发现www.zip

dirsearch -u http://challenge-b4ebb5050665bf49.sandbox.ctfhub.com:10800/ -e*

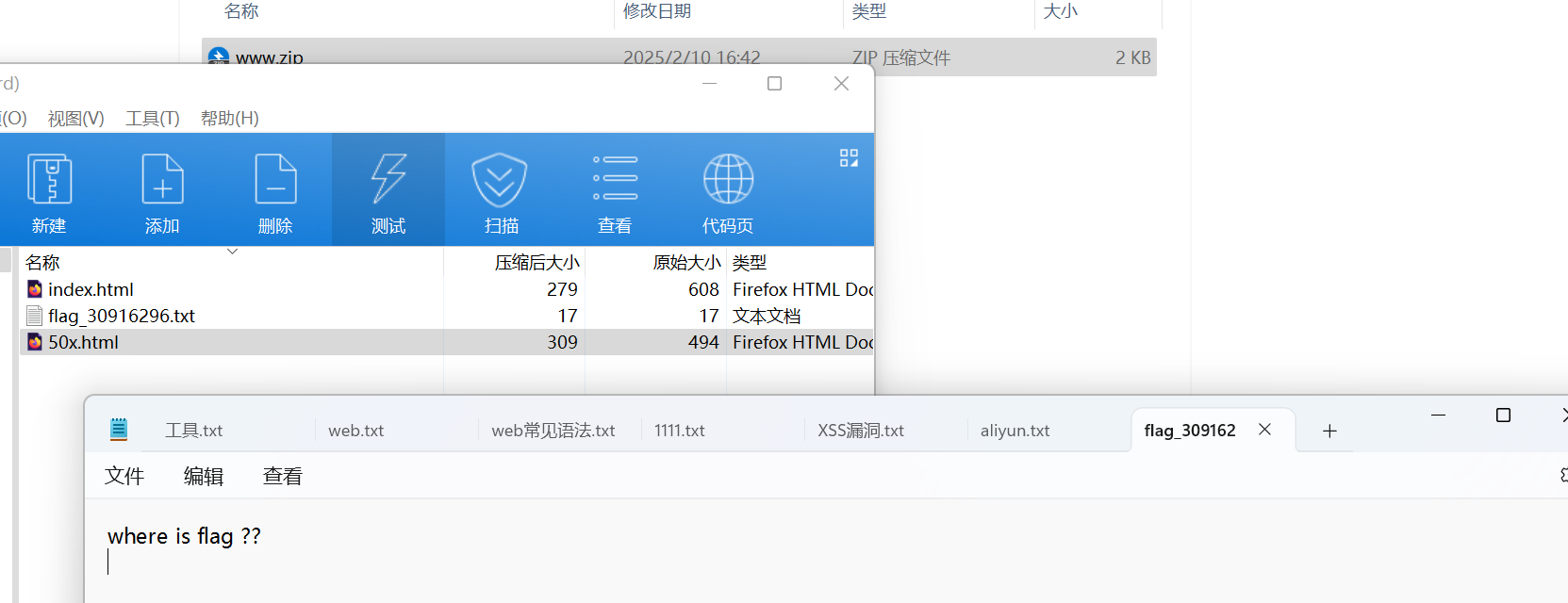

访问www.zip,下载该文件

打开压缩包逐一查看,都没有有用信息

在浏览器访问一下,得到flag

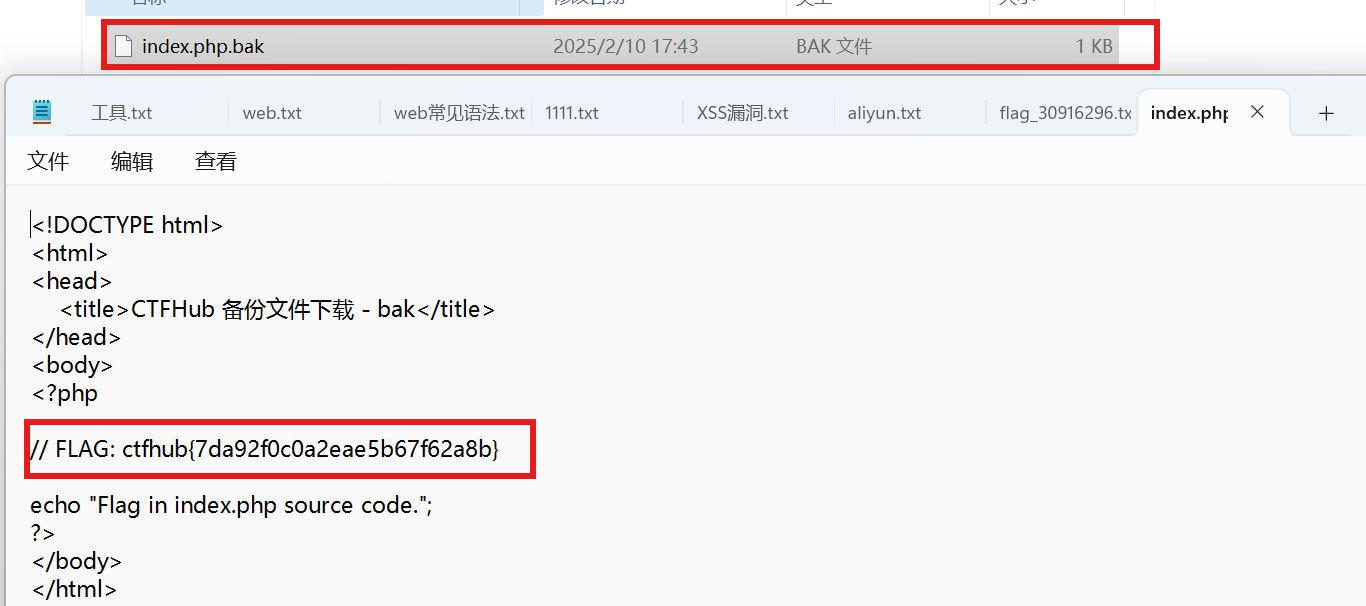

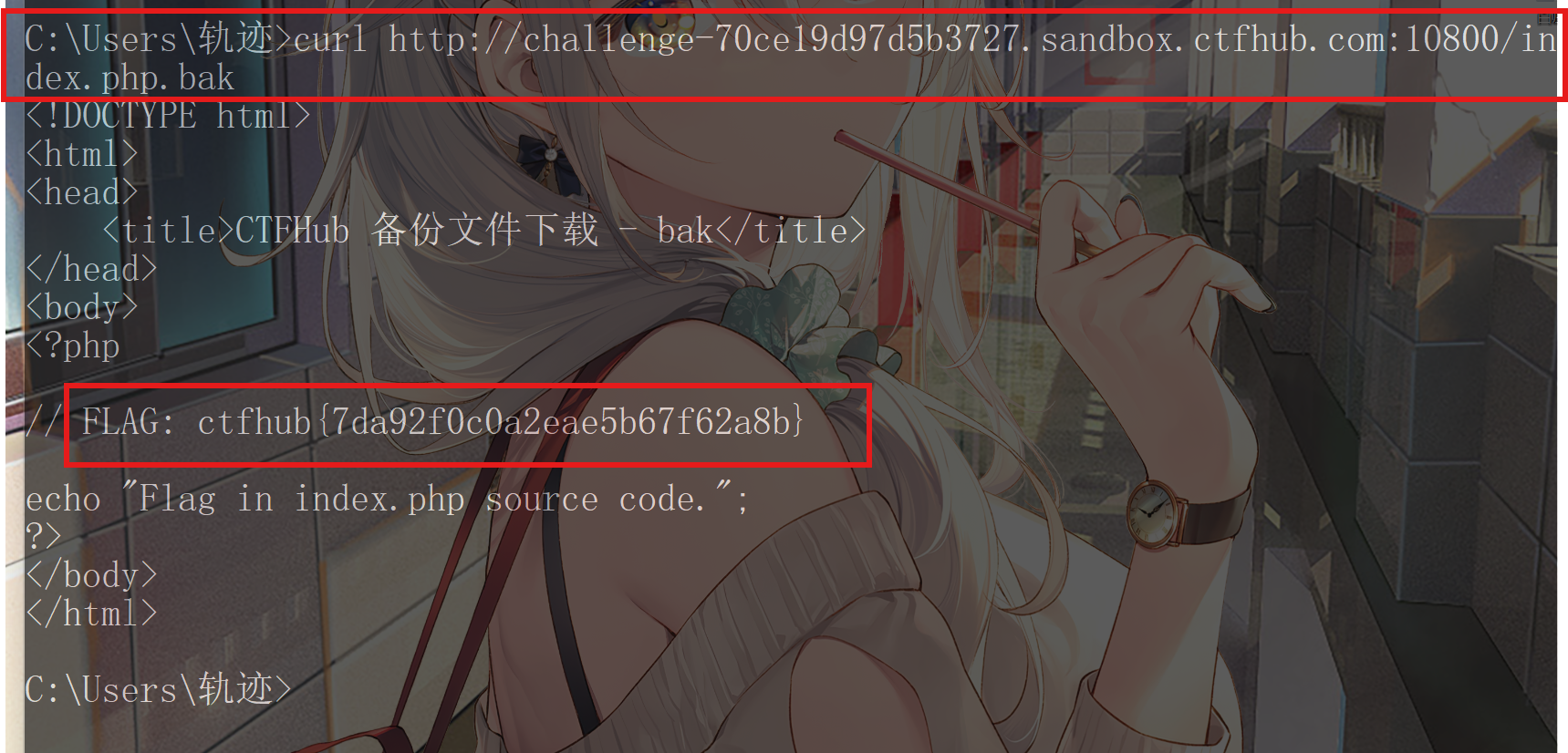

bak文件

.bak文件是常见的备份文件扩展名,通常由软件自动生成或用户手动创建,用于在修改或覆盖原始文件前保存副本

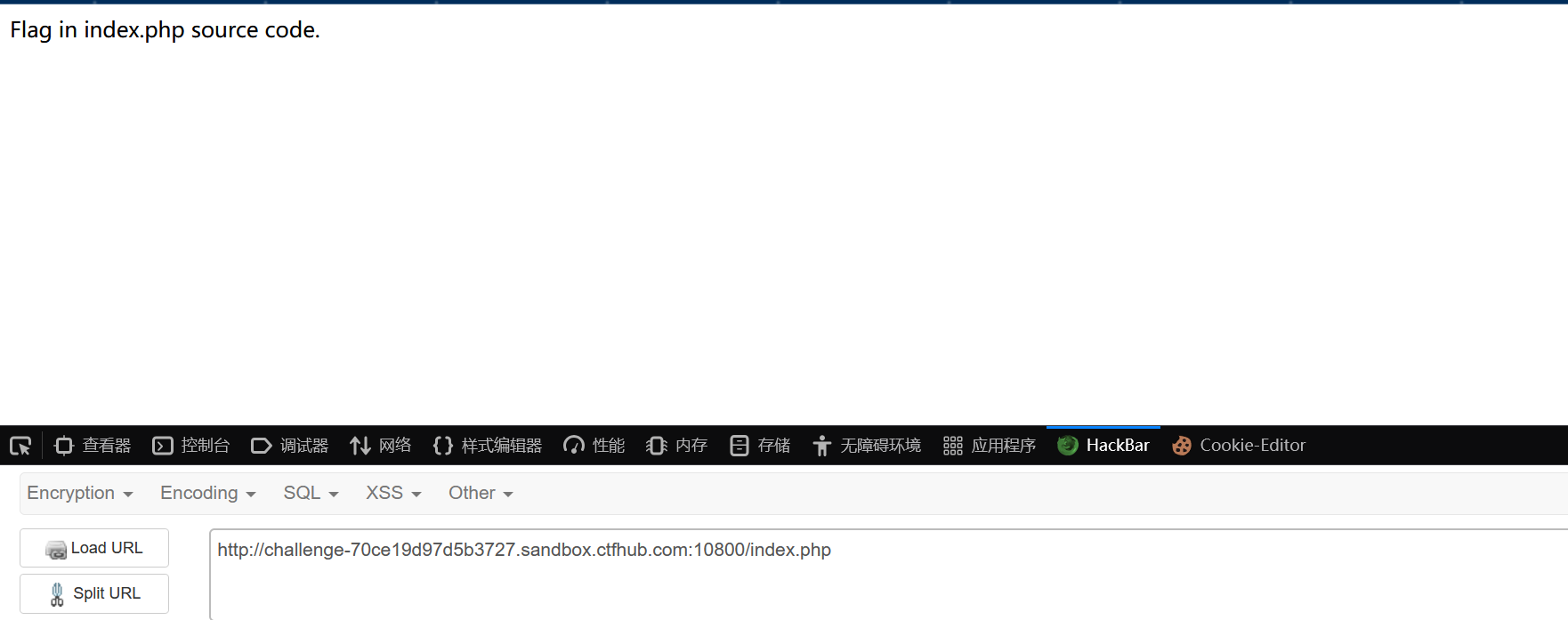

根据提示访问之后还是该页面

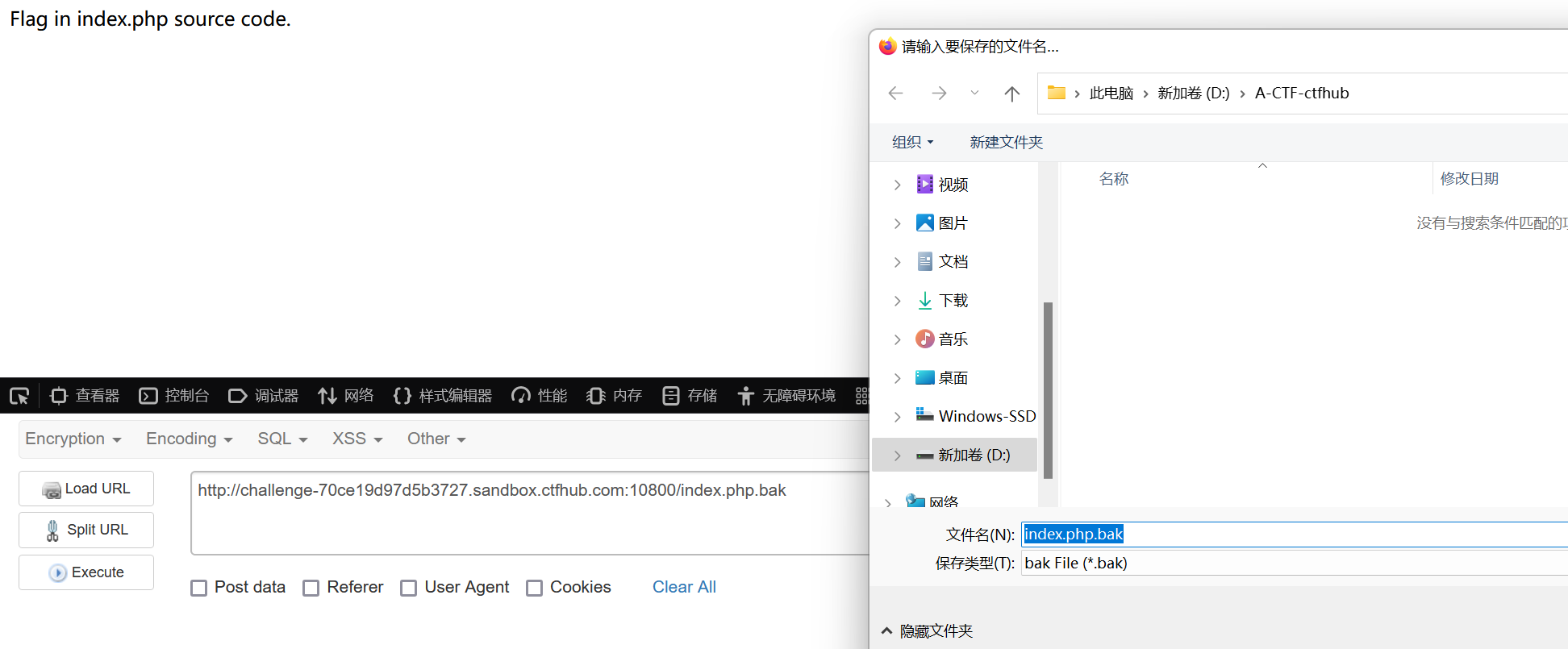

由题目名字尝试访问 index.php.bat

下载并查看,得到flag

也可以使用curl命令,将源码打印出来

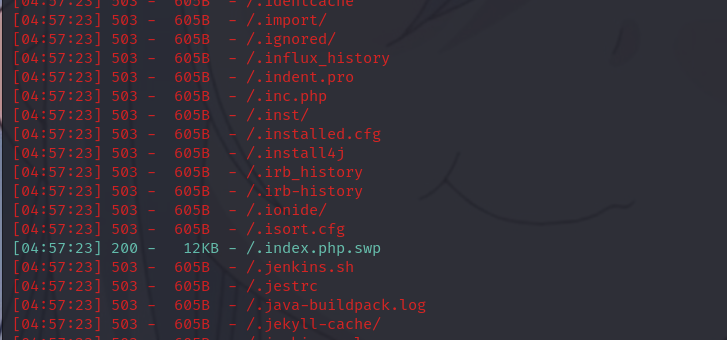

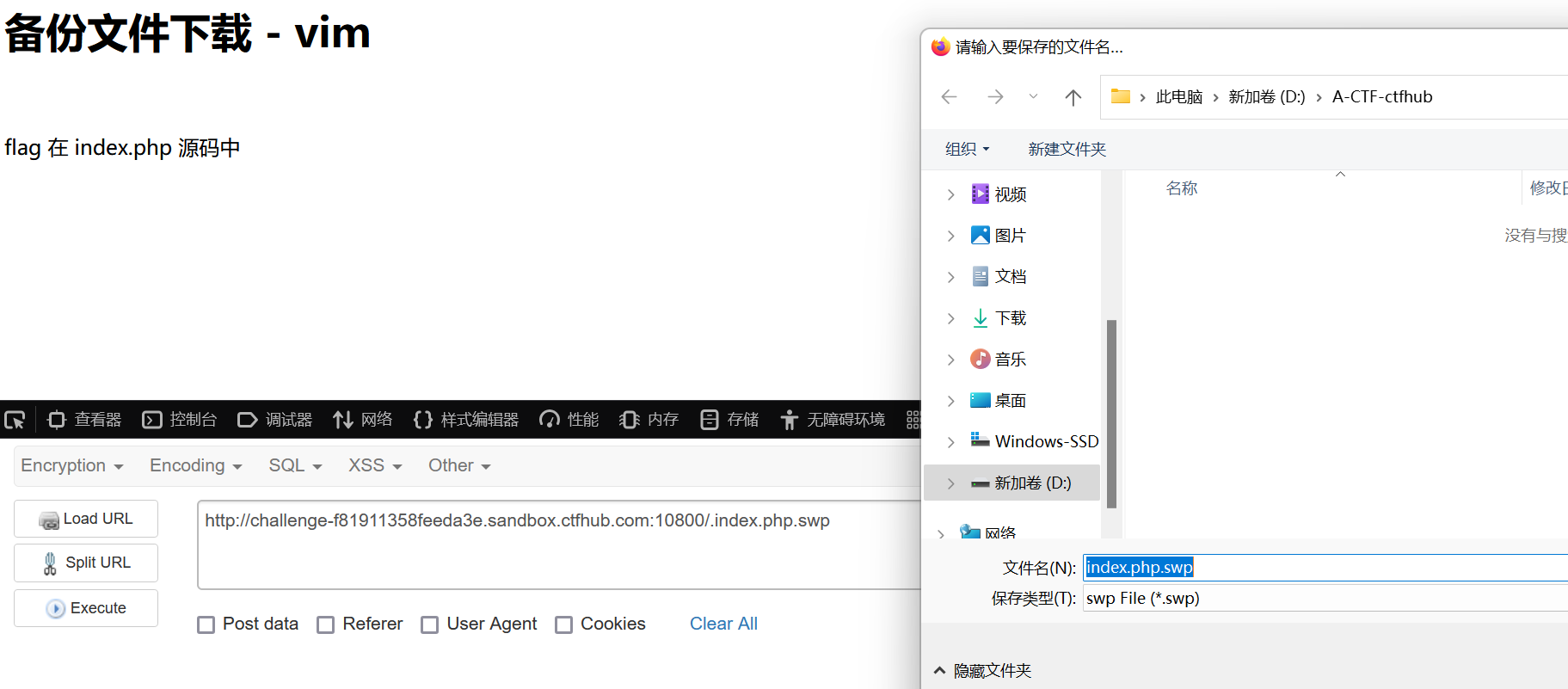

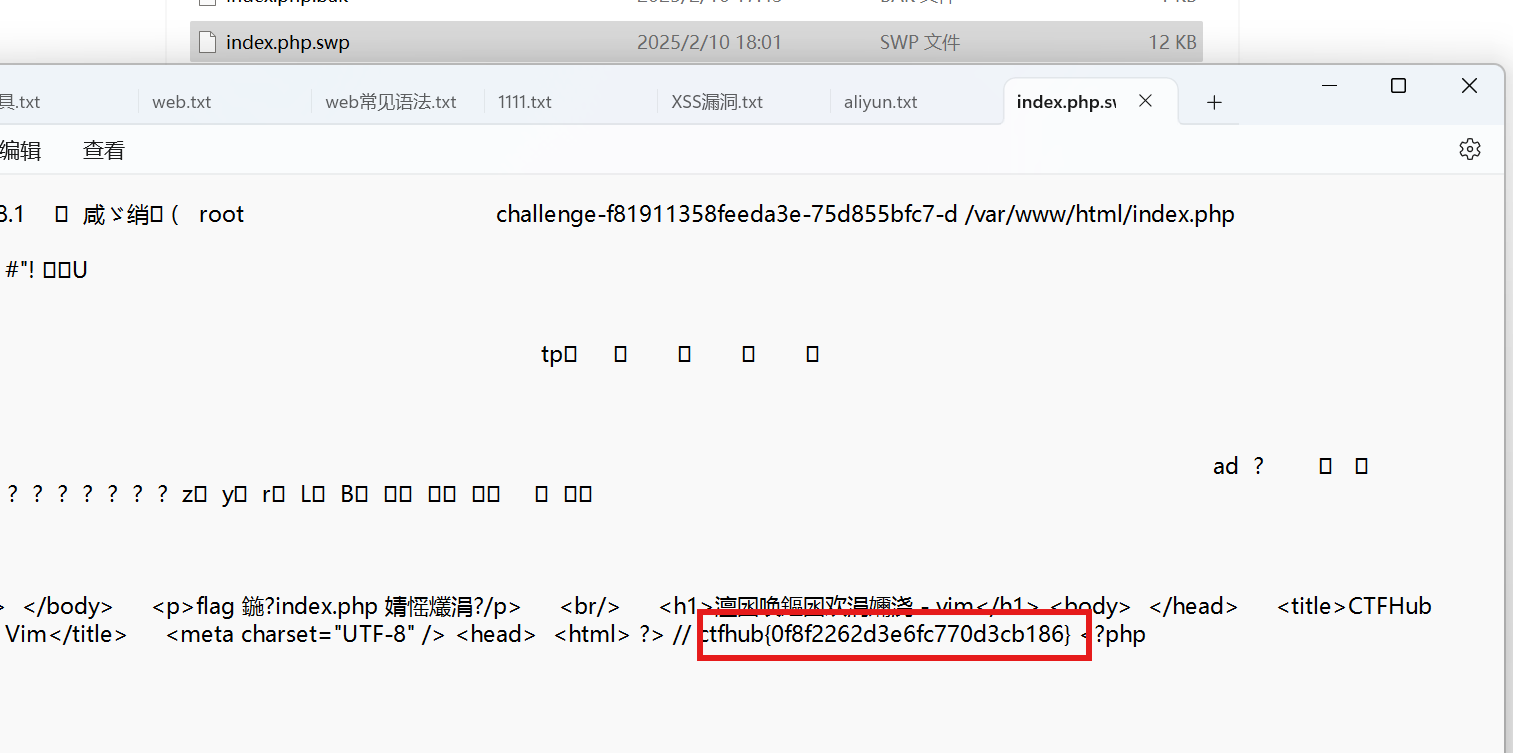

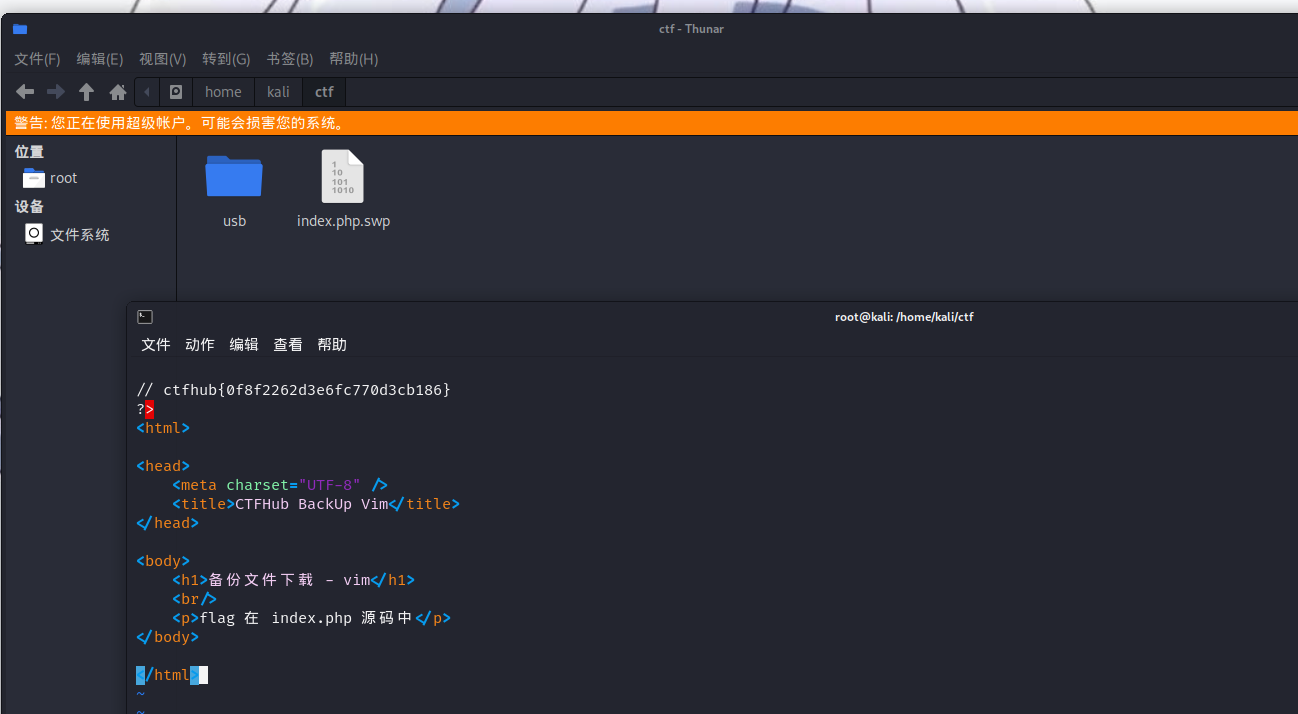

vim缓存

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

这里介绍一下产生的结果:

第一次产生的交换文件名为 .index.php.swp

再次意外退出后,将会产生名为 .index.php.swo 的交换文件

第三次产生的交换文件则为 .index.php.swn

可以目录扫描一下该网站

访问一下,下载下来

这里可以直接访问获取

或者在kali里,执行以下命令恢复文件,任何查看即可

vim -r index.php.swp

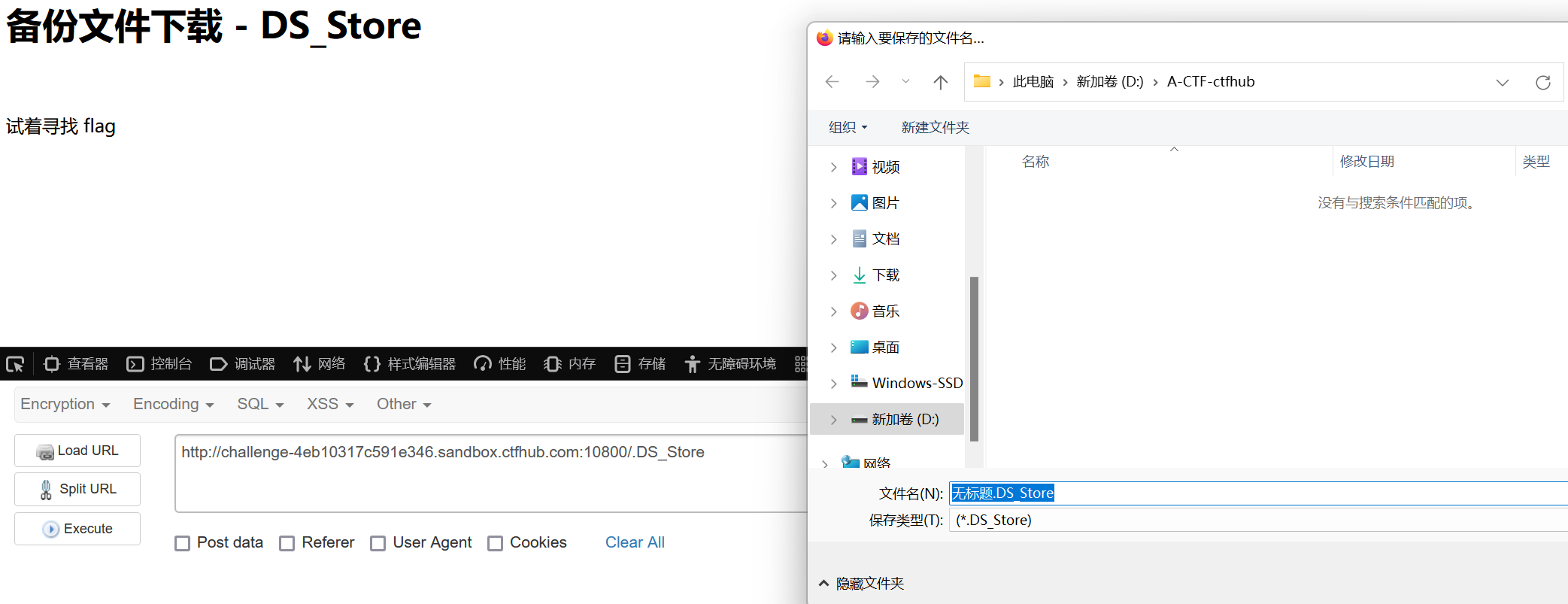

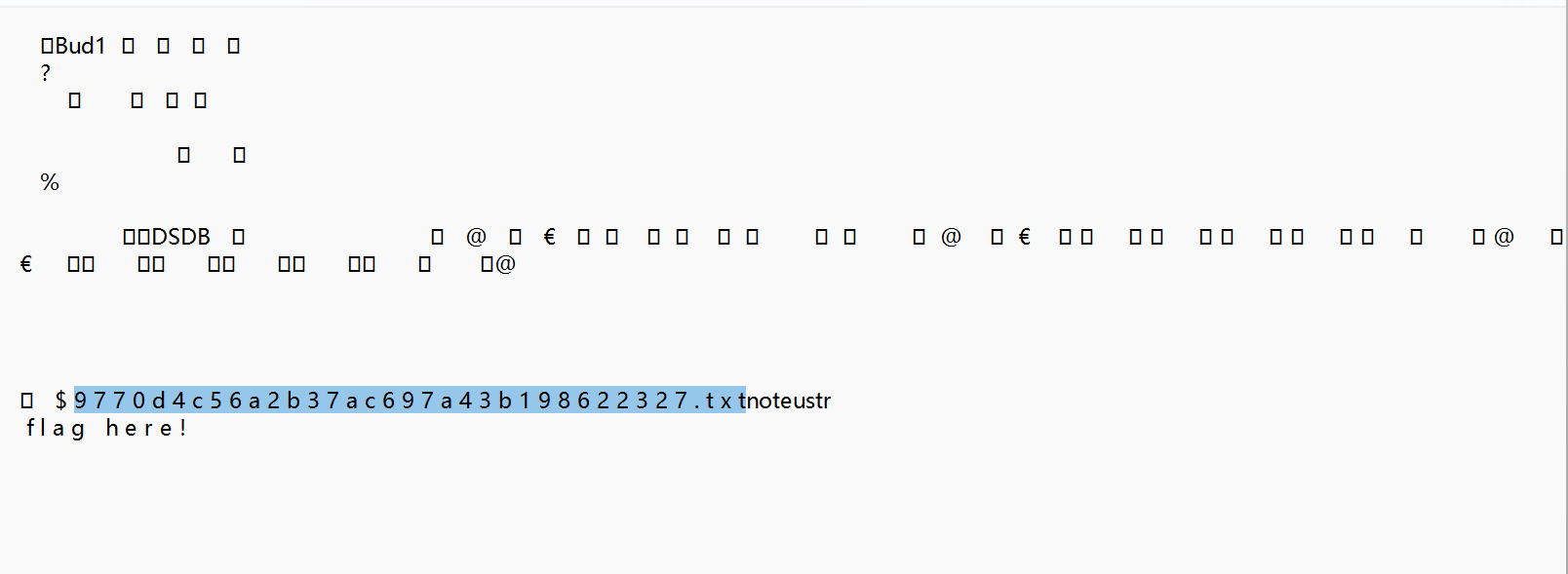

.DS_Store

.DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

访问 /.DS_Store并下载

在记事本打开,发现一个txt文件

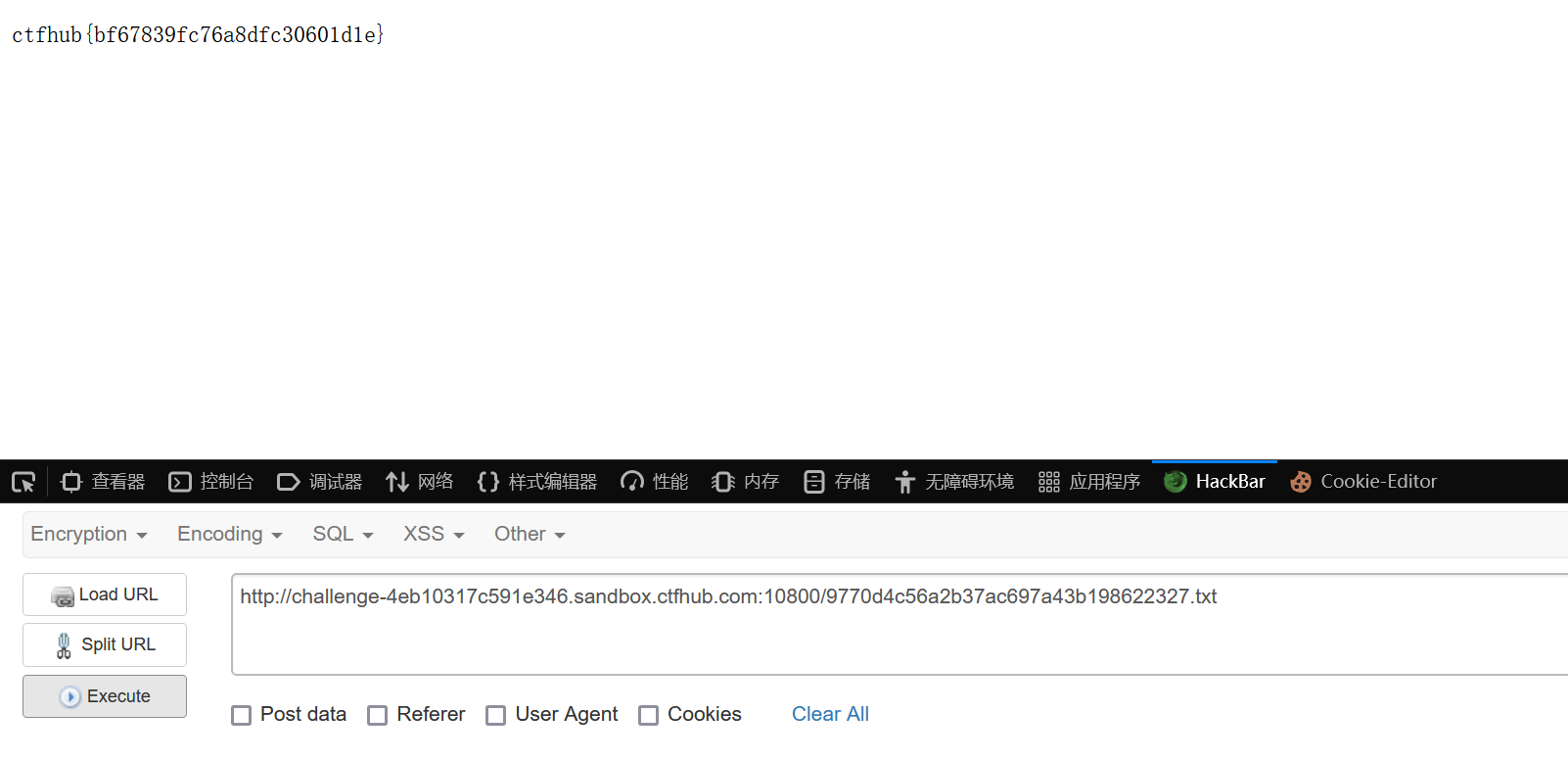

访问该txt文件,得到flag

Git泄露

Git泄露通常指的是在使用Git进行版本控制时,意外地将敏感信息或代码公开。这可能包括机密数据、API密钥、密码或其他不应该公开的信息。Git泄露可能会导致安全风险,因为这些敏感信息可能被恶意用户利用。

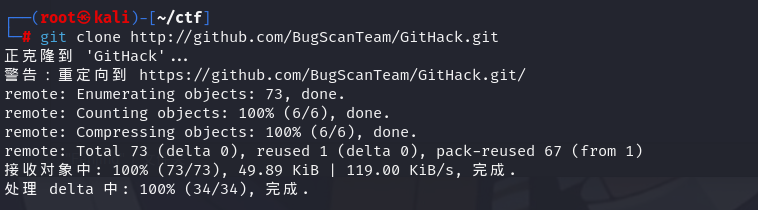

工具下载

git clone https://github.com/BugScanTeam/GitHack.git

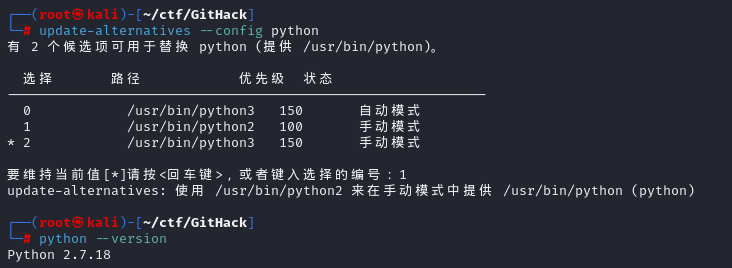

使用时候需要切换python2版本

update-alternatives --config python

Log

当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。请尝试使用BugScanTeam的GitHack完成本题

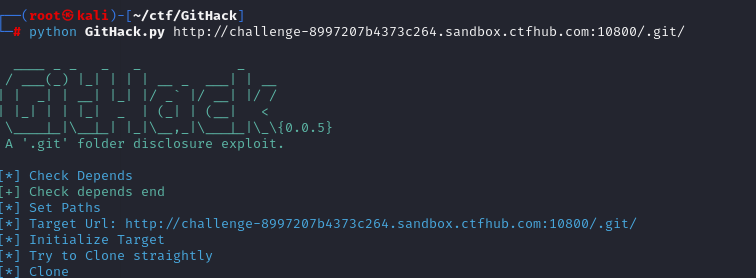

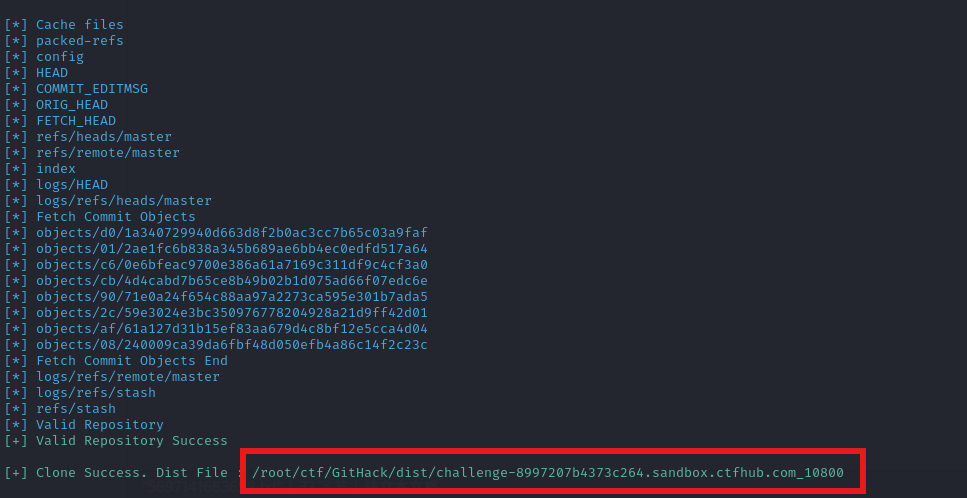

打开环境,在kali里执行以下命令

python GitHack.py http://challenge-8997207b4373c264.sandbox.ctfhub.com:10800/.git/

会在dist目录下生成一个文件

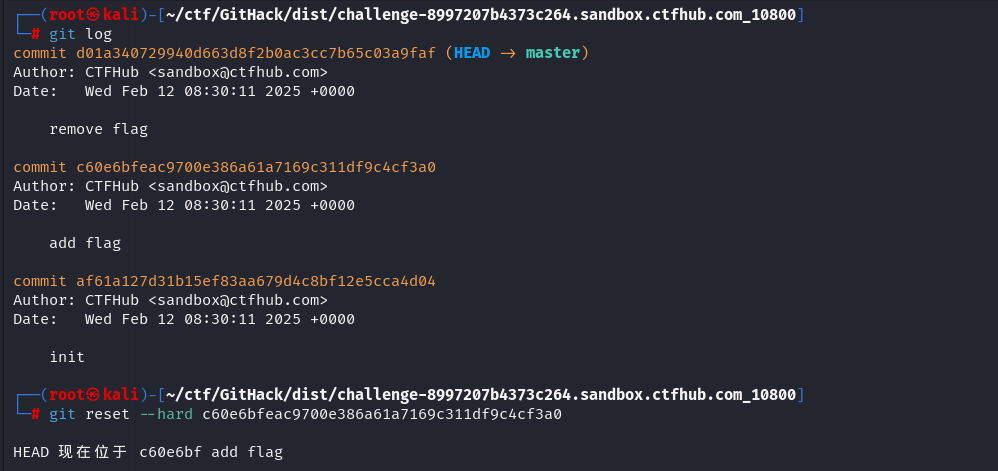

进入该文件,执行git log,可以看到flag在第二个日志信息里,使用版本回退命令-reset

git reset --hard c60e6bfeac9700e386a61a7169c311df9c4cf3a0

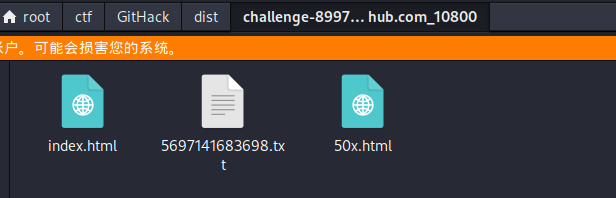

会在该目录下生成flag文件,打开即可

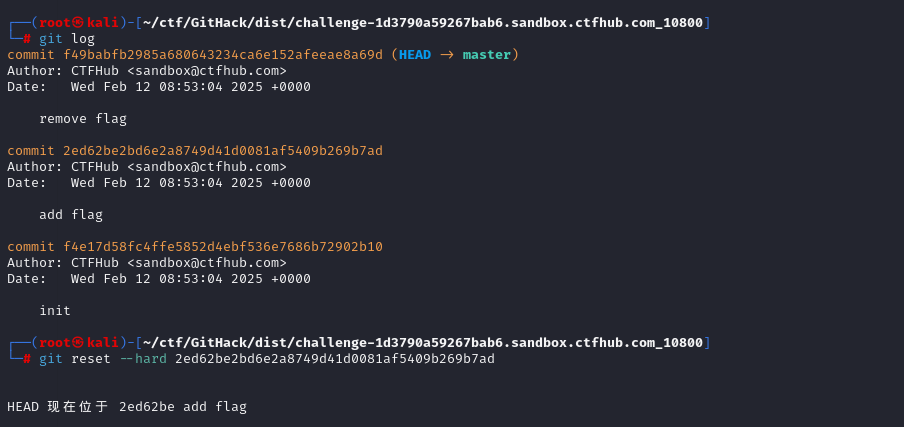

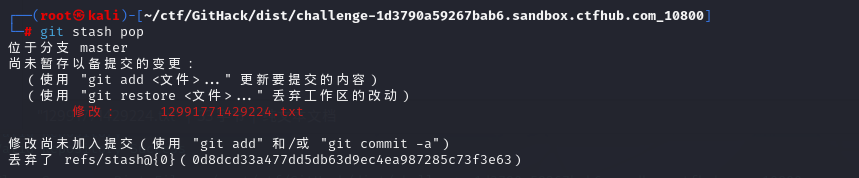

Stash

如此执行之后,打开文档内容是假的

具体方法和之前的相同,不同点在于需要将最新存储的更改(即最近的 stash)应用到你当前的工作分支上。

git stash pop

然后查看文档即可

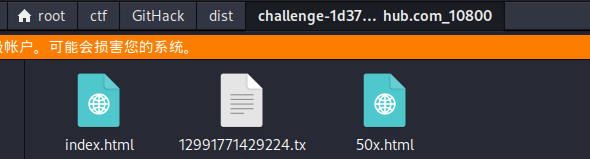

Index

恢复完成之后在这个文档直接就可以查看

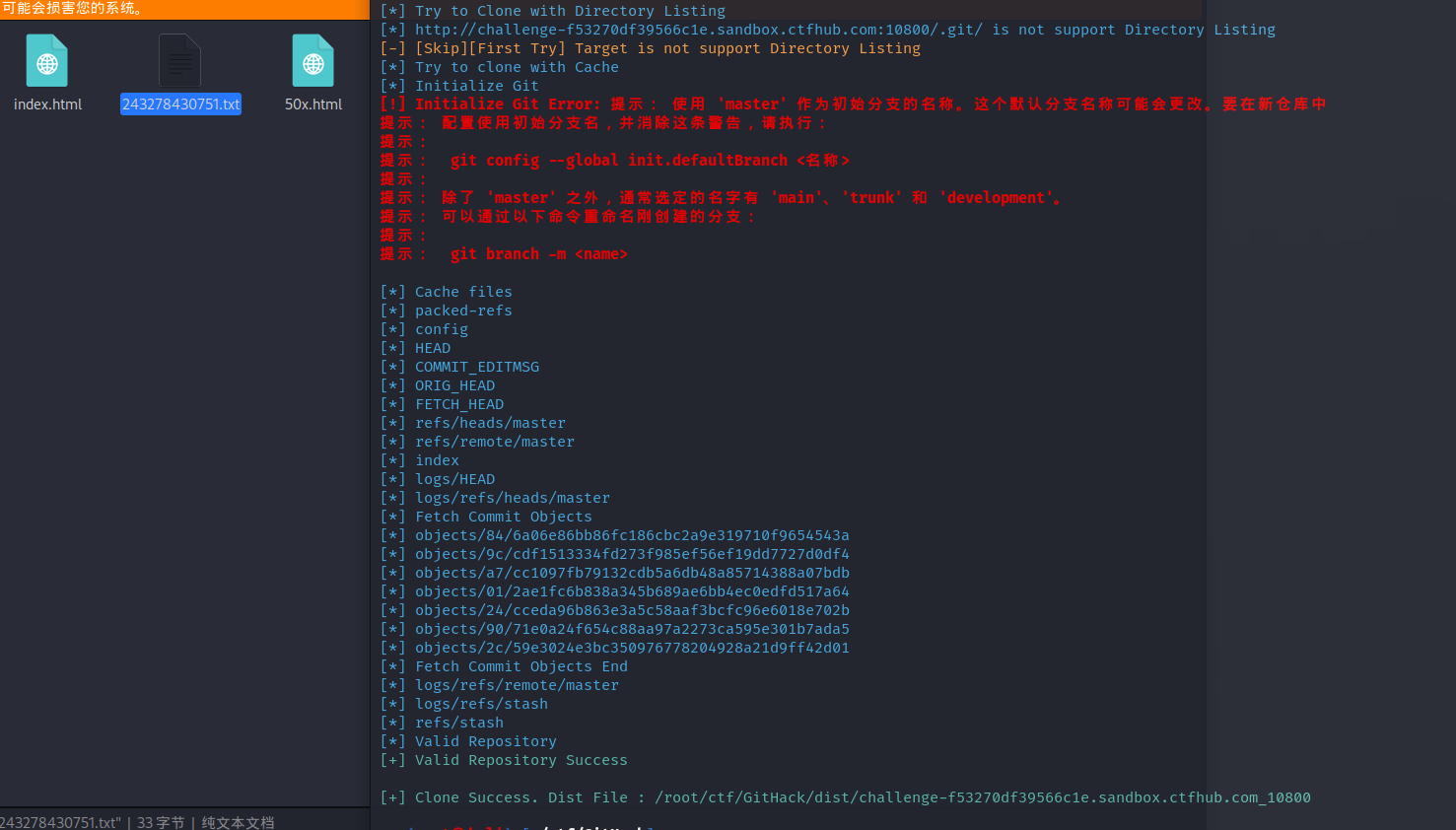

SVN泄露(subversion)

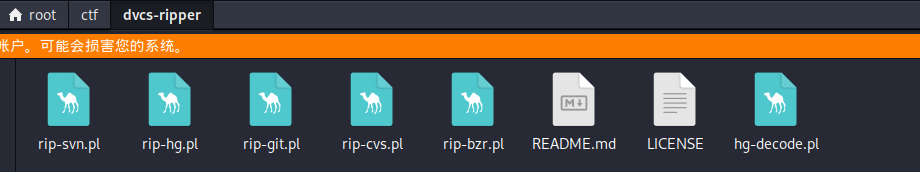

该题需要利用dvcs-ripper工具工具

git clone https://github.com/kost/dvcs-ripper

初始文件

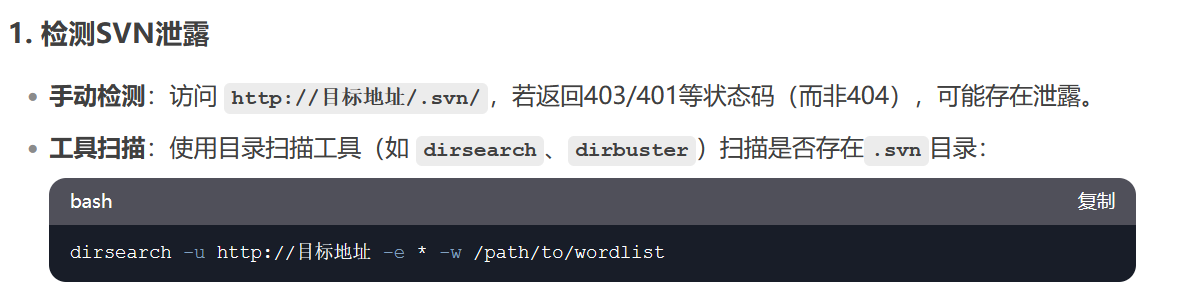

检测该漏洞

访问 url/.svn/

结合提示确定是SVN泄露

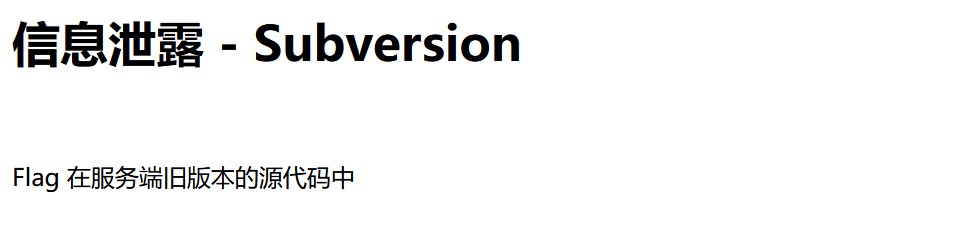

执行以下命令

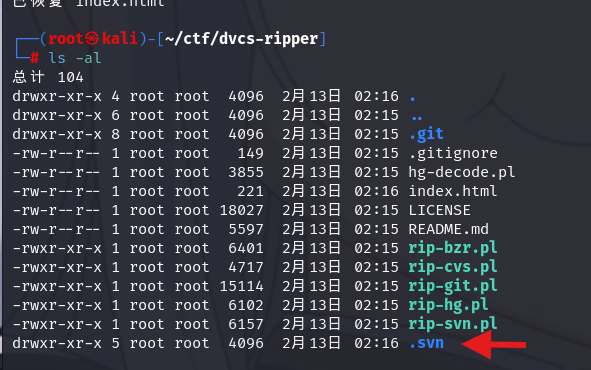

cd dvcs-ripper

perl rip-svn.pl -v -u http://challenge-00ab51d964931f2d.sandbox.ctfhub.com:10800/.svn/

ls -al查看,发现一个隐藏的.svn文件

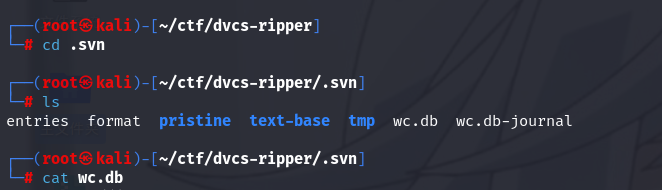

entries:这是一个 XML 格式的文件,记录了当前目录下的所有条目(包括文件和子目录)的版本控制信息

format:这个文件记录了当前工作区使用的 SVN 格式版本

pristine:这是一个目录,用于存储文件的“原始”(pristine)版本

text-base :这是一个文件,用于存储某个文件的“基准”内容。如果一个文件未被修改,它的 text-base 文件与工作区文件完全一致。

tmp:这是一个临时目录,用于存储 SVN 操作过程中的一些临时文件

wc.db:这是工作区数据库文件(SQLite 格式),用于存储有关当前工作区的元信息

wc.db-journal:数据库的事务日志文件

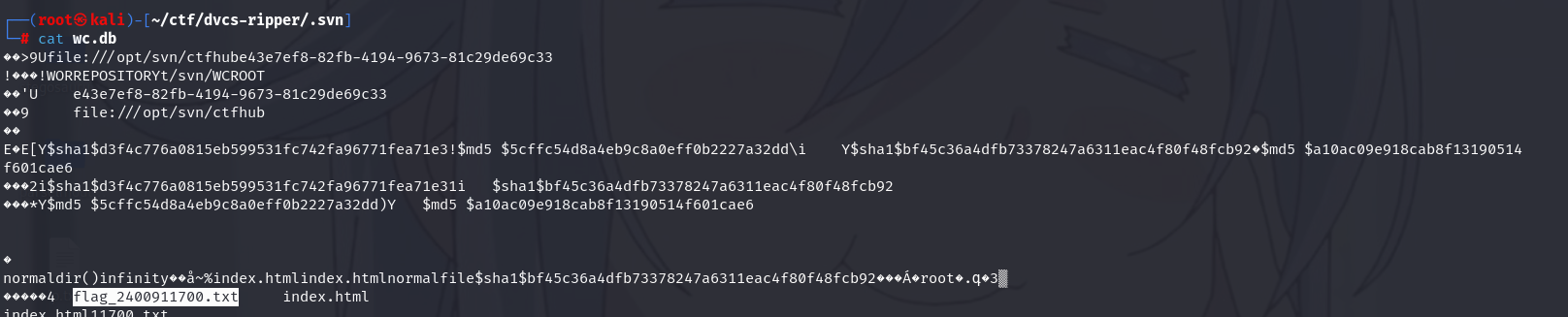

wc.db是svn的数据库文件,查看

发现一个flag文件

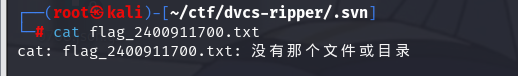

查看 flag_2400911700.txt

根据题目提示在服务器旧版本中,pristine是存放旧版本源码的文件

得到flag

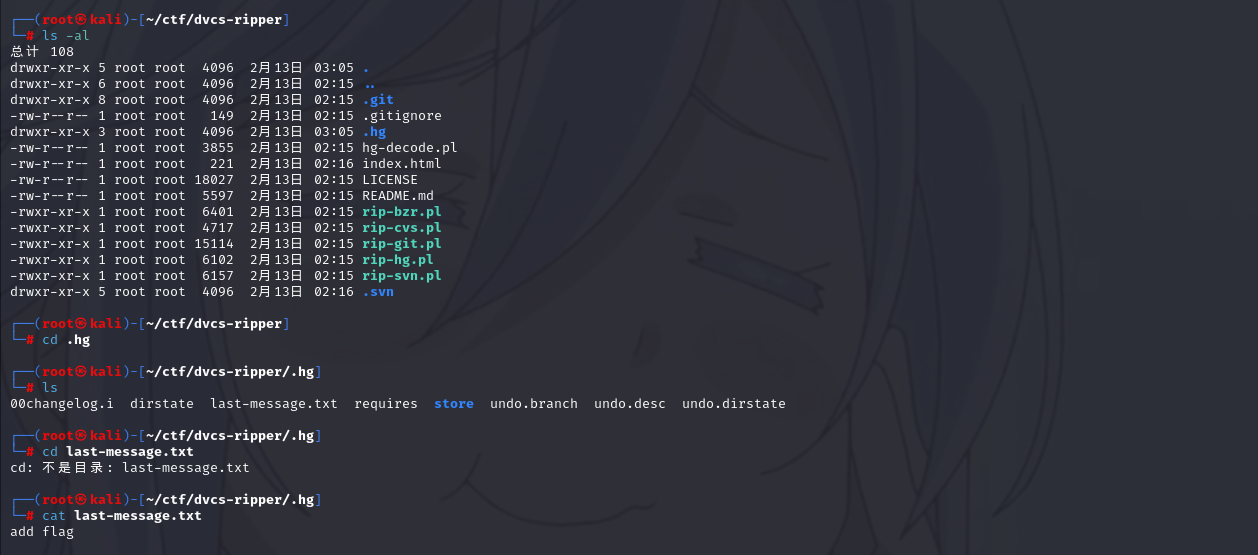

HG泄露(Mercurial)

当开发人员使用 Mercurial 进行版本控制,对站点自动部署。如果配置不当,可能会将.hg 文件夹(存在目录列表)直接部署到线上环境。这就引起了 hg 泄露漏洞。

检测方式

访问 http://目标地址/.hg/,若返回目录列表或非404状态码(如403),可能存在泄露。

访问关键文件(如http://目标地址/.hg/dirstate或http://目标地址/.hg/requires),若存在则确认泄露。

或者dirsearch目录扫描

执行以下命令恢复

cd dvcs-ripper

./rip-hg.pl -v -u http://challenge-bc1d26a96ebd2a34.sandbox.ctfhub.com:10800/.hg/

恢复完成之后查看,可以看到是存在flag的,蓝色的表示是一个目录

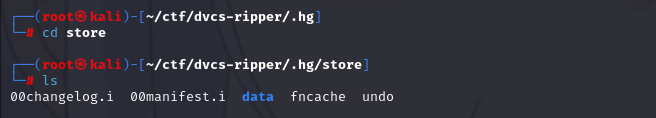

进入store目录查看

再看看fncache文件

最后在浏览器访问即可

http://challenge-bc1d26a96ebd2a34.sandbox.ctfhub.com:10800/flag_2857223930.txt

CTFHub技能树-信息泄露wp的更多相关文章

- ctfhub技能树—信息泄露—hg泄露

打开靶机 查看页面信息 使用dvcs-ripper工具进行处理 ./rip-hg.pl -v -u http://challenge-cf630b528f6f25e2.sandbox.ctfhub.c ...

- ctfhub技能树—信息泄露—svn泄露

打开靶机 查看页面信息 使用dvcs-ripper工具进行处理 ./rip-svn.pl -v -u http://challenge-3b6d43d72718eefb.sandbox.ctfhub. ...

- ctfhub技能树—信息泄露—git泄露—index

打开靶机 查看页面信息 使用dirsearch进行扫描 使用githack工具处理git泄露情况 使用git log命令查看历史记录 与 add flag 9b5b58-- 这次提交进行比对 即可拿到 ...

- ctfhub技能树—信息泄露—git泄露—Log

什么是git泄露? 当前大量开发人员使用git进行版本控制,对站点自动部署.如果配置不当,可能会将.git文件夹直接部署到线上环境.这就引起了git泄露漏洞. 打开靶机环境 查看网页内容 使用dirs ...

- ctfhub技能树—信息泄露—备份文件下载—vim缓存

打开靶机 查看页面信息 在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容 以 index.php 为例:第 ...

- ctfhub技能树—信息泄露—备份文件下载—bak文件

打开靶机 查看页面信息 继续使用dirsearch进行扫描 python3 dirsearch.py -u http://challenge-d4234042e1d43e96.sandbox.ctfh ...

- ctfhub技能树—信息泄露—git泄露—Stash

打开靶机环境 查看页面内容 使用dirsearch进行扫描 使用Githack工具处理git泄露情况 进入.git/refs目录 发现stash文件,使用notepad++打开文件 使用git dif ...

- ctfhub技能树—信息泄露—备份文件下载—.DS_Store

打开靶机 查看页面信息 使用dirsearch进行扫描 访问该网页,下载文件 使用Linux系统打开文件 发现一个特殊文件,使用浏览器打开 拿到flag 二.使用Python-dsstore工具查看该 ...

- ctfhub技能树—信息泄露—备份文件下载—网站源码

打开靶机 查看网页内容 使用dirsearch进行扫描 命令如下 python3 dirsearch.py -u http://challenge-91f1f5e6a791ab02.sandbox.c ...

- ctfhub技能树—信息泄露—目录遍历

打开靶机 查看页面 点击后发现几个目录 于是开始查找 在2/1目录下发现flag.txt 成功拿到flag 练习一下最近学习的requests库 附上源码 #! /usr/bin/env python ...

随机推荐

- jackson 中对 null 的处理

前情提要: 在项目中如何将null值转变为空字符串呢? @Configuration public class JacksonConfig { @Bean @Primary @ConditionalO ...

- Navicat Premium16激活码,亲测有效,安装及注册激活最全图文教程

前言: 网上的破解套路很雷同,但是目前官网下载的Navicat Premium16软件包已经修复了永久激活的bug(流传的激活方式不行了),这里提供未更新前的软件安装包(可以永久激活). 一.下载安装 ...

- 记录一次C#爬虫记录,获取必应图片

记录一次C#爬虫记录,获取必应图片 起因 事情是这样的,我创建了一个仓库,里面有2018年到目前为止每日的必应壁纸,在八月份的时候我看到微软有接口文档,于是写了一个服务,每天早上八点钟会获取必应壁纸( ...

- R数据分析:冲击流图与热图的做法以及多图布局

今天看了一篇新冠肺炎相关后遗症的文章,主要探讨新冠住院病人一年后的后遗症情况,文章的统计分析很简单,不过结果展示中的两个图我觉的大家可以学一学,原文如下 Rivera-Izquierdo, M., L ...

- docker-安装Oracle11g

获取镜像 在线 docker pull oracleinanutshell/oracle-xe-11g 离线 tar包下载:链接: https://pan.baidu.com/s/1bRp6mSq ...

- 龙哥量化:通达信macd黄白线变色公式macd金叉怎么写macd死叉怎么写(需要继续优化,各种变色方式)

你提出的任何逻辑要求,只要是软件能实现的,我都能用通达信写出来,我レメLong622889通达信.大智慧.文华.博易的编程逻辑差不多,只是个别函数不一样.TB交易开拓者.金字塔和文华8,都是专业的期货 ...

- KMS for Office 2021

I. 镜像下载 官方镜像下载地址: Office 2021 专业增强版: https://officecdn.microsoft.com/pr/492350f6-3a01-4f97-b9c0-c7c6 ...

- [LC952]按公因数计算最大组件大小

题目描述 给定一个由不同正整数的组成的非空数组 nums ,考虑下面的图: 有 nums.length 个节点,按从 nums[0] 到 nums[nums.length - 1] 标记: 只有当 n ...

- .Net Core 管道底层源码实现

在 .NET Core 中,请求处理管道是一个中间件(Middleware)链,用于处理 HTTP 请求并生成响应.管道的底层实现基于 Microsoft.AspNetCore.Http 命名空间中的 ...

- CDS标准视图:维护策略数据 I_MaintenanceStrategyData

视图名称:维护策略数据 I_MaintenanceStrategyData 视图类型:基础视图 视图代码: 点击查看代码 @AbapCatalog.sqlViewName: 'IMAINTSTRATD ...