[转帖]AES算法(四)基本工作模式

https://zhuanlan.zhihu.com/p/376077687

本文所述工作模式可适用于 DES、AES 等分组密码算法中

分组密码算法只能加密固定长度为 N 比特的分组数据(DES 和 3DES 算法中 N=64,AES 算法中 N=128),若待加密数据长度 != N ,则待加密数据需要被分组或填充至长度为 N 比特的数据块用以加密,至于如何分组及填充则取决于使用的工作模式和填充方式。

早在 1981 年,DES 算法公布之后,NIST 在标准文献 FIPS 81 中公布了 4 种工作模式:

- 电子密码本:Electronic Code Book Mode (ECB)

- 密码分组链接:Cipher Block Chaining Mode (CBC)

- 密文反馈:Cipher Feedback Mode (CFB)

- 输出反馈:Output Feedback Mode (OFB)

后面又新增了一些工作模式:

- 计数器模式:Counter Mode (CTR)

- 填充密码分组链接:Propagating Cipher Block Chaining Mode(PCBC)

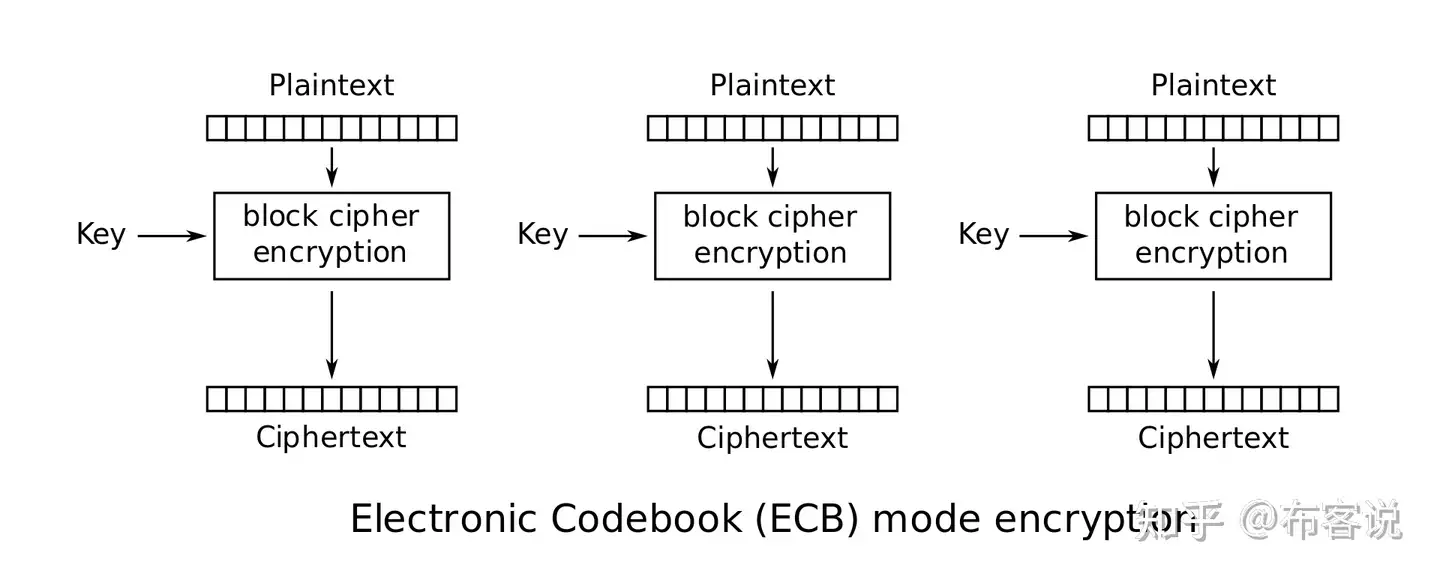

ECB 模式

ECB 加密所需数据:明文 P、加密密钥 Key、数据填充模式 M。

ECB 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度为 = 128,长度不足需填充

- 用 Key 将 P0 加密得出 C0

- 用 Key 将 P1 加密得出 C1

- ...

- 用 Key 将 Pn 加密得出 Cn

- 拼接 C0、C1、...Cn 得到密文 C

ECB 的理想应用场景是短数据(如加密密钥)的加密。ECB 模式中明文和密文是一一对应的,相同的明文分组加密将会得到相应的密文分组,因此它不能很好的隐藏模式。

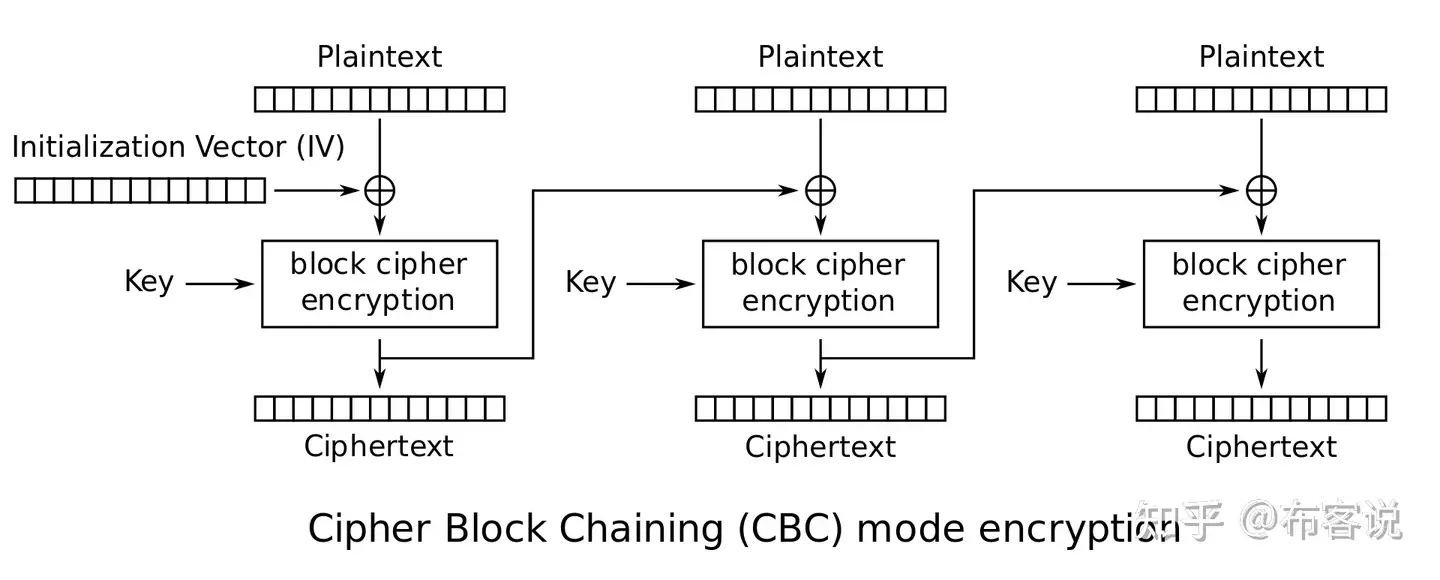

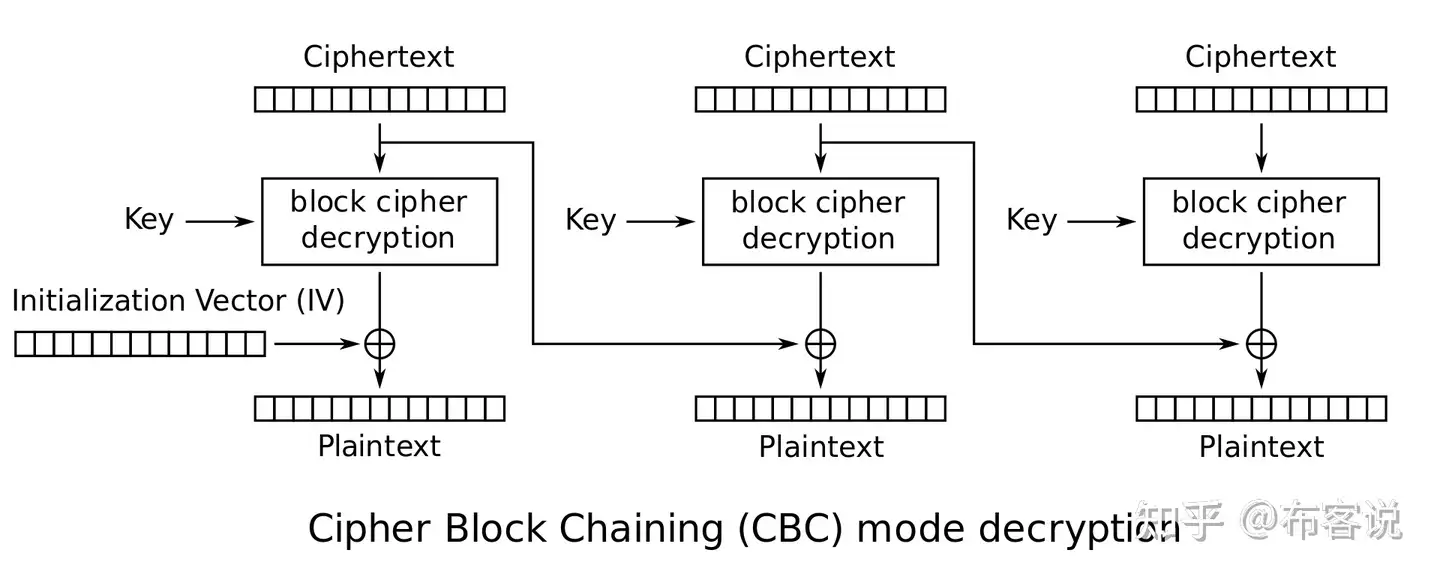

CBC 模式

CBC 加密所需数据:明文 P、加密密钥 Key、初始向量 IV、数据填充模式 M。

CBC 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度 = 128,长度不足需填充

- 将 P0、IV 做异或运算得到 P0_IV,用 Key 将 P0_IV 加密得到 C0

- 将 P1、C0 做异或运算得到 P1_IV,用 Key 将 P1_IV 加密得到 C1

- ...

- 将 Pn、C(n-1) 做异或运算得到 Pn_IV,用 Key 将 Pn_IV 加密得到 Cn

- 拼接 C0、C1、...Cn 得到密文 C

CBC 模式相比 ECB 实现了更好的模式隐藏,但因为其将密文引入运算,加解密操作无法并行操作。同时引入的 IV 向量,还需要加、解密双方共同知晓方可。

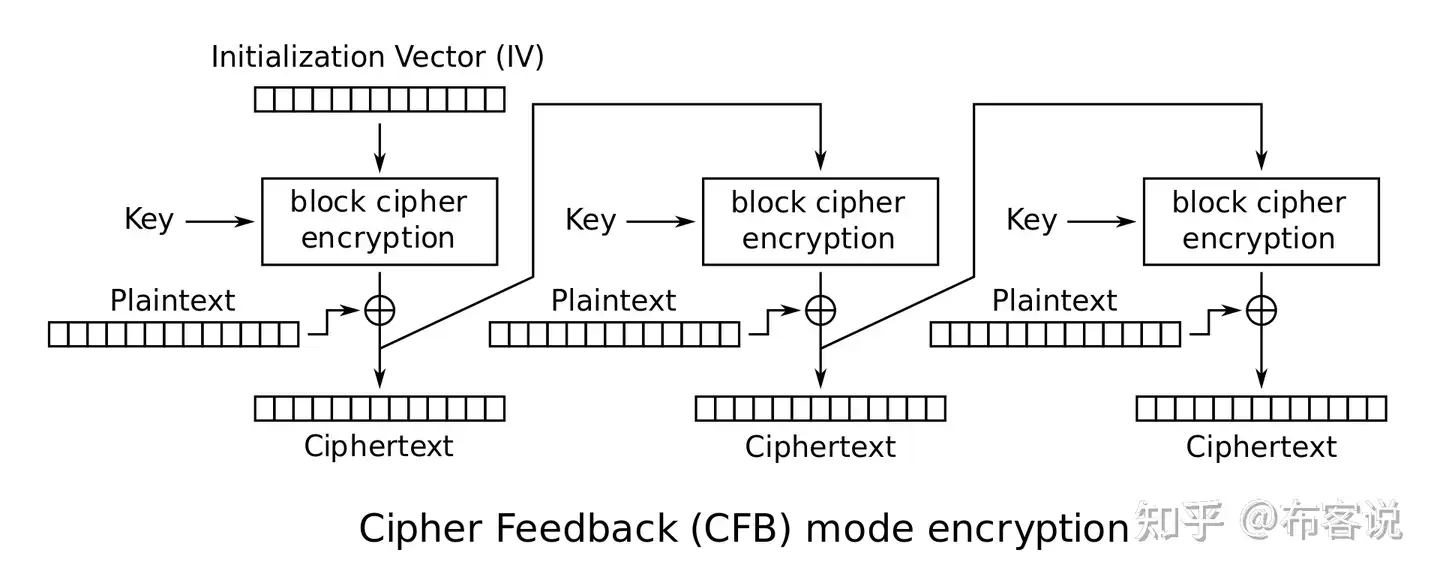

CFB 模式

CFB 加密所需数据:明文 P、加密密钥 Key、初始向量 IV。

CFB 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度 <= 128

- 用 Key 加密 IV 得到 IV0,将 IV0、P0 做异或运算得到 C0

- 用 Key 加密 C0 得到 IV1,将 IV1、P1 做异或运算得到 C1

- ...

- 用 Key 加密 C(n-1) 得到 IVn,将 IVn、Pn 做异或运算得到 Cn

- 拼接 C0、C1、...Cn 得到密文 C,加密结束

CFB 模式是用分组算法实现流算法,明文数据不需要按分组大小对齐。

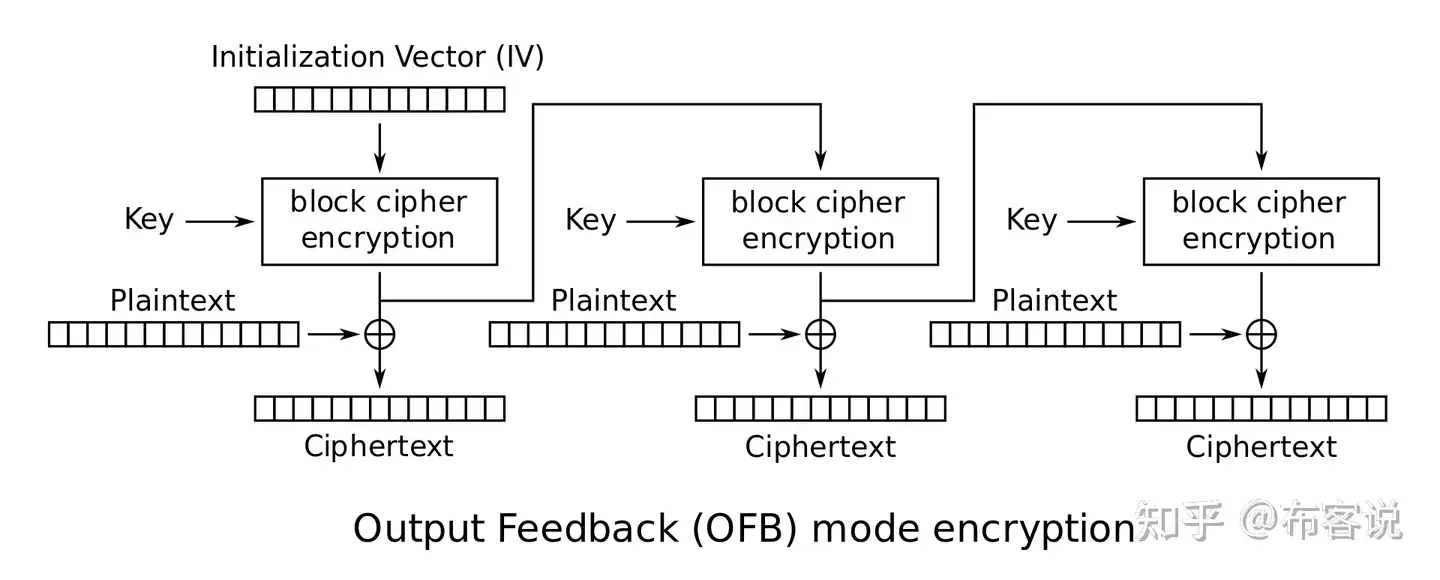

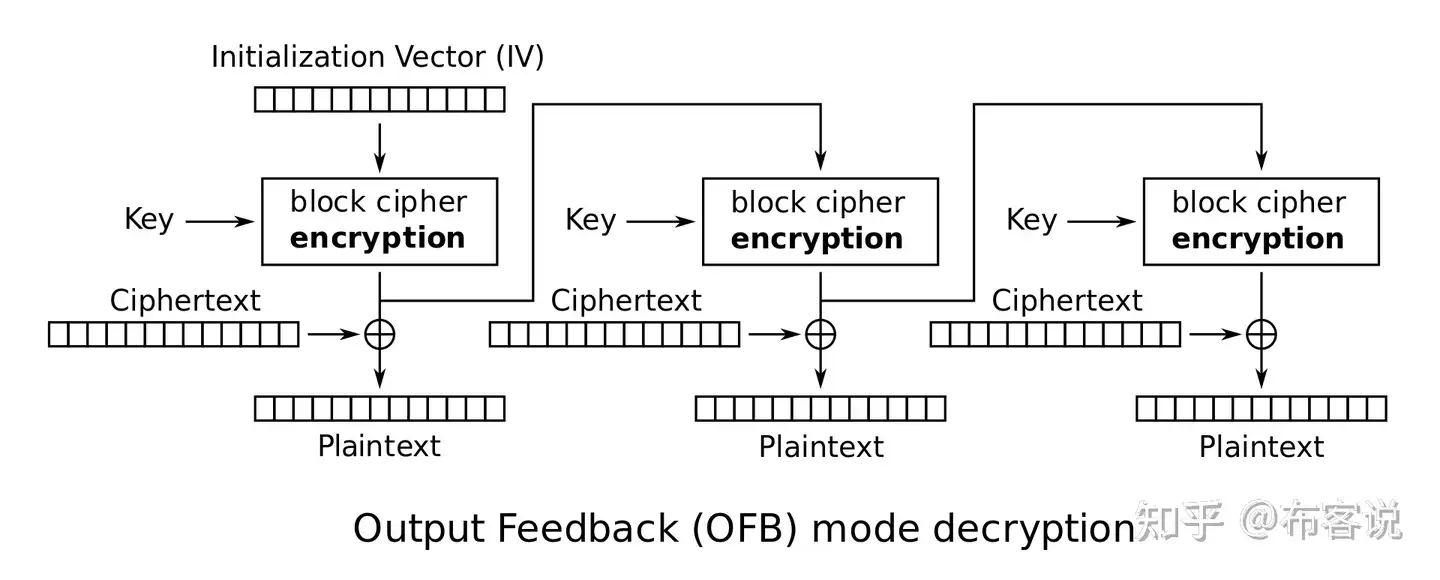

OFB 模式

OFB 加密所需数据:明文 P、加密密钥 Key、初始向量 IV。

OFB 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度 <= 128

- 用 Key 加密 IV 得到 IV0,将 IV0 与P0 做异或运算得到 C0

- 用 Key 加密 IV0 得到 IV1,将 IV1 与P1 做异或运算得到 C1

- ...

- 用 Key 加密 IV(n-1) 得到 IVn,将 IVn 与Pn 做异或运算得到 Cn

- 拼接 C0、C1、...Cn 得到密文 C

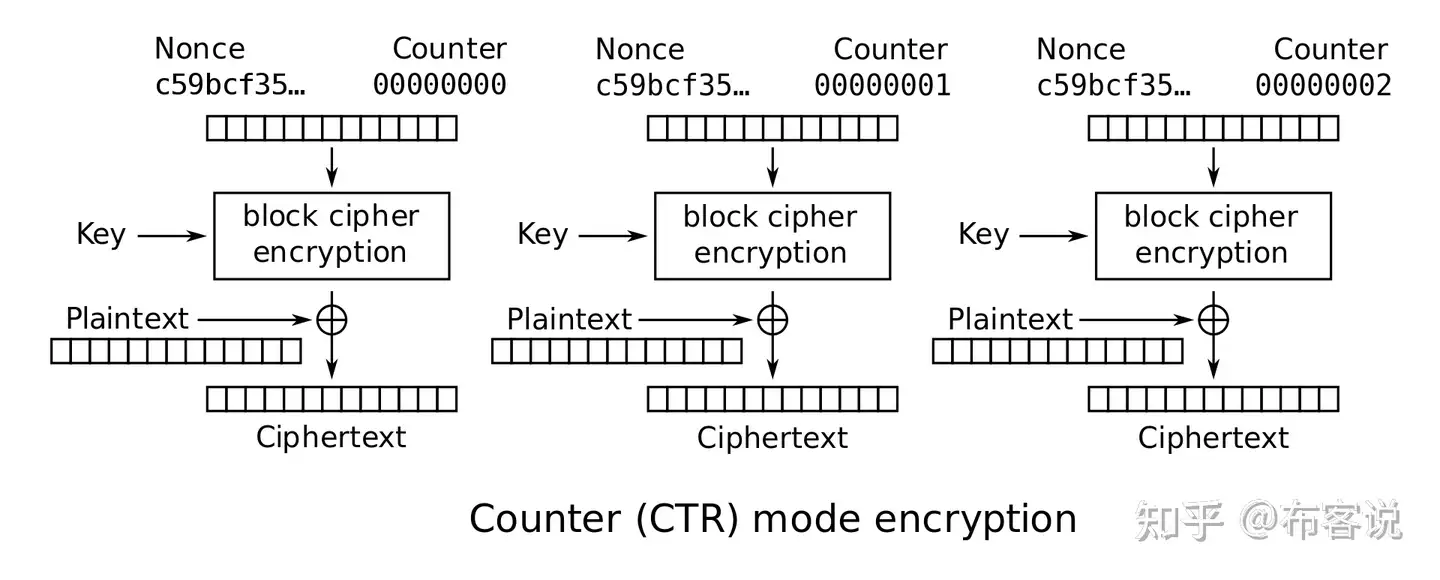

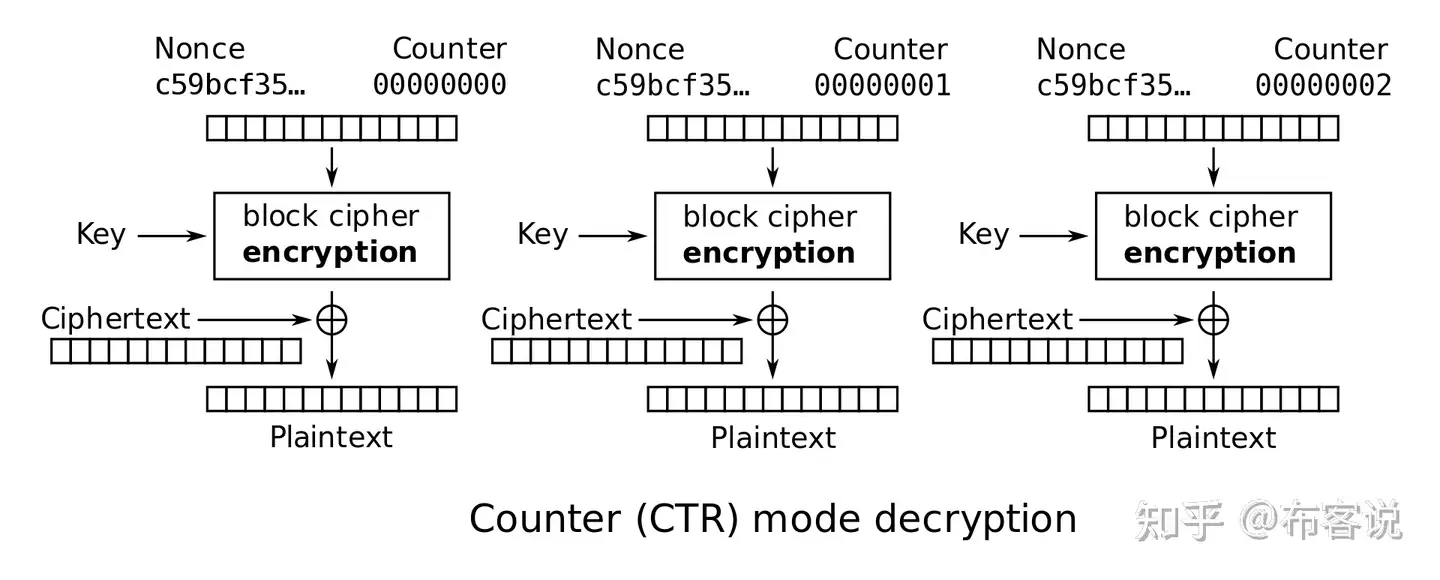

CTR 模式

CTR 加密所需数据:明文 P、加密密钥 Key、初始向量 IV。

CTR 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度 <= 128

- 生成累加计数器 c0、c1、c2、...、cn

- 将 IV、c0 进行运算(连接、加和、异或等)得到 IV_c0,用 Key 加密 IV_c0 得到 IV0,将 IV0、P0 做异或运算得到 C0

- 将 IV、c1 进行运算(连接、加和、异或等)得到 IV_c1,用 Key 加密 IV_c1 得到 IV1,将 IV1、P1 做异或运算得到 C1

- ...

- 将 IV、cn 进行运算(连接、加和、异或等)得到 IV_cn,用 Key 加密 IV_cn 得到 IVn,将 IVn、Pn 做异或运算得到 Cn

- 拼接 C0、C1、...Cn 得到密文 C

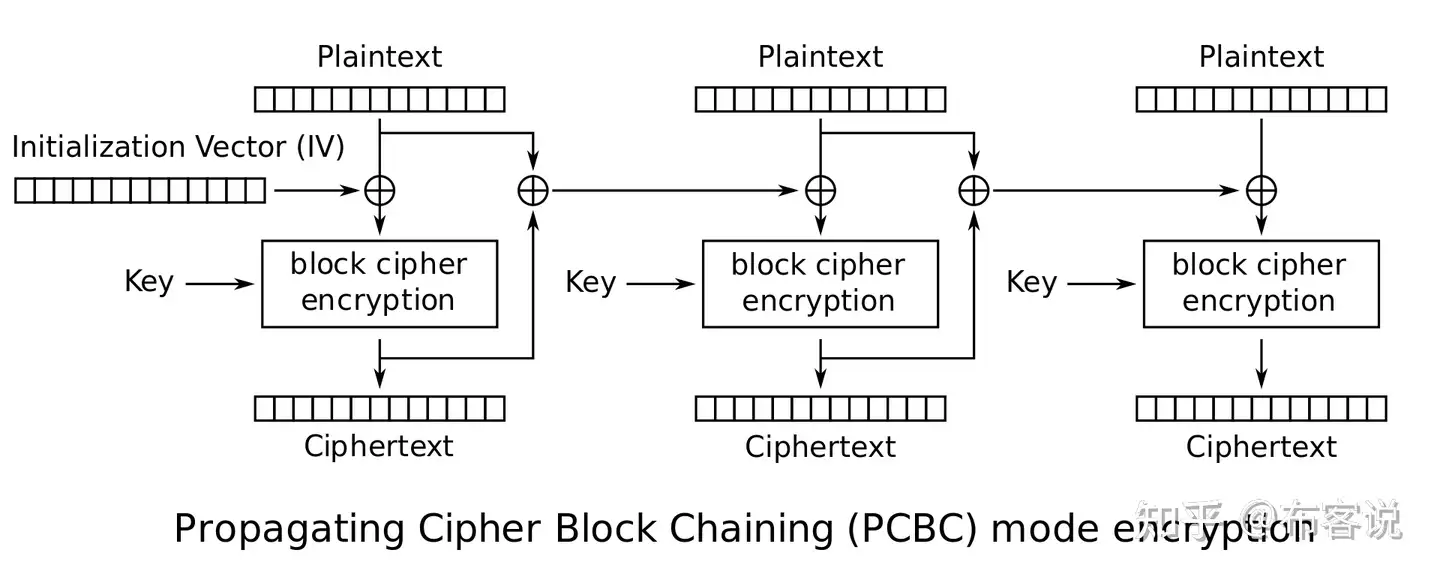

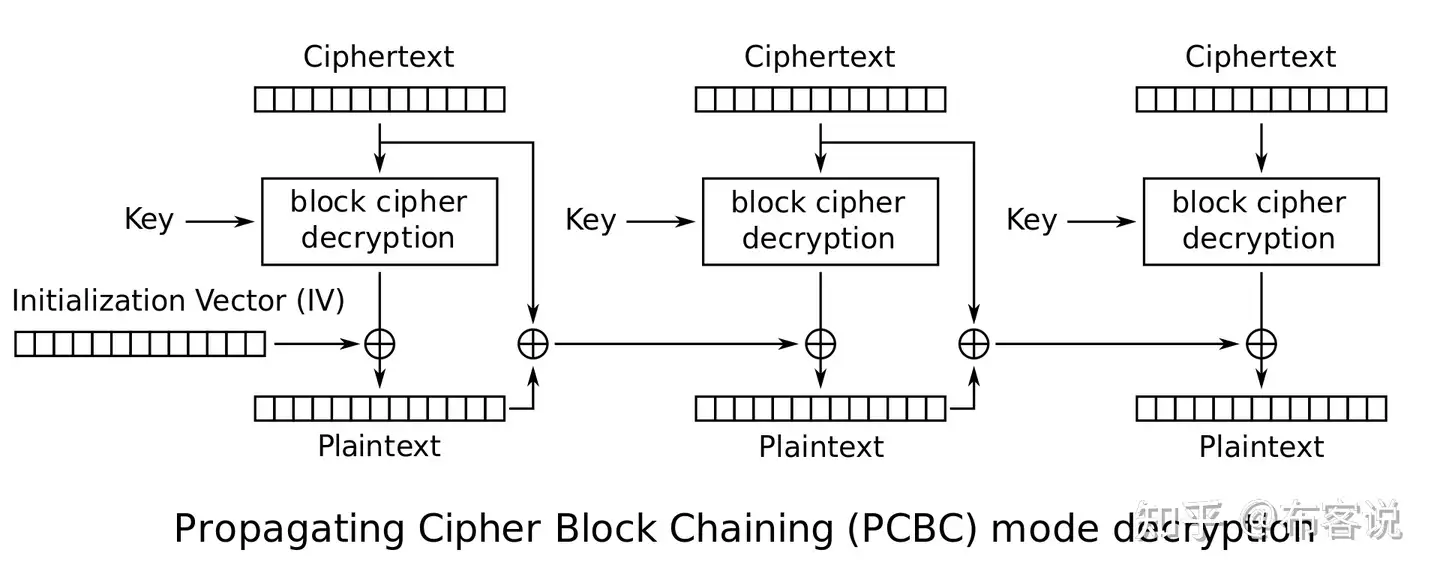

PCBC 模式

PCBC 加密所需数据:明文 P、加密密钥 Key、初始向量 IV、数据填充模式 M。

PCBC 加密步骤如下:

- 将 P 分为 P0、P1、P2、...、Pn,Px 长度 = 128,长度不足需填充

- 将 P0、IV 做异或运算得到 P0_IV,用 Key 将 P0_IV 加密得到 C0

- 将 P1、C0、P0 做异或运算得到 P1_IV,用 Key 将 P1_IV 加密得到 C1

- ...

- 将 Pn、C(n-1)、P(n-1) 做异或运算得到 Pn_IV,用 Key 将 Pn_IV 加密得到 Cn

- 拼接 C0、C1、...Cn 得到密文 C

[转帖]AES算法(四)基本工作模式的更多相关文章

- AndroidManifest.xml文件详解(activity)(三)四种工作模式

android:launchMode 这个属性定义了应该如何启动Activity的一个指令.有四种工作模式会跟Intent对象中的Activity标记(FLAG_ACTIVITY_*常量)结合在一起用 ...

- 集群,lvs负载均衡的四种工作模式

集群 集群的三种分类以及用途 负载均衡: 分配流量(调度器),提升速度 高可用: 关键性业务 高性能: 开发算法,天气预报,国家安全 负载均衡的集群 lvs(适用于大规模) haproxy(适用于中型 ...

- java加解密算法--对称加密工作模式

对称加密又分为分组加密和序列密码.分组密码,也叫块加密(block cyphers),一次加密明文中的一个块.是将明文按一定的位长分组,明文组经过加密运算得到密文组,密文组经过解密运算(加密运算的逆运 ...

- 31、activity 四种工作模式

一个应用通常(不一定)对应一个任务栈,相当于有个集合,保存了这个app里所有的页面栈的规则是先进后出,"进"就相当于打开了一个页面,"出"就相当于返回时关闭一个 ...

- vim的四种工作模式(转载别人的)

Vim操作的四种模式 Vim的四种模式一.启动Vim1.双击桌面的图标,就可以启动Vim(是图形界面的)2.在开始菜单---点--运行 接着输入 vim 或者gvim,就可以启动Vim或Gvim了.二 ...

- AES算法加密java实现

package cn.itcast.coderUtils; import java.security.Key; import javax.crypto.Cipher; import javax.cry ...

- 转载pll工作模式解析

PLL共有四种工作模式,只有理解了这四种工作模式的特点,才能在设计中选用恰当的模式,完成自己设计的预期功能.这四种工作模式分别是普通模式(Normal Mode).零延迟缓冲模式(Zero Delay ...

- SPI总线工作模式

一.SPI总线工作模式 SPI总线有四种工作模式,是由时钟极性选择(CPOL)和时钟相位选择(CPHA)决定的. CPOL = 0 ,SPI总线空闲为低电平,CPOL = 1, SPI总线空闲为高电平 ...

- LVS(二):四种工作模型

面试的时候必问这个四种工作模式,因为这几乎是企业里面必用的内容,所以一定要将其理解通透. 一.lvs-nat模式 二.LVS-DR模式(默认) 三.LVS-tun模式 四.LVS-fullnat模式 ...

- DES算法与四种加密模式的代码实现(C++语言)

版权声明:本文为博主原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明. 本文链接:https://blog.csdn.net/Love_Irelia97/article/ ...

随机推荐

- BUUCTF Web CyberPunk WriteUp

想直接查看payload的点这里 前言 二次注入(Second-Order Injection)是指攻击者在应用程序中注入恶意数据,然后在稍后的操作或不同的上下文中再次使用该恶意数据,导致安全漏洞.它 ...

- DVWA File Upload(文件上传)全等级

File Upload(文件上传) 目录: File Upload(文件上传) 一句话木马的构成 1. Low 1.上传一句话木马1.php 2.中国蚁剑 2.Medium 3. High 4.Imp ...

- ElasticSearch-1

原文链接:https://gaoyubo.cn/blogs/52ef5bf7.html 一.Elasticsearch 架构设计 Elasticsearch 架构层: Elasticsearch 五层 ...

- 文心一言 VS 讯飞星火 VS chatgpt (178)-- 算法导论13.4 1题

一.用go语言,在执行 RB-DELETE-FIXUP 之后,证明:树根一定是黑色的. 文心一言: 在证明 RB-DELETE-FIXUP 之后,树根一定是黑色的的过程中,我们首先需要理解红黑树的性质 ...

- 如何使用ffmpeg转换图片格式

ffmpeg简介与图片格式介绍 windows安装ffmpeg,从如下网站下载release版本 https://www.gyan.dev/ffmpeg/builds/ ffmpeg 6.1版本仍然不 ...

- Windows下编译64位CGAL

目录 1. 准备 2. CMake构建 1. 准备 CGAL的官网准备了压缩包和安装程序两种类型的的源代码,推荐使用安装程序包,因为其中自带了编译好的gmp和mpfr库.gmp和mpfr是CGAL的依 ...

- MySQL篇:bug1_navicat添加外键保存后不起作用(消失)

问题 在Nacicat premium中添加外键一保存就消失 用SQL语句也显示创建成功,没有报错,可是在INSERT中又起不到约束作用 解决办法 参考一下资料发现可能是表的类型不支持外键 要在 My ...

- 基于LiteOS Studio零成本学习LiteOS物联网操作系统

摘要:大家在学习物联网操作系统开发的时候,都不得不准备一套开发板和仿真器,也是一笔不小的投资.LiteOS社区现在对外开放了对Qemu模拟器的适配工程,在不使用开发板的情况下,也可以搭建LiteOS开 ...

- 手把手教你如何配置DBeaver对接FusionInsigth MRS Spark2x

摘要:dbeaver是免费和开源为开发人员和数据库管理员通用数据库工具.本文介绍如何配置dbeaver对接FusionInsigth MRS Spark2x. 本文分享自华为云社区<DBeave ...

- 云图说|初识ModelArts开发者生态社区——AI Gallery

阅识风云是华为云信息大咖,擅长将复杂信息多元化呈现,其出品的一张图(云图说).深入浅出的博文(云小课)或短视频(云视厅)总有一款能让您快速上手华为云.更多精彩内容请单击此处. 摘要: AI Galle ...