入侵感知系列之webshell检测思路

Webshell检测

背景:

在B/S架构为主流的当下,web安全成了攻防领域的主战场,其中上传webshell是所有web黑客入侵后一定会做的事,所以检测网站中是否有webshell程序是判断被入侵强有力的证据。

目的:

通过多种维度组成多种方案来帮助管理员尽可能快的在大量文件中检索出webshell。

注意:

多种方案可叠加使用,方案与方案之间无互斥关系,多种方案混合使用可提高检测率。如是多种方案叠加使用的话需对结果进行去重处理。

思路1(基于日志检测):

此方法可采用的维度较多,且不会对业务造成影响,是性价比非常高的一种方法。

1、从ELK提取WEB访问日志,以下为日志举例:

172.20.163.127 - - [21/Feb/2019:16:28:03 +0800] "GET / HTTP/1.1" 200 3380 "-" "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0"

172.20.163.127 - - [21/Feb/2019:16:28:03 +0800] "GET /icons/openlogo-75.png HTTP/1.1" 200 6040 "http://172.20.163.123/" "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0"

172.20.163.127 - - [21/Feb/2019:16:28:55 +0800] "GET /game.php HTTP/1.1" 200 221 "-" "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0"

172.20.163.127 - - [21/Feb/2019:16:29:00 +0800] "GET /abc.php HTTP/1.1" 404 502 "-" "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0"

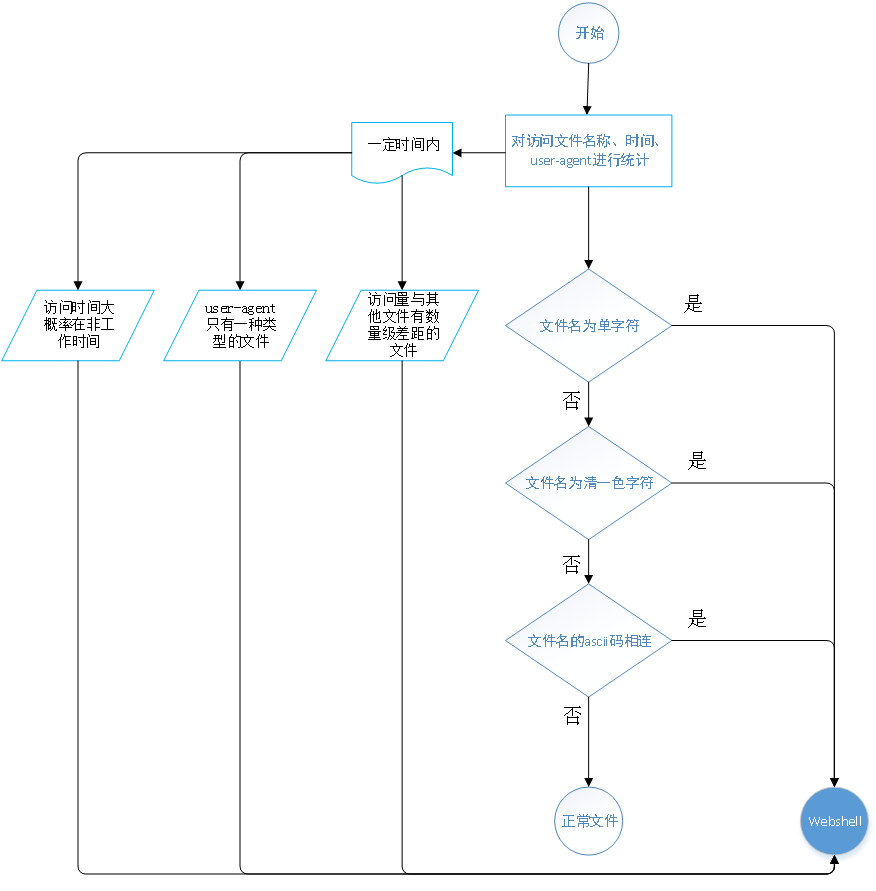

2、提取状态码、访问文件名称、访问时间、user-agent

3、将提取到的信息与webshell判断逻辑做匹配

思路2(基于流量检测):

此方法需要配合IDS使用,且对IDS日志实时性有一定要求。

1、在网络入口处部署IDS

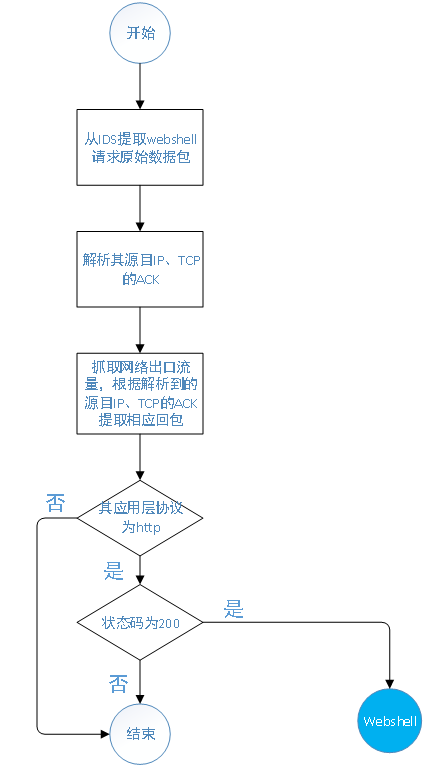

2、实时提取IDS关于请求webshell的原始数据包

3、解析提取到的数据包,并将其源目IP、TCP序列号取出

4、镜像网络入口处流量,根据提取到的源目IP、TCP的ACK抓取相应回包,并解析其7层http的状态码

思路3(基于agent):

此方法需要在主机上部署agent程序,涉及范围会比较大。

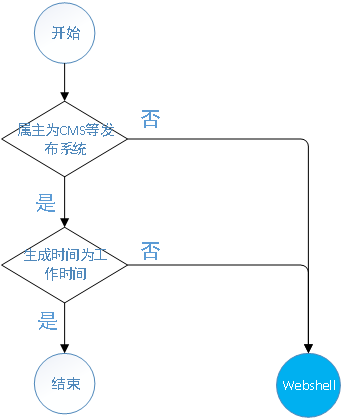

1、在主机上部署agent

2、周期性检测web文件夹内文件属主与生成时间

入侵感知系列之webshell检测思路的更多相关文章

- 11. 几点基于Web日志的Webshell检测思路

摘要: Web日志记录了网站被访问的情况,在Web安全的应用中,Web日志常被用来进行攻击事件的回溯和取证.Webshell大多由网页脚本语言编写,常被入侵者用作对网站服务器操作的后门程序,网站被植入 ...

- 几点基于Web日志的Webshell检测思路

http://www.open-open.com/lib/view/open1456751673359.html

- webshell检测方法归纳

背景 webshell就是以asp.php.jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门.黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB ...

- Compiler Theory(编译原理)、词法/语法/AST/中间代码优化在Webshell检测上的应用

catalog . 引论 . 构建一个编译器的相关科学 . 程序设计语言基础 . 一个简单的语法制导翻译器 . 简单表达式的翻译器(源代码示例) . 词法分析 . 生成中间代码 . 词法分析器的实现 ...

- “伏魔”赏金 | WebShell检测之「模拟污点引擎」首次公测,邀你来战!

安全是一个动态的过程,攻防对抗如同在赛博世界里降妖伏魔,其要义是:取彼之长,补己之短.--伏魔引擎的诞生 伏魔引擎挑战赛 注册时间: 2022.01.10 00:00:00 - 2022.01.24 ...

- AI佳作解读系列(二)——目标检测AI算法集杂谈:R-CNN,faster R-CNN,yolo,SSD,yoloV2,yoloV3

1 引言 深度学习目前已经应用到了各个领域,应用场景大体分为三类:物体识别,目标检测,自然语言处理.本文着重与分析目标检测领域的深度学习方法,对其中的经典模型框架进行深入分析. 目标检测可以理解为是物 ...

- UEBA 学术界研究现状——用户行为异常检测思路:序列挖掘prefixspan,HMM,LSTM/CNN,SVM异常检测,聚类CURE算法

论文 技术分析<关于网络分层信息泄漏点快速检测仿真> "1.基于动态阈值的泄露点快速检测方法,采样Mallat算法对网络分层信息的离散采样数据进行离散小波变换;利用滑动窗口对该尺 ...

- 搭建了一个在线的机器学习webshell检测RESTful API

# 地址: http://118.190.147.89:5001/ 如果不能访问,联系sevck#jdsec.com # 说明: 简单的基于机器学习检测webshell:目前只支持php的检测 #使用 ...

- 【转】webshell检测——使用auditd进行system调用审计

本文档将介绍:如何通过Linux审计系统auditd监测WebShell执行系统命令的行为. 测试环境:CentOS7.0_x64 auditd简介 Linux审计系统提供了一种跟踪系统上与安全相关的 ...

随机推荐

- Android Studio 3.1.2 修改字体(font)大小(size) 及老版本修改主题、字体、颜色 参照地址

Android Studio 3.1.2 修改字体(font)大小(size) 步骤:File-Settings-Editor-Color Scheme-Color Scheme Font-Size ...

- centos7安装mariadb

~]# cat /etc/redhat-release CentOS Linux release 7.4.1708 (Core) 1.官方um安装mariadb 1).准备官方yum [mariadb ...

- Python3--Numpy

数组的形状是它有多少行和列,上面的数组有5行和5列,所以它的形状是(5,5). itemsize属性是每个项占用的字节数.这个数组的数据类型是int 64,一个int 64中有64位,一个字节中有8位 ...

- Strusts2

Strusts2的原理很简单,首先,地址栏输入http://xxxx/xxxx/webapp/xx.action首先,请求会通过httpservlet发送给tomcat容器,tomcat发现这个请求是 ...

- 如何更改github工程的语言属性

当创建github项目的时候,github本身会根据提交文件的数量来自动推断工程的开发语言,有时这种推断结果会与实际情况不太相符.比如上传一个java的web工程,如果在工程里存在大量的html.ja ...

- AngularJS 关于ng-model和ng-bind还有{{}}

What's the difference between ng-model and ng-bind ng-bind has one-way data binding ($scope --> v ...

- hdu 4069 垃圾数独

首先dfs给每个格子分一个大的区块 其次套板子就a 我一开始直接在选取行的时候填数独,发现超时 我这一行也就4个元素,找到 x <= 81 的列计算元素位置,81 < x <= 16 ...

- angularjs等号运算

在angularjs的程序里,等号运算符有下面几种运算:

- 10. 面向holder编程、自动轮询

没有看过上一篇文章的话,建议先去阅读GooglePlay:9.代码抽取(adapter) 项目框架的搭建: 以后每个view都是holder BaseHolder public abstract cl ...

- Memcached详解

Memcached介绍 Memcached是什么? Free & open source, high-performance, distributed memory object cachin ...