PDO预处理语句规避SQL注入攻击

所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令。在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令,或作为存储过程的输入参数,这类表单特别容易受到SQL注入式攻击。

第一种方法

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root"); //写一个预处理语句

$sql = "insert into class values(?,?)";

//将预处理语句扔到服务器等待执行,返回PDOStatement对象

$stm = $pdo->prepare($sql);

//第二次将变量(参数)扔到服务器的SQL语句相应位置,给预处理语句绑定参数

$stm->bindParam(1,$Sclass);

$stm->bindParam(2,$cla);

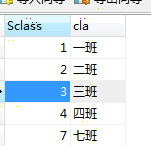

$Sclass = "7";

$cla = "七班";

//执行

$stm->execute();

第一种方法简写

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root"); //写一个预处理语句

$sql = "insert into class values(?,?)";

//将预处理语句扔到服务器等待执行,返回PDOStatement对象

$stm = $pdo->prepare($sql);

//定义索引数组

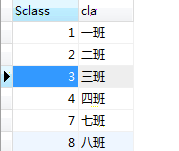

$arr = array("8","八班");

//执行

$stm->execute($arr);

第二种方法

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root");

//预处理语句

$sql = "insert into class VALUES (:Sclass,:cla)";

$stm = $pdo->prepare($sql); //造一个数组

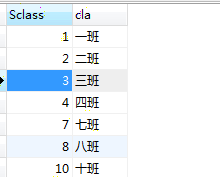

$arr = array("Sclass"=>"10","cla"=>"十班"); //执行

$stm->execute($arr);

举例,第二种情况简单,建议应用第二种方法

<body xmlns="http://www.w3.org/1999/html">

<h1>添加数据</h1>

<form action="pdoycl5.php" method="post"/>

<div>代号:<input type="text" name="Sclass"> </div>

<div>班级:<input type="text" name="cla"> </div>

<input type="submit" value="添加">

</form>

</body>

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root");

//预处理语句

$sql = "insert into class VALUES (:Sclass,:cla)";

$stm = $pdo->prepare($sql);

//执行

$stm->execute($_POST);

PDO预处理语句规避SQL注入攻击的更多相关文章

- MySQL pdo预处理能防止sql注入的原因

MySQL pdo预处理能防止sql注入的原因: 1.先看预处理的语法 $pdo->prepare('select * from biao1 where id=:id'); $pdo->e ...

- 2017-07-25 PDO预处理以及防止sql注入

首先来看下不做任何处理的php登录,首先是HTML页面代码 <html> <head><title>用户登录</title></head> ...

- php pdo预处理语句与存储过程

很多更成熟的数据库都支持预处理语句的概念.什么是预处理语句?可以把它看作是想要运行的 SQL 的一种编译过的模板,它可以使用变量参数进行定制.预处理语句可以带来两大好处: 1.查询仅需解析(或预处理) ...

- php安全编程—sql注入攻击

php安全编程--sql注入攻击 定义 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因 ...

- PHP PDO 预处理语句与存储过程

很多更成熟的数据库都支持预处理语句的概念. 什么是预处理语句?可以把它看作是想要运行的 SQL 的一种编译过的模板,它可以使用变量参数进行定制.预处理语句可以带来两大好处: 查询仅需解析(或预处理)一 ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- ADO。Net(二)——防止SQL注入攻击

规避SQL注入 如果不规避,在黑窗口里面输入内容时利用拼接语句可以对数据进行攻击 如:输入Code值 p001' union select * from Info where '1'='1 //这样可 ...

- ADO.Net——防止SQL注入攻击

规避SQL注入 如果不规避,在黑窗口里面输入内容时利用拼接语句可以对数据进行攻击 如:输入Code值 p001' union select * from Info where '1'='1 //这样可 ...

- day40:python操作mysql:pymysql模块&SQL注入攻击

目录 part1:用python连接mysql 1.用python连接mysql的基本语法 2.用python 创建&删除表 3.用python操作事务处理 part2:sql注入攻击 1.s ...

随机推荐

- Dictionary使用(转)

1.要使用Dictionary集合,需要导入C#泛型命名空间 System.Collections.Generic(程序集:mscorlib)2.描述 1).从一组键(Key)到一组值(Value)的 ...

- C# windows服务的创建与调试

Windows Service这一块并不复杂,但是注意事项太多了,网上资料也很凌乱,偶尔自己写也会丢三落四的.所以本文也就产生了,本文不会写复杂的东西,完全以基础应用的需求来写,所以不会对Window ...

- linux apache 打模块示例

主要是为了以后能举一反三 Apache配置方案 首先,安装apache的一个第三方模块“mod_rpaf”, 官方网站: http://stderr.net/apache/rpaf/ wget htt ...

- 7-1 vim 编辑器

1. vi:visual interface. 1. vim:vi improved 这些都属于全屏编辑器,又是模式化编辑器 vim模式(3种) 编辑模式(命令模式) 输入模式 末行模式 模式转换 编 ...

- HTTP的GET方法模拟

进行GET方法的测试 #telnet[ ]10.1.1.11[ ]80 GET[ ]/[ ]HTTP/1.0 [两个回车] HEAD[]/[]HTTP/1.0[回车回车] http://www.cnb ...

- doubango(1)--从协议栈结构说起

自顶向下与自底向上 软件设计的两种方法不过于自顶向下与自底向上. 对于自顶向下而言,先设计好用户接口,再往下延伸至各个功能块的具体实现.而对于自底向上而言,自然是有了设计好的各个功能代码块,再将这些功 ...

- eclipse自定义new建

Window->Perspective->Customize Perspective->Shortcuts 找到适合的选中然后OK即可

- CF448C [Painting Fence]递归分治

题目链接:http://codeforces.com/problemset/problem/448/C 题目大意:用宽度为1的刷子刷墙,墙是一长条一长条并在一起的.梳子可以一横或一竖一刷到底.求刷完整 ...

- T-SQL 语句

表的创建:1.创建列(字段):列名+类型2.设置主键列(primary key):能够唯一标识一条数据3.设置唯一(unique):内容不能重复4.外键关系:一张表(从表)其中的某列引用自另外一张表( ...

- asp.net权限认证:Windows认证

asp.net权限认证系列 asp.net权限认证:Forms认证 asp.net权限认证:HTTP基本认证(http basic) asp.net权限认证:Windows认证 asp.net权限认证 ...