网络安全初级实战笔记(一):owasp zap 暴力破解

网络安全里装着好多人的侠客梦。但是不能触碰铁律,所以,只小小的自娱自乐。

自己练习,大都会用到DVWA,一个很好的安全测试平台,自己搭建(很简单,傻瓜式搭建),自己设置安全级别,自己验证各种漏洞攻击方式。(这里不再赘述,有时间可以将DVWA 的搭建再细传上来)

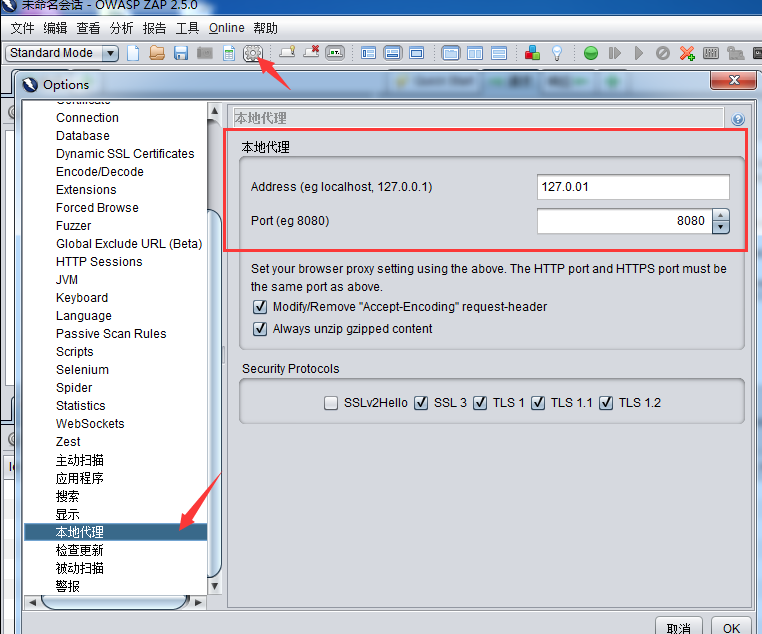

1、代理设置

将owasp zap 的本地代理设置成127.0.0.1 端口8080

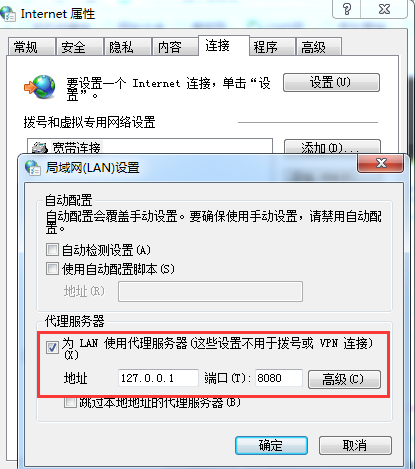

测试用的浏览器也设置成同样的代理(可以用proxy switcher等快捷代理设置插件,也可以自己手动设置,例如如下)

2、抓包

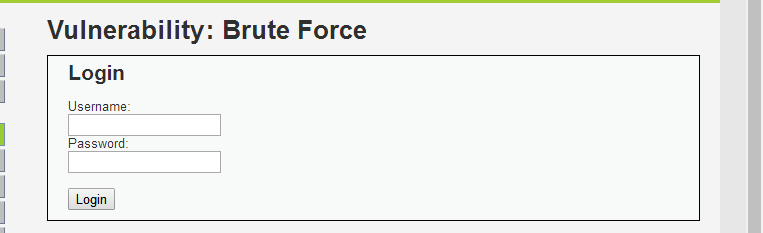

保持打开owasp zap,不做任何操作。这时打开设置了代理的浏览器,访问想要进行暴力破解的网站,例如http://127.0.0.1/DVWA-master/DVWA-master/login.php (此次测试设置dvwa security为low,想尝试更难的等级,则设置为high,high登记由user_token,破解稍微麻烦一些)。

在该登陆页面,随意录入用户名、密码(例如test test),点击login

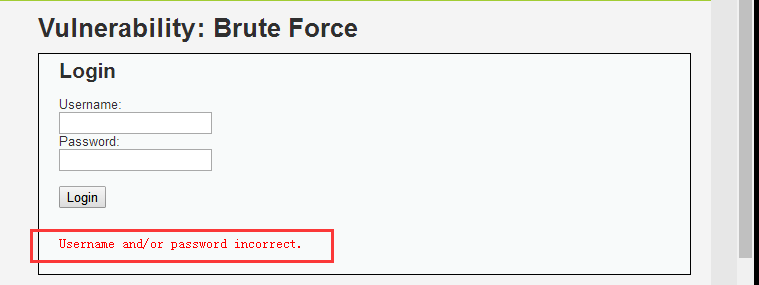

显然登陆失败。

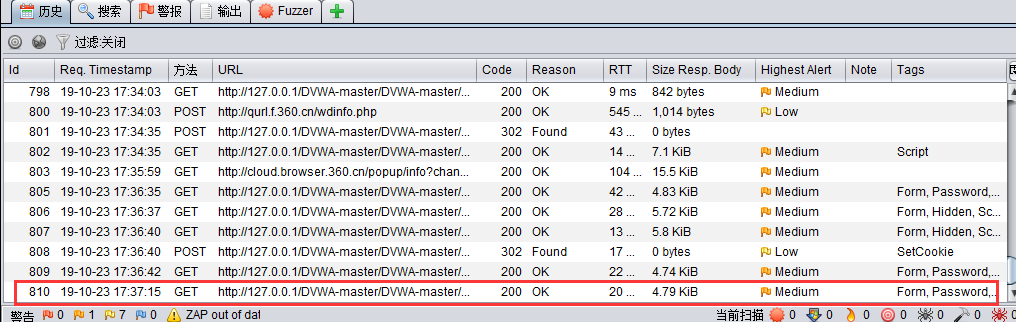

这时查看owasp zap 中页面,查看历史记录中最新的一条,即此次操作抓到的包

双击这条记录,查看对应的请求、响应报文

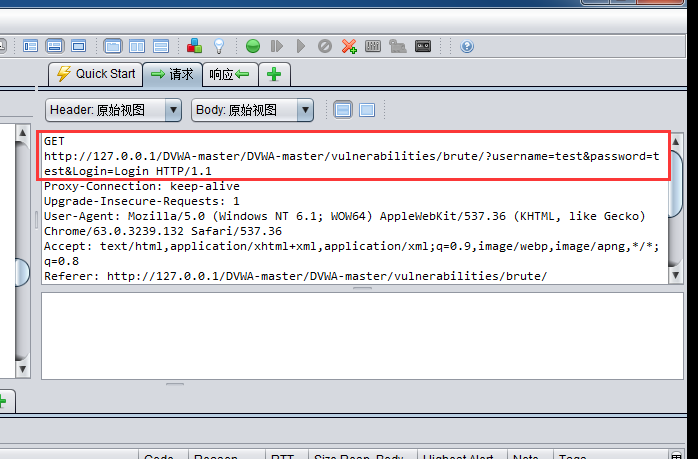

看到get请求:GET http://127.0.0.1/DVWA-master/DVWA-master/vulnerabilities/brute/?username=test&password=test&Login=Login

其中username、password是我们随意输入的test test

3、导入字典

通过2可知,我们的在前端页面用户名、密码参数分别为username、password,我们要破解的就是匹配的这两个字段。

下面对这两个字段导入字典

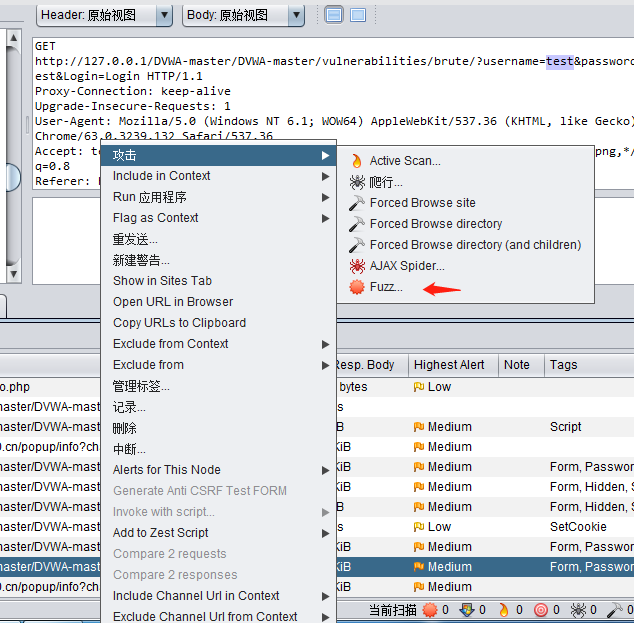

选中“历史”标签的url记录,右键选择 攻击--Fuzz,如下图

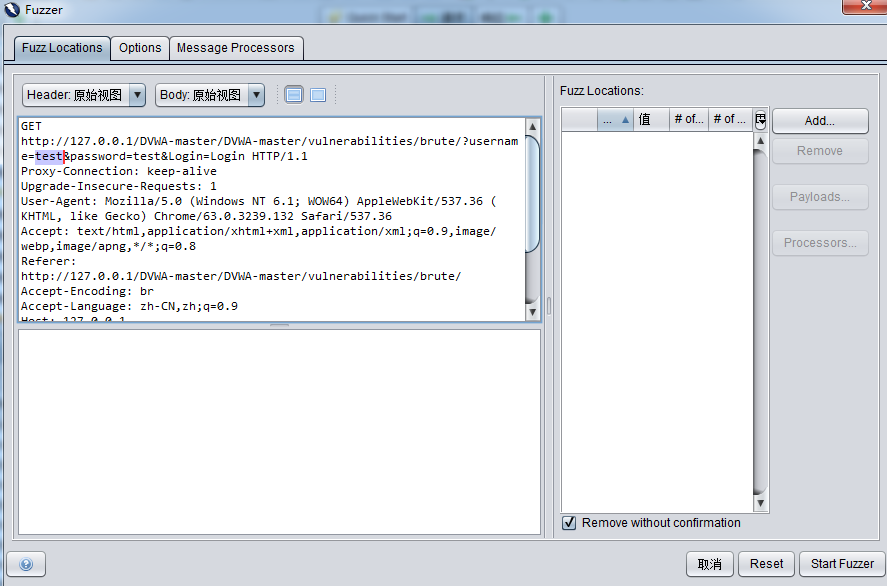

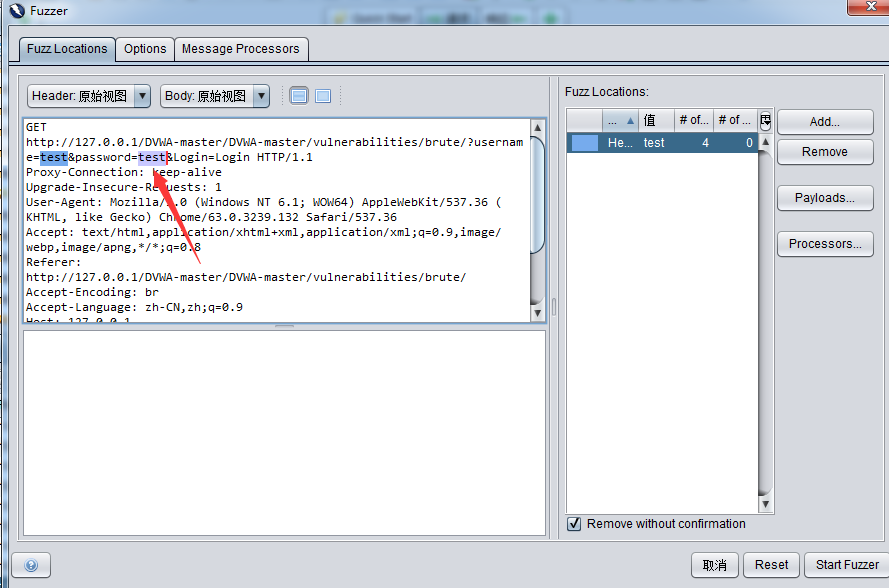

点击Fuzz后,进入如下页面

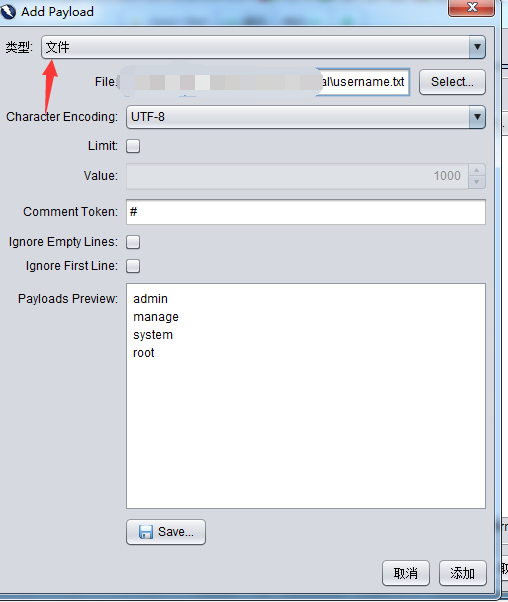

选中test,点击右侧的“Add” 按钮 ,在弹出的子框中,点击Add

“类型”默认为“String” 即可手动输入猜测的用户名,也可以选择类型为“”文件“导入准备好的字典,如下:

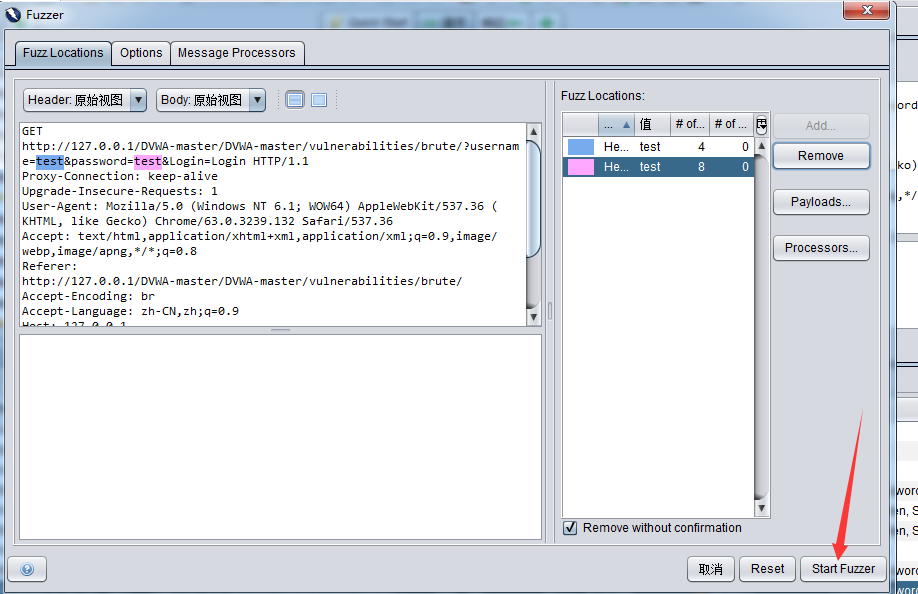

同样,对password也可以进行字典的导入,选中password的值test,点击”Add“

同样导入password的常用密码。点击”Start Fuzzer“,即开始进行username和password准备字典中个数乘积次数的自动匹配猜解。

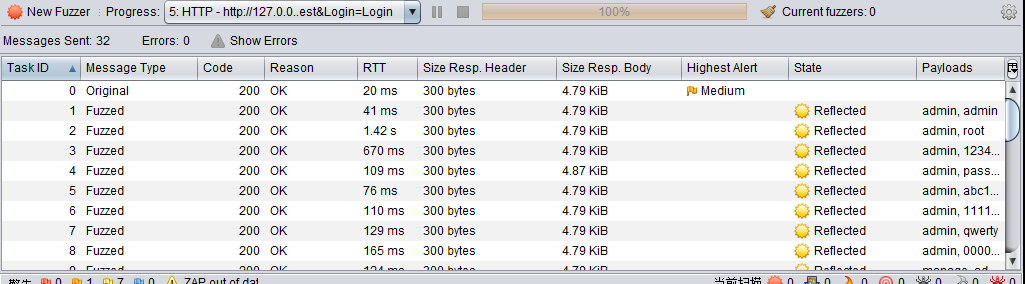

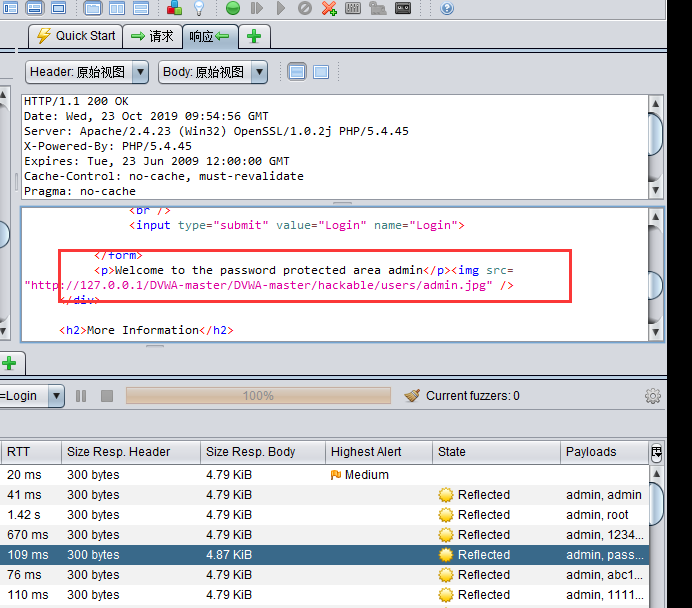

点击后,快速出来32条(4*8)结果,如下

查看结果中Size Resp Header 即数据包大小,只有一条是4.87kib,其他都是4.79kib,和第一次进行抓包时的大小一样。因登陆成功和失败的页面差异,不妨猜测这条包大小与众不同的记录即破解成功的记录。

验证一下,双击这条4.87kib大小的记录,查看请求和响应报文。发现响应报文中有”Welcome to the password protected area admin“ 这样一句话,显然破解成功。

在这条记录的请求报文,还是有记录的payloads中都有注明用户名、密码。所以,至此,得到了可以登陆的用户名密码。

尝试使用该用户名、密码登陆可成功。

网络安全初级实战笔记(一):owasp zap 暴力破解的更多相关文章

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

- kali linux 网络渗透测试学习笔记(二)OWASP ZAP工具扫描SQL injection漏洞失败

按照惯例,利用OWASP ZAP工具扫描SQL injection漏洞时,应该很快就可以扫描出来,但是在笔者进行扫描的时候,却遇到了以下状况: 这说明了该工具根本就没能够扫描出SQL注入的漏洞,不知道 ...

- 安全性测试:OWASP ZAP使用入门指南

免责声明: 本文意在讨论使用工具来应对软件研发领域中,日益增长的安全性质量测试需求.本文涉及到的工具不可被用于攻击目的. 1. 安全性测试 前些天,一则12306用户账号泄露的新闻迅速发酵,引起了购票 ...

- (转)OWASP ZAP下载、安装、使用(详解)教程

OWASP Zed攻击代理(ZAP)是世界上最受欢迎的免费安全审计工具之一,由数百名国际志愿者*积极维护.它可以帮助您在开发和测试应用程序时自动查找Web应用程序中的安全漏洞. 也可以说:ZAP是一个 ...

- owasp zap 安全审计工具 的fuzzer使用

owasp zap 安全审计工具 的fuzzer可用场景如下: 一.SQL注入和XSS攻击等 1.选中请求中需要检查的字段值,右键-Fuzzy 2.选中file fuzzer功能(包括SQL注入,xs ...

- OWASP ZAP使用教程

一.安装 Windows下载下来的是exe的,双击就可以了! Linuxg下载下来的不是.sh就是tar.gz,这个就更加简单了. 唯一需要注意的是: Windows和Linux版本需要运行Java ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- mysql颠覆实战笔记(五)--商品系统设计(二):定时更新商品总点击量

继续回到沈老师的MYSQL颠覆实战,首先回顾下上一节课的内容,请大家会看下上节课写的存储过程. 打开prod_clicklog表, 我们只要把日期(不含时分秒)的部分存在数据库中, 如果同一日期有相同 ...

- mysql颠覆实战笔记(四)--商品系统设计(一):商品主表设计

版权声明:笔记整理者亡命小卒热爱自由,崇尚分享.但是本笔记源自www.jtthink.com(程序员在囧途)沈逸老师的<web级mysql颠覆实战课程 >.如需转载请尊重老师劳动,保留沈逸 ...

随机推荐

- Tomcat的性能优化及JVM内存工作原理

JVM性能优化原则:代码运算性能.内存回收.应用配置(影响Java程序主要原因是垃圾回收机制)代码层优化:避免过多循环嵌套.调用和复杂逻辑. Tomcat调优主要内容 1.增加最大连接数 2.调整工作 ...

- JWT (一):认识 JSON Web Token

JWT(一):认识 JSON WebToken JWT(二):使用 Java 实现 JWT 什么是 JWT? JSON Web Token(JWT)是一种开放标准(RFC 7519),它定义了一种紧凑 ...

- python利用sift和surf进行图像配准

1.SIFT特征点和特征描述提取(注意opencv版本) 高斯金字塔:O组L层不同尺度的图像(每一组中各层尺寸相同,高斯函数的参数不同,不同组尺寸递减2倍) 特征点定位:极值点 特征点描述:根据不同b ...

- Docker——WIN7 安装 Docker实战与入门

1.Docker简介 Docker 是一个开源项目,诞生于 2013 年初,最初是 dotCloud 公司内部的一个业余项目.它基于 Google 公司推出的 Go 语言实现. 项目后来加入了 Lin ...

- k8s内运行ubuntu容器

k8s内运行ubuntu镜像 环境 互相能访问的4台机器master,node01,node02,node03,4核心,内存8G 使用root操作 安装k8s 在master安装docker.kube ...

- 【C_Language】---一份程序看懂C程序printf()的几种常用用法

闲来继续巩固我的学习之路,今天略微整理了一下,C程序中Printf()的一些常用用法,虽然自己以前好像会,但是不够系统,今天大致整理了一些,先贴上来看看,以后在看到其他,继续补充,希望能帮到一些像我一 ...

- java实现FTP文件下载

package com.vingsoft.util;/*** @author 作者:dujj* @version 创建时间:2020年1月13日 下午5:53:39*/import java.io.F ...

- python 进程事件

1.作用 通过信号量,控制全部进程进入阻塞状态,也可以通过控制信号量,解除全部进程的阻塞 注意:定义的事件对象,默认状态是阻塞 2.常用方法 """ 对象.set() 作 ...

- Django2.0 配置 media

1.setting.py文件 MEDIA_URL='/media/' MEDIA_ROOT=os.path.join(BASE_DIR,"media") 注意:MEDIA_ROOT ...

- 【Flink】Flink作业调度流程分析

1. 概述 当向Flink集群提交用户作业时,从用户角度看,只需要作业处理逻辑正确,输出正确的结果即可:而不用关心作业何时被调度的,作业申请的资源又是如何被分配的以及作业何时会结束:但是了解作业在运行 ...