防世界之Web_ics-06

题目:

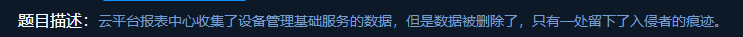

进入实验环境,发现其他页面啥都没有,题目描述说报表中心数据被删,打开报表中心看看

进入数据中发现url上有?id=1的字样就要注意,敏感起来。id是数值,可以尝试爆破一下。

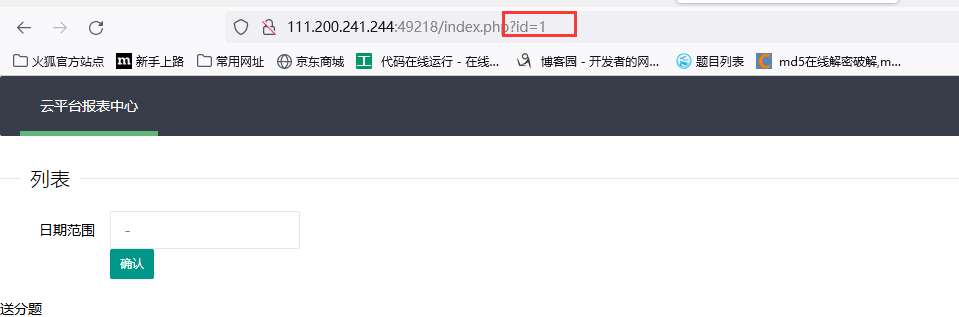

打开burpsuite,burpsuite的安装使用留个作业,找个时间写篇随笔。

在Proxy代理模块HTTP history可以看到数据包选择抓到的数据包,右键发送到Intruder入侵模块。

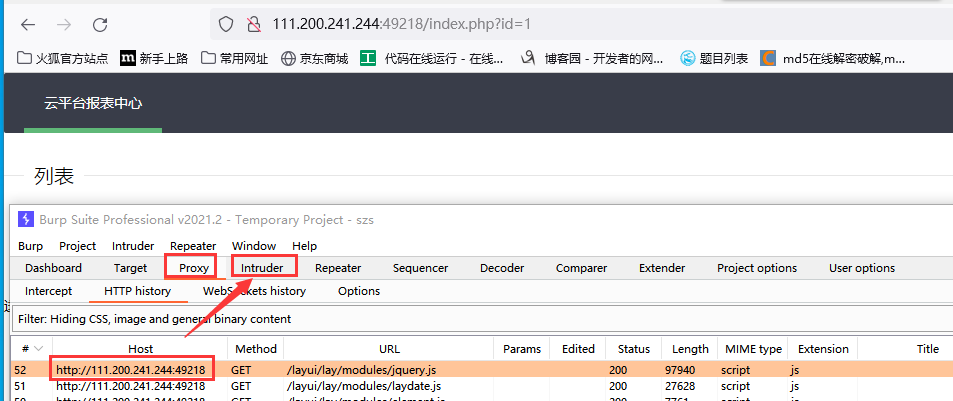

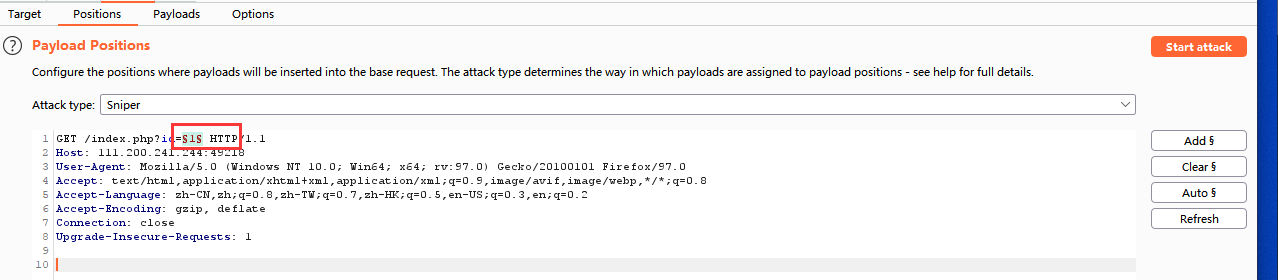

进入Intruder模块 :

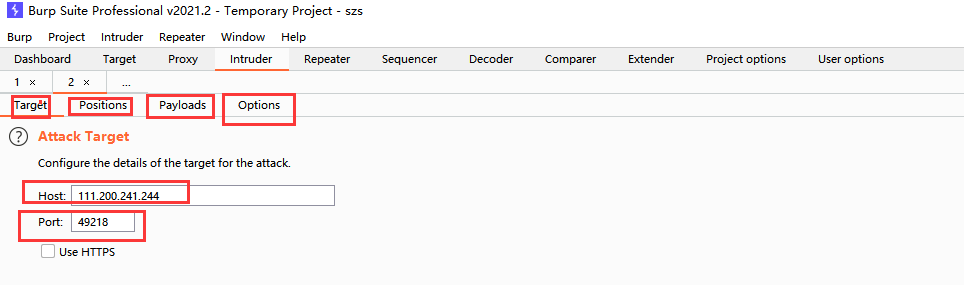

入侵模块主要有4设置,Target设置目标地址和端口,Positions设置攻击位置,Payloads设置攻击载荷,Options设置一些其他配置选项

目标和端口设置好了之后,选取爆破位置

进入Positions,$爆破位置$

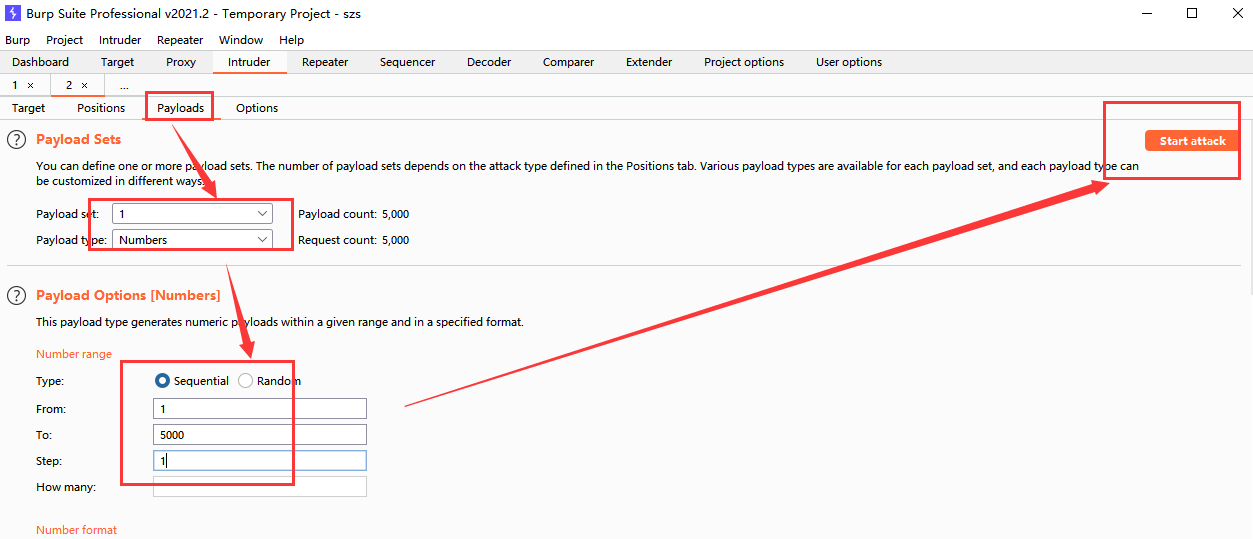

设置攻击载荷,选类型数字从1-5000爆破

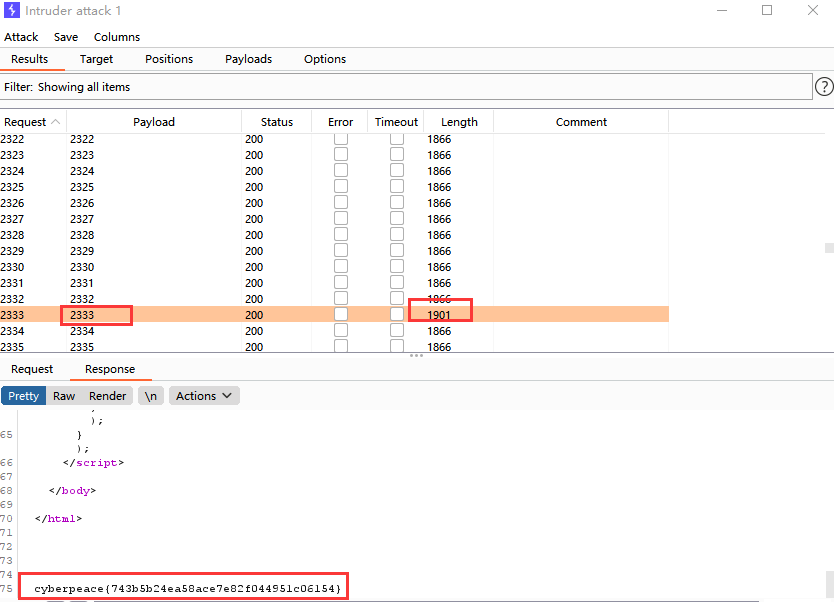

攻击结果:

发现id=2333的时候Length与其他的不一样,点进去看下Response发现flag,爆破成功。

======================================================================

总结:

url遇见?id=数字可以采用暴力破解的方法。可以使用Burpsuite的Intruder入侵器暴力破解。

防世界之Web_ics-06的更多相关文章

- Reversing-x64Elf-100----攻防世界

题目来源:攻防世界 环境:win10 软件:pycharm.64位的ida 常规的操作ida打开查看,看到了main函数,

- app1----攻防世界

啥也不说把题目下载下来,在模拟器里运行一下 输入正确的key就是flag 继续下一步分析,可以使用Androidkiller分析,我喜欢使用jeb这里我就使用jeb进行分析 找到MainActivit ...

- crackme---攻防世界

首先下载附件之后,查壳 虽然什么也没有发现,但是看一下区段就知道,这个是北斗的壳.所以我们首先载入od开始把壳脱掉 这里面也可以看到pushfd和pushad是北斗壳的特征 这里面我使用是esp定律脱 ...

- dMd----攻防世界

首先在Linux上查看题目,没有什么发现elf文件,之后使用ida打开看看,找到main函数,f5查看, 上图一些字符是char过的,便于查看,发现是一个if else语句,先经过了MD5加密然后判断 ...

- maze-----攻防世界

题目下载之后在linux上查看一下 发现是elf文件尝试运行一下: 要求输入正确的flag才可以,ida查看 交叉引用 对长度和开头对比,进行判断. 转到400690查看 和#进行比较,hex 是一个 ...

- no-strings-attached-----攻防世界

拿到题目到虚拟机里的查看一下 把这些十进制数字转换为16进制,然后利用python deocde 注意0 87这里需要舍弃

- imple-unpack---攻防世界

拿到题目查壳没有发现.题目已经明确说了,基本上是有壳的,Linux下面看看 应该就是upx的壳了,下载upx进行脱壳,https://sourceforge.net/projects/upx/file ...

- open-source--攻防世界

题目直接给了源码,发现只要跳过条件就可以得到flag

- Web_php_unserialize-攻防世界XCTF

0x00 简介 记录一下,重点是记录一下那篇正则文章. 0x01 题目代码 <?php class Demo { private $file = 'index.php'; public func ...

- Web_php_include-攻防世界

0x00 简介 记录这个题纯粹是为了记录以下有关strstr()函数的相关知识. 0x01 题目 <?php show_source(__FILE__); echo $_GET['hello'] ...

随机推荐

- MATLAB绘图入门

%%%1.运算符:(1).% mean() -->平均值 1.对于一个数组,mean(数组名)则返回均值2.对于一个矩阵,mean(数组名,1或2) 1代表返回矩阵每列的平均值 2代表返回矩阵每 ...

- java日志打印使用指南

一.简介 日志打印是java代码开发中不可缺少的重要一步. 日志可以排查问题,可以搜集数据 二.常用日志框架 比较常用的日志框架就是logback, 一些老项目会使用log4j,他们用的都是slf4j ...

- [Anti-AV] 从攻防对抗辩证性分析jsp免杀(一)

从攻防对抗辩证性分析jsp免杀 从最早的最朴素木马 <%@ page import="java.io.InputStream" %> <%@ page impor ...

- 【Vue源码学习】响应式原理探秘

最近准备开启Vue的源码学习,并且每一个Vue的重要知识点都会记录下来.我们知道Vue的核心理念是数据驱动视图,所有操作都只需要在数据层做处理,不必关心视图层的操作.这里先来学习Vue的响应式原理,V ...

- 【webpack4.0】---base.config.js基本配置(五)

一.创建项目初始化 1.初始化项目npm init -y 2.创建 src (用来存放开发环境的代码)文件夹. config (用来存放webpack的配置项)文件夹 3.安装webpack We ...

- 【Android】安卓四大组件之内容提供者

[Android]安卓四大组件之内容提供者 1.关于内容提供者 1.1 什么是内容提供者 内容提供者就是contentProvider,作用有如下: 给多个应用提供数据 类似一个接口 可以和多个应用分 ...

- python使用制表符或者换行符来添加空白--3

#!/usr/bin/python #coding=utf-8 message="python" print(message) print("\tpython" ...

- node.js request请求url错误:证书已过期 Error: certificate has expired

场景: node:8.9.3版本 报错代码: Error: certificate has expired at TLSSocket.<anonymous> (_tls_wrap.js:1 ...

- PythonGuru 中文系列教程·翻译完成

原文:PythonGuru 协议:CC BY-NC-SA 4.0 欢迎任何人参与和完善:一个人可以走的很快,但是一群人却可以走的更远. 在线阅读 ApacheCN 学习资源 目录 初级 Python ...

- JFrame 的层次结构 及 背景设置说明

感谢原文:https://blog.csdn.net/qq_32006373/article/details/49659129 一.JFrame 的层次结构 我们通过两个图来说明一下 JFrame 的 ...