CVE-2019-16278-Nostromo Web Server远程代码执行

本文主题主要是分析CVE-2019-16278漏洞原因、漏洞如何利用以及为什么会受到攻击。这个CVE跟Nostromo Web服务器(又名nhttpd)有关,这个组件是在FreeBSD,OpenBSD等Unix系统上非常流行的开源Web服务器。

Nostromo无法验证URL,导致可以通过路径遍历系统中的任何文件。没有通过身份验证的攻击者可以强制服务器指向/bin/sh之类的shell文件并执行任意命令。由于所有Nostromo的版本(包括最新版本1.9.6)都很容易受到攻击,甚至其开发人员的网站www.nazgul.ch也可以利用。

Nostromo之前也有路径遍历漏洞,未授权远程代码执行CVE-2011-0751。在URI解码的转义字符之前,Web服务器会先检查URI中的字符串/../,然后RedTeam Pentesting GmbH发现了这个漏洞。将字符/编码为%2f并将其传递给服务器,如下所示:

/..% 2f .. %2f .. % 2fbin/sh

虽然Nostromo在检查字符串/../之前解码转义字符来修复1.9.4版中的CVE-2011-0751,但是仍然被sp0re绕过,并且CVE-2019-16278可以返回Nostromo路径遍历的结果。

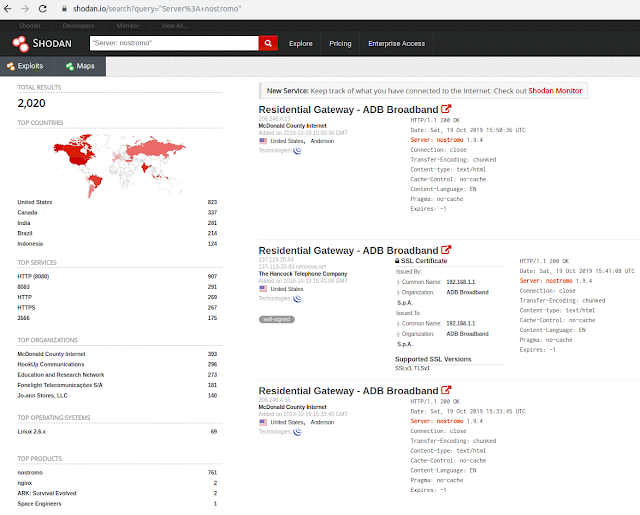

在野利用:

在Shodan上使用以下查询语句可以找到大约2000个暴露于互联网上的Nostromo Web服务器:

"Server: nostromo"

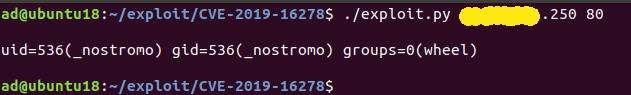

可以使用Python编写的PoC对一些服务器验证漏洞,实际上这些所有服务器都可以被攻击。

EXP发送了一个HTTP请求,URI中带有/.%0d./.%0d./.%0d./.%0d./bin/sh。 跟CVE-2011-0751对比,只是将%2f更改为Nostromo没有检查到的字符%0d。

那么系统为什么可以用含有%0d ./.% 0d./而不是../../这样的回车符(CR)去遍历上层目录。 其实系统接收到没有任何CR字符的../../。 那么,那些CR字符哪里去了?

这些疑问可以通过分析Nostromo源码得到答案,Nostromo 1.9.6版本源代码(http://www.nazgul.ch/dev/nostromo-1.9.6.tar.gz)。

源码分析:

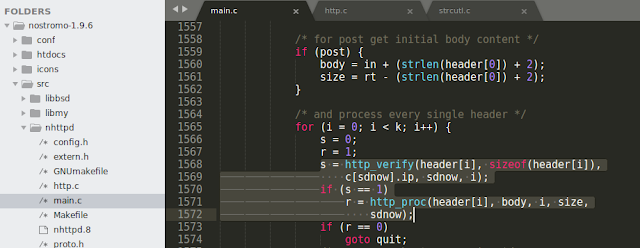

当接收到URI,先进行验证然后进行处理。

在http_verify()函数里,这个URI先是被http_decode_header_uri()函数解码,然后检查/../.是否存在。这个URI现在是/.\r./.\r./.\r./.\r./bin/sh.

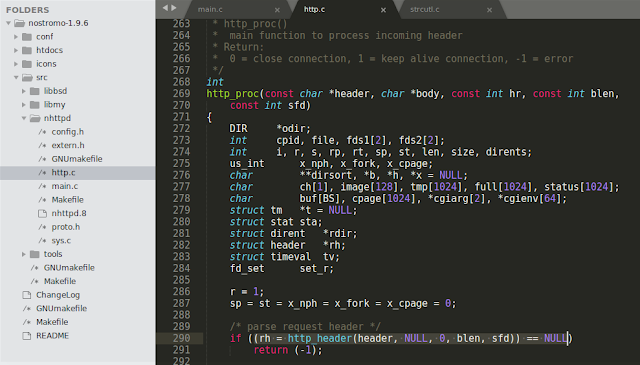

接下来,在http_proc()函数中,将URI传给http_header()函数

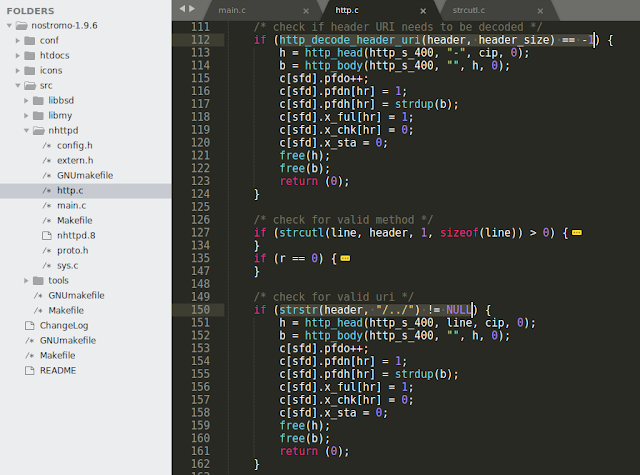

根本原因在这里,在http_header()函数中,通过strcutl()函数解析URI。

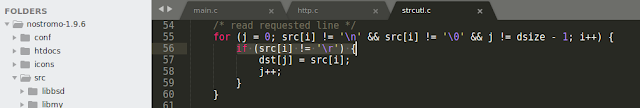

看一下strcutl()函数的实现,可以看到是接收一个字符串并以\ r(回车)被截断了返回。

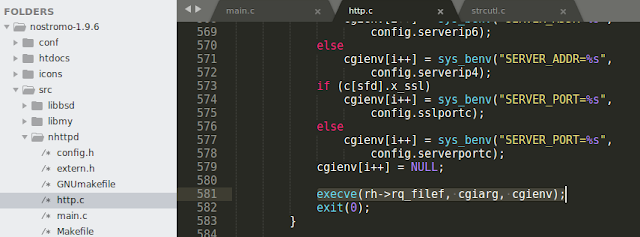

现在路径是/../../../../bin/sh。 那么路径遍历部分完成了之后又怎么被执行呢?是因为http_proc()函数中的execve()函数。 执行rh-> rq_filef时,实际值是路径/../../../../bin/sh。

这个漏洞就是这么通过路径遍历实现RCE的!

参考

https://www.sudokaikan.com/2019/10/cve-2019-16278-unauthenticated-remote.html

CVE-2019-16278-Nostromo Web Server远程代码执行的更多相关文章

- Windows 2003 Server远程代码执行漏洞集合

目录 MS08-067 CVE-2017-7269 MS08-067 发布日期:2008/10/22 针对端口:139.445 漏洞等级:高危 漏洞影响:服务器服务中的漏洞可能允许远程执行代码 受影响 ...

- 漏洞复现-CVE-2017-4971-Spring Web Flow 远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Spring ...

- CVE-2020-0618 SQL Server远程代码执行

1.简介 SQL Server Reporting Services(SSRS)提供了一组本地工具和服务,用于创建,部署和管理移动报告和分页报告. SSRS Web应用程序中的功能允许低特权用户帐户通 ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- CVE-2020-0618 SQL 远程代码执行

CVE-2020-0618 SQL Server远程代码执行 1.简介 SQL Server Reporting Services(SSRS)提供了一组本地工具和服务,用于创建,部署和管理移动报告和分 ...

- CVE-2020-0796—远程代码执行漏洞

一.漏洞名称: 微软SMBv3 Client/Server - 远程代码执行漏洞——CVE-2020-0796 二.识别点: 445端口 三.影响范围: Windows 10 Version 1903 ...

- SMBv3远程代码执行漏洞复现(CVE-2020-0796)

漏洞基本信息 服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上.它还提供了经过身份验证的进程间通信机制.SMB的大多数用法涉及运行Microsof ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- 【漏洞公告】Tomcat信息泄漏和远程代码执行漏洞:CVE-2017-12615/CVE-2017-12616

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

随机推荐

- Monkey面试整理

1. 查找进程命令是什么? adb shell ps adb shell ps |findstr 名称 2. 如何获取包名 1)获取手机上的所有包名信息. adb shell pm list pack ...

- 为知笔记docker 版本运行

最近为知提供了服务端的docker 运行,因为是全家桶,镜像偏大,但是使用还很不错,对于少于5人的可以免费使用 docker-compose 文件 version: "3" ser ...

- 59: loj #10215

$des$ https://loj.ac/problem/10215 $sol$ exgcd检查 $code$ #include <iostream> #include <cstdl ...

- luoguP3374 【模板】树状数组 1 cdq

链接 luogu 思路 可耐我连cdq都不会,Orz 陈丹琦 代码 #include <bits/stdc++.h> using namespace std; const int N = ...

- Fluent导出残差总结

在使用Fluent进行求解的时候,有时候我们需要将求解的残差提取出来,进行后续的处理,我们可以采用下面的方法将Fluent求解残差输出.下面我们用一个简单的二维算例来说明(算例来源于:https:// ...

- 论文阅读 | Recurrent Attentional Reinforcement Learning for Multi-label Image Recognition

源地址 arXiv:1712.07465: Recurrent Attentional Reinforcement Learning for Multi-label Image Recognition ...

- adb命令和fastboot有什么区别

ADB中文解释就是调试桥的作用.既然是调试作用,需要开机并连接电脑,所以adb的命令是需要手机开启usb调试,比较典型的命令比如从电脑端敲入adb命令来安应用:adb install .还有一个命令我 ...

- 工具系列 | PHPSTROM 连接Docker容器 && 配置XDEBUG调试

Docker 客户端配置 PHPSTROM 配置 选择连接 容器日志 配置Xdebug 开启Debug模式 打断点 浏览器访问该项目地址:http://wiot.frp.tinywan.top/

- Base64编码解码(js)

开源的base64.js,使用很简单,浏览器引入该JS文件,然后Base64编码这样: Base64.encode('china is so nb'); // 编码 "Y2hpbmEgaXM ...

- 网页版查看Android源码地址

Android社区 http://www.androidos.net.cn/sourcecode