高可用Kubernetes集群-2. ca证书与秘钥

四.CA证书与秘钥

kubernetes集群安全访问有两种方式:"基于CA签名的双向数字证书认证"与"基于BASE或TOKEN的简单认证",生产环境推荐使用"基于CA签名的双向数字证书认证"。

本文档采用 CloudFlare 的 PKI 工具集 cfssl 来生成 Certificate Authority (CA) 证书和秘钥文件,CA 是自签名的证书,用来签名后续创建的其它 TLS 证书。

以kubenode1为例,kubenode2&kubenode3做适当小调整。

1. 安装CFSSL

[root@kubenode1 ~]# mkdir -p /usr/local/cfssl

[root@kubenode1 ~]# cd /usr/local/cfssl/ # cfssl

[root@kubenode1 cfssl]# wget https://pkg.cfssl.org/R1.2/cfssl_linux-amd64

[root@kubenode1 cfssl]# mv cfssl_linux-amd64 cfssl

[root@kubenode1 cfssl]# chmod +x cfssl # cfssl-certinfo

[root@kubenode1 cfssl]# wget https://pkg.cfssl.org/R1.2/cfssl-certinfo_linux-amd64

[root@kubenode1 cfssl]# mv cfssl-certinfo_linux-amd64 cfssl-certinfo

[root@kubenode1 cfssl]# chmod +x cfssl-certinfo # cfssljson

[root@kubenode1 cfssl]# wget https://pkg.cfssl.org/R1.2/cfssljson_linux-amd64

[root@kubenode1 cfssl]# mv cfssljson_linux-amd64 cfssljson

[root@kubenode1 cfssl]# chmod +x cfssljson

2. 生成CA模板

# kubenode1节点完成即可

[root@kubenode1 ~]# cd /usr/local/cfssl/ # 生产CA配置文件模板

[root@kubenode1 cfssl]# cfssl print-defaults config > config.json # 生产CA证书签名请求文件模板

[root@kubenode1 cfssl]# cfssl print-defaults csr > csr.json

3. CA配置文件

# kubenode1节点完成即可,以下的CA证书,签名等可通过scp分发到kubenode2&kubenode3;

# ca-config.json:1个profiles,分别指定不同的过期时间,使用场景等参数,根据需要在不同场景使用不同的profile签名证书;这里以生成的模板为基础修改;

# “signing”:表示该证书可用于签名其他证书,生成的ca.pem证书中CA=TRUE;

# ”server auth“:client可用该CA对server提供的证书进行验证;

# “client auth”:server可用该CA对client提供的证书进行验证;

# 注意每个模块或每行有或没有“,”的区别

[root@kubenode1 cfssl]# cp config.json ca-config.json

[root@kubenode1 cfssl]# vim ca-config.json

{

"signing": {

"default": {

"expiry": "8760h"

},

"profiles": {

"kubernetes": {

"expiry": "8760h",

"usages": [

"signing",

"key encipherment",

"server auth",

"client auth"

]

}

}

}

}

4. CA证书签名请求

# “CN”:Common Name,kube-apiserver从证书中提取该字段作为请求的用户名(User Name);浏览器使用该字段验证网站是否合法;

# “O”:Organization,kube-apiserver从证书中提取该字段作为请求用户所属的组(Group)

[root@kubenode1 cfssl]# cp csr.json ca-csr.json

[root@kubenode1 cfssl]# vim ca-csr.json

{

"CN": "kubernetes",

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "CN",

"ST": "ChengDu",

"L": "ChengDu",

"O": "k8s",

"OU": "cloudteam"

}

]

}

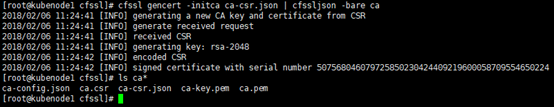

5. 生成CA证书与秘钥

[root@kubenode1 cfssl]# cfssl gencert -initca ca-csr.json | cfssljson -bare ca

[root@kubenode1 cfssl]# ls ca*

# 简单查看

[root@kubenode1 cfssl]# cfssl-certinfo -cert ca.pem

6. 分发CA证书

# 将生成的CA证书,秘钥,配置文件等分发到所有机器;

# ca-key.pem与ca.pem重要

[root@kubenode1 ~]# mkdir -p /etc/kubernetes/ssl

[root@kubenode1 ~]# cp /usr/local/cfssl/ca* /etc/kubernetes/ssl/

[root@kubenode1 ~]# scp /usr/local/cfssl/ca* root@172.30.200.22:/etc/kubernetes/ssl/

[root@kubenode1 ~]# scp /usr/local/cfssl/ca* root@172.30.200.23:/etc/kubernetes/ssl/

高可用Kubernetes集群-2. ca证书与秘钥的更多相关文章

- 高可用Kubernetes集群-16. ansible快速部署

说明 本文档指导采用二进制包的方式快速部署高可用kubernetes集群. 脚本托管:k8s-ansible(持续更新) 参考:高可用kubernetes集群 组件版本 组件 版本 备注 centos ...

- 搭建高可用kubernetes集群(keepalived+haproxy)

序 由于单master节点的kubernetes集群,存在master节点异常之后无法继续使用的缺陷.本文参考网管流程搭建一套多master节点负载均衡的kubernetes集群.官网给出了两种拓扑结 ...

- 高可用Kubernetes集群原理介绍

■ 文/ 天云软件 云平台开发工程师 张伟 1. 背景 Kubernetes作为容器应用的管理中心,对集群内部所有容器的生命周期进行管理,结合自身的健康检查及错误恢复机制,实现了集群内部应用层的高可用 ...

- 高可用Kubernetes集群-3. etcd高可用集群

五.部署高可用etcd集群 etcd是key-value存储(同zookeeper),在整个kubernetes集群中处于中心数据库地位,以集群的方式部署,可有效避免单点故障. 这里采用静态配置的方式 ...

- 高可用Kubernetes集群-1. 集群环境

参考文档: 部署kubernetes集群1:https://github.com/opsnull/follow-me-install-kubernetes-cluster 部署kubernetes集群 ...

- 高可用Kubernetes集群-6. 部署kube-apiserver

八.部署kube-apiserver 接下来3章节是部署Kube-Master相关的服务,包含:kube-apiserver,kube-controller-manager,kube-schedule ...

- 使用Kubeadm搭建高可用Kubernetes集群

1.概述 Kubenetes集群的控制平面节点(即Master节点)由数据库服务(Etcd)+其他组件服务(Apiserver.Controller-manager.Scheduler...)组成. ...

- 基于Containerd安装部署高可用Kubernetes集群

转载自:https://blog.weiyigeek.top/2021/7-30-623.html 简述 Kubernetes(后续简称k8s)是 Google(2014年6月) 开源的一个容器编排引 ...

- 基于saltstack自动化部署高可用kubernetes集群

SaltStack自动化部署HA-Kubernetes 本项目在GitHub上,会不定期更新,大家也可以提交ISSUE,地址为:https://github.com/skymyyang/salt-k8 ...

随机推荐

- 软工之404 Note Found团队

如果记忆是一个罐头的话,我希望这一罐罐头不会过期----<重庆森林> 404 Note Found Team 如果记忆是一个备忘录的话,别说了,它不会过期----<404 Note ...

- vue中监听页面滚动和监听某元素滚动

①监听页面滚动 在生命周期mounted中进行监听滚动: mounted () { window.addEventListener('scroll', this.scrollToTop) }, 在方法 ...

- Kubernetes(一)--简介

一.什么是kubernetes(K8s)? Kubernetes作为容器编排生态圈中重要一员,是Google大规模容器管理系统borg的开源版本实现,吸收借鉴了google过去十年间在生产环境上所学到 ...

- H5页面手机端禁止缩放的正确方式

H5页面禁止手机端缩放是个常见问题了 首先说meta方式 <meta content="width=device-width, initial-scale=1.0, maximum-s ...

- linux学习笔记一:远程连接linux服务器

环境介绍:win7电脑,通过VM虚拟出linux系统,安装centOS7 通过Xshell连接linux,ftp访问服务器资源. 遇到的问题,ftp连不上linux 解决:linux上安装ftp服务 ...

- javascript 之 对象

可以通过 Object 构造函数或对象字面量的方式创建对象,但是这些方式的缺点是使用同一个接口创建多个对象,会产生大量重复的代码. 1.工厂模式 function createPerson(name, ...

- vue项目使用微信公众号支付总结

微信公众号支付 1. 使用jssdk调用微信支付,具体查看开发文档: 使用的vuex,在mutations中 wechatPay (state, data) { state.payObject = d ...

- 【Memcached】原理、体系架构、基本操作及路由算法

1. 什么是Memcached 要了解Memcached首先要到官网上去看官方对它的描述.Memcached的官网网站是:http://memcached.org/,官方对Memcached的描述如下 ...

- 解决在 win10 下 vs2017 中创建 MFC 程序拖放文件接收不到 WM_DROPFILES 消息问题

解决方案 这个问题是由于 win10 的安全机制搞的鬼,即使以管理员权限运行也不行,因为它会把 WM_DROPFILES 消息过滤掉,那怎么办呢?只需在窗口初始化 OnInitDialog() 里添加 ...

- 关于python文件问题

一.python内部的首行命令 #!/usr/bin/env python #_*_coding:utf8_*_ 第一条命令用于Linux系统中的./命令,用于声明用什么Python解释器.第二条命令 ...