【SpringSecurity】02 权限控制、自定义登陆、记住我

【资源过滤 权限控制】

就之前的权限问题,例如一个user1登录成功去访问level1的资源当然没有问题

但是页面还呈现了其他权限的资源,比如level2 & level3 既然呈现给了user1,

user1自然而然的就会去访问这些不属于他权限的资源

所以从源头解决的话,用户看不到这些资源不就行了吗?

【Security & Thymeleaf 的结合使用】

当前使用的模板引擎是Thymeleaf,这个引擎可以和Security结合使用

注意一定要更换SpringBoot版本为2.0.9的

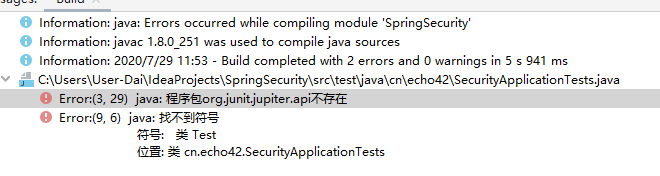

在Junit测试使用的包都不一样了

把错误的导包信息删除,重新导包即可

组件坐标:

<dependency>

<groupId>org.thymeleaf.extras</groupId>

<artifactId>thymeleaf-extras-springsecurity4</artifactId>

<version>3.0.4.RELEASE</version>

</dependency>

页面的导航栏进行设置:

<!--登录注销-->

<div class="right menu"> <!--如果未登录-->

<div sec:authorize="!isAuthenticated()">

<!--未登录-->

<a class="item" th:href="@{/toLogin}">

<i class="address card icon"></i> 登录

</a>

</div> <!--如果已登录-->

<div sec:authorize="isAuthenticated()">

<a class="item">

<i class="address card icon"></i>

用户名:<span sec:authentication="principal.username"></span>

角色:<span sec:authentication="principal.authorities"></span>

</a>

</div> <div sec:authorize="isAuthenticated()">

<a class="item" th:href="@{/logout}">

<i class="sign-out icon"></i> 注销

</a>

</div>

</div>

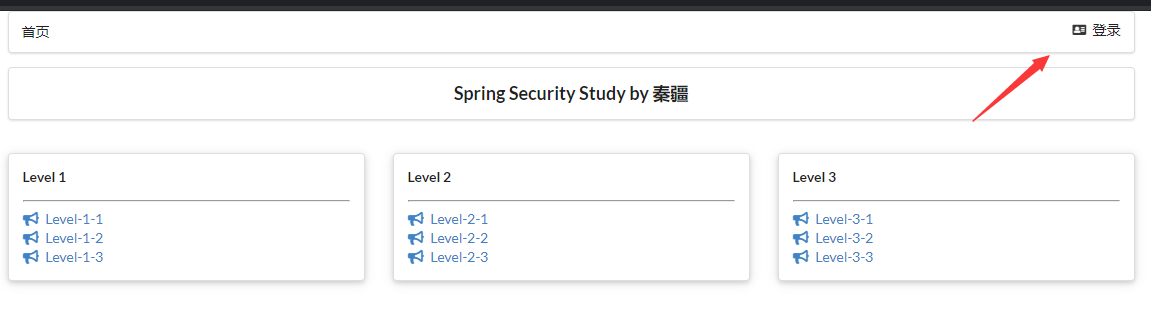

然后这个页面的导航栏的标签才会其效果:

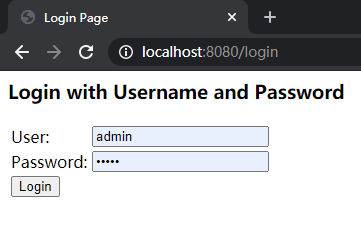

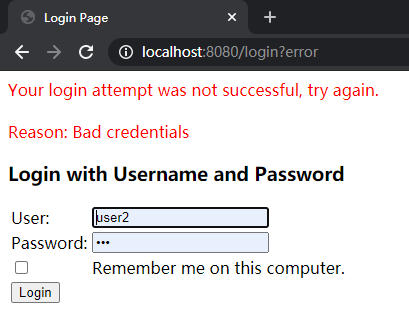

老版本的登陆样式:

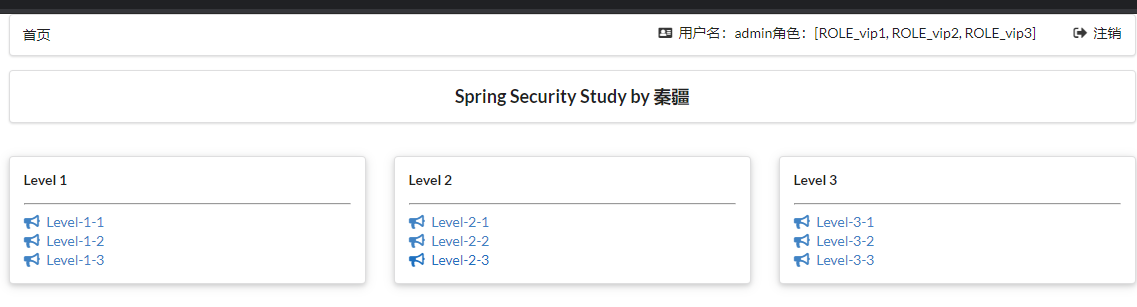

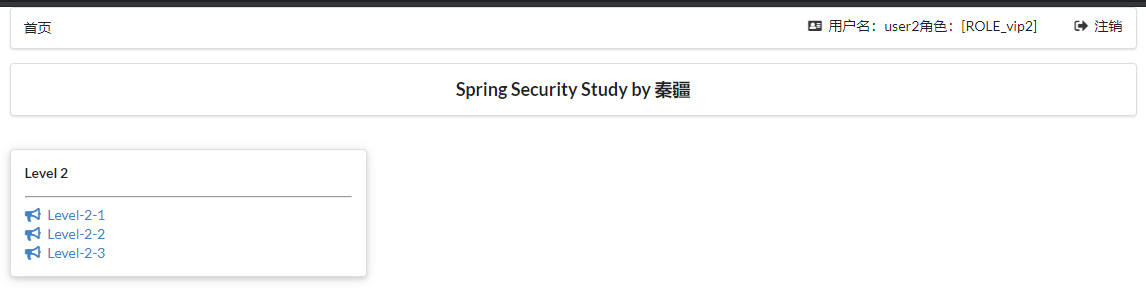

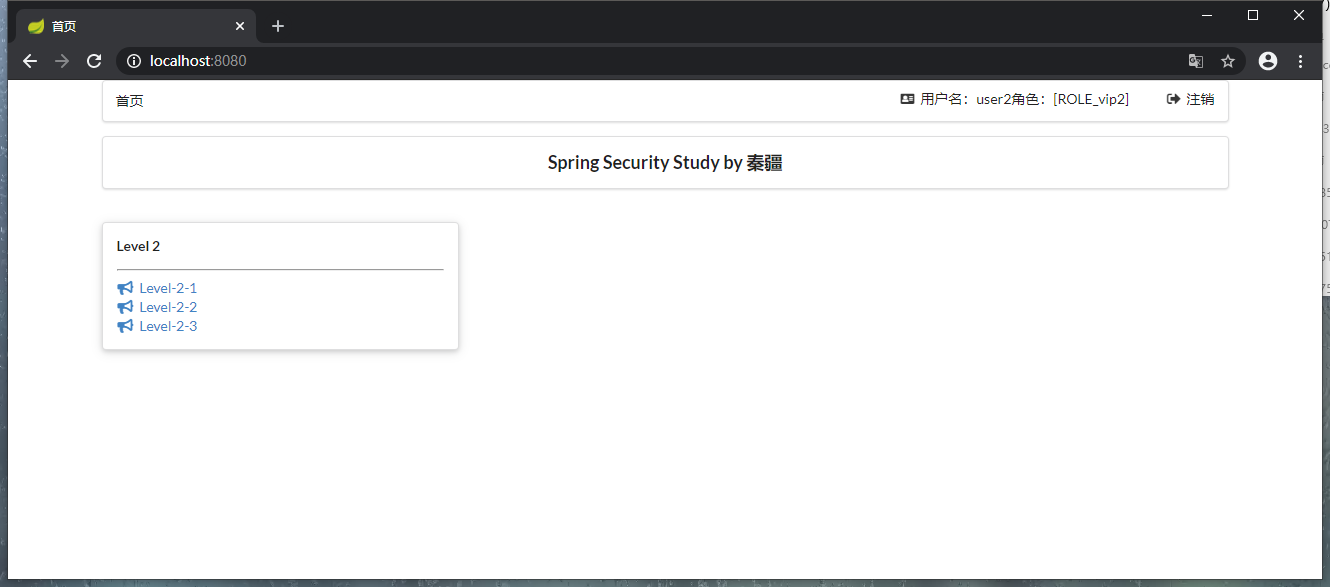

效果:

显示的很清楚具备哪些角色

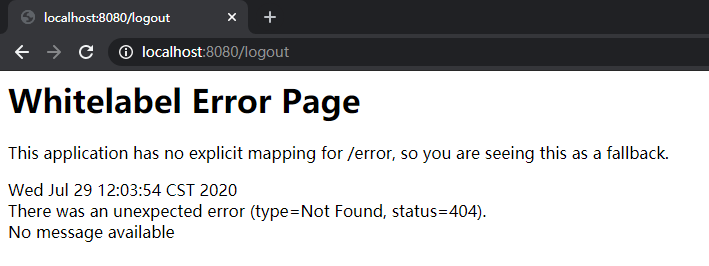

但是这时候注销403禁止访问了。。。

【关闭伪造请求的防御】

解决注销403的问题

http.csrf().disable();//关闭csrf功能:跨站请求伪造,默认只能通过post方式提交logout请求

【对访问的元素控制】

<div>

<br>

<div class="ui three column stackable grid"> <div class="column" sec:authorize="hasRole('vip1')">

<div class="ui raised segment">

<div class="ui">

<div class="content">

<h5 class="content">Level 1</h5>

<hr>

<div><a th:href="@{/level1/1}"><i class="bullhorn icon"></i> Level-1-1</a></div>

<div><a th:href="@{/level1/2}"><i class="bullhorn icon"></i> Level-1-2</a></div>

<div><a th:href="@{/level1/3}"><i class="bullhorn icon"></i> Level-1-3</a></div>

</div>

</div>

</div>

</div> <div class="column" sec:authorize="hasRole('vip2')">

<div class="ui raised segment">

<div class="ui">

<div class="content">

<h5 class="content">Level 2</h5>

<hr>

<div><a th:href="@{/level2/1}"><i class="bullhorn icon"></i> Level-2-1</a></div>

<div><a th:href="@{/level2/2}"><i class="bullhorn icon"></i> Level-2-2</a></div>

<div><a th:href="@{/level2/3}"><i class="bullhorn icon"></i> Level-2-3</a></div>

</div>

</div>

</div>

</div> <div class="column" sec:authorize="hasRole('vip3')">

<div class="ui raised segment">

<div class="ui">

<div class="content">

<h5 class="content">Level 3</h5>

<hr>

<div><a th:href="@{/level3/1}"><i class="bullhorn icon"></i> Level-3-1</a></div>

<div><a th:href="@{/level3/2}"><i class="bullhorn icon"></i> Level-3-2</a></div>

<div><a th:href="@{/level3/3}"><i class="bullhorn icon"></i> Level-3-3</a></div>

</div>

</div>

</div>

</div>

</div>

</div>

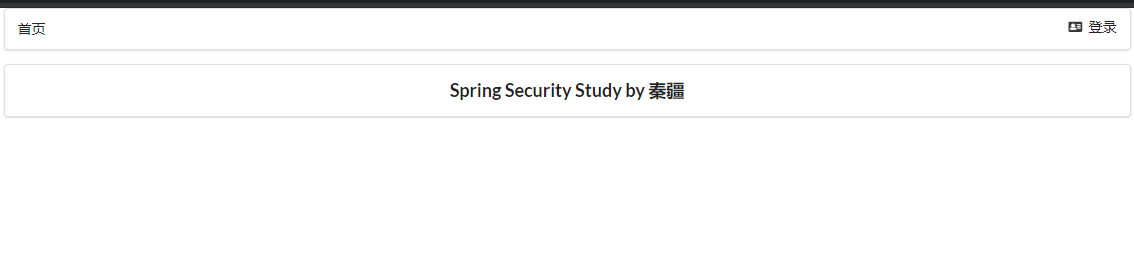

可以看到首页什么资源都没有了,因为我们没有作为用户访问

用户只能访问他们所具备的角色所具备的权限:

【记住我功能】

// 记住我

http.rememberMe();

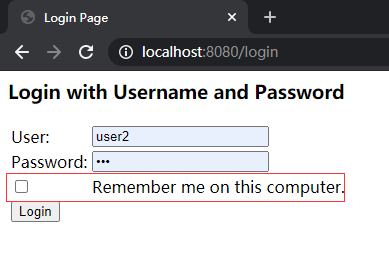

登录页会多出一个选项:

如果密码错误,则不会生效,并且提示错误信息:

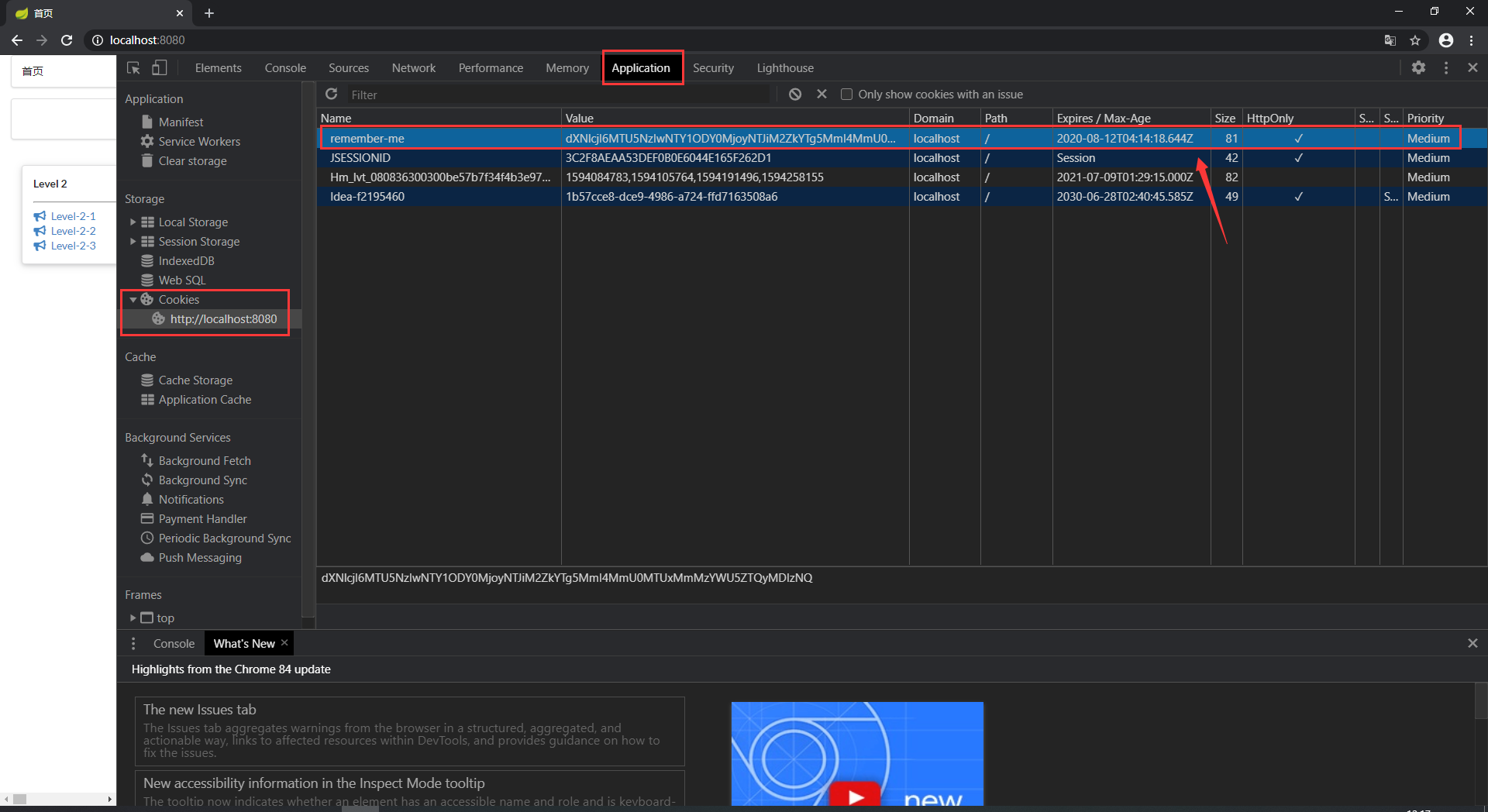

如果登陆成功,则把浏览器关闭:再打开访问:

可以看到直接登陆成功了

可以看到是一个Cookie保证我们的信息验证,保存周期14天

如果浏览器清除了Cookie,那么这个记住我就作废了

【设置自己的Login页面】

// 设置自己的登陆页

http.formLogin().loginPage("/toLogin");

登陆页面的表单设置为:

<form th:action="@{/toLogin}" method="post">

【设置页面的记住我】

<input type="checkbox" name="rememberMe"> 记住我

在配置类中设置:

http.rememberMe().rememberMeParameter("rememberMe");

【SpringSecurity】02 权限控制、自定义登陆、记住我的更多相关文章

- Spring Security 动态url权限控制(三)

一.前言 本篇文章将讲述Spring Security 动态分配url权限,未登录权限控制,登录过后根据登录用户角色授予访问url权限 基本环境 spring-boot 2.1.8 mybatis-p ...

- Shiro的认证和权限控制

权限控制的方式 从类别上分,有两大类: - 认证:你是谁?–识别用户身份. - 授权:你能做什么?–限制用户使用的功能. 权限的控制级别 从控制级别(模型)上分: - URL级别-粗粒度 - 方法级别 ...

- springboot2.0整合springsecurity前后端分离进行自定义权限控制

在阅读本文之前可以先看看springsecurity的基本执行流程,下面我展示一些核心配置文件,后面给出完整的整合代码到git上面,有兴趣的小伙伴可以下载进行研究 使用maven工程构建项目,首先需要 ...

- SpringSecurity 3.2入门(7)自定义权限控制介绍

总结Spring Security的使用方法有如下几种: 一种是全部利用配置文件,将用户.权限.资源(url)硬编码在xml文件中. 二种是用户和权限用数据库存储,而资源(url)和权限的对应关系硬编 ...

- SpringSecurity 自定义用户 角色 资源权限控制

SpringSecurity 自定义用户 角色 资源权限控制 package com.joyen.learning.security; import java.sql.ResultSet; impor ...

- spring-security权限控制详解

在本例中,主要讲解spring-boot与spring-security的集成,实现方式为: 将用户.权限.资源(url)采用数据库存储 自定义过滤器,代替原有的 FilterSecurityInte ...

- struts2拦截器加自定义注解实现权限控制

https://blog.csdn.net/paul342/article/details/51436565 今天结合Java的Annotation和Struts2进行注解拦截器权限控制. 功能需求: ...

- 基于SpringSecurity实现RBAC权限控制(待完善)

Spring Security是一个为企业应用系统提供声明式的安全访问控制功能,减少为了企业应用系统安全控制而编写的大量重复代码. 认证: spring security的原理就是使用很多的拦截器对U ...

- Vue 动态路由的实现以及 Springsecurity 按钮级别的权限控制

思路: 动态路由实现:在导航守卫中判断用户是否有用户信息,通过调用接口,拿到后台根据用户角色生成的菜单树,格式化菜单树结构信息并递归生成层级路由表并使用Vuex保存,通过 router.addRout ...

- Spring Security 自定义 登陆 权限验证

转载于:https://www.jianshu.com/p/6b8fb59b614b 项目简介 基于Spring Cloud 的项目,Spring Cloud是在Spring Boot上搭建的所以按照 ...

随机推荐

- 在webpack中运行vue

网址:https://vue-loader.vuejs.org/zh/ Vue Loader 是一个 webpack 的 loader,它允许你以一种名为单文件组件的格式撰写 Vue 组件 安装loa ...

- Nodejs内置中间件 第三方中间件 cookie和session

内置中间件 express也提供了好用的内置中间件,如提供一个静态资源管理的中间件,通过此中间件就可以帮助为我们快速搭建一个静态资源服务器 app.use(express.static('托管目录地址 ...

- Prometheus 14 点实践经验分享

这是 2017 年的 promcon 的分享,原文地址在这里,作者 Julius Volz,今天偶然看到,虽然已经过去 6 年,有些实践经验还是非常值得学习.做个意译,加入一些自己的理解,分享给大家. ...

- 3个线程分别交替输出xyz字符,输出10遍

一位群友分享的**公司面试题 3个线程分别交替输出xyz字符,输出10遍 public class XYZ implements Runnable { private static AtomicInt ...

- UBI 文件系统的支持 与 有关文件系统的image的制作

背景 UBI文件系统是一种较新类型的文件系统. 内核支持 Symbol: MTD_UBI [=y] Type : tristate Prompt: Enable UBI - Unsorted bloc ...

- 创建docker

创建docker 准备实验环境 1. 安装前准备 Centos7 Linux 内核:官方建议 3.10 以上,3.8以上貌似也可. 1.1 查看当前的内核版本 uname -r 1.2 使用 root ...

- ARM+DSP异构多核——全志T113-i+玄铁HiFi4核心板规格书

核心板简介 创龙科技SOM-TLT113是一款基于全志科技T113-i双核ARM Cortex-A7 + 玄铁C906 RISC-V + HiFi4 DSP异构多核处理器设计的全国产工业核心板,ARM ...

- 光伏储能电厂设备连接iec61850平台解决方案

在当今日益发展的电力系统中,光伏储能技术以其独特的优势逐渐崭露头角,成为可再生能源领域的重要组成部分.而在光伏储能系统的运行与监控中,通信协议的选择与实现则显得至关重要.本文将重点介绍光伏储能系统中的 ...

- Mybatis 中 foreach 的四种用法

foreach的主要用在构建in条件中,它可以在SQL语句中进行迭代一个集合. foreach元素的属性主要有 item,index,collection,open,separator,close. ...

- 什么是JS执行上下文?

我们都知道,JS代码的执行顺序总是与代码先后顺序有所差异,当先抛开异步问题你会发现就算是同步代码,它的执行也与你的预期不一致,比如: function f1() { console.log('听风是风 ...