BUUOJ [WUSTCTF2020]朴实无华

[WUSTCTF2020]朴实无华

复现了武科大的一道题///

进入界面

一个hack me

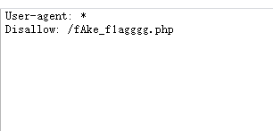

好吧,直接看看有没有robot.txt

哦豁,还真有

好吧

fAke_f1agggg.php

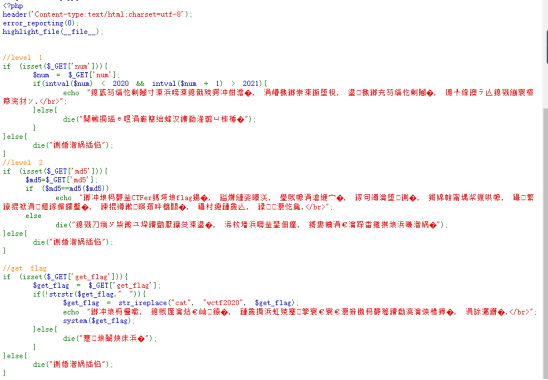

看了里面,然后在响应头里面有个fl4g.php

哦豁,进去玩玩

然后里面一堆乱码.....

告辞

然后网上有完整的图

下面是乱码图,直接对照着看呗

我又不是十佳员工,凭啥??

不可以!

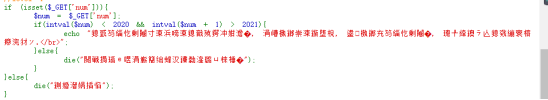

直接进行第一个函数的绕过

intval函数绕过

get传值,num<2020,然后+1后,要大于2021...

emm,为了不去非洲,不过好像考过这道题的样子哦

然后就会发现intval函数参数会把e前的数字返回,那么就是说,如果是2e5,返回的值是2,而且2e5+1,则返回200001

直接绕过!搞定!

md5弱类型

这个就直接秒咯~

百度一堆

php具有弱类型,== 在进行比较的时候,会先将字符串类型转化成相同,再比较

终于到最后一关了!

空格与系统命令执行

本层的意思就是:参入的get_flag的参数不能有空格,如果里面有cat,则转换为wctf202

然后传入的参数作为系统命令执行

先传ls进去查看里面有啥文件,然后看到了一串长的不像flag的flag文件

好吧,做到这里,发现不能用cat,于是百度了....

用tac这个东西,但是也要空格呀

< 符号

%09 符号需要php环境,这里就不搭建啦,见谅)

$IFS$9 符号${IFS} 符号

利用$IFS$9替代空

接着就拿到flag了

payload=num=2e5&md5=0e215962017&get_flag=tac$IFS$9fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

BUUOJ [WUSTCTF2020]朴实无华的更多相关文章

- [WUSTCTF2020]朴实无华

[WUSTCTF2020]朴实无华 考点:1.MD5碰撞 2.命令执行绕过 打开题发现编码有些问题,修改编码为utf-8 看了源码和请求包没发现什么东西,看到title想到了robots.txt文件, ...

- 刷题[WUSTCTF2020]朴实无华

解题思路 打开是一个这样的页面,查看源码发现什么人间极乐bot,试试是不是robots.txt,查看发现类似flag文件,查看发现是假的flag,但是burp抓包后发现,返回的头部有信息 源码出来了, ...

- [WUSTCTF2020]朴实无华-1

1.打开连接只有如下界面: 2.用bp抓包分析包内数据,未发现有用的信息: 3.进行目录扫描,获得robots.txt文件并进行访问: 4.访问/fAke_f1agggg.ph ...

- php代码审计整理

目录 变量覆盖 1x01.extract 变量覆盖 定义和用法 语法 漏洞产生:使用了默认设置 攻击方法:制造变量名冲突,对于需要相等的值可以同时置空 修复:设定一个冲突时的处理规则 例题: 1x02 ...

- [WUSTCTF2020]颜值成绩查询-1

分享下自己在完成[WUSTCTF2020]颜值成绩查询-1关卡的手工过程和自动化脚本. 1.通过payload:1,payload:1 ,payload:1 or 1=1--+,进行判断是否存在注入, ...

- BUUOJ [BJDCTF 2nd]elementmaster

[BJDCTF 2nd]elementmaster 进来就是这样的一个界面,然后就查看源代码 转换之后是Po.php,尝试在URL之后加上看看,出现了一个“.“ ....... 迷惑 然后看了wp 化 ...

- [BUUOJ记录] [HCTF 2018]WarmUp

BUUOJ Web的第一题,其实是很有质量的一道题,但是不知道为什么成了Solved最多的题目,也被师傅们笑称是“劝退题”,这道题的原型应该是来自于phpMyadmin的一个文件包含漏洞(CVE-20 ...

- [BUUOJ记录] [BSidesCF 2020]Had a bad day

主要考察文件包含以及php://filter伪协议的一个小trick.题目很简单,但是因为不知道这个trick卡了很久,记录一下 进入题目看到有两个按钮,没有其他信息: 点击按钮显示出来一张图片,然后 ...

- [BUUOJ记录] [GYCTF]EasyThinking

主要考察ThinkPHP6.0的一个任意文件写入的CVE以及突破disable_function的方法. ThinkPHP6.0.0任意文件操作漏洞 理论分析 进入题目是一个简单的操作页面,dirma ...

随机推荐

- 大型Java进阶专题(五) 设计模式之单例模式与原型模式

前言 今天开始我们专题的第四课了,最近公司项目忙,没时间写,今天抽空继续.上篇文章对工厂模式进行了详细的讲解,想必大家对设计模式合理运用的好处深有感触.本章节将介绍:单例模式与原型模式.本章节参考 ...

- iOS Hook

HOOK 译为"钩子"或挂钩.在 iOS 逆向中指改变程序运行流程的一种技术. iOS 中 hook 技术的几种方式 Method Swizzle 利用 OC 的 Runtime ...

- 分布式爬虫scrapy-redis

第一步 下载scrapy模块: pip install scrapy-redis 第二步 创建项目 在终端/cmd进入创建项目的目录: cd 路径: scrapy startproject douba ...

- JVM中垃圾回收机制如何判断是否死亡?详解引用计数法和可达性分析 !

因为热爱,所以坚持. 文章下方有本文参考电子书和视频的下载地址哦~ 这节我们主要讲垃圾收集的一些基本概念,先了解垃圾收集是什么.然后触发条件是什么.最后虚拟机如何判断对象是否死亡. 一.前言 我们 ...

- Python函数之面向过程编程

一.解释 面向过程:核心是过程二字,过程即解决问题的步骤,基于面向过程去设计程序就像是在设计,流水线式的编程思想,在设计程序时,需要把整个流程设计出来, 一条工业流水线,是一种机械式的思维方式 二.优 ...

- NKOJ 1353 图形面积

时间限制 : 10000 MS 空间限制 : 65536 KB 问题描述 桌面上放了N个矩形,这N个矩形可能有互相覆盖的部分,求它们组成的图形的面积.(矩形的边都与坐标轴平行) 输入格式 输入第一 ...

- 普通企业的规划类项目中,OptaPlanner更适合作为APS的规划优化引擎

在企业的规划.优化场景中,均需要开发规划类的项目,实现从从种可能方案中找出相对最优方案.如排班.生产计划(包括高层次的供应链优化,到细粒度的车间甚至机台作业指令).车辆调度等.因为这类场景需要解决的问 ...

- HDU1074:Doing Homework(状压DP)

Doing Homework Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others)To ...

- Docket 容器引擎

Docker 是世界领先的软件容器平台.是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中, 然后发布到任何流行的Linux或Windows机器上,可以实现虚拟化(软件 ...

- ELK 是什么?

ELK 是什么? 2018年07月04月 09:37:46 ...